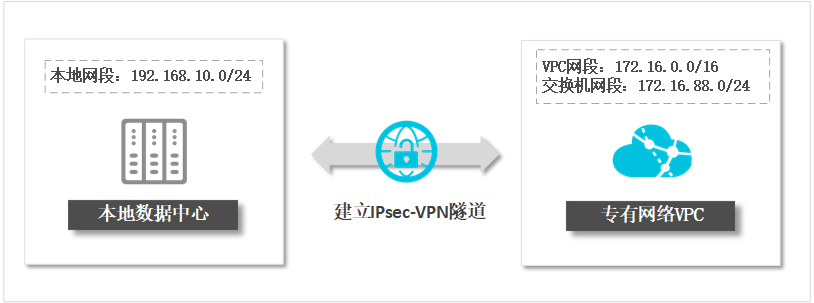

VPN網關允許您通過加密隧道將本機資料中心、商業網路、個人用戶端串連到阿里雲Virtual Private Cloud。本文介紹如何通過IPsec-VPN隧道串連本機資料中心和VPC。

前提條件

用於串連阿里雲的網關裝置支援標準的IKEv1和IKEv2協議。本案例中需要配置多個子網,因此必須支援IKEv2協議。支援的裝置廠家包括山石、深信服、Cisco ASA、Juniper、SonicWall、Nokia、IBM和Ixia。

網關裝置具備靜態公網IP地址。

本網的IP位址區段與VPC的IP位址區段沒有重疊。

背景資訊

通過DTS配置資料移轉、資料同步或資料訂閱時,您可以將執行個體類型選擇為通過專線/VPN網關/智能網關接入的自建資料庫,然後輸入本機資料庫的私人IP地址。

注意事項

如果您已經將本網串連到阿里雲,您可以跳過VPN隧道設定的步驟。但是,您需要在VPN設定中將DTS伺服器列入白名單,並建立多個靜態路由。請按照以下步驟操作:

將DTS伺服器的IP位址區段添加到IPsec-VPN串連中。詳情請參見修改IPsec-VPN串連。

說明單擊+添加 本端網段,輸入對應地區的DTS伺服器的IP位址區段。詳情請參見添加DTS伺服器的IP位址區段。

在您的網關裝置上配置靜態路由。詳情請參見步驟4:在本地網關裝置上配置IPsec-VPN串連和靜態路由。

費用說明

VPN網關為收費服務。詳情請參見隨用隨付。

步驟1:建立VPN網關

登入專用網路控制台。

在頁面左上方選擇一個地區。

在左側導覽列,單擊。

在VPN網關頁面,單擊建立VPN網關。

完成VPN網關設定。

執行個體名稱:輸入VPN網關的執行個體名稱。

地區:選擇VPN網關所屬的地區。

說明確保VPC的地區和VPN網關的地區相同。

專用網路:選擇要串連的VPC。

指定交換器:是否指定VPN網關建立在VPC中的某一個交換器下。本樣本選擇否。

如果您選擇了是,您還需要指定具體的虛擬交換器。

頻寬峰值:選擇VPN網關的公網頻寬峰值。單位為Mbps。

流量:VPN網關預設按使用流量計費。

IPsec-VPN:選擇是否開啟IPsec-VPN功能。本樣本選擇開啟。

SSL-VPN:選擇是否開啟SSL-VPN功能。本樣本選擇關閉。

購買時間長度:VPN網關預設按小時計費。

單擊立即購買並按照說明完成付款。

步驟2:建立使用者網關

登入專用網路控制台。

在頁面左上方,選擇VPN網關所在的地區。

在左側導覽列,單擊。

單擊建立使用者網關。

完成使用者網關設定,如下表所示。

參數

說明

名稱

輸入使用者網關的名稱。

IP地址

輸入本機資料中心網關裝置的靜態公網IP地址。

自治系統號

輸入本機資料中心網關裝置的自治系統號ASN(Autonomous System Number)。

描述

描述的長度必須為2到256個字元,並且不能以

http://或https://開頭。單擊確定。

步驟3:建立IPsec串連並配置路由

登入專用網路控制台。

在頁面左上方,選擇VPN網關所在的地區。

在左側導覽列,單擊。

單擊建立IPsec串連。

在建立IPsec串連對話方塊中,完成如下配置。

配置

說明

名稱

IPsec串連的名稱。

名稱在2~128個字元之間,以大小寫字母或中文開始,可包含數字、短劃線(-)和底線(_)。

VPN網關

選擇待串連的普通型VPN網關。

使用者網關

選擇待串連的使用者網關。

路由模式

選擇路由模式。預設為目的路由模式。

目的路由模式:基於目的IP進行路由轉寄。

您在建立IPsec串連後,需要在VPN網關目的路由表中添加目的路由。

感興趣流模式:基於源IP和目的IP進行精確的路由轉寄。

您在建立IPsec串連時,如果您選擇了感興趣流模式,您需要配置本端網段和對端網段。配置完成後,系統自動在VPN網關策略路由表中添加策略路由。

系統在VPN網關策略路由表中添加策略路由後,路由預設是未發布狀態,您需要在策略路由表中手動將路由發布至VPC中。

說明如果您當前的VPN版本為舊版,您無需選擇路由模式。在您建立IPsec串連後,請您手動為VPN網關配置目的路由或策略路由。

請勿添加目標網段為100.64.0.0/10(包含該網段下的子網段),下一跳指向IPsec串連的路由,該類路由會導致控制台無法顯示IPsec串連的狀態或者導致IPsec串連協商失敗。

本端網段

輸入需要和本機資料中心互連的VPC側的網段,用於第二階段協商。

單擊文字框後面的

表徵圖,可添加多個需要和本機資料中心互連的VPC側的網段。說明

表徵圖,可添加多個需要和本機資料中心互連的VPC側的網段。說明只有IKE V2版本下才可以配置多網段。

對端網段

輸入需要和VPC互連的本機資料中心側的網段,用於第二階段協商。

單擊文字框後面的

表徵圖,可添加多個需要和VPC互連的本機資料中心側的網段。說明

表徵圖,可添加多個需要和VPC互連的本機資料中心側的網段。說明只有IKE V2版本下才可以配置多網段。

立即生效

選擇是否立即生效。

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

預先共用金鑰

輸入IPsec-VPN串連的認證密鑰,用於VPN網關與本機資料中心之間的身份認證。密鑰長度為1~100個字元。

若您未指定預先共用金鑰,系統會隨機產生一個16位的字串作為預先共用金鑰。建立IPsec串連後,您可以通過編輯按鈕查看系統產生的預先共用金鑰。

重要IPsec串連側的預先共用金鑰需和本機資料中心側的認證密鑰一致,否則本機資料中心和VPN網關之間無法建立串連。

進階配置:IKE配置

版本

選擇IKE協議的版本。

ikev1

ikev2

目前系統支援IKE V1和IKE V2,相對於IKE V1版本,IKE V2版本簡化了SA的協商過程並且對於多網段的情境提供了更好的支援,所以建議選擇IKE V2版本。

協商模式

選擇協商模式。

main:主模式,協商過程安全性高。

aggressive:野蠻模式,協商快速且協商成功率高。

協商成功後兩種模式的資訊傳輸安全性相同。

密碼編譯演算法

選擇第一階段協商使用的密碼編譯演算法。普通型VPN網關支援aes、aes192、aes256、des和3des。

認證演算法

第一階段協商使用的認證演算法。普通型VPN網關支援sha1、md5、sha256、sha384和sha512。

DH分組

選擇第一階段協商的Diffie-Hellman金鑰交換演算法。普通型VPN網關支援以下DH組:

group1:表示DH分組中的DH1。

group2:表示DH分組中的DH2。

group5:表示DH分組中的DH5。

group14:表示DH分組中的DH14。

SA生存周期(秒)

設定第一階段協商出的SA的生存周期。單位:秒。預設值:86400。取值範圍:0~86400。

LocalId

作為IPsec VPN網關的標識,用於第一階段的協商。預設值為VPN網關的公網IP地址。如果手動設定LocalId為FQDN格式,建議將協商模式改為野蠻模式(aggressive)。

RemoteId

作為使用者網關的標識,用於第一階段的協商。預設值為使用者網關的公網IP地址。如果手動設定RemoteId為FQDN格式,建議將協商模式改為野蠻模式(aggressive)。

進階配置:IPSec配置

密碼編譯演算法

選擇第二階段協商的密碼編譯演算法。支援aes、aes192、aes256、des和3des。

認證演算法

選擇第二階段協商的認證演算法。支援sha1、md5、sha256、sha384和sha512。

DH分組

選擇第二階段協商的Diffie-Hellman金鑰交換演算法。普通型VPN網關以下DH組:

disabled:表示不使用DH金鑰交換演算法。

對於不支援PFS的用戶端請選擇disabled。

如果選擇為非disabled的任何一個組,會預設開啟PFS功能(完美向前加密),使得每次重協商都要更新密鑰,因此,相應的用戶端也要開啟PFS功能。

group1:表示DH分組中的DH1。

group2:表示DH分組中的DH2。

group5:表示DH分組中的DH5。

group14:表示DH分組中的DH14。

SA生存周期(秒)

設定第二階段協商出的SA的生存周期。單位:秒。預設值:86400。取值範圍:0~86400。

DPD

選擇開啟或關閉對等體存活檢測功能。DPD功能預設開啟。

NAT穿越

選擇開啟或關閉NAT穿越功能。NAT穿越功能預設開啟。

BGP配置

隧道網段

輸入IPsec隧道的網段。

該網段應是一個在169.254.0.0/16內的掩碼長度為30的網段。

本端BGP地址

輸入本端BGP地址。

該地址為隧道網段內的一個IP地址。

說明請確保IPsec隧道兩端的BGP地址不衝突。

本端自治系統號

輸入VPC側的自治系統號。取值範圍:1~4294967295。預設值:45104。

說明建議您使用自治系統號的私人號碼與阿里雲建立BGP串連。自治系統號的私人號碼範圍請自行查閱文檔。

健全狀態檢查

目標IP

VPC側通過IPSec串連可以訪問的本機資料中心的IP地址。

源IP

本機資料中心通過IPSec串連可以訪問的VPC側的IP地址。

稍候再試

健全狀態檢查的稍候再試時間,單位:秒。

重試次數

健全狀態檢查的重試發包次數。

單擊確定。

在彈出的建立成功對話方塊中,單擊確定,前往配置VPN網關的路由資訊。

跳轉到VPN網關頁面。 單擊目的路由表頁簽中的添加路由條目。

在添加路由條目對話方塊中,完成如下配置。

配置

說明

目標網段

輸入本機資料中心的私網網段。 本案例中,輸入192.168.10.0/24。

下一跳類型

選擇IPsec串連。

下一跳

選擇您建立的IPsec-VPN串連執行個體。

發布到VPC

選擇是否將新添加的路由條目發布到VPC路由表。

是(推薦):將新添加的路由發布到VPC路由表。

否:不發布新添加的路由到VPC路由表。

說明如果您選擇“否”,則必須在添加目標路由條目後將該路由條目發布到目標路由表中。

權重

選擇一個權重值:

100:優先順序最高。

0:優先順序最低。

說明如果兩個靜態路由基於同一個目標網段,則不能將兩個路由條目的權重都設定為100。

步驟4:在本地網關裝置上配置IPsec-VPN串連和靜態路由

登入專用網路控制台。

在頁面左上方,選擇VPN網關所在的地區。

在左側導覽列,單擊。

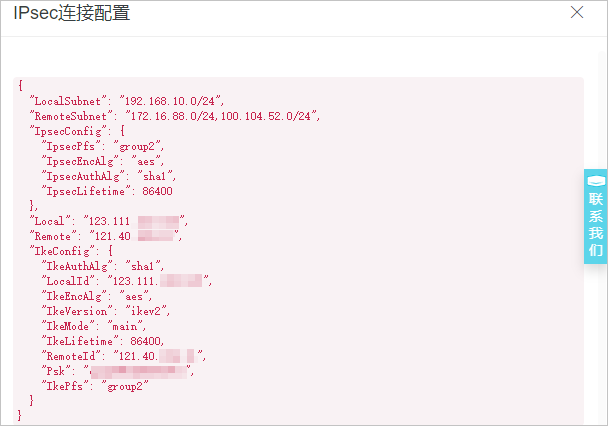

找到目標IPsec-VPN串連,單擊對應操作列中的。

在彈出的IPsec串連配置對話方塊中,詳細展示了對端配置資訊。將對端配置添加到本地網關裝置中。 添加方式因裝置製造商和型號不同而有所區別。

將靜態路由條目添加到本地網關裝置中。目標地址為對應地區的DTS伺服器的IP位址區段。詳情請參見添加DTS伺服器的IP位址區段。下一跳為新增的IPsec-VPN隧道介面。