在配置資料移轉、資料同步或資料訂閱時,如果源或目標庫為通過VPN網關接入的自建資料庫,您需要配置DTS與VPN網關間的路由,允許DTS訪問該網路。

情境樣本

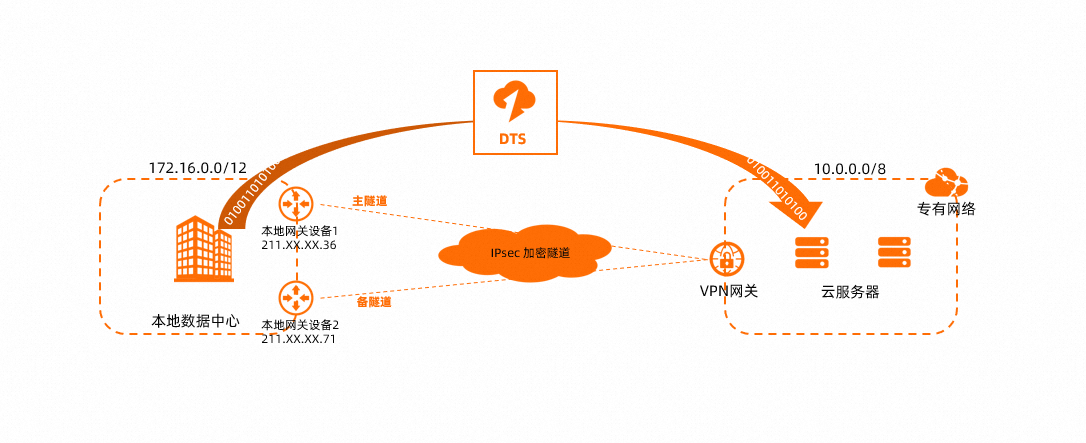

本文以下述情境為例。某企業在阿里雲華北5(呼和浩特)地區擁有一個VPC,並在呼和浩特地區擁有一個本機資料中心,企業在本機資料中心和VPC下均建立了資料庫。企業希望本機資料中心的資料可以被自動同步到阿里雲VPC下的資料庫中。

企業可以通過公網網路類型的VPN網關在本機資料中心和VPC之間建立IPsec-VPN串連,實現本機資料中心和VPC之間的加密互連,然後在本機資料中心和VPC之間加密互連的基礎上使用DTS實現本機資料中心下的資料自動同步至VPC的資料庫中。

前提條件

您已經在阿里雲華北5(呼和浩特)地區建立一個VPC,VPC下通過Elastic Compute Service (ECS)部署了資料庫。具體操作,請參見搭建IPv4專用網路。

本文中本機資料中心和VPC的網路設定如下表所示。

您可以自行規劃VPC執行個體的網段,請確保本機資料中心和VPC之間要互連的網段沒有重疊。

資源 | 要互連的網段 | IP地址 | 資料庫帳號 |

本機資料中心 | 172.16.0.0/12 |

|

|

VPC | 10.0.0.0/8 | 資料庫所屬ECS執行個體的IP地址:10.0.0.252 |

|

配置流程

步驟一:建立VPN網關

登入VPN網關管理主控台。

在頂部功能表列,選擇VPN網關的地區。

VPN網關的地區需和待綁定的VPC執行個體的地區相同。

在VPN網關頁面,單擊建立VPN網關。

在購買頁面,根據以下資訊配置VPN網關,然後單擊立即購買並完成支付。

配置項

說明

本文樣本值

執行個體名稱

輸入VPN網關執行個體的名稱。

輸入VPNGW。

資源群組

選擇VPN網關執行個體所屬的資源群組。

如果不選擇,VPN網關執行個體建立後將歸屬於預設資源群組。

本文保持為空白。

地區

選擇VPN網關執行個體所屬的地區。

選擇華北5(呼和浩特)。

網關類型

選擇VPN網關執行個體的網關類型。

選擇普通型。

網路類型

選擇VPN網關執行個體的網路類型。

公網:VPN網關通過公網建立VPN串連。

私網:VPN網關通過私網建立VPN串連。

選擇公網。

隧道

系統直接展示當前地區IPsec-VPN串連支援的隧道模式。

雙隧道

單隧道

關於單隧道和雙隧道的說明,請參見【升級公告】IPsec-VPN串連升級為雙隧道模式。

本文保持預設值雙隧道。

專用網路

選擇VPN網關執行個體關聯的VPC執行個體。

選擇阿里雲華北5(呼和浩特)地區的VPC執行個體。

虛擬交換器

從VPC執行個體中選擇一個交換器執行個體。

IPsec-VPN串連的隧道模式為單隧道時,您僅需要指定一個交換器執行個體。

IPsec-VPN串連的隧道模式為雙隧道時,您需要指定兩個交換器執行個體。

IPsec-VPN功能開啟後,系統會在兩個交換器執行個體下各建立一個彈性網卡ENI(Elastic Network Interfaces),作為使用IPsec-VPN串連與VPC流量互連的介面。每個ENI會佔用交換器下的一個IP地址。

說明系統預設幫您選擇第一個交換器執行個體,您可以手動修改或者直接使用預設的交換器執行個體。

建立VPN網關執行個體後,不支援修改VPN網關執行個體關聯的交換器執行個體,您可以在VPN網關執行個體的詳情頁面查看VPN網關執行個體關聯的交換器、交換器所屬可用性區域以及交換器下ENI的資訊。

選擇VPC執行個體下的一個交換器執行個體。

虛擬交換器2

從VPC執行個體中選擇第二個交換器執行個體。

您需要從VPN網關執行個體關聯的VPC執行個體下指定兩個分布在不同可用性區域的交換器執行個體,以實現IPsec-VPN串連可用性區域層級的容災。

對於僅支援一個可用性區域的地區 ,不支援可用性區域層級的容災,建議您在該可用性區域下指定兩個不同的交換器執行個體以實現IPsec-VPN串連的高可用,支援選擇和第一個相同的交換器執行個體。

說明如果VPC執行個體下沒有第二個交換器執行個體,您可以建立交換器執行個體。具體操作,請參見建立和管理交換器。

選擇VPC執行個體下的第二個交換器執行個體。

頻寬峰值

選擇VPN網關執行個體的頻寬規格。單位:Mbps。

本文使用預設值。

流量

VPN網關的計費方式。預設值:按流量計費。

更多資訊,請參見計費說明。

本文使用預設值。

IPsec-VPN

選擇開啟或關閉IPsec-VPN功能。預設值:開啟。

選擇開啟IPsec-VPN功能。

SSL-VPN

選擇開啟或關閉SSL-VPN功能。預設值:關閉。

選擇關閉SSL-VPN功能。

購買時間長度

VPN網關的計費周期。預設值:按小時計費。

本文使用預設值。

服務關聯角色

單擊建立關聯角色,系統自動建立服務關聯角色AliyunServiceRoleForVpn。

VPN網關使用此角色來訪問其他雲產品中的資源,更多資訊,請參見AliyunServiceRoleForVpn。

若本配置項顯示為已建立,則表示您當前帳號下已建立了該角色,無需重複建立。

根據需求建立服務關聯角色或跳過本配置項。

返回VPN網關頁面,查看已建立的VPN網關執行個體。

建立VPN網關執行個體後,其狀態是準備中,約1~5分鐘會變成正常狀態。正常狀態表明VPN網關執行個體已經完成了初始化,可以正常使用。

系統會為公網網路類型的VPN網關執行個體分配兩個不同的公網IP地址,用於建立兩個加密隧道。本文中系統分配的兩個公網IP地址如下表:

VPN網關執行個體的名稱

VPN網關執行個體ID

IPsec-VPN串連隧道公網IP地址

VPNGW

vpn-bp1ox1xu1jo8m1ph0****

47.XX.XX.3

47.XX.XX.169

步驟二:建立使用者網關

在左側導覽列,選擇。

在頂部功能表列選擇使用者網關的地區。

使用者網關地區需和VPN網關執行個體的地區相同。

在使用者網關頁面,單擊建立使用者網關。

在建立使用者網關面板,根據以下資訊進行配置,然後單擊確定。

您需要建立兩個使用者網關用於建立兩個加密隧道。以下僅列舉本文強相關配置項,其餘配置保持預設值或為空白。更多資訊,請參見建立和系統管理使用者網關。

配置項

說明

使用者網關1

使用者網關2

名稱

輸入使用者網關的名稱。

輸入CustomerGW1。

輸入CustomerGW2。

IP地址

輸入本機資料中心的網關裝置的公網IP地址。

輸入211.XX.XX.36。

輸入211.XX.XX.71。

步驟三:建立IPsec串連

VPN網關和使用者網關建立完成後,您需要在VPN網關執行個體下建立IPsec串連以建立VPN加密隧道。根據IPsec串連使用的IKE版本不同,需要執行不同的操作步驟。

使用IKEv2版本

在左側導覽列,選擇。

在頂部功能表列選擇IPsec串連的地區。

IPsec串連的地區需和VPN網關執行個體的地區相同。

在IPsec串連頁面,單擊建立IPsec串連。

在建立IPsec串連頁面,根據以下資訊配置IPsec串連,然後單擊確定。

配置項

說明

本文樣本值

名稱

輸入IPsec串連的名稱。

輸入IPsec-Connection。

綁定資源

選擇IPsec串連綁定的資源類型。

選擇VPN網關。

VPN網關

選擇IPsec串連關聯的VPN網關執行個體。

選擇VPNGW。

路由模式

選擇路由模式。

目的路由模式:基於目的IP地址路由和轉寄流量。

感興趣流模式:基於源IP地址和目的IP地址精確的路由和轉寄流量。

選擇感興趣流模式。

本端網段

輸入VPN網關執行個體關聯的VPC執行個體下的網段。

輸入以下兩個網段:

VPC網段:10.0.0.0/8

DTS網段:100.104.0.0/16

重要您需要將DTS使用的位址區段也添加到本端網段中,以便DTS通過VPN網關訪問對端的資料庫。

關於DTS位址區段的更多資訊,請參見添加DTS伺服器的IP位址區段。

對端網段

輸入VPN網關執行個體關聯的VPC執行個體要訪問的對端的網段。

輸入172.16.0.0/12。

立即生效

選擇IPsec串連的配置是否立即生效。取值:

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

選擇是。

BGP配置

如果IPsec串連需要使用BGP路由協議,需要開啟BGP配置的開關,系統預設關閉BGP配置。

本文保持預設值,即不開啟BGP配置。

Tunnel 1

為隧道1(主隧道)添加VPN相關配置。

系統預設隧道1為主隧道,隧道2為備隧道,且不支援修改。

使用者網關

為主隧道添加待關聯的使用者網關執行個體。

選擇CustomerGW1。

預先共用金鑰

輸入主隧道的認證密鑰,用於身份認證。

密鑰長度為1~100個字元,支援數字、大小寫英文字母及右側字元

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。若您未指定預先共用金鑰,系統會隨機產生一個16位的字串作為預先共用金鑰。

重要隧道及其對端網關裝置配置的預先共用金鑰需一致,否則系統無法正常建立IPsec-VPN串連。

輸入fddsFF123****。

加密配置

添加IKE配置、IPsec配置、DPD、NAT穿越等配置。

本文保持預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

Tunnel 2

為隧道2(備隧道)添加VPN相關配置。

使用者網關

為備隧道添加待關聯的使用者網關執行個體。

選擇CustomerGW2。

預先共用金鑰

輸入備隧道的認證密鑰,用於身份認證。

輸入fddsFF456****。

加密配置

添加IKE配置、IPsec配置、DPD、NAT穿越等配置。

本文保持預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

在建立成功對話方塊中,單擊確定。

返回IPsec串連頁面,找到建立的IPsec串連,在操作列單擊產生對端配置。

對端配置是指需要在IPsec串連對端添加的VPN配置。本文情境中您需要將這些配置添加在本地網關裝置上。

在IPsec串連配置對話方塊,複製配置並儲存在您的本地,用於後續配置本地網關裝置。

使用IKEv1版本

在左側導覽列,選擇。

在頂部功能表列選擇IPsec串連的地區。

IPsec串連的地區需和VPN網關執行個體的地區相同。

在IPsec串連頁面,單擊建立IPsec串連。

在建立IPsec串連頁面,根據以下資訊配置IPsec串連,然後單擊確定。

IPsec串連使用IKEv1版本時不支援添加多網段,您需要建立2個IPsec串連分別傳輸DTS流量和VPC的流量。

配置項

說明

IPsec串連1

IPsec串連2

名稱

輸入IPsec串連的名稱。

輸入IPsec-Connection1。

輸入IPsec-Connection2。

綁定資源

選擇IPsec串連綁定的資源類型。

選擇VPN網關。

選擇VPN網關。

VPN網關

選擇IPsec串連關聯的VPN網關執行個體。

選擇VPNGW。

選擇VPNGW。

路由模式

選擇路由模式。

目的路由模式:基於目的IP地址路由和轉寄流量。

感興趣流模式:基於源IP地址和目的IP地址精確的路由和轉寄流量。

選擇感興趣流模式。

選擇感興趣流模式。

本端網段

輸入VPN網關執行個體關聯的VPC執行個體下的網段。

輸入VPC網段:10.0.0.0/8

輸入DTS網段:100.104.0.0/16

重要您需要將DTS使用的位址區段也添加到本端網段中,以便DTS通過VPN網關訪問對端的資料庫。

關於DTS位址區段的更多資訊,請參見添加DTS伺服器的IP位址區段。

對端網段

輸入VPN網關執行個體關聯的VPC執行個體要訪問的對端的網段。

輸入172.16.0.0/12。

輸入172.16.0.0/12。

立即生效

選擇IPsec串連的配置是否立即生效。取值:

是:配置完成後立即進行協商。

否:當有流量進入時進行協商。

選擇是。

選擇是。

BGP配置

如果IPsec串連需要使用BGP路由協議,需要開啟BGP配置的開關,系統預設關閉BGP配置。

本文保持預設值,即不開啟BGP配置。

本文保持預設值,即不開啟BGP配置。

Tunnel 1

為隧道1(主隧道)添加VPN相關配置。

系統預設隧道1為主隧道,隧道2為備隧道,且不支援修改。

使用者網關

為主隧道添加待關聯的使用者網關執行個體。

選擇CustomerGW1。

選擇CustomerGW1。

預先共用金鑰

輸入主隧道的認證密鑰,用於身份認證。

密鑰長度為1~100個字元,支援數字、大小寫英文字母及右側字元

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。若您未指定預先共用金鑰,系統會隨機產生一個16位的字串作為預先共用金鑰。

重要隧道及其對端網關裝置配置的預先共用金鑰需一致,否則系統無法正常建立IPsec-VPN串連。

輸入fddsFF123****。

輸入fddsFF123****。

加密配置

添加IKE配置、IPsec配置、DPD、NAT穿越等配置。

使用IKEv1版本,其餘使用預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

使用IKEv1版本,其餘使用預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

Tunnel 2

為隧道2(備隧道)添加VPN相關配置。

使用者網關

為備隧道添加待關聯的使用者網關執行個體。

選擇CustomerGW2。

選擇CustomerGW2。

預先共用金鑰

輸入備隧道的認證密鑰,用於身份認證。

輸入fddsFF456****。

輸入fddsFF456****。

加密配置

添加IKE配置、IPsec配置、DPD、NAT穿越等配置。

使用IKEv1版本,其餘使用預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

使用IKEv1版本,其餘使用預設值。關於預設值的說明,請參見建立和管理IPsec串連(雙隧道模式)。

在建立成功對話方塊中,單擊確定。

返回IPsec串連頁面,找到建立的IPsec串連,在操作列單擊產生對端配置。

對端配置是指需要在IPsec串連對端添加的VPN配置。本文情境中您需要將這些配置添加在本地網關裝置上。

在IPsec串連配置對話方塊,複製配置並儲存在您的本地,用於後續配置本地網關裝置。

步驟四:配置VPN網關路由

建立IPsec串連後需要為VPN網關執行個體配置路由以實現流量互連。建立IPsec串連時,如果路由模式您選擇了感興趣流模式,在IPsec串連建立完成後,系統會自動在VPN網關執行個體下建立策略路由,路由是未發布狀態。您需要執行本操作,將VPN網關執行個體下的所有策略路由均發布至VPC中。

在左側導覽列,選擇。

在頂部功能表列,選擇VPN網關執行個體的地區。

在VPN網關頁面,單擊目標VPN網關執行個體ID。

在VPN網關執行個體詳情頁面單擊策略路由表頁簽,找到目標路由條目,在操作列單擊發布。

在發布路由對話方塊,單擊確定。

步驟五:配置本地網關裝置

在阿里雲側建立IPsec串連後,您需要在本地網關裝置上添加VPN配置和路由配置,使本地網關裝置與VPN網關之間成功建立IPsec-VPN串連,同時使本機資料中心去往VPC的流量優先通過主隧道進行傳出,在主隧道中斷後自動切換至備隧道進行傳輸。

以下內容包含第三方產品資訊,第三方產品資訊僅供參考。阿里雲對第三方產品的效能、可靠性以及操作可能帶來的潛在影響,不做任何暗示或其他形式的承諾。

不同廠商的裝置配置命令可能會有所不同。具體命令,請諮詢相關裝置廠商。

使用IKEv2版本

根據儲存在本地的IPsec串連對端配置,在本地網關裝置中添加VPN配置。

登入本地網關裝置的命令列配置介面。

執行以下命令,配置ikev2 proposal和policy。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 crypto ikev2 proposal alicloud encryption aes-cbc-128 //配置密碼編譯演算法,本樣本為aes-cbc-128。 integrity sha1 //配置認證演算法,本樣本為sha1。 group 2 //配置DH分組,本樣本為group2。 exit ! crypto ikev2 policy Pureport_Pol_ikev2 proposal alicloud exit !執行以下命令,配置ikev2 keyring。

//在本地網關裝置1上添加如下配置 crypto ikev2 keyring alicloud peer alicloud address 47.XX.XX.3 //配置雲上IPsec串連主隧道公網IP地址,本樣本為47.XX.XX.3。 pre-shared-key fddsFF123**** //配置預先共用金鑰,本樣本為fddsFF123****。 exit ! //在本地網關裝置2上添加如下配置 crypto ikev2 keyring alicloud peer alicloud address 47.XX.XX.169 //配置雲上IPsec串連備隧道公網IP地址,本樣本為47.XX.XX.169。 pre-shared-key fddsFF456**** //配置預先共用金鑰,本樣本為fddsFF456****。 exit !執行以下命令,配置ikev2 profile。

//在本地網關裝置1上添加如下配置 crypto ikev2 profile alicloud match identity remote address 47.XX.XX.3 255.255.255.255 //匹配雲上IPsec串連主隧道公網IP地址,本樣本為47.XX.XX.3。 identity local address 211.XX.XX.36 //本地網關裝置1的公網IP地址,本樣本為211.XX.XX.36。 authentication remote pre-share //認證對端的方式為PSK(預先共用金鑰的方式)。 authentication local pre-share //認證本端的方式為PSK。 keyring local alicloud //調用密鑰串。 exit ! //在本地網關裝置2上添加如下配置 crypto ikev2 profile alicloud match identity remote address 47.XX.XX.169 255.255.255.255 //匹配雲上IPsec串連備隧道公網IP地址,本樣本為47.XX.XX.169。 identity local address 211.XX.XX.71 //本地網關裝置2的公網IP地址,本樣本為211.XX.XX.71。 authentication remote pre-share //認證對端的方式為PSK(預先共用金鑰的方式)。 authentication local pre-share //認證本端的方式為PSK。 keyring local alicloud //調用密鑰串。 exit !執行以下命令,配置transform。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 crypto ipsec transform-set TSET esp-aes esp-sha-hmac mode tunnel exit !配置ACL(存取控制清單),定義需要保護的資料流。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 access-list 100 permit ip 172.16.0.0 0.15.255.255 10.0.0.0 0.255.255.255配置IPsec策略。

//在本地網關裝置1上添加如下配置 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.3 set transform-set TSET set ikev2-profile alicloud set pfs group2 match address 100 //在本地網關裝置2上添加如下配置 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.169 set transform-set TSET set ikev2-profile alicloud set pfs group2 match address 100執行以下命令,配置IPsec隧道。

//在本地網關裝置1上添加如下配置 interface GigabitEthernet1 //配置與雲上IPsec串連建立VPN主隧道的介面IP地址。 ip address 211.XX.XX.36 255.255.255.0 crypto map ipsecpro64 //應用IPsec策略 negotiation auto ! //在本地網關裝置2上添加如下配置 interface GigabitEthernet1 //配置與雲上IPsec串連建立VPN備隧道的介面IP地址。 ip address 211.XX.XX.71 255.255.255.0 crypto map ipsecpro64 //應用IPsec策略 negotiation auto !

在本地網關裝置1和本地網關裝置2中添加路由配置。

在本地網關裝置1和本地網關裝置2中添加去往VPC的路由。

//在本地網關裝置1上添加去往VPC的路由 ip route 10.0.0.0 255.0.0.0 47.XX.XX.3 ip route 100.104.0.0 255.255.0.0 47.XX.XX.3 //在本地網關裝置2上添加去往VPC的路由 ip route 10.0.0.0 255.0.0.0 47.XX.XX.169 ip route 100.104.0.0 255.255.0.0 47.XX.XX.169請根據您的實際網路環境按需在本機資料中心添加路由配置,使本機資料中心去往VPC的流量優先通過本地網關裝置1進行傳輸,在本地網關裝置1故障後可以自動通過本地網關裝置2進行傳輸。具體命令,請諮詢相關裝置廠商。

使用IKEv1版本

根據儲存在本地的IPsec串連對端配置,在本地網關裝置中添加VPN配置。

登入本地網關裝置的命令列配置介面。

配置isakmp策略。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400配置預先共用金鑰。

//在本地網關裝置1上添加如下配置 crypto isakmp key fddsFF123**** address 47.XX.XX.3 //在本地網關裝置2上添加如下配置 crypto isakmp key fddsFF456**** address 47.XX.XX.169配置IPsec安全性通訊協定。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 crypto ipsec transform-set ipsecpro64 esp-aes esp-sha-hmac mode tunnel配置ACL(存取控制清單),定義需要保護的資料流。

//分別在本地網關裝置1和本地網關裝置2上添加如下配置 access-list 100 permit ip 172.16.0.0 0.15.255.255 10.0.0.0 0.255.255.255配置IPsec策略。

//在本地網關裝置1上添加如下配置 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.3 set transform-set ipsecpro64 set pfs group2 match address 100 //在本地網關裝置2上添加如下配置 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.169 set transform-set ipsecpro64 set pfs group2 match address 100應用IPsec策略。

//分別在本地網關裝置1上添加如下配置 interface GigabitEthernet1 //在配置公網IP地址的介面下應用IPsec策略 crypto map ipsecpro64 //分別在本地網關裝置2上添加如下配置 interface GigabitEthernet1 //在配置公網IP地址的介面下應用IPsec策略 crypto map ipsecpro64

在本地網關裝置1和本地網關裝置2中添加路由配置。

在本地網關裝置1和本地網關裝置2中添加去往VPC的路由。

//在本地網關裝置1上添加去往VPC的路由 ip route 10.0.0.0 255.0.0.0 47.XX.XX.3 ip route 100.104.0.0 255.255.0.0 47.XX.XX.3 //在本地網關裝置2上添加去往VPC的路由 ip route 10.0.0.0 255.0.0.0 47.XX.XX.169 ip route 100.104.0.0 255.255.0.0 47.XX.XX.169請根據您的實際網路環境按需在本機資料中心添加路由配置,使本機資料中心去往VPC的流量優先通過本地網關裝置1進行傳輸,在本地網關裝置1故障後可以自動通過本地網關裝置2進行傳輸。具體命令,請諮詢相關裝置廠商。

步驟六:測試連通性

完成上述配置後,本機資料中心和VPC之間已經可以相互連信了,您可以通過以下步驟驗證本機資料中心和VPC之間的連通性。

登入VPC下的ECS執行個體。

關於如何登入ECS執行個體,請參見串連方式概述。

在ECS執行個體中執行

ping命令,訪問本機資料中心的資料庫伺服器。如果ECS執行個體可以收到回複報文,則證明本機資料中心和VPC之間可以正常通訊。

ping <本機資料中樞資料庫伺服器IP地址>

步驟七:建立DTS執行個體

本機資料中心和VPC之間正常通訊後,您可以開始建立DTS資料同步任務,DTS資料同步任務配置完成後可以將本機資料中心的資料自動同步至VPC下的資料庫中。

在配置資料移轉、資料同步或資料訂閱時,選擇執行個體類型為專線/VPN網關/智能網關,然後下拉選擇和源庫連通的VPC,即可將本地IDC中的自建資料庫作為源庫或目標庫。相關配置案例請參見同步方案概覽、遷移方案概覽或訂閱者案概覽。