在DMS中,不同阿里雲帳號(主帳號)的資源相互隔離。如果您需要訪問其他主帳號在DMS中的資源,或者需要將自身主帳號的阿里雲資源錄入到其他主帳號的DMS中,則需要進行跨帳號訪問或錄入資源操作。本文為您介紹如何進行跨帳號訪問資源和錄入資源。

跨阿里雲帳號錄入執行個體

注意事項

目前僅支援跨帳號錄入阿里雲執行個體。

在進行跨帳號錄入執行個體操作時,DMS要求資源歸屬者必須登入過DMS。

授權操作

跨帳號錄入執行個體前,需要為跨帳號錄入執行個體的RAM使用者授予管理DMS資源、在DMS錄入的資料庫執行個體類型等許可權。

假設阿里雲帳號(主帳號)A需要錄入阿里雲帳號(主帳號)B的資源至A所在的DMS租戶,則阿里雲帳號(主帳號)B的RAM使用者(子帳號)需要在RAM控制台進行如下操作:

使用資源歸屬者B的阿里雲帳號(主帳號)下擁有

AliyunRAMFullAccess許可權的RAM使用者(子帳號)登入RAM控制台。在角色頁面,建立RAM角色並為使用者A設定信任策略。您可通過如下任一方式進行操作:

方式一:可視化編輯

在建立角色頁面,單擊切換編輯器。

在可視化編輯頁簽下,主體選擇雲端服務。配置項說明如下:

其他雲帳號下方的文字框填入主帳號A的UID。

雲端服務選擇資料管理/DMSEnterprise。

單擊確定。

方式二:指令碼編輯

在建立角色頁面,單擊切換編輯器。

在指令碼編輯頁簽下,填入相關的策略。

策略含義:為跨帳號錄入執行個體的使用者佈建信任策略,允許指定使用者管理資源。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "<主帳號A的UID>@dms.aliyuncs.com" ] } } ], "Version": "1" }單擊確定。

在權限原則頁面,建立權限原則。例如

DmsCrossAccountPolicy。目前,在權限原則中支援設定的資料庫類型和接入方式(VPC專線)如下:Redis、PolarDB分布式版、OceanBase、Lindorm、Hologres、GDB、SelectDB、ClickHouse企業版。

說明RDS以及PolarDB MySQL版、PolarDB PostgreSQL版、PolarDB PostgreSQL版(相容Oracle)無需進行第3、4步配置,請跳轉至第5步

樣本策略含義:指定在DMS通過VPC專線錄入資料庫。

{ "Statement": [ { "Action": [ "vpc:DescribeVpcs" ], "Resource": "*", "Effect": "Allow" } ], "Version": "1" }在角色頁面,為步驟2中建立的角色授予

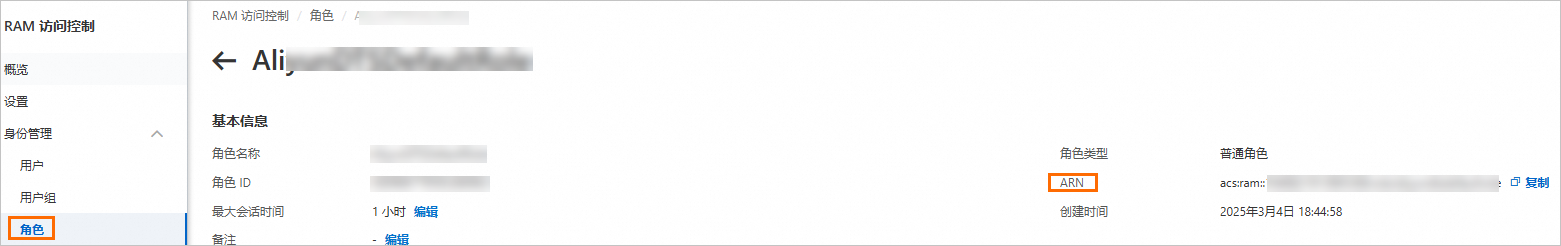

DmsCrossAccountPolicy許可權。更多資訊,請參見為RAM角色授權。在角色頁面,單擊角色名稱,在角色詳情頁面複製ARN。

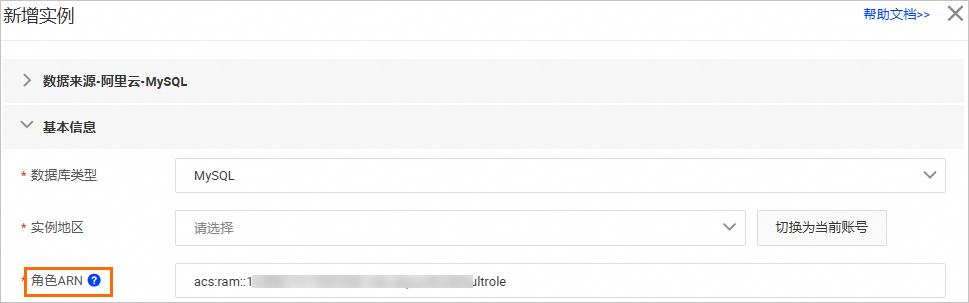

錄入執行個體

使用者A在錄入資料庫時,填入角色ARN。

跨阿里雲帳號訪問執行個體資源

如果您需要跨阿里雲帳號訪問DMS中的執行個體資源,請根據如下內容進行操作。

前提條件

訪問資源的使用者A與資源歸屬者B所屬的阿里雲帳號(主帳號)不同,且歸屬者B在DMS內有對應的租戶。

授予訪問者許可權

訪問DMS資源

使用阿里雲帳號(主帳號)A下擁有

AliyunSTSAssumeRoleAccess許可權的RAM使用者(子帳號)登入阿里雲控制台。單擊右上方的頭像,切換身份資訊。

輸入資源歸屬者B的阿里雲帳號(主帳號)UID,以及建立的角色名稱。

單擊提交。

完成身份切換後,再訪問Data Management 5.0。

說明當您訪問DMS時,DMS會自動將您設定為普通使用者。如需對執行個體資源進行變更、匯出操作,需要您在DMS額外申請資源許可權。