DataWorks的資料同步功能支援第三方身份認證機制,您需要提前在DataWorks的認證檔案管理頁面上傳認證檔案,並在配置資料來源同時開啟第三方認證功能,使得只有可信的應用和服務才能訪問資料資源。本文為您介紹如何上傳和引用認證檔案。

背景資訊

第三方認證機制用於使用者和服務的強身分識別驗證,通過該機制,可以有效地避免不受信任的程式或服務來擷取資料存取權限,提高資料同步過程中訪問資料資源的安全性。DataWorks的認證檔案管理功能,可以為您提供統一入口來管理認證檔案,您可以通過認證檔案管理頁面上傳和查看認證檔案參考關聯性等。

使用限制

目前僅支援Kerberos認證機制,詳情請參見配置Kerberos認證。

注意事項

一般情況下認證有自己的有效期間,請留意您上傳的認證有效期間,如果認證到期將會導致對應的資料同步任務因無法獲得授權而失敗,請及時更換為最新有效期間的認證。

上傳認證檔案

使用認證功能前,需要提前準備好認證檔案並上傳至認證檔案管理頁面。

進入資料來源頁面。

登入DataWorks控制台,切換至目標地區後,單擊左側導覽列的,在下拉框中選擇對應工作空間後單擊進入管理中心。

進入工作空間管理中心頁面後,單擊左側導覽列的資料來源,進入資料來源頁面。

單擊認證檔案管理頁簽,進入認證檔案管理。

單擊頁面右上方的上傳認證檔案,在上傳認證檔案對話方塊,單擊上傳檔案選擇對應檔案並填寫相應檔案描述,單擊確定。

引用認證檔案

如果需要使用第三方身份認證功能,請在配置資料來源頁面選擇開啟特殊身份認證方式,配置相關參數並引用相關認證檔案。目前DataWorks僅支援Kerberos認證,具體介紹請參見配置Kerberos認證。

以下以HDFS資料來源配置Kerberos認證為例,列舉Kerberos認證的關鍵配置,關於資料來源詳細配置,請參見配置資料來源。

配置項 | 說明 |

特殊認證方式 | 選擇特殊認證方式為Kerberos認證。 |

keytab檔案 | 在Kerberos環境中註冊的.keytab檔案,是儲存認證資訊的密鑰資訊。如果需要重新上傳認證檔案,請單擊新增認證檔案。 |

conf檔案 | Kerberos的設定檔krb5.conf。如果需要重新上傳認證檔案,請單擊新增認證檔案。 |

principal | keytab檔案中包含的Kerberos認證主體,可以是使用者或服務,具有唯一的名稱和相關的加密金鑰。

|

其他動作

您還可以在認證檔案管理頁面進行認證檔案的大量刪除、重新上傳和查看引用等操作。

附錄:配置Kerberos認證

DataWorks的資料同步功能目前僅支援Kerberos認證,配置Kerberos認證後,可以僅對受信任的應用和服務提供認證,使得只有經過認證的應用和服務才能訪問資料資源。

Kerberos協議主要用於電腦網路的身份鑒別(Authentication),其特點是使用者只需輸入一次身分識別驗證資訊就可以憑藉此驗證獲得的票據(Ticket-Granting Ticket,網路授權憑證)訪問多個服務,即SSO(Single Sign-On,單點登入)。使用Kerberos協議時,會在每個Client和Service之間建立共用密鑰,服務之間使用密鑰進行通訊,避免不受信任的服務或應用訪問資料資源,因此該協議具有較高的安全性。

使用限制

Kerberos認證功能僅支援CDH叢集6.X版本,其他版本或者自建叢集未經過Kerberos認證測試,可能會導致認證失敗。

Kerberos認證功能僅支援HBase、HDFS和Hive資料來源。

Kerberos認證功能僅支援在獨享Data Integration資源群組和Serverless資源群組上使用。

Kerberos認證原理

Kerberos是一種基於對稱金鑰的第三方認證協議,用戶端和伺服器均是依賴KDC(Kerberos的服務端程式,即密鑰分發中心)來進行身份認證。有關Kerberos的詳細介紹請參見概述。

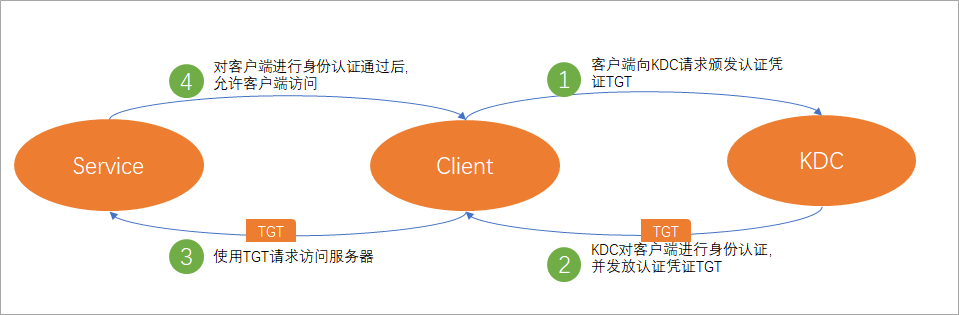

如上圖所示,在DataWorks上進行Kerberos認證分為如下四個階段:

用戶端請求TGT:當用戶端使用者(Principal)訪問已開啟Kerberos認證的資料來源時,會先向KDC請求頒發一個認證憑證TGT,作為用戶端向KDC請求特定服務的身份證明。

KDC發放TGT:KDC收到請求後,先對用戶端進行身份認證,認證通過後,KDC會以加密形式為用戶端發放一個有使用到期日的認證憑證TGT。

用戶端請求訪問伺服器:用戶端擷取TGT後,會根據需要訪問的服務名稱向伺服器請求訪問特定服務資源。

伺服器認證用戶端:伺服器收到請求後,先對用戶端進行身份認證,認證通過後,才會允許用戶端正常訪問服務資源。

Kerberos認證過程中需要使用keytab認證檔案和krb5.conf設定檔完成認證行為,其中krb5.conf檔案主要用於儲存KDC伺服器的相關配置,keytab檔案用於儲存資源主體的身分識別驗證憑據,包含principals和加密principal key。使用Kerberos認證前,需要先將這兩個檔案上傳到認證檔案管理頁面,並在資料來源配置頁面完成認證檔案引用和配置,即可使用Kerberos認證。上傳認證檔案請參見相關文檔上傳認證檔案。

支援Kerberos認證的資料來源

Kerberos支援的資料來源類型及配置指引如下所示:

資料來源類型 | 配置指引 |

HBase | |

HDFS | |

Hive |