本文主要介紹如何配置WAF,對API Gateway上發布的API進行增強安全防護。

概述

API Gateway的核心是為API提供認證、防篡改、防重放、參數驗證、全鏈路籤名、限流等諸多安全功能,因此針對惡意攻擊者精心構造的攻擊請求,進行應用程式層攻擊(如OWASP TOP10常見Web攻擊等)、暴力破解等情況,您可以考慮接入Apsara Stack SecurityWeb Application Firewall(簡稱WAF),從而避免遭到入侵導致資料泄露,更好地保障您的業務安全。

API Gateway和WAF完全相容,可以參考以下步驟為API接入WAF。

前提條件

已在API Gateway發布API。

操作步驟

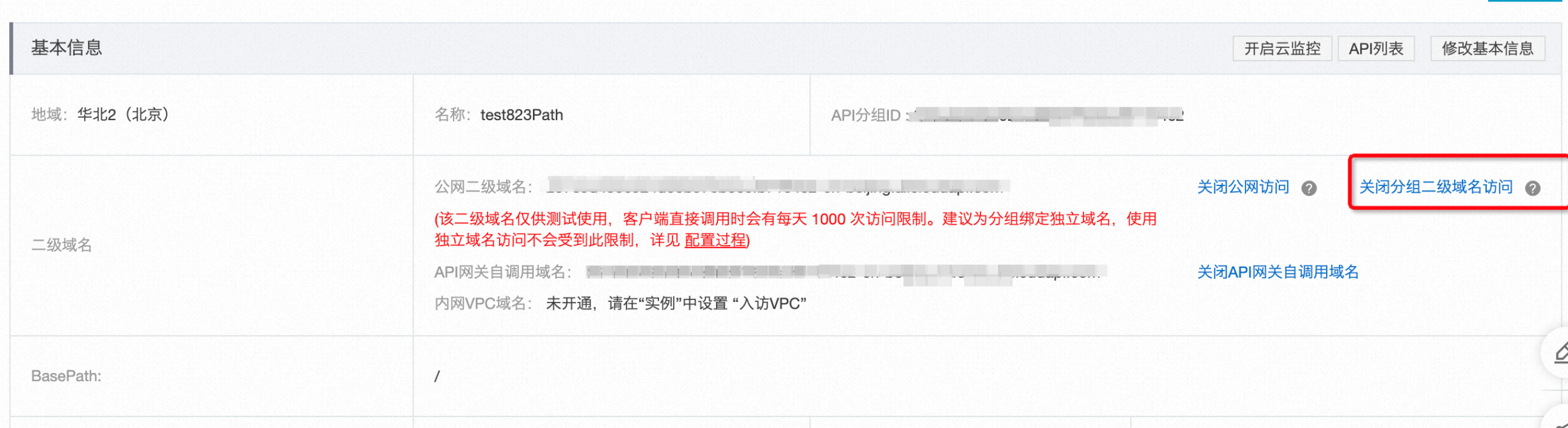

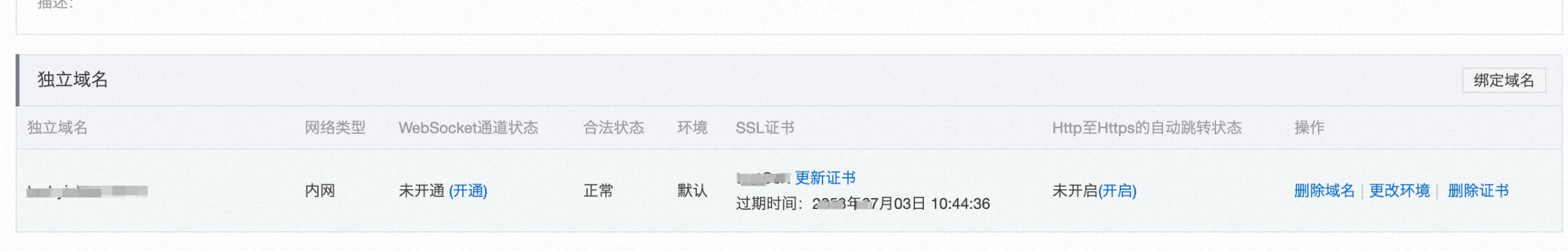

在API分組上綁定網域名稱,操作過程詳見使用自訂網域名調用API。綁定成功後如下圖所示:

重要

重要由於後續步驟中還需配置WAF,建議當前階段綁定網域名稱時使用TXT解析。

在WAF上添加網域名稱。進入WAF控制台。

Web Application Firewall2.0

在左側導覽列選擇管理>網站配置,然後選擇添加網站。根據實際情況填寫以下主要資訊:

網域名稱:需要和步驟一中API Gateway分組上綁定的網域名稱一致。

協議類型:需要和API Gateway中發布API的協議類型一致。

伺服器位址:選擇其他地址,填寫API Gateway分組中為分組分配的公網次層網域。

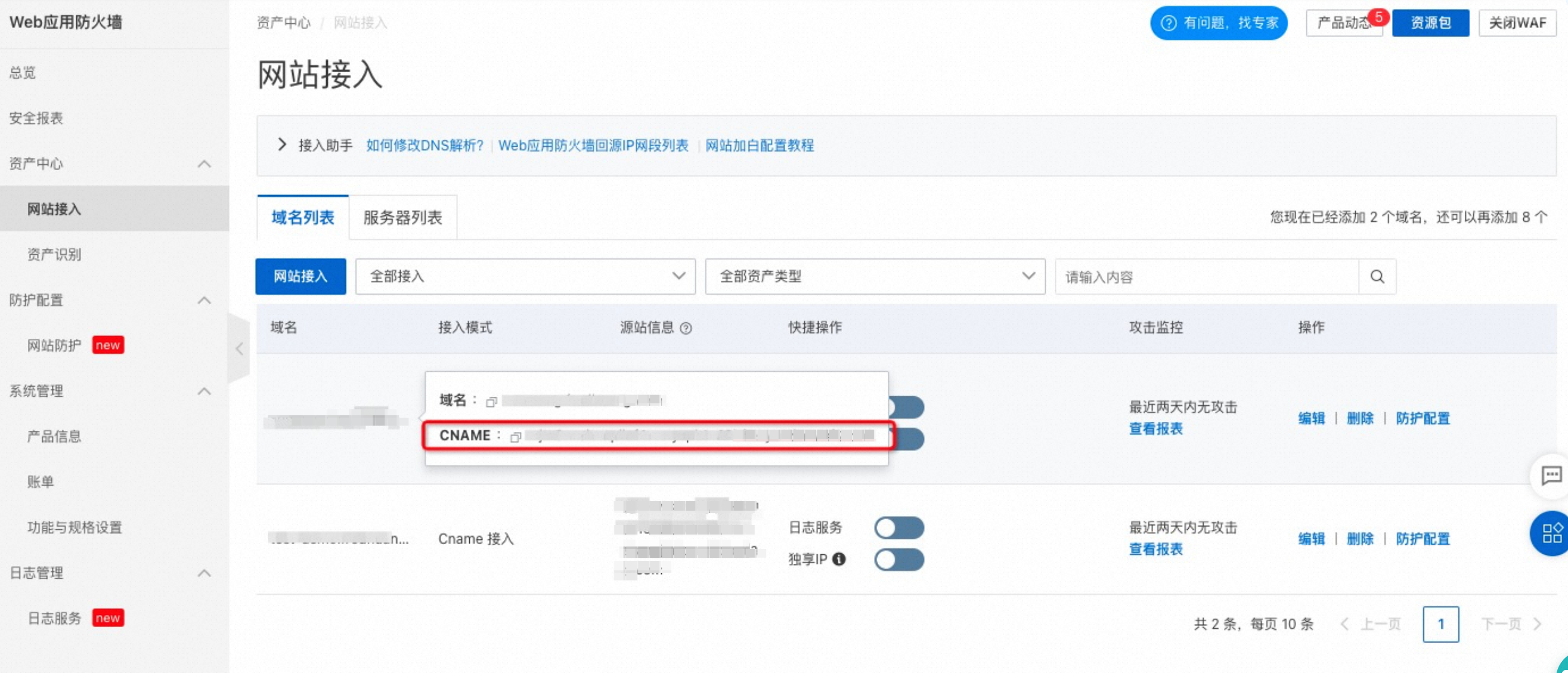

點擊下一步,按照WAF的提示,網站添加成功。之後為網域名稱添加CNAME解析記錄,將網域名稱解析至WAF的CNAME地址,逐個完成業務流量的切換。

Web Application Firewall3.0

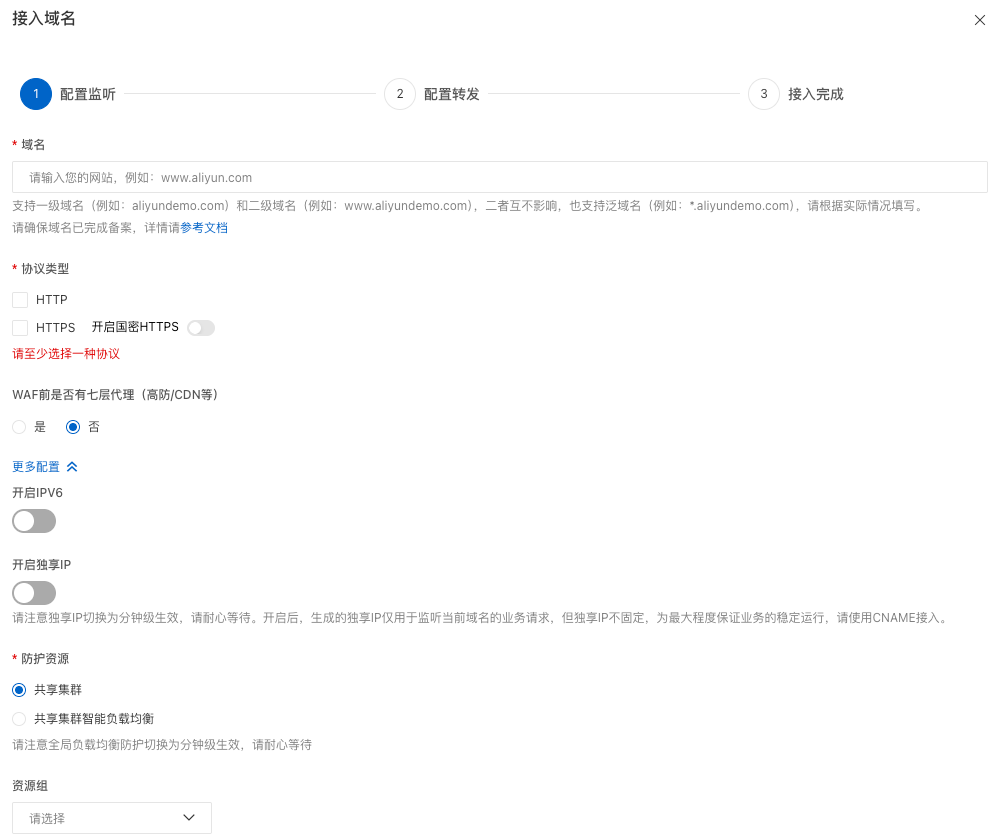

在左側導覽列選擇接入管理,在CNAME接入頁簽單擊接入。參考通過CNAME接入為網站開啟WAF防護完成接入。

根據實際情況在配置監聽中完成如下配置:

網域名稱:需要和步驟一中API Gateway分組上綁定的網域名稱一致。

協議類型:需要和API Gateway中發布API的協議類型一致。

根據實際情況在配置轉寄中完成如下配置:

回源網域名稱:填寫API Gateway分組中為分組分配的公網次層網域。

完成上述步驟後,為了避免使用者直接繞過WAF通過API Gateway的公網次層網域訪問API Gateway。我們建議您到API Gateway控制台關閉分組次層網域的訪問。關閉後,直接通過API Gateway分組次層網域的訪問將會失敗,而通過WAF網域名稱的訪問不受影響。