為進一步收斂ACK託管版叢集的Worker RAM角色(節點RAM角色)的權限原則,阿里雲Container ServiceACK計劃於2023年04月03日開始灰階發布新版本的aliyun-acr-credential-helper組件。新版aliyun-acr-credential-helper組件將不再依賴ACK託管版叢集的Worker RAM角色的權限原則。您需要對新增的系統角色AliyunCSManagedAcrRole進行授權,才能正常使用新版組件。

影響範圍

2023年04月03日及之後建立的,且計劃在叢集內使用aliyun-acr-credential-helper組件的ACK託管版叢集(ACK標準版和ACK Pro版)。

重要 2023年04月03日之前建立的叢集不受影響,仍可以正常使用aliyun-acr-credential-helper組件的功能。

變更影響

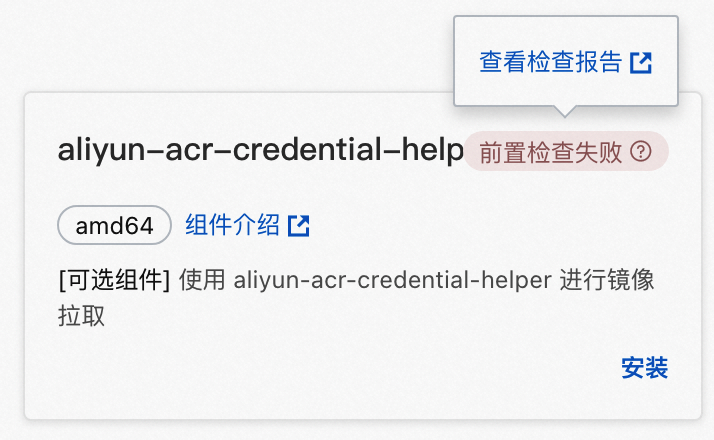

若您未在2023年04月03日前完成新增的系統AliyunCSManagedAcrRole角色授權,2023年04月03日及之後建立的ACK託管版叢集內將無法安裝或升級aliyun-acr-credential-helper組件。

屆時,控制台會提示您組件操作的前置檢查失敗。您可以單擊查看檢查報告,按照頁面提示完成AliyunCSManagedAcrRole角色授權操作。

本次變更對2023年04月03日之前建立的叢集不產生影響,叢集內可以正常使用aliyun-acr-credential-helper組件功能。但對於2023年04月03日及之後建立的叢集,叢集內使用aliyun-acr-credential-helper組件實現的各類鏡像拉取方式可能會由於實現方式的不同而受到不同的影響。具體影響和使用建議如下。

本次變更對2023年04月03日之前建立的叢集不產生影響,叢集內可以正常使用aliyun-acr-credential-helper組件功能。但對於2023年04月03日及之後建立的叢集,叢集內使用aliyun-acr-credential-helper組件實現的各類鏡像拉取方式可能會由於實現方式的不同而受到不同的影響。具體影響和使用建議如下。| 鏡像拉取情境 | 實現方式細分 | Worker RAM角色權限原則狀態 | 影響和使用建議 |

| 同帳號拉取 | 未修改。 | 不受影響,可以使用預設安裝和使用新版組件。 | |

| 已修改,用於定製ACR權限原則。 | 新版組件預設不支援定製ACR權限原則。如果您仍需定製ACR權限原則,可以參考以下建議。

| ||

| 跨帳號拉取 | 使用Worker RAM角色扮演 | 已修改。該方式下必須修改Worker RAM角色。 | 如果您仍需要實現跨帳號鏡像拉取,可以參考以下建議。

|

| 使用RRSA模式 | 未修改。此方式不涉及Worker RAM角色的修改。 | 不受影響,可以繼續使用該方式。 | |

| 使用子帳號的AK及SK | 未修改。此方式不涉及Worker RAM角色的修改。 | 不受影響,可以繼續使用該方式。 | |

| 跨地區拉取 | 未修改。 | 不受影響,可以使用預設安裝和使用新版組件。 | |

| 已修改,用於定製ACR權限原則。 | 新版組件預設不支援定製ACR權限原則。如果您仍需定製ACR權限原則,可以參考以下建議。

| ||

AliyunCSManagedAcrRole角色授權

2023年04月03日後,您仍然可以進行新增系統角色AliyunCSManagedAcrRole的授權操作。但為避免新版aliyun-acr-credential-helper組件發布後,出現因未授權導致在2023年04月03日及之後建立的新叢集內無法正常安裝和升級該組件的情況,請在2023年04月03日前完成AliyunCSManagedAcrRole的授權。本小節介紹如何完成AliyunCSManagedAcrRole授權。重要 每個阿里雲帳號只需授權一次,無需為每個叢集重複授權。

操作步驟

- 使用阿里雲帳號或被授予AdministratorAccess許可權的RAM使用者登入雲資源訪問授權控制台。

- 在雲資源訪問授權頁面,單擊同意授權,即可完成AliyunCSManagedAcrRole的授權操作。

權限原則

aliyun-acr-credential-helper組件預設依賴的RAM權限原則如下。

{

"Action": [

"cr:GetAuthorizationToken",

"cr:ListInstanceEndpoint",

"cr:PullRepository"

],

"Resource": [

"*"

],

"Effect": "Allow"

}