為了減少潛在的安全風險,ContainerOS原則上不支援任何使用者直接登入到系統進行一系列可能無法追溯的操作。若您仍然有登入執行個體進行營運操作的需求,ContainerOS提供了專用的營運容器以供問題排查、軟體包安裝等非日常的營運需求。本文介紹ContainerOS支援的常見營運容器操作,包括登入、啟動、停止、重啟、狀態查詢等。

本文僅面向非智能託管模式下的節點。

ContainerOS節點營運方式介紹

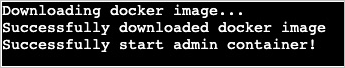

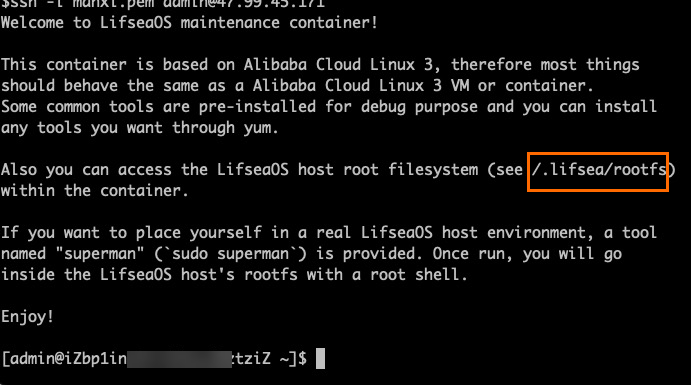

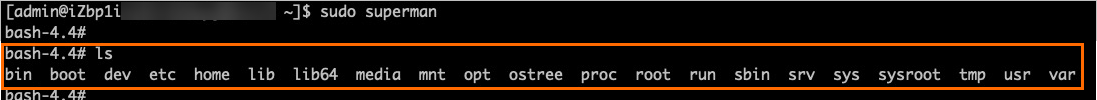

相較於宿主機環境,營運容器擁有更多的軟體包,也支援通過包管理軟體YUM安裝需要的軟體包。在營運容器中,您可以查看系統進程資訊、網路資訊、系統配置等。此外,營運容器裡還提供了專用的命令,用於從容器中進入主機,效果等同於直接通過Workbench、SSH或VNC串連執行個體。 |

自ContainerOS 3.5起,ContainerOS刪除了宿主機環境的Shell。您可參見以下說明選擇營運ContainerOS節點的方式。

營運方式 | ContainerOS 3.5 及以上 | ContainerOS 3.5 以下 |

登入營運容器 |

|

宿主機預設不開啟 sshd,即預設關閉SSH服務。 |

登入宿主機 | 登入營運容器後執行 |

|

您也可以通過kubectl debug命令營運ContainerOS。

ContainerOS 3.5 及以上的營運容器登入方式

分類 | Workbench(僅免密)登入 | VNC 登入 |

前提條件 | 不涉及。 營運容器中已安裝ECS雲助手,無需手動安裝。 | VNC登入需通過密碼認證,請先通過Workbench(僅免密)登入的方式設定營運容器登入密碼。 |

操作步驟 |

|

|

ContainerOS 3.5 以下的登入方式

登入宿主機

分類 | Workbench(僅免密)登入 | VNC 登入 |

前提條件 | 已確保節點網路可訪問雲助手服務。 | VNC登入需通過密碼認證,請先通過Workbench(僅免密)登入的方式設定營運容器登入密碼。 |

操作步驟 |

|

|