建議您提前規劃叢集的規模、網路功能需求、Virtual Private Cloud相關配置(VPC自身、交換器等)和叢集網路相關配置(容器網路外掛程式CNI、容器網段、服務網段等),確保網路資源的高效利用,為後續業務擴充預留充足空間。本文介紹如何在阿里雲Virtual Private Cloud環境中規劃符合業務需求的ACK託管叢集網路結構。

網路規模規劃

地區和可用性區域

VPC數量

交換器數量

叢集規模

網路通訊規劃

容器網路外掛程式規劃

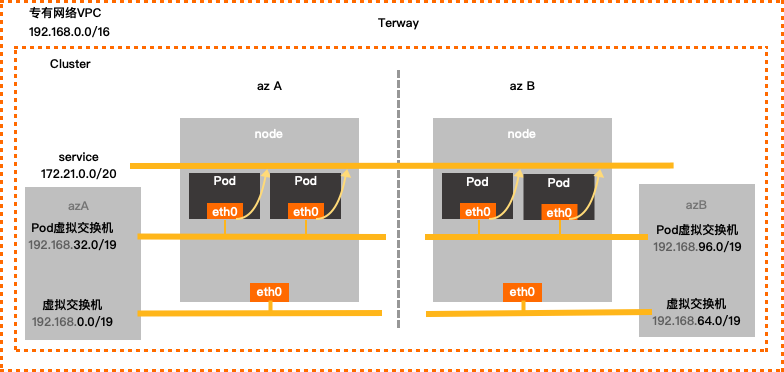

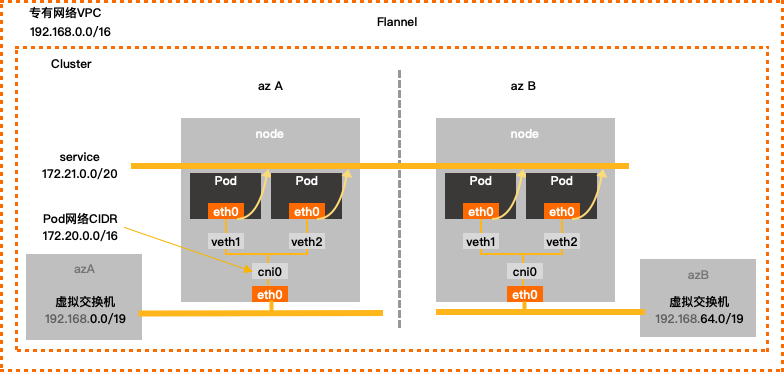

ACK託管叢集支援Terway和Flannel兩種容器網路外掛程式CNI,使用不同的外掛程式會直接影響到支援的功能和網路設定的方式。如Terway支援NetworkPolicy,提供了基於策略的網路控制,而Flannel不支援;Terway容器網段是從VPC中分配的,而Flannel容器網段為指定的虛擬網段。

容器網路外掛程式需要在建立叢集時進行安裝,且叢集建立後不支援更改。建議在明確網路功能需求之後,再選擇適合您業務的網路外掛程式。

功能規劃

對比項 | Terway | Flannel |

NetworkPolicy網路原則 | 支援在ACK叢集使用網路原則。 | 不支援。 |

IPv4/IPv6雙棧 | 不支援。 說明 ACK使用的是經過修改以適配阿里雲雲上環境的Flannel外掛程式,並不與開源社區保持完全同步。ACK Flannel的更新記錄,請參見Flannel。 | |

Pod固定IP | 不支援。 | |

Pod綁定EIP | 不支援。 | |

多叢集互訪 | 支援,多個叢集的Pod之間只要設定安全性群組開放連接埠就可以互相通訊。 | 不支援。 |

關於Terway和Flannel兩種容器網路外掛程式功能的詳細對比,請參見容器網路外掛程式Terway與Flannel對比。

網段規劃

Terway網路模式

Terway配置樣本

Terway單可用性區域配置

專用網路網段

交換器網段

Pod交換器網段

服務網段

最大可分配Pod地址數

192.168.0.0/16

可用性區域I

192.168.0.0/19

192.168.32.0/19

172.21.0.0/20

8192

Terway多可用性區域配置

專用網路網段

交換器網段

Pod交換器網段

服務網段

最大可分配Pod地址數

192.168.0.0/16

可用性區域I 192.168.0.0/19

192.168.32.0/19

172.21.0.0/20

8192

可用性區域J 192.168.64.0/19

192.168.96.0/19

配置Terway模式網路時,需要設定的參數及注意事項如下:

專用網路

推薦您使用192.168.0.0/16、172.16.0.0/12、10.0.0.0/8三個RFC標準私網網段及其子網作為VPC的主IPv4網段,網段掩碼有效範圍為8~28位(不同的私網網段範圍不同)。填寫樣本:

192.168.0.0/16。說明若您有使用公網網段作為VPC網段等特殊需求,請前往配額中心提交

ack.white_list/supportVPCWithPublicIPRanges配額申請。如果有多VPC情境或VPC與本機資料中心構建混合雲情境,建議您使用RFC標準私網網段的子網作為VPC的網段且掩碼不超過16位,且多個VPC間、VPC和本機資料中心的網段不能衝突。

IPv6網段在VPC開啟IPv6後由VPC分配。如果您需要使用IPv6容器網路,請選擇Terway網路外掛程式。

交換器

ECS使用的交換器,用於節點間網路通訊。在VPC裡建立交換器時指定的網段,必須是當前VPC網段的子集(可以和VPC網段一樣,但不能超過)。配置網段時,請注意:

交換器下ECS所分配到的地址,就是從這個交換器網段內擷取的,推薦選擇IP數量充足的交換器。

一個VPC下,可以建立多個交換器,但交換器網段不能重疊。

交換器和對應的Pod交換器需要在一個可用性區域內。

Pod交換器

Pod地址從該交換器分配,用於Pod網路通訊。Pod是Kubernetes內的概念,每個Pod具有一個IP地址。在VPC裡建立交換器時指定的網段,必須是當前VPC網段的子集。配置網段時,請注意:

Terway網路模式下,Pod分配的Pod IP就是從這個交換器網段內擷取的,推薦選擇IP數量充足的交換器。

該網段不能和服務網段重疊。

服務網段

重要服務網段建立成功後不能修改。

服務(Service)是Kubernetes內的概念,對應的是Service類型為ClusterIP時服務使用的地址,每個服務有自己的地址。配置網段時,請注意:

服務地址只在Kubernetes叢集內使用,不能在叢集外使用。

服務網段不能和交換器網段重疊。

服務網段不能和Pod交換器網段重疊。

服務IPv6網段

開啟IPv6雙棧後,您需要為服務配置IPv6網段。配置網段時,請注意:

必須使用ULA地址,位址區段範圍需在fc00::/7內,且地址前置長度在112~120之間。

推薦和服務網段保持相同的可用地址數量。

Flannel網路模式

Flannel網段配置樣本

專用網路網段 | 交換器網段 | 容器網段 | 服務網段 | 最大可分配Pod地址數 |

192.168.0.0/16 | 192.168.0.0/24 | 172.20.0.0/16 | 172.21.0.0/20 | 65536 |

配置Flannel模式網路時,需要設定的參數及注意事項如下:

專用網路

推薦您使用192.168.0.0/16、172.16.0.0/12、10.0.0.0/8三個RFC標準私網網段及其子網作為VPC的主IPv4網段,網段掩碼有效範圍為8~28位(不同的私網網段範圍不同)。填寫樣本:

192.168.0.0/16。說明若您有使用公網網段作為VPC網段等特殊需求,請前往配額中心提交

ack.white_list/supportVPCWithPublicIPRanges配額申請。如果有多VPC情境或VPC與本機資料中心構建混合雲情境,建議您使用RFC標準私網網段的子網作為VPC的網段且掩碼不超過16位,且多個VPC間、VPC和本機資料中心的網段不能衝突。

IPv6網段在VPC開啟IPv6後由VPC分配。如果您需要使用IPv6容器網路,請選擇Terway網路外掛程式。

交換器

ECS使用的交換器,用於節點間網路通訊。在VPC裡建立交換器時指定的網段,必須是當前VPC網段的子集(可以和VPC網段一樣,但不能超過)。配置網段時,請注意:

交換器下ECS所分配到的地址,就是從這個交換器網段內擷取的。

一個VPC下,可以建立多個交換器,但交換器網段不能重疊。

容器網段

重要容器網段建立成功後不能修改。

Pod地址從該網段內分配,用於Pod網路通訊。Pod是Kubernetes內的概念,每個Pod具有一個IP地址。配置網段時,請注意:

非VPC交換器,為虛擬網段。

該網段不能和交換器網段重疊。

該網段不能和服務網段重疊。

例如,VPC網段用的是172.16.0.0/12,Kubernetes的容器網段就不能使用172.16.0.0/16、172.17.0.0/16等,因為這些地址都包含在172.16.0.0/12裡。

服務網段

重要服務網段建立成功後不能修改。

服務(Service)是Kubernetes內的概念,對應的是Service類型為ClusterIP時服務使用的地址,每個服務有自己的地址。配置網段時,請注意:

服務網段只在Kubernetes叢集內使用,不能在叢集外使用。

服務網段不能和交換器網段重疊。

服務網段不能和容器網段重疊。