節點作業系統中的CVE漏洞可能帶來叢集資料泄露、服務中斷等問題,對叢集的穩定性、安全性、合規性造成威脅。您可以啟用作業系統(OS)CVE漏洞修複功能,掃描節點上存在的安全性漏洞,獲得修複建議與方法,並在控制台上完成快速修複。

準備工作

使用本功能前,需開通Security Center旗艦版或已購買漏洞修複(隨用隨付)。

注意事項

CVE的相容性由Security Center保證,請自行檢查叢集應用與CVE的相容性。如您在CVE修複過程中發現問題,您可以隨時暫停或取消修複任務。

如果CVE漏洞修複時需要通過重啟節點來實現,當ACK需要重啟節點時,會在重啟節點前執行本節點的排水操作。

叢集水位:水位不宜過高,需確保有充足的Pod分配空間,用於排水操作。

為保證叢集高可用,建議您開啟此開關後,通過節點池擴容功能提前擴容出相應節點數。更多資訊,請參見手動擴縮容節點池。

PDB限制:如果您配置了PDB,請確保叢集有足夠的資源用於排水,且Pod的副本數量滿足PDB規定的最小可用性(Pod副本數量>

spec.minAvailable)要求。如果無需該PDB限制,請刪除該PDB規則。Pod終止:需確保Pod內的容器能夠正常處理TERM(SIGTERM)訊號,避免Pod無法在寬限期限(Grace Period)內正常終止,繼而導致排水失敗。

排水最大逾時時間:排水最大逾時時間為1小時,如超期後排水仍未成功,ACK不會繼續執行後續操作。

修複需要重啟的CVE漏洞時,如果修複的目標節點範圍中包含GPU節點,推薦您使用手動升級Kernel的方案代替,以避免GPU驅動相容性問題。具體操作,請參見如何在已有叢集的GPU節點上手動升級Kernel。

CVE修複任務分批次執行。任務暫停或者取消後,已經下發的批次會繼續執行直至完成,未下發的批次會暫停或取消任務下發。

CVE修複任務在設定的叢集維護視窗內執行。如果任務執行時間超出維護視窗,未完成的任務會被自動取消。已經下發的批次會繼續執行直至完成,未下發的批次會取消任務下發。

同一時間段內,一個節點池中僅支援一個CVE漏洞修複任務運行。

若作業系統類型為 ContainerOS,建議通過升級作業系統的方式修複 CVE 漏洞。僅 ContainerOS 3.2、3.3 支援CVE 漏洞修複功能。

ContainerOS版本說明,請參見ContainerOS鏡像發布記錄。

修改了營運視窗後,已排期的CVE修複營運計劃會被取消,等待下次重新排期。

操作步驟

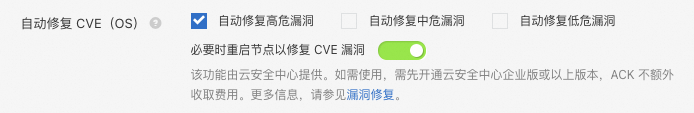

作業系統CVE漏洞自動修複(推薦)

託管節點池提供自動化營運能力,可實現作業系統CVE漏洞的自動修複。啟用後,ACK會根據全域任務規則排期並執行修複計劃。自動修複將會在設定的營運視窗內執行。由於 ACK 採用漸進的方式推送修複,節點池出現漏洞後執行修複的具體時間可能因地區等具體情況而產生一定延遲。

自2025年08月05日起,CVE漏洞自動修複策略相關參數有所調整,請參見變更三:安全性漏洞自動修複策略相關參數調整。

登入Container Service管理主控台,在左側導覽列選擇叢集列表。

在叢集列表頁面,單擊目的地組群名稱,然後在左側導覽列,選擇。

在目標節點池列表的操作列,單擊

> 開啟託管(節點池)或託管配置(託管節點池),選擇託管配置模式為託管節點池,選擇需要自動修複的CVE漏洞等級。

> 開啟託管(節點池)或託管配置(託管節點池),選擇託管配置模式為託管節點池,選擇需要自動修複的CVE漏洞等級。

Linux 核心(Kernel)軟體出現安全性漏洞後,通常需要對核心軟體包進行升級,並進行節點重啟。由於這類操作涉及的穩定性風險較大,ACK 預設情況下將跳過核心安全性漏洞的修複。建議通過更換作業系統或作業系統CVE漏洞手動修複來手動處理。

如果仍需自動修複Kernel漏洞,請提交工單進行調整。

作業系統CVE漏洞手動修複

您也可以通過以下方式手動修複CVE漏洞。

登入Container Service管理主控台,在左側導覽列選擇叢集列表。

在叢集列表頁面,單擊目的地組群名稱,然後在左側導覽列,選擇。

在節點池列表頁面的操作列,單擊目標節點池對應的

> 修複 CVE(OS)。

> 修複 CVE(OS)。在漏洞列表地區勾選需要修複的漏洞,在執行個體列表地區勾選需要修複的執行個體,配置批量修複策略,然後單擊開始修複,按照頁面提示完成操作。

批量修複策略配置說明如下:

每批次的最大並行數:節點池升級過程會根據設定的最大並行數,依次對節點進行CVE漏洞修複。每個批次的升級節點數依次為1、2、4、8……直至達到最大並行數。達到最大並行數後,每個批次都按最大並行數的節點進行升級。例如,最大並行數設定為4,那麼第一批升級的節點個數為1,第二批升級的節點個數為2,第三批升級的節點個數為4,以後每批的升級節點個數均為4。

DryRun模式:啟用後,ACK會進行類比修複,並產生相應報告,不會真正修複CVE漏洞。

後續步驟

完成上述操作後,可通過單擊暫停、繼續、取消按鈕控制CVE修複流程。