重要イベント保護は、重要イベントの特定の期間中に、正確でカスタマイズされた防御モードを提供します。このトピックでは、重要イベント保護モードを有効にして使用する方法について説明します。

課金

製品およびサービスの価格は変更される場合があります。最終的な価格については、Alibaba Cloud の請求書をご参照ください。

機能 | 説明 |

課金方法 | 重要イベント保護はサブスクリプション課金方法を使用し、最低購入期間は 30 日です。有効化時に選択した期間に基づいて前払いの請求書が生成されます。 |

有効期間 | 重要イベント保護は購入後すぐに有効になり、有効期間は有効化時に選択した [サブスクリプション期間] です。 有効期限が切れると、重要イベント保護機能は自動的に保護を停止します。 |

更新 | 現在、重要イベント保護は直接の更新をサポートしていません。重要イベント保護機能を引き続き使用したい場合は、有効期限が切れた後にもう一度有効化できます。 |

返金ポリシー | 重要イベント保護を正常に購入した後、いかなる形式のサブスクリプション解除 (5 日間の理由を問わないサブスクリプション解除、5 日間以外の理由を問わないサブスクリプション解除を含む) や返金もサポートされていません。購入する前に、ビジネスニーズに基づいて購入するかどうかを評価してください。 |

前提条件

WAF 3.0 サービスが有効化されていること。詳細については、「WAF 3.0 サブスクリプションインスタンスを有効化する」、「WAF 3.0 従量課金インスタンスを有効化する」をご参照ください。

インスタンスのバージョンが異なると、重要イベント保護を有効にする方法も異なります。

有効化されたインスタンスのバージョン

重要イベント保護がデフォルトで有効になっているか

説明

サブスクリプション Ultimate

はい

別途重要イベント保護を有効にする必要はなく、この機能を直接使用できます。

サブスクリプション Pro および Enterprise、従量課金

いいえ、一時的なアップグレードで有効にできます

インスタンスのバージョンを Ultimate にアップグレードします。詳細については、「アップグレード」をご参照ください。

一時的なアップグレードで重要イベント保護を有効にします。詳細については、「重要イベント保護を有効にする」をご参照ください。

サブスクリプション Basic Edition

いいえ、現在重要イベント保護の有効化をサポートしていません

インスタンスのバージョンを Ultimate にアップグレードします。詳細については、「アップグレード」をご参照ください。

インスタンスのバージョンを Pro または Enterprise にアップグレードした後、一時的なアップグレードで重要イベント保護を有効にします。詳細については、「重要イベント保護を有効にする」をご参照ください。

CNAME アクセス、クラウドネイティブモード (CLB (HTTP/HTTPS)、CLB (TCP)、ECS) を通じて Web ビジネスアクセスが完了していること。詳細については、「プロビジョニングの概要」をご参照ください。

説明この機能は、ALB、MSE、または FC を通じて WAF に追加された保護対象オブジェクトではサポートされていません。

重要イベント保護を有効にする

WAF インスタンスがサブスクリプションの場合

Web Application Firewall 3.0 コンソールにログインします。上部のメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、を選択します。

[重要イベント保護を有効にする] をクリックし、[重要イベント保護を有効にする] パネルで [重要イベントシナリオ] をオンにし、[復元時間] を設定します。

[サービス規約] をよく読んで選択し、[今すぐ購入] をクリックして支払いを完了します。

重要イベント保護を有効にすると、[重要イベント保護] ページの重要イベント保護パッケージカードエリアで、重要イベント保護の仕様詳細を表示できます。

WAF インスタンスが従量課金の場合

Web Application Firewall 3.0 コンソールにログインします。上部のメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、を選択します。

[重要イベント保護を有効にする] をクリックし、[重要イベント保護を有効にする] パネルで [サブスクリプション期間] を選択します。

[サービス規約] をよく読んで選択し、[今すぐ購入] をクリックして支払いを完了します。

重要イベント保護を有効にすると、[重要イベント保護] ページの重要イベント保護パッケージカードエリアで、重要イベント保護の仕様詳細を表示できます。

新しい重要イベント保護テンプレートの作成

初めて重要イベント保護を設定する場合、新しい重要イベント保護テンプレートを作成する必要があります。最大 20 個の保護テンプレートがサポートされています。

Web Application Firewall 3.0 コンソールにログインします。上部のメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、を選択します。

[保護テンプレート] タブで、[テンプレートの作成] をクリックします。

[重要イベント保護テンプレートの作成] パネルで、次の設定を完了します。

基本情報を設定します。完了したら、[次へ] をクリックします。

設定項目

説明

テンプレート名

このテンプレートの名前を設定します。

名前は 1~255 文字で、中国語の文字、大文字と小文字のアルファベット、数字、ピリオド (.)、アンダースコア (_)、ハイフン (-) を使用できます。

保護ルール

適用する保護ルールとその操作を設定します。

重要イベント脅威インテリジェンス: 攻撃と防御の悪意のある IP インテリジェンスで、攻撃者を正確に特定します。デフォルトで有効になっており、保護操作は [監視] に設定されています。

重要イベント保護ルールグループ: インテリジェントな保護モデルに基づいて、各ユーザー向けの正確な保護ルールコレクションを生成します。デフォルトで有効になっており、保護操作は [監視] に設定されています。

重要イベント IP ブラックリスト: 有効にすると、WAF は特定の IP アドレスまたはアドレス範囲からのリクエストを監視またはブロックし、最大 50,000 個のカスタム IP または IP 範囲のブラックリストエントリをサポートします。

Shiro デシリアライゼーション脆弱性防御: 有効にすると、WAF は Cookie 暗号化技術に基づいて Apache Shiro Java のデシリアライゼーション脆弱性から保護します。

有効なオブジェクト

設定済みの保護対象オブジェクトおよび保護対象オブジェクトグループから、このテンプレートを適用するものを選択します。

基本情報を設定する際に [重要イベント IP ブラックリスト] 保護ルールを有効にした場合は、次のメソッドを使用して IP ブラックリストを設定する必要があります。完了したら、[次へ] をクリックします。

設定項目

操作

IP ブラックリストの追加

[IP ブラックリストの追加] をクリックして、IP ブラックリストエントリを手動で追加します。

[IP ブラックリスト] テキストボックスに、ブラックリストに登録する IP を入力し、Enter キーを押して保存します。

説明IP ブラックリストエントリは、IPv6 または CIDR マスク形式のアドレス範囲である必要があります。複数のアドレスは Enter キーまたはカンマで区切り、最大 500 個の設定が可能です。

有効終了時刻を設定します。オプション:

永久に有効。

カスタム。時刻セレクターをクリックして、正確な有効終了時刻を指定します。

[備考] テキストボックスに備考情報を入力し、[OK] をクリックします。

ブラックリストが正常に追加されると、[IP ブラックリスト設定] パネルで追加された IP ブラックリストを表示できます。

IP ブラックリストのインポート

[IP ブラックリストのインポート] をクリックして、IP ブラックリストエントリをバッチでインポートします。

[ファイルのアップロード] をクリックして、インポートする IP ブラックリストファイルを選択します。

重要CSV 形式のファイルのアップロードをサポートします。

IPv4 および IPv6 形式のアドレスとアドレス範囲のインポートをサポートします。

各ルールは 1 つのファイルをインポートでき、各ファイルは最大 2000 個の IP/IP 範囲をサポートします。1 つの IP 範囲は 1 カウント単位を占有し、1 回のインポートのファイルサイズは 1 MB を超えることはできません。

大規模なバッチ IP インポートの場合は、複数のバッチに分けてインポートできます。

有効終了時刻を設定します。オプション:

永久に有効。

カスタム。時刻セレクターをクリックして、正確な有効終了時刻を指定します。

[備考] テキストボックスに備考情報を入力し、[OK] をクリックします。

ブラックリストが正常に追加されると、[IP ブラックリスト設定] パネルで追加された IP ブラックリストを表示できます。

すべての IP をクリア

既に追加された IP からのリクエストをブロックする必要がなくなった場合は、[すべての IP をクリア] をクリックしてすべての IP を削除できます。

期限切れの IP をクリア

既に追加された IP の有効終了時刻が過ぎた場合は、[期限切れの IP をクリア] をクリックして、すべての期限切れの IP をクリアできます。

[完了] をクリックします。

新しく作成されたルールテンプレートはデフォルトで有効になっています。ルールテンプレートリストで次の操作を実行できます:

保護テンプレートに含まれる [保護ルール] の数と、関連付けられた [保護対象オブジェクト/グループ] の数を表示します。

テンプレートスイッチを使用して、テンプレートを [有効] または [無効] にします。

ルールテンプレートを [編集]、[削除]、または [コピー] します。

現在の保護テンプレートで [重要イベント IP ブラックリスト] ルールが有効になっている場合は、[IP ブラックリストの編集] をクリックして IP ブラックリストを追加または変更できます。

重要イベント保護データの表示

Web Application Firewall 3.0 コンソールにログインします。上部のメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、を選択します。

次の情報を表示できます。

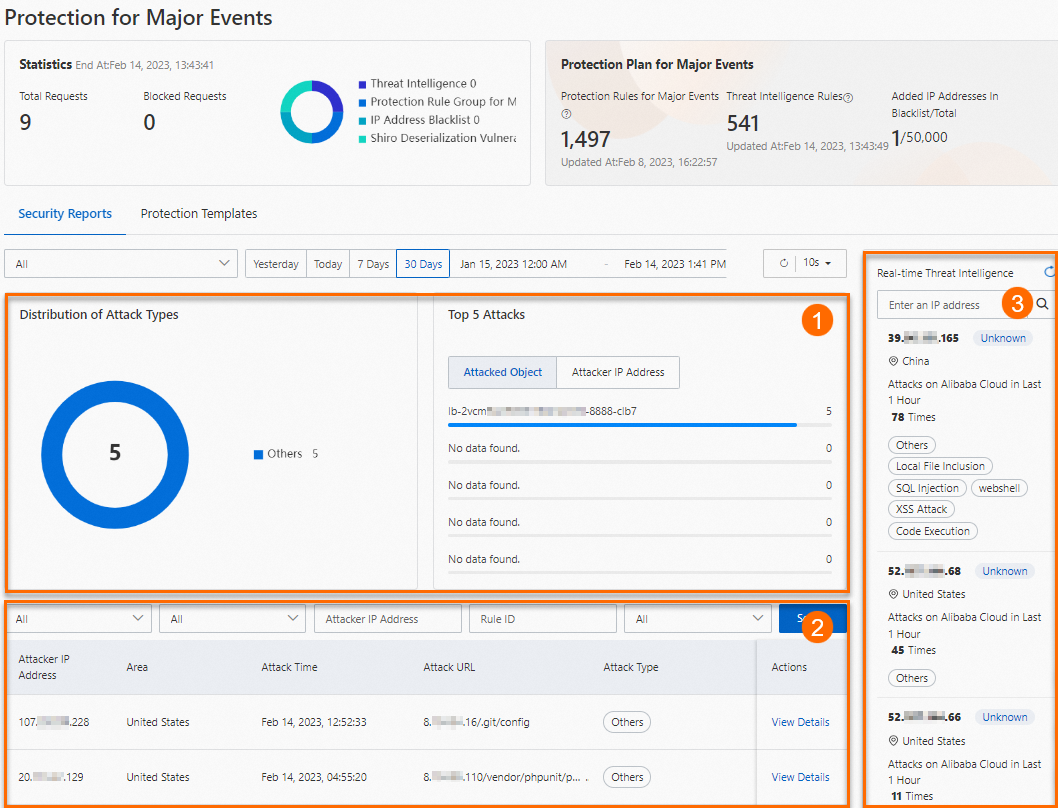

[保護データ] カードエリアで、統計終了時間内の [合計リクエスト数]、[合計ブロック数]、および円グラフで表示される保護タイプとそのデータを表示します。

[重要イベント保護パッケージ] カードエリアで、統計終了時間内の [重要イベントルール数]、[脅威インテリジェンスルール数]、[IP ブラックリスト使用仕様/合計仕様] などの情報を表示します。

[セキュリティレポート] タブで、保護対象オブジェクトとクエリする時間範囲を設定して、対応するセキュリティレポートデータを表示します。

保護対象オブジェクト: デフォルトでは [すべてのオブジェクト] が選択されており、WAF によって保護されているすべてのオブジェクトのデータがクエリされることを示します。特定のオブジェクトのデータのみをクエリするように選択できます。

時間範囲: デフォルトでは [今日] のデータが表示されます。[昨日]、[今日]、[7 日間]、[30 日間]、または過去 30 日以内の任意の時間のデータをクエリするように選択できます。

セキュリティレポートデータについては、次の表で説明します。

データタイプ

説明

サポートされる操作

攻撃統計分析 (図 ①)

指定された時間範囲内に保護対象オブジェクトが受信した攻撃リクエストの統計分析結果を表示します。これには以下が含まれます:

攻撃タイプの分布:

円グラフで攻撃タイプの分布を表示します。

TOP5 攻撃状況:

[攻撃オブジェクト] タブと [攻撃元 IP] タブで、攻撃リクエスト数が最も多い上位 5 つの攻撃オブジェクトと攻撃元 IP をリストで表示します。攻撃数が多い順にソートされます。

なし

攻撃イベントレコード (図 ②)

Web コア保護ルールをトリガーした攻撃リクエストに関する情報をリストで表示します。

リストには次の情報が含まれます:

攻撃 IP: 攻撃リクエストを開始した IP アドレス。

リージョン: 攻撃 IP が属するリージョン。

攻撃時間: 攻撃の開始時刻。

攻撃タイプ: SQL インジェクション、コード実行などの攻撃のタイプ。

ルールタイプ: ルールが属するタイプ (重要イベント保護ルールグループ、重要イベント脅威インテリジェンスなど)。

ルール操作: [ブロック] (WAF がリクエストをブロックしたことを示す) と [監視] (WAF がリクエストをブロックせずに攻撃リクエストとして監視および記録したのみであることを示す) に分かれます。

攻撃イベントのフィルター

攻撃イベントテーブルの上にある次のフィールド (左から右にソート) を使用して、攻撃イベントをフィルターできます:

攻撃タイプ: デフォルトでは [すべて] が選択されています。その他のオプション: [SQL インジェクション]、[クロスサイトスクリプティング]、[コード実行]、[ローカルファイルインクルージョン]、[リモートファイルインクルージョン]、[Webshell]、[その他]。

ルールタイプ: デフォルトでは [すべて] が選択されています。その他のオプション: [重要イベント保護ルールグループ]、[重要イベント脅威インテリジェンス]、[重要イベント IP ブラックリスト]、[Shiro デシリアライゼーション脆弱性防御]。

ルール操作: デフォルトでは [すべて] が選択されています。その他のオプション: [ブロック]、[監視]。

攻撃詳細の表示

攻撃イベントの [操作] 列で、対象イベントの [詳細の表示] をクリックして攻撃詳細を表示し、[ルール ID]、[ルール名]、[ルール説明]、[ルール操作]、[攻撃タイプ] など、攻撃イベントと保護ルールに関する詳細情報を取得します。

リアルタイム脅威インテリジェンス (図 ③)

攻撃 IP のリアルタイム脅威インテリジェンス情報を表示します。これには以下が含まれます:

攻撃 IP とその属性。

攻撃 IP が属するリージョン。

過去 1 時間の攻撃数。

攻撃タイプ。

攻撃 IP のリアルタイム脅威インテリジェンスのクエリ

検索ボックスにクエリしたい IP を入力し、

をクリックして、IP に対応する脅威インテリジェンス属性をクエリします。

をクリックして、IP に対応する脅威インテリジェンス属性をクエリします。