保護ルールエンジン機能は、組み込みのルールを使用し、SQLインジェクション攻撃、クロスサイトスクリプティング (XSS) 攻撃、webshellアップロード、コマンドインジェクション攻撃、バックドア分離、違法なファイルリクエスト、パストラバースなどの一般的なweb攻撃からwebサイトを自動的に保護します。脆弱性の悪用。

前提条件

WAFインスタンスが購入されました。

WebサイトがWAFに追加されます。 詳細については、「チュートリアル」をご参照ください。

背景情報

デフォルトでは、保護ルールエンジン機能が有効になっています。 WebサイトをWAFに追加すると、この機能によってWebサイトが保護されます。

Alibaba Cloudセキュリティチームは、web攻撃から防御するための基本的な保護ルールを多数蓄積しています。 WAFはこれらのルールを使用して、一般的なweb攻撃からwebサイトを保護します。 ビジネス要件に基づいて、保護ルールエンジン機能で使用する保護ルールのグループを指定できます。 WAFは、セキュリティの厳格さのレベルに基づいて、次の組み込み保護ルールグループを提供します。

中ルールグループ: デフォルトでは、このルールグループが選択されています。

ルールグループを緩める: 誤検知を減らすために、このルールグループを選択することを推奨します。

厳密なルールグループ: 攻撃検出の精度を高めるために、このルールグループを選択することを推奨します。

カスタムグループを設定することもできます。 詳細については、「保護ルールグループのカスタマイズ」をご参照ください。

インテリジェントなルールホスティング

デフォルトでは、インテリジェントルールホスティング機能が有効になっており、保護ルールエンジンによって引き起こされる誤検知を減らすのに役立ちます。

この機能は、インテリジェントアルゴリズムを使用してWebサイトの履歴トラフィックのパターンを自動的に学習し、Alibaba Cloudの脅威インテリジェンスに基づいて特定のサービスやインターフェイスに適していない保護ルールを特定します。 これらの保護ルールは、特定のサービスまたはインターフェースに対して偽陽性または偽陽性アラートを引き起こす可能性があります。 次に、この機能は、識別された保護ルールをweb侵入防止のホワイトリストに追加して、誤検知を減らし、保護パフォーマンスを確保するのに役立ちます。 web侵入防止用のホワイトリストの詳細については、「web侵入防止用のホワイトリストの設定」をご参照ください。 誤検知のリスクが解消されると、保護ルールエンジン機能は、ホワイトリストに自動的に追加されたルールを自動的に削除します。

手順

WAFコンソールにログインします。

上部のナビゲーションバーで、リソースグループとWAFインスタンスがデプロイされているリージョンを選択します。 [中国本土] または [中国本土以外] を選択できます。

左側のナビゲーションウィンドウで、.

[Webサイトの保護] ページの上部で、[ドメイン名の切り替え] ドロップダウンリストから保護を設定するドメイン名を選択します。

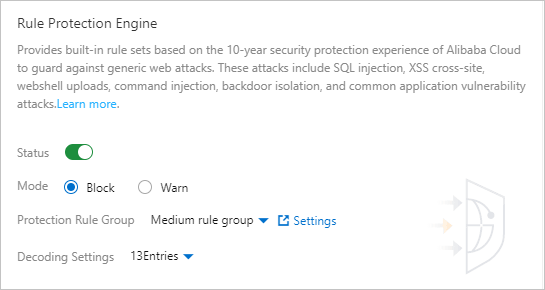

[Webセキュリティ] タブで、[保護ルールエンジン] セクションのパラメーターを設定します。 次の表にパラメーターを示します。

パラメーター

説明

ステータス

保護ルールエンジン機能を有効にするかどうかを指定します。 デフォルトでは、保護ルールエンジン機能が有効になっています。 この機能は、WAFに追加されたwebサイトを一般的なweb攻撃から保護します。

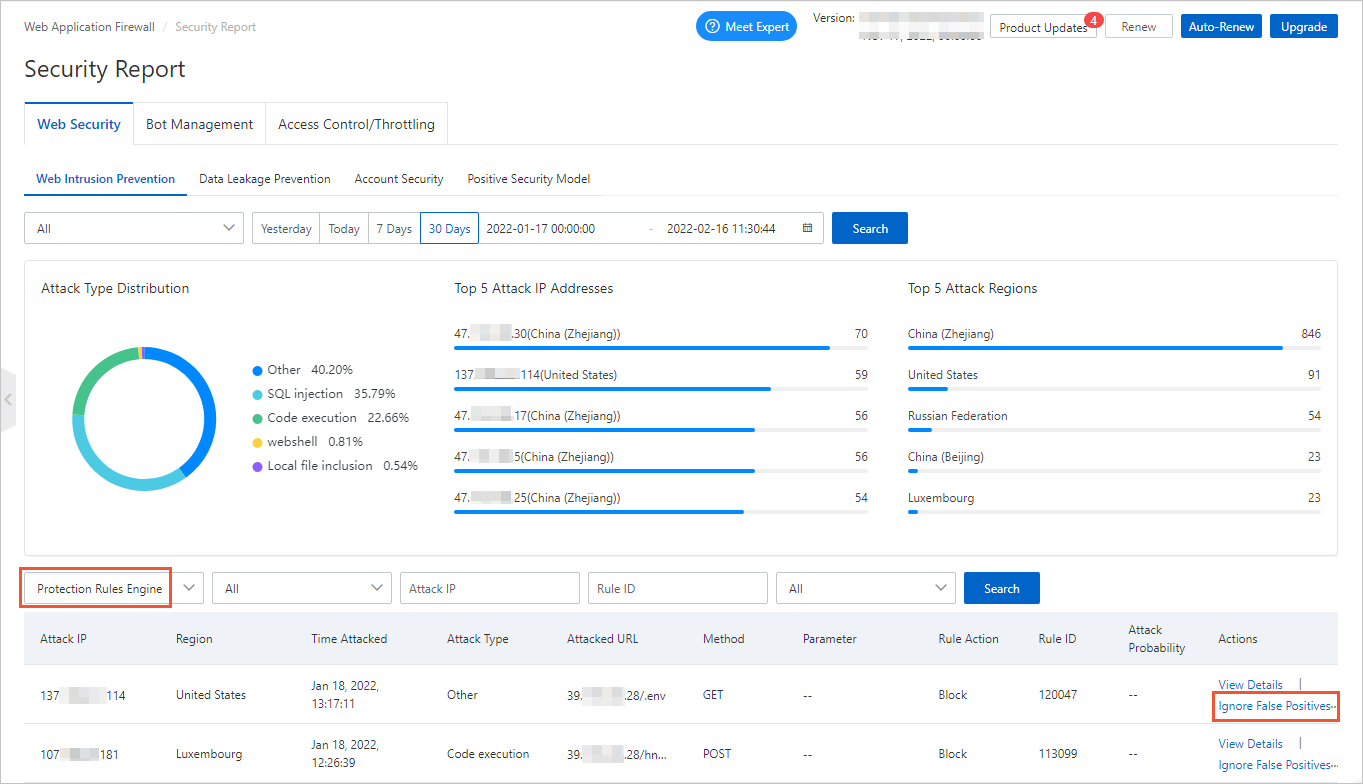

保護ルールエンジン機能によってブロックされた攻撃を表示するには、[セキュリティレポート] ページに移動し、 を選択します。 通常のリクエストがルールによってブロックされている場合は、ルールを見つけて、[操作] 列の [偽陽性を無視] をクリックします。 詳細については、「Webセキュリティタブのセキュリティレポートの表示」をご参照ください。

モード

WAFによって検出された攻撃に対して実行するアクション。 有効な値:

ブロック: 攻撃をブロックします。

Warn: アラートをトリガーしますが、攻撃はブロックしません。

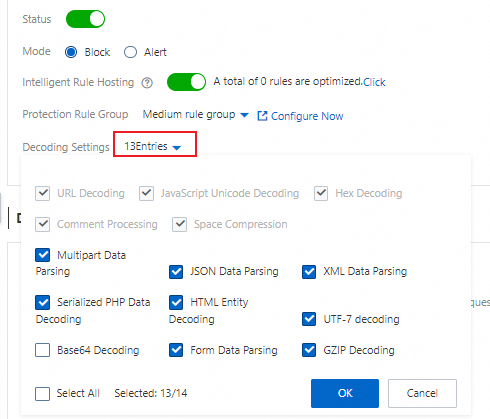

インテリジェントなルールホスティング

インテリジェントルールホスティングを有効にするかどうかを指定します。 デフォルトでは、インテリジェントルールホスティング機能が有効になっています。 この機能は、web侵入防止のためにホワイトリストを動的に管理し、誤検知を減らします。

ホワイトリストに自動的に追加されるルールの数を表示するには、[保護ルールエンジン] セクションで [合計xxxルールが最適化されている] を参照してください。 ルールを表示するには、クリックをクリックしてWeb侵入防止-ホワイトリストページに移動し、ルールソースをインテリジェントルールホスティングに設定します。 ホワイトリストに自動的に追加されるルールを変更または削除できます。

リスクが解消されると、ホワイトリストに自動的に追加されたルールは削除されます。

重要ホワイトリストに自動的に追加されたルールを変更すると、リスクが解消された後、ルールは自動的に削除されます。

ホワイトリストに手動で追加したルールは、リスクが解消された後も自動的に削除されません。

保護ルールグループ

使用する保護ルールグループ。 WAFを使用すると、カスタムルールグループを作成でき、次の組み込みルールグループが提供されます。

中ルールグループ: 標準保護レベルに基づいて一般的なwebアプリケーション攻撃を検出します。 デフォルトでは、このルールグループが使用されます。

厳密なルールグループ: パストラバース、SQLインジェクション攻撃、コマンドインジェクション攻撃などのwebアプリケーション攻撃を厳密に検出します。

Loose rule group: 一般的なwebアプリケーション攻撃を大まかに検出します。 中程度のルールグループを適用したときに偽陽性率が高い場合、またはリッチテキストエディタやテクニカルフォーラムなどの制御できないユーザー入力がビジネスに関与している場合は、緩いルールグループを選択することをお勧めします。

[今すぐ設定] をクリックして、[保護ルールグループ] ページに移動します。 このページでは、カスタムルールグループを作成できます。 次に、ビジネス要件に基づいてルールを選択します。 詳細については、「保護ルールグループのカスタマイズ」をご参照ください。

デコード設定

保護ルールエンジン機能でデコードおよび分析するデータ形式。

デフォルトでは、保護ルールエンジン機能は、すべての形式のリクエストデータをデコードして分析します。 これにより、保護性能が保証される。 保護ルールエンジン機能が特定の形式のデータを含む通常のリクエストをブロックする場合、形式をクリアして誤検出率を下げることができます。

[デコード設定] ドロップダウンリストで、デコードする形式を選択するか、デコードしない形式をクリアすることができます。

重要URLデコード、JavaScript Unicodeデコード、Hexデコード、コメント処理、スペース圧縮の形式をクリアすることはできません。

デフォルトでは、Base64デコードは選択されていません。

クエリ保護ルール

次の方法を使用して、保護ルールエンジン機能に追加された最新の保護ルールを照会し、保護ルールエンジン機能に含まれるすべての保護ルールを照会できます。

最新の保護ルールの照会

WAFコンソールにログインします。 [概要] ページで、[緊急脆弱性] セクションの項目をクリックして、最新の保護ルールを表示します。

[Vulnerabilities] セクションには、インターネットで公開されている最新のセキュリティ脆弱性の処理に役立つ、更新されたWAFの保護ルールが表示されます。

ルールをクリックして、[緊急脆弱性の詳細] パネルを開くことができます。 パネルには、脆弱性の影響を受けるドメイン名、脆弱性の詳細、および保護ルールに関する情報が表示されます。

すべての保護ルールの照会

WAFコンソールにログインします。 左側のナビゲーションウィンドウで、 を選択します。

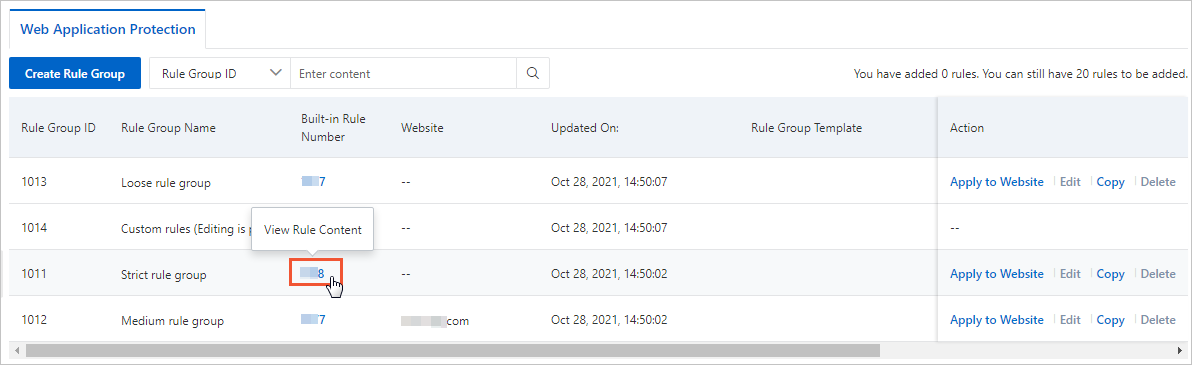

[保護ルールグループ] ページで、次の方法を使用して、保護ルールエンジン機能に含まれるすべての保護ルールを表示できます。

[Web侵入防止] タブで、[厳格なルールグループ] を見つけ、[組み込みルール] 列の数値をクリックします。

strictルールグループは組み込みのルールグループです。 グループには、保護ルールエンジン機能のすべての保護ルールが含まれており、変更できません。

説明保護ルールエンジン機能の保護ルールの数は動的に変化します。 WAFコンソールに表示される保護ルールの数は、次の図に示す数と異なる場合があります。

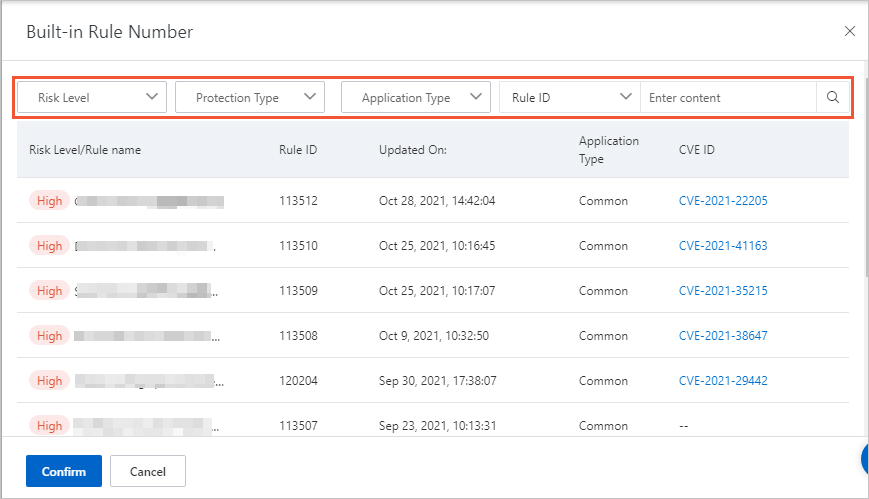

[組み込みルール] パネルで、表示する保護ルールを照会します。

[重大度] 、[保護タイプ] 、および [アプリケーションタイプ] を設定して、保護ルールをフィルタリングできます。 ルールIDまたはCVE IDを使用して保護ルールを照会することもできます。 ルールIDは、[概要] または [セキュリティレポート] ページで取得できます。

ルールリストには、[重大度 /ルール名] 、[ルールID] 、[更新日] 、[アプリケーションタイプ] 、[CVE ID] 、[保護タイプ] 、[ルールの説明] の情報が表示されます。

CVE IDをクリックすると、脆弱性の詳細が表示されます。