Web Application Firewall (WAF) は、アカウントのリスクを特定するのに役立つアカウントセキュリティ機能を提供します。 このトピックでは、さまざまなシナリオでインターフェイスを保護する方法について説明します。 このトピックの手順に従って、ユーザー認証が実行されるインターフェイスをより適切に保護できます。

背景情報

WAF は、アカウントリスクを検出するアカウントセキュリティ機能を提供しています。 この機能は、登録やログオンインターフェイスなど、ユーザー認証に関連するインターフェイスを監視し、これらのインターフェイスのリスクを検出します。 これらのリスクには、資格情報のスタッフィング、ブルートフォース攻撃、スパム登録、パスワードの弱いスニッフィング、SMSインターフェイスの悪用などがあります。 インターフェイスをWAFに追加すると、検出結果をWAFセキュリティレポートに表示できます。 詳細については、「アカウントセキュリティの設定」をご参照ください。検証サービスを使用して共通およびHTML5 webページを保護する

検証サービスは、インターフェイスを保護するための最も簡単で効果的なアプローチです。 通常、検証サービスをビジネスに統合するには、わずかなコード変更が必要です。 コードを変更するのに 1~2 営業日かかる場合があります。

一般的な検証方法は、単純なツールまたはスクリプトから起動された直接呼び出しをブロックできます。 ただし、攻撃方法とツールの適応により、一般的な検証方法は簡単に回避できます。 専門的な検証サービスを使用することを推奨します

インターフェイスを攻撃から保護します。SDK署名を使用したネイティブアプリの保護

検証サービスはネイティブアプリには適さない場合があります。 Alibaba Cloudは、ネイティブアプリ向けのSDKソリューションを提供しています。 このソリューションは、モバイルデバイスのハードウェアと環境に関する情報を収集し、署名を計算し、リクエストの署名を検証します。 これにより、検証済みアプリからのリクエストのみが配信元サーバーに送信されます。 スクリプト、自動化プログラム、シミュレーター、およびその他の未検証のソースから送信されたリクエストはブロックします。

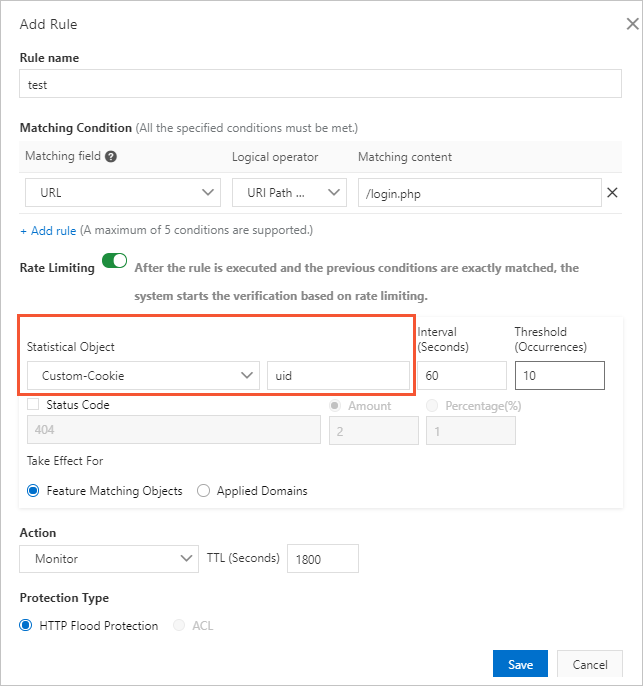

攻撃ソースをブロックするための周波数制御の設定

頻度制御は、膨大なリクエストの中で、共通フィールドを含むリクエストを識別するのに役立ちます。 共通フィールドの最大出現数を指定できます。 最大出現数を超えると、リクエストのソースがブロックされます。 従来の保護方法では、通常、悪意のある IP アドレスをブロックします。 プロキシまたはローテーション IP アドレスから送信された悪意のあるリクエストには、Cookie に同じトークン (たとえば、同じ UID) が含まれている場合があります。 この場合、悪意のあるアカウントをブロックするために、Cookieに基づいて最大オカレンスを設定できます。

不審なリクエストを分析する

悪意のある要求には、特定の共通の特徴があります。 次の例では、悪意のあるリクエストに共通する特性について説明します。

- 不完全な HTTP ヘッダー。 不正なリクエストでは、Referer、Cookie、Content-Typeなどの特定のフィールドが除外される場合があります。

- 異常な User-Agent 値。 JavaまたはPythonベースのWebサイトをターゲットとするリクエストで使用されるUser-Agentヘッダーは、一般的なWebサイトに送信されるリクエストに含まれます。 デスクトップブラウザーから開始されたリクエストで使用されるUser-Agentヘッダーは、WeChat miniプログラムに送信されるリクエストにあります。 このような場合、異常なUser-Agentヘッダーを含むリクエストは悪意がある可能性があります。

- Cookie の欠落。 通常、アプリケーションでは複数の Cookie が使用されています。 一般的な Cookie には、SessionID、userid、deviceid、および lastvisit が含まれています。 ただし、クローラは、情報を取得するために必要な1つまたは2つのCookieのみを含み、ユーザーを識別する他のCookieを除外できます。

- 異常なパラメーター。 Cookie の欠落と同様に、クローラーには、情報を取得するための一部のパラメーターは必要ありません。 クローラーは、リクエストでこれらのパラメーターを除外または繰り返し送信する場合があります。

- 疑わしいフィールド。 疑わしいフィールドは、E メールアドレス、電話番号、およびアカウント情報に含まれている場合があります。

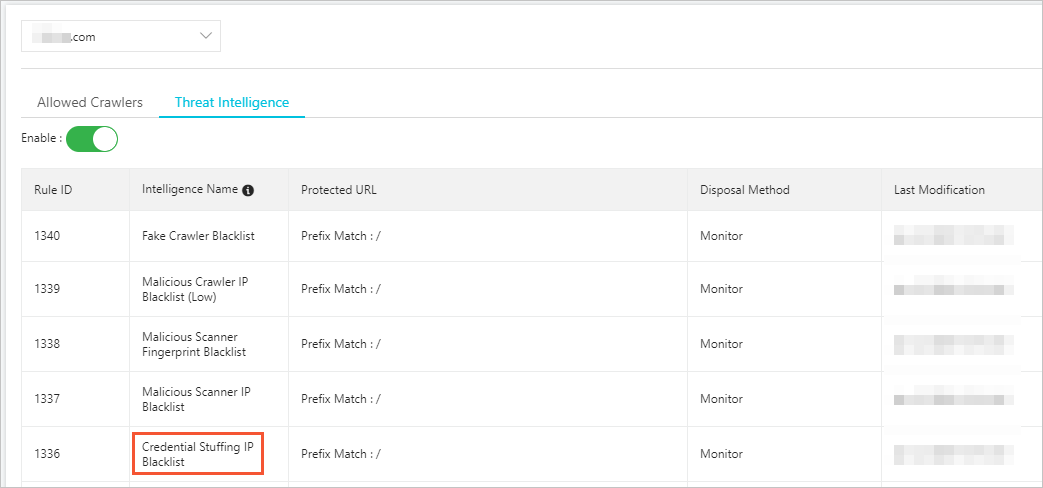

資格情報のスタッフィングとボットの脅威インテリジェンスを有効にする

WAFはボット管理機能を提供します。 この機能はアルゴリズムを使用し、Alibaba Cloudによって検出された資格情報スタッフィング攻撃から悪意のあるIPアドレスを識別します。 資格情報スタッフィングIPアドレスブラックリストが動的に作成および更新されます。 [ボット管理] タブの [ボット脅威インテリジェンス] 機能を使用して、資格情報スタッフィングIPアドレスブラックリストをモニター、ブロック、またはキャプチャモードに設定できます。 詳細については、「ボット脅威インテリジェンスルールの設定」をご参照ください。