このトピックでは、BGP 動的ルーティング、仮想ボーダールーター (VBR)、および IPsec 接続を構成して、Express Connect 回線を介してプライベートトラフィックを暗号化および転送する方法について説明します。

背景情報

開始する前に、Express Connect 回線を介してプライベートトラフィックがどのように暗号化および転送されるかについて理解しておくことをお勧めします。詳細については、「Express Connect 回線を介したプライベート接続の暗号化」をご参照ください。

ユースケース

次の図は、ユースケースを示しています。ある企業は杭州にデータセンターを所有し、中国 (杭州) リージョンに VPC をデプロイしています。アプリケーションは、VPC 内の Elastic Compute Service (ECS) インスタンスにデプロイされています。ビジネスを拡大するために、企業はデータセンターをクラウドに接続したいと考えています。セキュリティコンプライアンス要件を満たすために、企業は Express Connect 回線と転送ルーターを使用して、プライベート接続を介してデータセンターと VPC 間でデータを交換する必要があります。さらに、データ漏洩やデータ改ざんを防ぐために、企業は Express Connect 回線を介して Alibaba Cloud にデータを送信する前にデータを暗号化したいと考えています。

データセンターは、Express Connect 回線を使用して VPC に接続されています。このシナリオでは、企業はカスタマーゲートウェイデバイスと転送ルーターの間にプライベート IPsec 接続を作成し、IPsec 接続を通過するトラフィックを暗号化してデータセキュリティを確保できます。

ネットワーク設計

データセンターとネットワークインスタンスのネットワークを設計する場合は、ネットワークが重複しないようにしてください。

ルーティングメカニズム

Express Connect 回線を介してプライベートトラフィックを暗号化および転送するには、データセンターと VPC が Express Connect 回線ではなくプライベート IPsec 接続を介してデータを交換するようにしてください。この目標を達成するために、この例では次のルートが追加されます。

VPC からデータセンターへのトラフィックの場合:

転送ルーターは、VBR およびプライベート IPsec 接続からデータセンターを指すルートを学習できます。デフォルトでは、VBR から学習したルートの方が優先順位が高くなります。その結果、VPC からデータセンターへのトラフィックは Express Connect 回線を介して転送されるため、暗号化できません。

この問題を回避するために、この例ではデータセンター CIDR ブロックがアドバタイズされるときに異なるサブネットマスクが使用されます。カスタマーゲートウェイデバイスがデータセンター CIDR ブロックを VBR にアドバタイズする場合、マスク長が短いことを確認してください。カスタマーゲートウェイデバイスがデータセンター CIDR ブロックをプライベート IPsec 接続にアドバタイズする場合、マスク長が長いことを確認してください。

たとえば、データセンターの CIDR ブロックが 192.168.0.0/16 であるとします。VPC に接続されているクライアント CIDR ブロックは 192.168.20.0/24 です。この場合、データセンター CIDR ブロック 192.168.0.0/16 を VBR にアドバタイズし、クライアント CIDR ブロック 192.168.20.0/24 をプライベート IPsec 接続にアドバタイズします。このようにして、転送ルーターがプライベート IPsec 接続から学習したルートの方が優先順位が高くなります。VPC からデータセンター内のクライアントへのトラフィックは、優先的に暗号化され、プライベート IPsec 接続を介して転送されます。

データセンターから VPC へのトラフィックの場合:

データセンターは、VBR およびプライベート IPsec 接続から VPC を指すルートを学習できます。この例では、転送ルーター側でルーティングポリシーを構成してルートの優先順位を調整し、データセンターから VPC へのトラフィックが優先的にプライベート IPsec 接続を介して転送されるようにします。

これにより、プライベート IPsec 接続が閉じている場合でも、データセンターと VPC は Express Connect 回線と転送ルーターを介してデータを交換できます。ただし、この場合、データは暗号化されません。

基本的なサブネット化

ネットワーク項目 | サブネット化 | IP アドレス |

VPC |

|

|

VBR | 10.0.0.0/30 |

|

データセンター | クライアント CIDR ブロック: 192.168.20.0/24 | クライアント IP アドレス: 192.168.20.6 |

カスタマーゲートウェイデバイスの CIDR ブロック:

|

|

BGP 動的ルーティングのサブネット化

BGP トンネルの CIDR ブロックは、169.254.0.0/16 の範囲内である必要があります。CIDR ブロックのマスクは、長さが 30 ビットである必要があります。CIDR ブロックは、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。IPsec 接続の 2 つのトンネルは、異なる CIDR ブロックを使用する必要があります。

リソース | トンネル | BGP トンネル CIDR ブロック | BGP IP アドレス | BGP ローカル ASN |

IPsec 接続 | トンネル 1 | 169.254.10.0/30 | 169.254.10.1 | 65534 |

トンネル 2 | 169.254.20.0/30 | 169.254.20.1 | ||

カスタマーゲートウェイデバイス | トンネル 1 | 169.254.10.0/30 | 169.254.10.2 | 65530 |

トンネル 2 | 169.254.20.0/30 | 169.254.20.2 |

前提条件

中国 (杭州) リージョンに VPC が作成され、アプリケーションが VPC 内の ECS インスタンスにデプロイされています。詳細については、「IPv4 CIDR ブロックを使用して VPC を作成する」をご参照ください。

カスタマーゲートウェイデバイスは、プライベート IPsec 接続を確立するための IKEv1 および IKEv2 プロトコルをサポートしています。ゲートウェイデバイスが IKEv1 および IKEv2 プロトコルをサポートしているかどうかを確認するには、ゲートウェイベンダーにお問い合わせください。

手順

ステップ 1: Express Connect 回線と転送ルーターを使用してデータセンターを VPC に接続する

ステップ a: Express Connect 回線をデプロイする

Express Connect 回線をデプロイして、データセンターを Alibaba Cloud に接続します。

Express Connect 回線を申請します。

中国 (杭州) リージョンで Express Connect 回線を申請します。詳細については、「クラシックモード」または「ホステッド接続の概要」をご参照ください。この例では、[専用接続 (Express Connect 回線経由)] が作成されます。

VBR を作成します。

Express Connect コンソール にログオンします。

左側のナビゲーションウィンドウで、[仮想ボーダールーター (VBR)] をクリックします。

上部のナビゲーションバーで、[中国 (杭州)] リージョンを選択します。

VBR と Express Connect 回線が同じリージョンにデプロイされていることを確認してください。

[仮想ボーダールーター (VBR)] ページで、[VBR の作成] をクリックします。

[VBR の作成] パネルで、次のパラメーターを設定し、[OK] をクリックします。

次の表では、一部のパラメーターのみについて説明します。その他のパラメーターはデフォルト値を使用します。詳細については、「VBR の作成と管理」をご参照ください。

パラメーター

説明

名前

この例では、VBR が使用されます。

物理接続情報

この例では、[専用物理接続] が選択され、デプロイした Express Connect 回線が選択されます。

VLAN ID

この例では、0 が使用されます。

Alibaba Cloud 側 IPv4 アドレス

この例では、10.0.0.1 が入力されます。

データセンター側 IPv4 アドレス

この例では、10.0.0.2 が入力されます。

IPv4 サブネットマスク

この例では、255.255.255.252 が使用されます。

VBR の BGP グループを構成します。

[仮想ボーダールーター (VBR)] ページで、VBR の ID をクリックします。

詳細ページで、[BGP グループ] タブをクリックします。

[BGP グループ] タブで、[BGP グループの作成] をクリックし、次のパラメーターを設定して、[OK] をクリックします。

次の表では、関連するパラメーターのみについて説明します。詳細については、「BGP を構成する」をご参照ください。

名前: VBR-BGP と入力します。

ピア ASN: カスタマーゲートウェイデバイスの ASN (65530) を入力します。

ローカル ASN: VBR の BGP ASN (65534) を入力します。

VBR の BGP ピアを構成します。

VBR の詳細ページで、[BGP ピア] タブをクリックします。

[BGP ピア] タブで、[BGP ピアの作成] をクリックします。

[BGP ピアの作成] パネルで、次のパラメーターを設定し、[OK] をクリックします。

BGP グループ: VBR-BGP を選択します。

BGP ピア IP アドレス: BGP ピアの IP アドレスを入力します。この例では、IP アドレス 10.0.0.1 が入力されます。これは、カスタマーゲートウェイデバイスが Express Connect 回線に接続するために使用するインターフェイスの IP アドレスです。

カスタマーゲートウェイデバイスで BGP ルーティングを構成します。

説明この例では、ソフトウェア Adaptive Security Appliance (ASA) 9.19.1 を使用して、Cisco ファイアウォールの構成方法について説明します。コマンドは、ソフトウェアのバージョンによって異なる場合があります。操作中は、実際の環境に基づいてドキュメントまたはベンダーに相談してください。詳細については、「ローカルゲートウェイの構成」をご参照ください。

次のコンテンツには、サードパーティ製品情報が含まれています。これは参照用です。Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行される操作の潜在的な影響について、保証またはその他の形式のコミットメントを行いません。

ciscoasa> enable Password: ******** # イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal # コンフィギュレーションモードに入ります。 ciscoasa(config)# Cisco ファイアウォールでインターフェイスが構成され、有効になっていることを確認します。この例では、次のインターフェイス構成が使用されます。 ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 # VBR に接続するインターフェイス。 nameif VBR # GigabitEthernet 0/0 インターフェイスの名前。 security-level 0 ip address 10.0.0.1 255.255.255.252 # GigabitEthernet0/0 インターフェイスの IP アドレス。 ! interface GigabitEthernet0/2 # データセンターに接続するインターフェイス。 nameif private # GigabitEthernet 0/2 インターフェイスの名前。 security-level 100 # データセンターに接続するインターフェイスのセキュリティレベルが、Alibaba Cloud に接続するインターフェイスのセキュリティレベルよりも低いことを確認します。 ip address 192.168.50.215 255.255.255.0 # GigabitEthernet0/2 インターフェイスの IP アドレス。 ! interface GigabitEthernet0/3 # プライベート IPsec トンネル 1 に接続するインターフェイス。 nameif VPN-IP1 # GigabitEthernet0/3 インターフェイスの名前。 security-level 0 ip address 192.168.10.136 255.255.255.0 # GigabitEthernet0/3 インターフェイスのプライベート IP アドレス。 ! interface GigabitEthernet0/4 # プライベート IPsec トンネル 2 に接続するインターフェイス。 nameif VPN-IP2 # GigabitEthernet0/4 インターフェイスの名前。 security-level 0 ip address 192.168.40.159 255.255.255.0 # GigabitEthernet0/4 インターフェイスのプライベート IP アドレス。 ! # プレフィックスリストとルートマップを構成します。 prefix-list VBR permit 192.168.0.0/16 route-map VBR permit 10 match ip address prefix-list VBR # BGP ルーティングを構成します。 router bgp 65530 # BGP を有効にし、データセンターの ASN を構成します。この例では 65530 が使用されます。 bgp router-id 10.0.0.1 # BGP ルーターの ID を入力します。この例では、10.0.0.1 が使用されます。 address-family ipv4 unicast neighbor 10.0.0.2 remote-as 65534 # VBR へのピアリング接続を確立します。 neighbor 10.0.0.2 activate # BGP ピアをアクティブにします。 neighbor 10.0.0.2 route-map VBR out # 大きな CIDR ブロックを指すルートのみを VBR にアドバタイズします。 network 192.168.0.0 mask 255.255.0.0 # データセンターの CIDR ブロックをアドバタイズします。短いサブネットマスクを使用することをお勧めします。 exit-address-family ! # データセンター内のクライアントを指すルートを追加します。 route private 192.168.0.0 255.255.0.0 192.168.50.216重要データセンター CIDR ブロックを VBR にアドバタイズするには、短いサブネットマスクを使用することをお勧めします。このようにして、転送ルーターがプライベート IPsec 接続から学習するデータセンター CIDR ブロックは、アドバタイズされたものよりも具体的になり、ルートの優先順位が高くなります。

ステップ b: 転送ルーターを構成する

データセンターが Express Connect 回線を介して Alibaba Cloud に接続された後、データセンターと VPC 間でデータを交換するために転送ルーターを構成する必要があります。

[CEN インスタンスの作成] ダイアログボックスで、[CEN のみを作成] をクリックし、名前を入力して、その他のパラメーターにはデフォルト設定を使用します。

Enterprise Edition 転送ルーターを作成する。

中国 (杭州) リージョンに転送ルーターを作成して、VBR と VPC を接続します。その他のパラメーターにはデフォルト設定を使用します。

VPC 接続を作成します。

CEN の詳細ページで、 タブをクリックします。中国 (杭州) リージョンにある転送ルーターを見つけ、[アクション] 列の [接続の作成] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを構成し、[OK] をクリックして VPC を転送ルーターに接続します。

次の表では、一部のパラメーターのみについて説明します。その他のパラメーターはデフォルト値を使用します。詳細については、「Enterprise Edition 転送ルーターを使用して VPC 接続を作成する」をご参照ください。

パラメーター

説明

インスタンスタイプ

[仮想プライベートクラウド (VPC)] を選択します。

リージョン

[中国 (杭州)] を選択します。

接続名

VPC-Attachment と入力します。

ネットワークインスタンス

VPC を選択します。

VSwitch

転送ルーターのゾーンにデプロイされている vSwitch を選択します。

この例では、vSwitch 2 と vSwitch 3 が選択されています。リージョンに複数のゾーンがある場合は、少なくとも 2 つのゾーンを選択し、各ゾーンで 1 つの vSwitch を選択します。アイドル状態の vSwitch を選択することをお勧めします。

詳細設定

この例では、デフォルト設定が使用されます。すべての詳細機能が有効になっています。

[さらに接続を作成] をクリックして、[ピアネットワークインスタンスとの接続] ページに戻ります。

VBR 接続を作成します。

[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを構成し、[OK] をクリックして VBR を転送ルーターに接続します。次の表では、一部のパラメーターのみについて説明します。その他のパラメーターはデフォルト値を使用します。詳細については、「VBR を Enterprise Edition 転送ルーターに接続する」をご参照ください。

パラメーター

説明

インスタンスタイプ

[仮想ボーダールーター (VBR)] を選択します。

リージョン

[中国 (杭州)] を選択します。

接続名

この例では VBR-Attachment と入力します。

ネットワークインスタンス

この例では VBR を選択します。

詳細設定

この例では、デフォルト設定が使用されます。すべての詳細機能が有効になっています。

ステップ c: 接続性をテストする

上記の構成が完了すると、データセンターは VPC に接続されます。接続性をテストするには、次の手順を実行できます。

VPC 内の ECS インスタンスのセキュリティグループルールと、データセンター内のクライアントのアクセス制御ルールをよく理解していることを確認してください。ルールで、VPC 内の ECS インスタンスがデータセンター内のクライアントと通信できるようになっていることを確認してください。詳細については、「セキュリティグループルールの表示」および「セキュリティグループルールの追加」をご参照ください。

データセンターのアクセス制御ルールでは、ICMP メッセージと VPC からのアクセスを許可する必要があります。ECS インスタンスのセキュリティグループルールでは、ICMP メッセージとデータセンターの CIDR ブロックからのアクセスを許可する必要があります。

VPC 内の ECS 1 に接続します。詳細については、「接続方法の概要」をご参照ください。

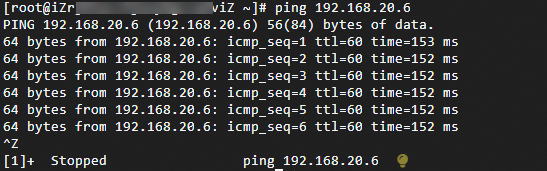

ping コマンドを実行して、データセンター内のクライアントに ping を実行します。

ping <データセンター内のクライアントの IP アドレス>

前の図に示すように、ECS 1 が応答を受信できる場合、データセンターと VPC は接続されています。

ステップ 2: Express Connect 回線を介した専用接続を暗号化する

データセンターが VPC に接続された後、カスタマーゲートウェイデバイスと転送ルーターの間にプライベート IPsec 接続を作成し、ルートを構成して、データセンターと VPC 間のプライベート IPsec 接続を介してトラフィックを暗号化および転送できます。

ステップ a: プライベート IPsec 接続を作成する

転送ルーターに CIDR ブロック 10.10.10.0/24 を追加します。詳細については、「転送ルーターの CIDR ブロック」をご参照ください。

プライベート IPsec 接続を作成するために、転送ルーター CIDR ブロックからゲートウェイ IP アドレスが割り当てられます。転送ルーター CIDR ブロックは、通信に使用されるデータセンターと VPC の CIDR ブロックと重複してはなりません。

2 つのカスタマーゲートウェイを作成して、カスタマーゲートウェイデバイスの 2 つの VPN IP アドレスと BGP ASN を Alibaba Cloud に登録します。

- VPN ゲートウェイコンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

[カスタマーゲートウェイの作成] パネルで、次のパラメーターを設定し、[OK] をクリックします。

次の表では、一部のパラメーターのみについて説明します。その他のパラメーターはデフォルト値を使用します。詳細については、「カスタマーゲートウェイの作成と管理」をご参照ください。

カスタマーゲートウェイ 1

名前: Customer-Gateway1 と入力します。

IP アドレス: カスタマーゲートウェイデバイスの VPN IP アドレスの 1 つ (192.168.10.136) を入力します。

ASN: カスタマーゲートウェイデバイスの BGP ASN (65530) を入力します。

カスタマーゲートウェイ 2

名前: Customer-Gateway2 と入力します。

IP アドレス: カスタマーゲートウェイデバイスのもう 1 つの VPN IP アドレス (192.168.40.159) を入力します。

ASN: カスタマーゲートウェイデバイスの BGP ASN (65530) を入力します。

IPsec 接続を作成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[CEN のバインド] をクリックします。

[IPsec-VPN 接続の作成 (VPN)] ページで、パラメーターを構成し、[OK] をクリックします。次の表でパラメーターについて説明します。

次の表では、主要なパラメーターのみについて説明します。その他のパラメーターにはデフォルト値が使用されます。詳細については、「デュアルトンネルモードで IPsec 接続を作成および管理する」をご参照ください。

パラメーター

IPsec 接続

名前

IPsecConnection と入力します。

リージョン

関連付ける転送ルーターが属するリージョンを選択します。

IPsec 接続は、転送ルーターと同じリージョンに作成されます。

ゲートウェイタイプ

[プライベート] を選択します。

CEN のバインド

[現在のアカウント] を選択します。

CEN インスタンス ID

この例では、データセンターと VPC を接続する CEN インスタンスが選択されています。

システムは、現在のリージョンで CEN インスタンスによって作成された転送ルーターの ID と CIDR ブロックを表示します。IPsec 接続は、転送ルーターに関連付けられます。

トランジットルーター

システムは、現在のリージョンにある CEN インスタンスの転送ルーターを自動的に表示します。

ルーティングモード

この例では、トラフィックルーティングを制御するために [宛先ルーティングモード] が選択されています。

BGP を有効にする

BGP を有効にします。

ローカル ASN

IPsec 接続の BGP ASN (65534) を入力します。

トンネル 1

カスタマーゲートウェイ

Customer-Gateway1 を選択します。

事前共有鍵

この例では fddsFF111**** が使用されます。

重要IPsec 接続とピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。そうでない場合、システムは IPsec 接続を確立できません。

暗号化の構成

次のパラメーターを除き、パラメーターのデフォルト値を使用します。

[IKE の構成] セクションの DH グループ パラメーターを [group14] に設定します。

[IPsec の構成] セクションの DH グループ パラメーターを [group14] に設定します。

説明オンプレミスゲートウェイデバイスに基づいて暗号化パラメーターを選択し、IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるようにする必要があります。

BGP 設定

トンネル CIDR ブロック: 169.254.10.0/30 と入力します。

ローカル BGP IP アドレス: 169.254.10.1 と入力します。

トンネル 2

カスタマーゲートウェイ

Customer-Gateway2 を選択します。

事前共有鍵

fddsFF222**** がこの例で使用されます。

暗号化の構成

次のパラメーターを除き、パラメーターのデフォルト値を使用します。

[IKE の構成] セクションの DH グループ パラメーターを [group14] に設定します。

[IPsec の構成] セクションの DH グループ パラメーターを [group14] に設定します。

説明オンプレミスゲートウェイデバイスに基づいて暗号化パラメーターを選択し、IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるようにする必要があります。

BGP 設定

トンネル CIDR ブロック: 169.254.20.0/30 と入力します。

ローカル BGP IP アドレス: 169.254.20.1 と入力します。

詳細設定

この例では、デフォルト設定が使用されます。すべての詳細機能が有効になっています。

IPsec 接続の詳細ページで、カスタマーゲートウェイデバイスへのプライベート IPsec 接続の作成に使用されるゲートウェイ IP アドレスを確認できます。

[IPsec 接続] ページで、作成した IPsec 接続を見つけ、[アクション] 列の [ピア構成の生成] をクリックします。

IPsec ピアの構成は、IPsec 接続の作成時に追加する必要がある VPN 構成を参照します。この例では、VPN 構成をデータセンターのゲートウェイデバイスに追加する必要があります。

[IPsec 接続の構成] ダイアログボックスで、構成をコピーしてオンプレミスマシンに保存します。構成は、データセンターのゲートウェイデバイスを構成するときに必要です。

カスタマーゲートウェイデバイスを構成します。

IPsec 接続を作成した後、Alibaba Cloud とカスタマーゲートウェイデバイスの間にプライベート IPsec 接続を確立できるように、カスタマーゲートウェイデバイスに VPN 構成を追加する必要があります。

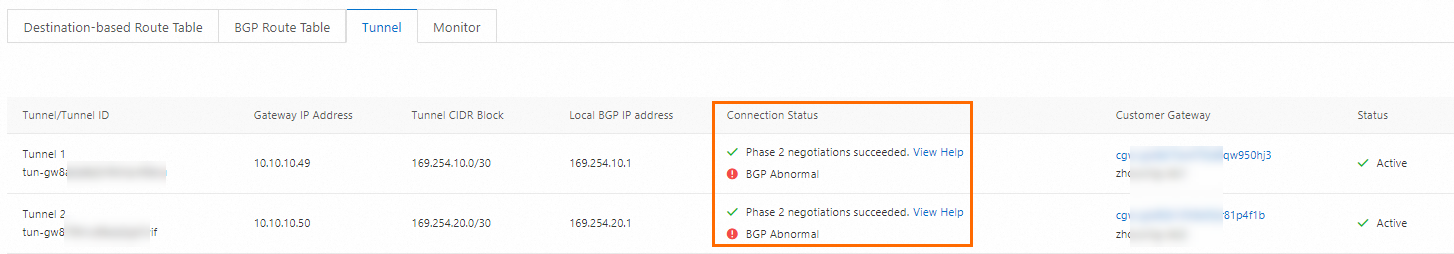

構成が完了すると、カスタマーゲートウェイデバイスは Alibaba Cloud へのプライベート IPsec 接続を確立できます。ただし、BGP ピアは作成されません。IPsec 接続の詳細ページで接続ステータスを確認できます。プライベート IPsec 接続が作成されない場合は、それに応じてトラブルシューティングを行います。詳細については、「IPsec 接続のセルフサービス診断」をご参照ください。

ステップ b: ルートを構成する

プライベート IPsec 接続が作成された後も、データはデータセンターと VPC 間の Express Connect 回線を介して転送されます。さらに、データは暗号化されていません。プライベート IPsec 接続を介してデータを暗号化および転送するには、ルートを追加する必要があります。

カスタマーゲートウェイデバイスに BGP ルーティング構成を追加します。

# プレフィックスリストとルートマップを構成します。 prefix-list VPN permit 192.168.10.0/16 prefix-list VPN permit 192.168.20.0/16 prefix-list VPN permit 192.168.40.0/16 route-map VPN permit 10 match ip address prefix-list VPN # BGP を構成して、カスタマーゲートウェイデバイスと IPsec 接続の間に BGP ピアを作成します。 router bgp 65530 address-family ipv4 unicast neighbor 169.254.10.1 remote-as 65534 # BGP ピアを指定します。これは Alibaba Cloud 側のトンネル 1 の IP アドレスです。 neighbor 169.254.10.1 activate # BGP ピアをアクティブにします。 neighbor 169.254.10.1 route-map VPN out # 特定のルートのみをトンネル 1 にアドバタイズします。 neighbor 169.254.20.1 remote-as 65534 # BGP ピアを指定します。これは Alibaba Cloud 側のトンネル 2 の IP アドレスです。 neighbor 169.254.20.1 activate # BGP ピアをアクティブにします。 neighbor 169.254.20.1 route-map VPN out # 特定のルートのみをトンネル 2 にアドバタイズします。 maximum-paths 5 # ECMP ルートエントリの数を増やします。 network 192.168.10.0 mask 255.255.255.0 # データセンター CIDR ブロックをアドバタイズします。これは、VBR にアドバタイズされたデータセンター CIDR ブロックよりも具体的である必要があります。 network 192.168.20.0 mask 255.255.255.0 network 192.168.40.0 mask 255.255.255.0 exit-address-family重要データセンター CIDR ブロックをプライベート IPsec 接続にアドバタイズするには、CIDR ブロックが VBR にアドバタイズされた CIDR ブロックよりも具体的であることを確認してください。このようにして、転送ルーターがプライベート IPsec 接続から学習してデータセンターにトラフィックを送信するルートの優先順位が高くなります。

転送ルーターのカスタムルートを追加します。

上記のルートを追加した後、プライベート IPsec 接続は中断されます。この場合、カスタマーゲートウェイデバイスの VPN IP アドレスを指す特定のルートを転送ルートのルートテーブルに追加し、ネクストホップを VBR に設定して、プライベート IPsec 接続を再作成する必要があります。

CEN コンソールの ルートテーブル タブで、[ルートエントリ] タブをクリックし、[ルートエントリの追加] をクリックします。

[ルートエントリの追加] ダイアログボックスで、パラメーターを構成し、[OK] をクリックします。次の表でパラメーターについて説明します。

パラメーター

CIDR ブロック 1

CIDR ブロック 2

宛先 CIDR

カスタマーゲートウェイデバイスの VPN IP アドレスの 1 つ (192.168.10.136/32) を入力します。

カスタマーゲートウェイデバイスのもう 1 つの VPN IP アドレス (192.168.40.159/32) を入力します。

ブラックホールルートかどうか

[いいえ] を選択します。

ネクストホップ接続

VBR-Attachment を選択します。

転送ルーターのルートテーブルのルーティングポリシーを作成します。

データセンターは、VBR とプライベート IPsec 接続から VPC を指す CIDR ブロックを学習します。VPC 宛てのトラフィックがプライベート IPsec 接続にルーティングされるようにするには、転送ルーターのルーティングポリシーを作成する必要があります。このようにして、VBR によってアドバタイズされる CIDR ブロックの優先順位は、プライベート IPsec 接続によってアドバタイズされる CIDR ブロックの優先順位よりも低くなります。

CEN コンソール にログオンします。

[インスタンス] ページで、CEN インスタンスを見つけ、その ID をクリックします。

詳細ページで、[中国 (杭州)] リージョンにある転送ルーターを見つけ、その ID をクリックします。

転送ルーターの詳細ページで、[ルートテーブル] タブをクリックし、[ルートマップ] をクリックします。

[ルートマップ] タブで、[ルートマップの追加] をクリックします。次のパラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみについて説明します。その他のパラメーターにはデフォルト値が使用されます。詳細については、「ルートマップの概要」をご参照ください。

パラメーター

ルーティングポリシー

ポリシーの優先順位

30 と入力します。

関連付けられたルートテーブル

デフォルト値を使用します。

方向

[送信リージョンゲートウェイ] を選択します。

一致条件

宛先インスタンス ID: VBR の ID が選択されています。

ルートプレフィックス: 172.16.10.0/24 と 172.16.20.0/24 を入力し、[完全一致] を選択します。

ポリシーアクション

[許可] を選択します。

アクションオブジェクトの追加

この例では、[AS パスの付加] が選択され、65525、65526、65527 が指定されています。これにより、VBR がデータセンターにアドバタイズする VPC CIDR ブロックの優先順位が下がります。

転送ルーターのルートテーブルに別のルーティングポリシーを作成して、プライベート IPsec 接続がカスタマーゲートウェイデバイスの VPN IP アドレスを指すルートをデータセンターに伝播することを禁止します。これにより、ルーティングループを防ぎます。

ポリシーの優先順位: 40 と入力します。

関連付けられたルートテーブル: デフォルト値を使用します。

方向: [送信リージョンゲートウェイ] を選択します。

一致条件:

宛先インスタンス ID: VBR の ID が選択されています。

ルートプレフィックス: VPN IP アドレス 192.168.10.136/32 と 192.168.40.159/32 を入力し、[完全一致] を選択します。

ポリシーアクション: [拒否] を選択します。

ステップ c: 暗号化設定を確認する

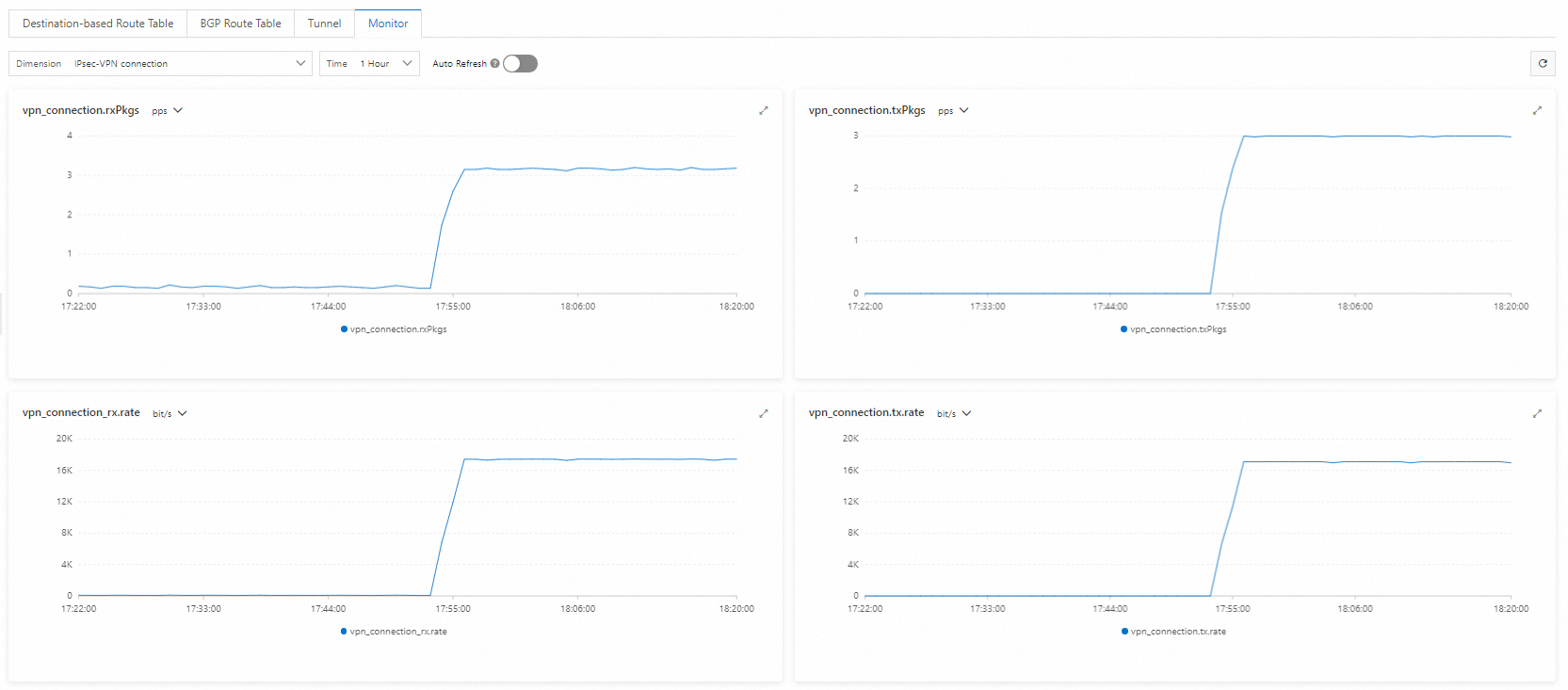

構成が完了した後、IPsec 接続の詳細ページでデータ転送の詳細を表示できる場合、トラフィックは暗号化されています。

VPC 内の ECS 1 に接続します。ping コマンドを実行して、データセンターの CIDR ブロック内のクライアントに ping を実行します。

ping <データセンター内のクライアントの IP アドレス> -s 1000 -c 10000-s 1000: 1,000 バイトを送信します。-c 10000: 10,000 件のリクエストを連続して送信します。

VPN ゲートウェイコンソール にログオンします。

上部のナビゲーションバーで、[中国 (杭州)] リージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

[IPsec 接続] ページで、作成した IPsec 接続を見つけ、その ID をクリックします。

IPsec 接続の詳細ページに移動して、データ転送の詳細を表示します。