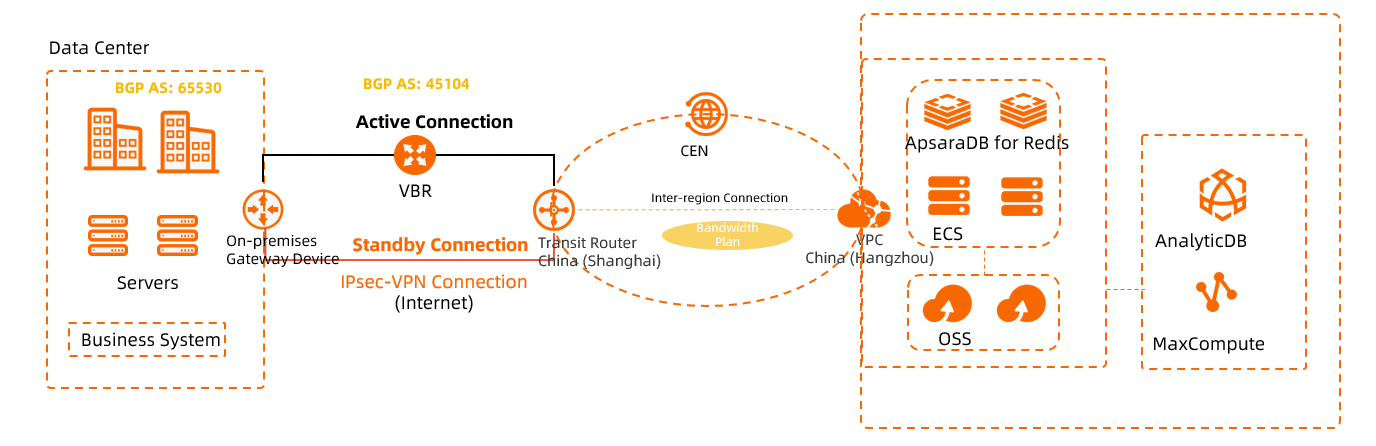

このトピックでは、IPsec-VPN接続とExpress Connect回路を使用して、データセンターと仮想プライベートクラウド (VPC) 間のアクティブ /スタンバイ接続を設定する方法について説明します。 IPsec-VPN接続は、トランジットルーターに関連付けられています。

背景情報

以下のシナリオは、例として使用される。 上海にデータセンターがあり、中国 (杭州) リージョンにVPCをデプロイしています。 アプリケーションとサービスは、VPCのECS (Elastic Compute Service) インスタンスにデプロイされます。 同社は、データセンターとVPCの間にアクティブ /スタンバイ接続を確立したいと考えています。

ネットワーク

ネットワーク設定

このトピックでは、次のネットワーク設定を使用します。

データセンターは、Express Connect回線とIPsec-VPN接続を介してAlibaba Cloudに接続されています。

Express Connect回路とIPsec-VPN接続が期待どおりに機能する場合、データセンターとVPC間のすべてのトラフィックは、Express Connect回路を介して転送されることが望ましいです。 Express Connect回路がダウンすると、IPsec-VPN接続が引き継ぎます。

IPsec-VPN接続を作成するときは、[ゲートウェイタイプ] を [パブリック] に設定し、[リソースの関連付け] を [CEN] に設定します。

Border Gateway Protocol (BGP) の動的ルーティングは、データセンター、仮想ボーダールーター (VBR) 、およびIPsec-VPN接続に対して設定され、ルート学習と広告を実装します。 これにより、ルート構成が容易になる。

特定のリージョンのIPsec-VPN接続のみがBGPをサポートしています。 リージョンの詳細については、「BGP動的ルーティングの設定」をご参照ください。

重要次の内容は、このシナリオでのデータ転送について説明しています。

Express Connect回路、IPsec-VPN接続、およびBGP動的ルーティングが期待どおりに機能すると、Cloud Enterprise Network (CEN) は、Express Connect回路およびIPsec-VPN接続を介してデータセンターを指すルートを学習できます。 さらに、データセンターは、CENインスタンスからExpress Connect回路およびIPsec-VPN接続を介してVPCを指すルートを学習できます。 デフォルトでは、Express Connect回線を介して学習されたルートは、IPsec-VPN接続を介して学習されたルートよりも優先度が高くなります。 したがって、データは、VPCとデータセンター間のExpress Connect回線を介して転送することが望ましいです。

データセンターとVBRインスタンスの間に設定されたBGPピアが中断されると、Express Connect回線を介して学習されたルートが取り消され、IPsec-VPN接続を介して学習されたルートが自動的に有効になります。 データは、VPCとデータセンター間のIPsec-VPN接続を介して転送されます。 データセンターとVBRインスタンスの間に設定されたBGPピアが復元されると、Express Connect回路が引き継ぎ、IPsec-VPN接続がスタンバイ接続として機能します。

ネットワーク

CIDRブロックを割り当てるときは、データセンターとVPCのCIDRブロックが重複しないようにしてください。

項目 | CIDRブロックとIPアドレス |

VPC | プライマリCIDRブロック: 172.16.0.0/16

|

IPsec-VPN接続 | BGP設定: データセンター側のトンネルのCIDRブロック、BGP IPアドレス、および自律システム番号 (ASN) は、それぞれ169.254.10.0/30、169.254.10.1、および45104 (デフォルト) です。 |

VBR | VBR設定:

|

オンプレミスゲートウェイデバイスOn-premises gateway devices | パブリックIPアドレス: 211.XX. XX.68 |

BGP設定: データセンター側のトンネルのCIDRブロック、BGP IPアドレス、およびASNは、それぞれ169.254.10.0/30、169.254.10.2、および65530です。 | |

データセンター | VPCに接続するCIDRブロック:

|

準備

開始する前に、次の前提条件が満たされていることを確認してください。

VPCが中国 (杭州) リージョンに作成されます。 アプリケーションはVPCのECSインスタンスにデプロイされます。 詳細については、「」をご参照ください。IPv4 CIDRブロックを持つVPCの作成.

CEN インスタンスが作成されていること。 Enterprise Editionトランジットルーターは、中国 (杭州) および中国 (上海) リージョンに作成されます。 詳細については、「CENインスタンスの作成」および「ルートルーターの作成」をご参照ください。

重要トランジットルーターを作成するときは、トランジットルーターのCIDRブロックを設定する必要があります。 それ以外の場合、IPsec接続をトランジットルーターに関連付けることはできません。

トランジットルーターを作成した場合は、トランジットルーターのCIDRブロックを設定できます。 詳細については、「トランジットルーターCIDRブロック」をご参照ください。

手順

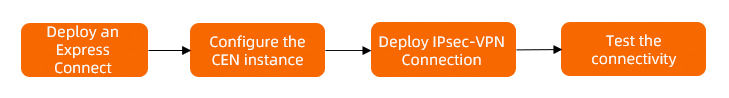

ステップ1: Express Connect回路のデプロイ

データセンターをAlibaba Cloudに接続するには、Express Connect回路をデプロイする必要があります。

専用のExpress Connect回路を作成します。

この例では、Circuit1という名前の専用のExpress Connect回路が中国 (上海) リージョンに作成されています。 詳細については、「Express Connect回線を介した専用接続の作成と管理」をご参照ください。

VBRを作成します。

にログインします。Express Connectコンソール.

左側のナビゲーションウィンドウで、仮想ボーダールーター (VBR).

上部のナビゲーションバーで、VBRを作成するリージョンを選択します。

この例では、中国 (上海) が選択されています。

On the仮想ボーダールーター (VBR)ページをクリックします。VBRの作成.

では、VBRの作成パネル、次のパラメータを設定し、OK.

次の表に、主要なパラメーターのみを示します。 その他のパラメータにはデフォルト値が使用されます。 詳細については、「VBRの作成と管理」をご参照ください。

パラメーター

説明

VBR

アカウントタイプ

VBRのアカウントタイプを選択します。

この例では、[現在のアカウント] が選択されています。

名前

VBRの名前を入力します。

この例では、VBRが使用されます。

物理接続情報

VBRに関連付けるExpress Connect回路を選択します。

この例では、Dedicated Physical Connectionが選択され、ステップ1で作成されたExpress Connect回路が選択されています。

VLAN ID

VBRのVLAN IDを入力します。

説明VBRのVLAN IDが、オンプレミスゲートウェイデバイスがExpress connect回路に接続するために使用するインターフェイスのVLAN IDと同じであることを確認します。

この例では、201が使用されます。

VBR帯域幅の値の設定

VBRの最大帯域幅値を指定します。

必要に応じて最大帯域幅値を選択します。

IPv4アドレス (Alibaba Cloud Gateway)

VPCからデータセンターにネットワークトラフィックをルーティングするためのIPv4アドレスを指定します。

この例では、10.0.0.2が使用されます。

IPv4アドレス (データセンターゲートウェイ)

データセンターからVPCにネットワークトラフィックをルーティングするためのIPv4アドレスを指定します。

この例では、10.0.0.1が使用されます。

サブネットマスク (IPv4アドレス)

指定したIPv4アドレスのサブネットマスクを入力します。

この例では、255.255.255.252が使用されます。

VBRのBGPグループを設定します。

[仮想ボーダールーター (VBR)] ページで、管理するVBRのIDをクリックします。

詳細ページで、[BGPグループ] タブをクリックします。

On theBGPグループタブをクリックします。BGPグループの作成次のパラメーターを設定し、OK.

次の表に、主要なパラメーターのみを示します。 その他のパラメータにはデフォルト値が使用されます。 詳細については、「BGPグループの作成」をご参照ください。

パラメーター

説明

VBR

名前

BGP グループの名前。

この例では、VBR-BGPが使用されます。

ピアASN

データセンターのゲートウェイデバイスのASNを入力します。

この例では、65530が使用されます。

ローカルASN

VBRのASNを入力します。

この例では、45104が使用されます。

VBRのBGPピアを設定します。

VBRの詳細ページで、[BGPピア] タブをクリックします。

[BGPピア] タブで、[BGPピアの作成] をクリックします。

では、BGPピアの作成パネル、次のパラメータを設定し、OK.

次の表に、主要なパラメーターのみを示します。 その他のパラメータにはデフォルト値が使用されます。 詳細については、「BGPピアの作成」をご参照ください。

パラメーター

説明

VBR

BGPグループ

BGPピアを追加するBGPグループ。

この例では、VBR-BGPが選択されています。

BGPピアIPアドレス

BGP ピアの IP アドレス。

この例では、IPアドレス10.0.0.1が入力されます。 これは、オンプレミスゲートウェイデバイスがExpress connect回路に接続するために使用するインターフェイスのIPアドレスです。

オンプレミスゲートウェイデバイスのBGPルーティングを設定します。

オンプレミスゲートウェイデバイスのBGPを設定した後、オンプレミスゲートウェイデバイスとVBRはBGPピアとして機能し、自動ルート学習と広告を有効にすることができます。

説明この例では、ソフトウェア適応型セキュリティアプライアンス (ASA) 9.19.1を使用して、Ciscoファイアウォールを設定する方法を説明します。 コマンドはソフトウェアのバージョンによって異なります。 運用中は、実際の環境に基づいてドキュメントまたはベンダーを参照してください。 詳細については、「ローカルゲートウェイの設定」をご参照ください。

次のコンテンツには、サードパーティの製品情報が含まれています。 Alibaba Cloudは、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行される運用の潜在的な影響について、保証またはその他の形態のコミットメントを行いません。

interface GigabitEthernet0/3 nameif VBR1 # Configure the name of the interface that connects to VBR1. security-level 0 ip address 10.0.0.1 255.255.255.0 # Configure a private IP address for the GigabitEthernet 0/3 interface. no shutdown # Enable the interface. ! router bgp 65530 # Enable BGP and configure the ASN of the data center. 65530 is used in this example. bgp router-id 10.0.0.1 # Enter the ID of the BGP router. In this example, 10.0.0.1 is used. bgp log-neighbor-changes address-family ipv4 unicast neighbor 10.0.0.2 remote-as 45104 # Create a BGP peer for the VBR. network 192.168.0.0 mask 255.255.255.0 # Advertise the CIDR block of the data center. network 192.168.1.0 mask 255.255.255.0 network 192.168.2.0 mask 255.255.255.0 neighbor 10.0.0.2 activate # Activate the BGP peer. neighbor 10.0.0.2 weight 1000 # Set the weights of the routes learned through the Express Connect circuit to 1000. exit-address-family !

手順2: CENインスタンスの設定

Express Connect回路をデプロイすると、データセンターはExpress connect回路を介してAlibaba Cloudに接続できます。 ただし、データセンターはVPCと通信できません。 データセンターとVPC間の通信を有効にするには、VBRとVPCをCENインスタンスに接続する必要があります。

VPCをCENインスタンスにアタッチします。

にログインします。CENコンソール.

[インスタンス] ページで、作成したCENインスタンスを見つけ、そのIDをクリックします。

On theタブで、中国 (杭州) リージョンで管理するトランジットルーターを見つけ、接続の作成で、アクション列を作成します。

On theピアネットワークインスタンスとの接続ページで、以下のパラメーターを設定し、OK.

次の表に、主要なパラメーターのみを示します。 デフォルト値は他のパラメータに使用されます。 詳細については、「VPC接続の作成」をご参照ください。

パラメーター

説明

VPC接続

[インスタンスタイプ]

ネットワークインスタンスのタイプを選択します。

この例では、Virtual Private Cloud (VPC) が選択されています。

リージョン

ネットワークインスタンスのリージョンを選択します。

この例では、中国 (杭州) が選択されています。

トランジットルーター

現在のリージョンのトランジットルーターが自動的に表示されます。

リソース所有者ID

ネットワークインスタンスが現在のAlibaba Cloudアカウントに属するかどうかを指定します。

この例では、[アカウント] が選択されています。

課金方法

VPC接続の課金方法を選択します。 デフォルト値: 従量課金 トランジットルーターの課金ルールの詳細については、「課金ルール」をご参照ください。

添付ファイル名

VPC接続の名前を入力します。

この例では、VPC接続が使用されています。

ネットワークインスタンス

ネットワークインスタンスを選択します。

この例では、準備セクションで作成されたVPCが選択されています。

vSwitch

トランジットルーターのゾーンにデプロイされているvSwitchを選択します。

トランジットルーター (TR) が現在のリージョンで1つのゾーンのみをサポートしている場合、ゾーンでvSwitchを選択する必要があります。

TRが現在のリージョンで複数のゾーンをサポートしている場合は、異なるゾーンにあるvSwitchを少なくとも2つ選択する必要があります。 VPCとTRが通信するとき、vSwitchはゾーンディザスタリカバリを実装するために使用されます。

データをより短い距離で送信できるため、ネットワークの待ち時間を短縮し、ネットワークパフォーマンスを向上させるために、各ゾーンでvSwitchを選択することをお勧めします。

選択した各vSwitchに少なくとも1つのアイドルIPアドレスがあることを確認します。 VPCにTRがサポートするゾーンにvSwitchがない場合、またはvSwitchにアイドルIPアドレスがない場合は、ゾーンに新しいvSwitchを作成します。 詳細については、「vSwitchの作成と管理」をご参照ください。

この例では、vSwitch 1がゾーンHで選択され、vSwitch 2がゾーンIで選択されています。

詳細設定

高度な機能を有効にするかどうかを指定します。 デフォルトでは、すべての高度な機能が有効になります。

この例では、デフォルト設定を使用します。

VBRをCENインスタンスにアタッチします。

On theタブで、中国 (上海) リージョンのトランジットルーターを見つけ、接続の作成で、アクション列を作成します。

[ピアネットワークインスタンスとの接続] ページで、パラメーターを設定し、[OK] をクリックします。 下表にパラメーターを示します。

次の表に、主要なパラメーターのみを示します。 その他のパラメータにはデフォルト値が使用されます。 詳細については、「VBRをEnterprise Editionトランジットルーターに接続する」をご参照ください。

パラメーター

説明

VBR

[インスタンスタイプ]

ネットワークインスタンスのタイプを指定します。

この例では、仮想ボーダールーター (VBR) が選択されています。

リージョン

ネットワークインスタンスのリージョンを選択します。

この例では、中国 (上海) が選択されています。

トランジットルーター

現在のリージョンのトランジットルーターが自動的に表示されます。

リソース所有者ID

ネットワークインスタンスが現在のAlibaba Cloudアカウントに属するかどうかを指定します。

この例では、[アカウント] が選択されています。

添付ファイル名

ネットワーク接続の名前を入力します。

この例では、VBR-Attachmentが使用されます。

ネットワークインスタンス

ネットワークインスタンスを選択します。

この例では、VBRが選択されている。

詳細設定

高度な機能を有効にするかどうかを指定します。 デフォルトでは、すべての高度な機能が有効になります。

この例では、デフォルト設定を使用します。

リージョン間接続を作成します。

VBRに関連付けられたトランジットルーターとVPCに関連付けられたトランジットルーターは、異なるリージョンにデプロイされます。 デフォルトでは、このシナリオではVBRはVPCと通信できません。 VBRがリージョン間でVPCと通信できるようにするには、中国 (杭州) リージョンのトランジットルーターと中国 (上海) リージョンのトランジットルーターの間にリージョン間接続を作成する必要があります。

[インスタンス] ページで、管理するCENインスタンスを見つけ、そのIDをクリックします。

タブに移動し、[リージョン接続の設定] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを設定し、[OK] をクリックします。

次の表に基づいてリージョン間接続を作成します。 他のパラメーターにはデフォルト値を使用します。 詳細については、「リージョン間接続の作成」をご参照ください。

パラメーター

説明

[インスタンスタイプ]

この例では、Inter-region Connectionが選択されています。

リージョン

接続するリージョンの1つを選択します。

この例では、中国 (杭州) が選択されています。

トランジットルーター

選択したリージョンのトランジットルーターのIDが自動的に表示されます。

添付ファイル名

リージョン間接続の名前を入力します。

この例では、Cross-Region-testが使用されています。

ピアリージョン

接続する他のリージョンを選択します。

この例では、中国 (上海) が選択されています。

トランジットルーター

選択したリージョンのトランジットルーターのIDが自動的に表示されます。

帯域幅割り当てモード

次のモードがサポートされています。

帯域幅プランからの割り当て: 帯域幅は帯域幅プランから割り当てられます。

ペイバイデータ転送: リージョン間接続を介したデータ転送に対して課金されます。

この例では、[ペイ・バイ・データ転送] が選択されています。

帯域幅

リージョン間接続の最大帯域幅値を指定します。 単位:Mbit/s

デフォルトの行タイプ

リージョン間接続のラインタイプを選択します。

詳細設定

デフォルト設定を使用します。 すべての高度な機能が有効になります。

手順 3:IPsec-VPN 接続を作成する

上記の手順を完了すると、データセンターはExpress Connect回線を介してVPCと通信できます。 次のセクションでは、IPsec-VPN接続を作成する方法について説明します。

にログインします。VPN Gatewayコンソール.

カスタマーゲートウェイを作成します。

IPsec-VPN接続を作成する前に、オンプレミスのゲートウェイデバイスに関する情報をAlibaba Cloudに提供するカスタマーゲートウェイを作成する必要があります。

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、カスタマーゲートウェイのリージョンを選択します。

VPN Gatewayは、クロスボーダーIPsec-VPN接続をサポートしていません。 したがって、カスタマーゲートウェイがデプロイされているリージョンを選択するときは、近くのアクセスの原則に従って、データセンターに最も近いリージョンを選択する必要があります。 この例では、中国 (上海) が選択されています。

クロスボーダー接続の詳細については、「イントラボーダー接続」をご参照ください。

On theカスタマーゲートウェイページをクリックします。カスタマーゲートウェイの作成.

では、カスタマーゲートウェイの作成パネル、次のパラメータを設定し、OK.

次の表に、主要なパラメーターのみを示します。 その他のパラメータにはデフォルト値が使用されます。 詳細については、「カスタマーゲートウェイの作成」をご参照ください。

パラメーター

説明

カスタマーゲートウェイ

名前

カスタマーゲートウェイの名前を入力します。

この例では、Customer-Gatewayが使用されています。

IPアドレス

Alibaba Cloudに接続するオンプレミスゲートウェイデバイスのパブリックIPアドレスを入力します。

この例では、211.XX. XX.68が使用されます。

ASN

オンプレミスゲートウェイデバイスのBGP ASNを入力します。

この例では、65530が使用されます。

IPsec-VPN接続を作成します。

カスタマーゲートウェイを作成したら、Alibaba CloudからオンプレミスゲートウェイデバイスへのIPsec-VPN接続を作成する必要があります。

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、IPsec-VPN接続を作成するリージョンを選択します。

IPsec-VPN接続とカスタマーゲートウェイは、同じリージョンで作成する必要があります。 この例では、中国 (上海) が選択されています。

On theVPN 接続ページをクリックします。VPN 接続の作成.

On theIPsec-VPN接続の作成ページで、IPsec-VPN接続のパラメーターを設定し、OK.

IPsec-VPN接続の使用に対して課金されます。 詳細については、「

請求。パラメーター

説明

IPsec-VPN接続

名前

IPsec-VPN 接続の名前。

この例では、IPsecが使用されています。

リソースの関連付け

IPsec-VPN接続に関連付けるネットワークリソースのタイプを選択します。

この例では、CENが選択されています。

ゲートウェイタイプ

IPsec-VPN接続で使用するゲートウェイのタイプを選択します。

この例では、[公開] が選択されています。

CENインスタンスID

CENインスタンスを選択します。

この例では、準備セクションで作成されたCENインスタンスが選択されています。

トランジットルーター

IPsec-VPN接続に関連付けるトランジットルーター。

IPsec-VPN接続が作成されているリージョンのトランジットルーターが自動的に選択されます。

ゾーン

IPsec-VPN接続を作成するゾーンを選択します。 IPsec-VPN接続がトランジットルーターをサポートするゾーンに作成されていることを確認します。

この例では、上海ゾーンFが選択されています。

ルーティングモード

ルーティングモード。

この例では、宛先ルーティングモードが選択されています。

すぐに有効

IPsec-VPN接続の設定を直ちに適用するかどうかを選択します。 有効な値:

IPsec-VPN接続を作成するときに [有効な即時] パラメーターを はい に設定すると、設定が完了した直後にネゴシエーションが開始されます。

IPsec-VPN接続を作成するときに [有効な即時] パラメーターを いいえ に設定すると、インバウンドトラフィックが検出されたときにネゴシエーションが開始されます。

この例では、はいが選択されています。

カスタマーゲートウェイ

IPsec-VPN接続に関連付けるカスタマーゲートウェイを選択します。

この例では、Customer-Gatewayが選択されています。

事前共有キー

オンプレミスのゲートウェイデバイスの認証に使用される事前共有キーを指定します。

キーの長さは1〜100文字である必要があり、数字、文字、および次の特殊文字を含めることができます。

~ '! @ # $ % ^ & * ( ) _ - + = { } [ ] \ | ; : ' , . < > / ?。 キーにスペースを含めることはできません。事前共有キーを指定しない場合、事前共有キーとして16文字の文字列がランダムに生成されます。 IPsec-VPN接続の作成後、IPsec-VPN接続の [操作] 列の [編集] をクリックして、IPsec-VPN接続用に生成された事前共有キーを表示できます。 詳細については、このトピックの「IPsec-VPN接続の変更」をご参照ください。

重要IPsec-VPN接続とピアゲートウェイデバイスは、同じ事前共有キーを使用する必要があります。 そうしないと、システムはIPsec-VPN接続を確立できません。

この例では、fddsFF123 **** が使用されます。

BGPの有効化

BGPを有効にするかどうかを指定します。 デフォルトでは、BGPは無効になっています。

このトピックでは、BGPが有効になっています。

ローカル ASN

IPsec-VPN接続のASNを入力します。

この例では、45104が使用されます。

暗号化設定

IKE設定とIPsec設定を含む暗号化設定を設定します。

次のパラメーターを除いて、デフォルト設定を使用します。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」をご参照ください。

IKE設定セクションのDHグループパラメーターをgroup14に設定します。

IPsec設定セクションのDHグループパラメーターをgroup14に設定します。

説明IPsec接続の暗号化設定がオンプレミスゲートウェイデバイスの暗号化設定と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメーターを選択する必要があります。

BGP設定

トンネル CIDR ブロック

IPsecトンネリングに使用されるCIDRブロックを指定します。

CIDRブロックは169.254.0.0/16に該当する必要があります。 CIDRブロックのサブネットマスクの長さは30ビットである必要があります。 CIDRブロックは、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、または169.254.169.252/30にすることはできません。

この例では、169.254.10.0/30が使用されます。

ローカル BGP IP アドレス

IPsec-VPN接続のBGP IPアドレスを指定します。

IPアドレスは、IPsecトンネルのCIDRブロック内にある必要があります。

この例では、169.254.10.1が使用されます。

詳細設定

IPsec-VPN接続がルートを自動的にアドバタイズして学習できるようにするための高度な機能を有効にするかどうかを指定します。 デフォルトでは、高度な機能が有効になっています。

この例では、高度な機能が有効になっています。

IPsec-VPN接続が作成された後、システムはデータセンターに接続するためにIPsec-VPN接続にパブリックIPアドレスを割り当てます。 次の図に示すように、詳細ページでIPsec-VPN接続のゲートウェイIPアドレスを確認できます。

説明

説明IPsec-VPN接続をトランジットルーターに関連付けた後にのみ、ゲートウェイIPアドレスがIPsec-VPN接続に割り当てられます。 IPsec-VPN接続を作成するときに、リソースの関連付け を 関連付け禁止 または VPN Gateway に設定した場合、システムはIPsec-VPN接続にゲートウェイIPアドレスを割り当てません。

IPsec-VPN接続ピアの設定をダウンロードします。

[IPsec接続] ページに戻り、作成したIPsec-VPN接続を見つけ、[操作] 列の [ピア構成のダウンロード] をクリックします。

VPN設定とBGP設定をオンプレミスのゲートウェイデバイスに追加します。

IPsec-VPN接続が作成されたら、次の手順を実行して、VPNおよびBGP設定をオンプレミスのゲートウェイデバイスに追加します。 これにより、データセンターはIPsec-VPN接続を介してAlibaba Cloudと通信できます。

説明この例では、ソフトウェア適応型セキュリティアプライアンス (ASA) 9.19.1を使用して、Ciscoファイアウォールを設定する方法を説明します。 コマンドはソフトウェアのバージョンによって異なります。 運用中は、実際の環境に基づいてドキュメントまたはベンダーを参照してください。 詳細については、「ローカルゲートウェイの設定」をご参照ください。

次のコンテンツには、サードパーティの製品情報が含まれています。 Alibaba Cloudは、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行される運用の潜在的な影響について、保証またはその他の形態のコミットメントを行いません。

CiscoファイアウォールのCLIにログインし、設定モードを入力します。

ciscoasa> enable Password: ******** # Enter the password for entering the enable mode. ciscoasa# configure terminal # Enter the configuration mode. ciscoasa(config)#インターフェイス設定とルート設定を表示します。

インターフェイスが設定され、Ciscoファイアウォールで有効になっていることを確認します。 この例では、次のインターフェイス設定が使用されます。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # The name of the GigabitEthernet 0/0 interface. security-level 0 ip address 211.XX.XX.68 255.255.255.255 # The public IP address of the GigabitEthernet 0/0 interface. ! interface GigabitEthernet0/2 # The interface that connects to the data center. nameif private # The name of the GigabitEthernet 0/2 interface. security-level 100 # The security level of the interface that connects to the data center, which is lower than that of a public interface. ip address 192.168.2.215 255.255.255.0 # The private IP address of the GigabitEthernet 0/2 interface. ! route outside1 47.XX.XX.213 255.255.255.255 192.XX.XX.172 # The route for accessing the public IP address of IPsec-VPN connection on the Alibaba Cloud side. The next hop is a public IP address. route private 192.168.0.0 255.255.0.0 192.168.2.216 # The route that points to the data center.パブリックインターフェイスのIKEv2機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2ポリシーを作成し、CiscoファイアウォールのIKEフェーズで認証アルゴリズム、暗号化アルゴリズム、DHグループ、およびSAの有効期間を指定します。 値はAlibaba Cloud側の値と同じである必要があります。

重要Alibaba Cloud側でIPsec-VPN接続を設定する場合、IKEフェーズで暗号化アルゴリズム、認証アルゴリズム、およびDHグループに指定できる値は1つだけです。 CiscoファイアウォールのIKEフェーズでは、暗号化アルゴリズム、認証アルゴリズム、およびDHグループに1つの値のみを指定することを推奨します。 値はAlibaba Cloud側の値と同じである必要があります。

crypto ikev2 policy 10 encryption aes # Specify the encryption algorithm. integrity sha # Specify the authentication algorithm. group 14 # Specify the DH group. prf sha # The value of the prf parameter must be the same as that of the integrity parameter. By default, these values are the same on the Alibaba Cloud side. lifetime seconds 86400 # Specify the SA lifetime.IPsecの提案とプロファイルを作成し、CiscoファイアウォールのIPsecフェーズで暗号化アルゴリズム、認証アルゴリズム、DHグループ、およびSAの有効期間を指定します。 値はAlibaba Cloud側の値と同じである必要があります。

重要Alibaba Cloud側でIPsec-VPN接続を設定する場合、IPsecフェーズで暗号化アルゴリズム、認証アルゴリズム、およびDHグループに指定できる値は1つだけです。 CiscoファイアウォールのIPsecフェーズでは、暗号化アルゴリズム、認証アルゴリズム、およびDHグループに1つの値のみを指定することを推奨します。 値はAlibaba Cloud側の値と同じである必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # Create an IPsec proposal. protocol esp encryption aes # Specify the encryption algorithm. The ESP protocol is used on the Alibaba Cloud side. Therefore, use the ESP protocol. protocol esp integrity sha-1 # Specify the authentication algorithm. The Encapsulating Security Payload (ESP) protocol is used on the Alibaba Cloud side. Therefore, use the ESP protocol. crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # Create an IPsec profile and apply the proposal that is created. set ikev2 local-identity address # Set the format of the local ID to IP address, which is the same as the format of the remote ID on the Alibaba Cloud side. set pfs group14 # Specify the PFS and DH group. set security-association lifetime seconds 86400 # Specify the time-based SA lifetime. set security-association lifetime kilobytes unlimited # Disable the traffic-based SA lifetime.トンネルグループを作成し、トンネルの事前共有キーを指定します。これはAlibaba Cloud側と同じである必要があります。

tunnel-group 47.XX.XX.213 type ipsec-l2l # Set the encapsulation mode of the tunnel to l2l. tunnel-group 47.XX.XX.213 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF123**** # Specify the peer pre-shared key for the tunnel, which is the pre-shared key on the Alibaba Cloud side. ikev2 local-authentication pre-shared-key fddsFF123**** # Specify the local pre-shared key for the tunnel, which must be the same as that on the Alibaba Cloud side. !トンネルインターフェイスを作成します。

interface Tunnel1 # Create an interface for the tunnel. nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 # Specify the IP address of the interface. tunnel source interface outside1 # Specify the source address of the tunnel as the GigabitEthernet 0/0 public interface. tunnel destination 47.XX.XX.213 # Specify the destination address of the tunnel as the public IP address of the IPsec-VPN connection on the Alibaba Cloud side. tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # Apply the IPsec profile ALIYUN-PROFILE on the tunnel. no shutdown # Enable the interface for the tunnel. !オンプレミスのゲートウェイデバイスとIPsec-VPN接続の間にBGPピアを作成するようにBGPを設定します。

router bgp 65530 address-family ipv4 unicast neighbor 169.254.10.1 remote-as 45104 # Specify the BGP peer, which is the IP address of the tunnel on the Alibaba Cloud side. neighbor 169.254.10.1 ebgp-multihop 255 neighbor 169.254.10.1 activate # Activate the BGP peer. neighbor 169.254.10.1 weight 500 # Set the weights of the routes learned through the IPsec-VPN connection to 500, which is lower than the weights of the routes learned through the Express Connect circuit. This ensures that traffic from the data center to the VPC is preferably forwarded through the Express Connect circuit. exit-address-family

ステップ 4:ネットワーク接続のテスト

上記の手順を完了すると、データセンターはIPsec-VPN接続またはExpress Connect回路を介してVPCと通信できます。 Express Connect回路とIPsec-VPN接続が期待どおりに機能している場合、データセンターとVPC間のすべてのトラフィックはExpress Connect回路を介して転送されます。 Express Connect回路が期待どおりに機能していない場合、IPsec-VPN接続が引き継ぎます。 次のセクションでは、ネットワーク接続のテスト方法と、アクティブ /スタンバイ接続が確立されているかどうかについて説明します。

テストの前に、VPCのECSインスタンスに適用されるセキュリティグループルールと、データセンターに適用されるアクセスコントロールリスト (ACL) ルールを理解していることを確認してください。 ルールがVPCとデータセンター間の相互アクセスを許可していることを確認してください。 ECSセキュリティグループルールの詳細については、「セキュリティグループルールの表示」および「セキュリティグループルールの追加」をご参照ください。

ネットワーク接続をテストします。

接続されたVPCのECSインスタンスにログインします。 詳細については、「ECSインスタンスへの接続」をご参照ください。

ECSインスタンスでpingコマンドを実行し、データセンターのクライアントにアクセスします。

ping <IP address of the client in the data center>ECSインスタンスがエコー応答メッセージを受信した場合、データセンターはVPCと通信できます。

アクティブ /スタンバイ接続が確立されているかどうかをテストします。

データセンターのクライアントからVPCのECSインスタンスにリクエストを継続的に送信します。

ping <IP address of ECS instance> -c 10000CENコンソールにログインし、VBR接続のトラフィックモニタリングデータを確認します。 詳細については、「CENリソースの監視」をご参照ください。

エラーが発生しない場合、トラフィックはデフォルトでExpress Connect回線を介して転送されます。 VBRの [モニタリング] タブでトラフィックモニタリングデータを表示できます。

Express Connect回路経由の接続を中断します。

オンプレミスゲートウェイデバイスのExpress Connect回路に接続されているインターフェイスを無効にして、切り替えを実行できます。

VPN Gatewayコンソールにログインし、IPsec-VPN接続の詳細ページでトラフィックデータを確認します。 詳細については、「CENリソースの監視」をご参照ください。

Express Connect回路がダウンすると、IPsec-VPN接続が引き継ぎます。 IPsec-VPN接続の [モニタリング] タブでトラフィックモニタリングデータを表示できます。

ルートの説明

このトピックでは、デフォルトのルーティング設定を使用して、IPsec-VPN接続、VPC接続、VBR接続、およびリージョン間接続を作成します。 デフォルトのルーティング設定を使用すると、CENは自動的にルートを学習して配布し、データセンターがVPCと通信できるようにします。 次のセクションでは、デフォルトのルーティング設定について説明します。