このトピックでは、パブリック VPN ゲートウェイを使用して、仮想プライベートクラウド (VPC) とデータセンター間のデュアルトンネルモードで IPsec-VPN 接続を作成する方法について説明します。 IPsec-VPN 接続は、VPC とデータセンター間の暗号化通信を有効にし、接続の高可用性を確保できます。 さらに、ボーダーゲートウェイプロトコル (BGP) を使用して自動ルート学習を有効にすることで、ネットワークの運用保守を簡素化し、構成エラーのリスクを軽減します。

前提条件

IPsec-VPN 接続が VPN ゲートウェイに関連付けられている場合、データセンターのゲートウェイデバイスにパブリック IP アドレスが割り当てられている必要があります。

データセンターのゲートウェイデバイスに 2 つのパブリック IP アドレスを構成することをお勧めします。 あるいは、データセンターに 2 つのゲートウェイデバイスを展開し、各ゲートウェイデバイスにパブリック IP アドレスを構成することもできます。 この方法で、高可用性 IPsec-VPN 接続を作成できます。 デュアルトンネルモードをサポートするリージョンについては、「IPsec-VPN 接続を VPN ゲートウェイに関連付ける」をご参照ください。

データセンターのゲートウェイデバイスは、転送ルータとの IPsec-VPN 接続を確立するために、IKEv1 または IKEv2 プロトコルをサポートしている必要があります。

データセンターの CIDR ブロックは、アクセスされるネットワークの CIDR ブロックと重複していません。

データセンターのオンプレミスゲートウェイデバイスは、BGP 動的ルーティングをサポートしています。

例

この例では、次のシナリオを使用します。 企業は中国 (フフホト) リージョンに VPC を作成しました。 VPC のプライマリ CIDR ブロックは 192.168.0.0/16 です。 企業はフフホトにデータセンターを持っています。 事業開発のため、データセンターの CIDR ブロック 172.16.0.0/16 内のデバイスは VPC にアクセスする必要があります。 この要件を満たすために、企業は VPC とデータセンターの間に IPsec-VPN 接続を作成できます。 IPsec-VPN 接続は、VPC とデータセンター間の暗号化通信を有効にし、接続の高可用性を確保できます。

BGP トンネル CIDR ブロック

この例では、データセンターと VPC は BGP を使用してルートを自動的に学習し、アドバタイズします。 次の表は、データセンターと IPsec-VPN 接続の BGP トンネル CIDR ブロックを示しています。

IPsec-VPN 接続で BGP 動的ルーティングを使用する場合、2 つのトンネルの ローカル ASN は同じである必要があります。 2 つのトンネルのピア ASN は異なっていても構いませんが、同じピア ASN を使用することをお勧めします。

項目 | IPsec トンネル | BGP ASN | BGP トンネル CIDR ブロック | BGP IP アドレス |

IPsec-VPN 接続 | アクティブトンネル | 65530 | 169.254.10.0/30 | 169.254.10.1 |

スタンバイトンネル | 65530 | 169.254.20.0/30 | 169.254.20.1 | |

データセンター | アクティブトンネル | 65500 | 169.254.10.0/30 | 169.254.10.2 |

スタンバイトンネル | 65500 | 169.254.20.0/30 | 169.254.20.2 |

準備

中国 (フフホト) リージョンに VPC が作成され、ワークロードが VPC 内の Elastic Compute Service (ECS) インスタンスにデプロイされています。 詳細については、「IPv4 CIDR ブロックを持つ VPC を作成する」をご参照ください。

VPC 内の ECS インスタンスに構成されているセキュリティグループルールとデータセンターのアクセス制御ルールにより、データセンターと VPC が相互に通信できます。 ECS インスタンスのセキュリティグループルールの詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

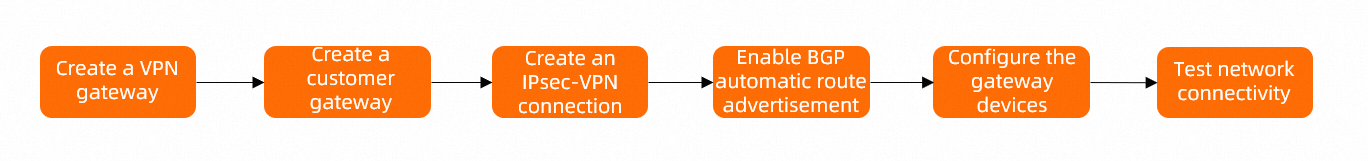

手順

ステップ 1: VPN ゲートウェイを作成する

VPN ゲートウェイ コンソールにログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

VPN ゲートウェイとデータセンターがアクセスする必要がある VPC は、同じリージョンにある必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを構成し、今すぐ購入 をクリックして、支払いを完了します。

パラメータ

説明

例

名前

VPN ゲートウェイの名前を入力します。

この例では、VPNGW を使用します。

リソースグループ

VPN ゲートウェイが属するリソースグループを選択します。

このパラメータを空のままにすると、VPN ゲートウェイはデフォルトのリソースグループに属します。

この例では、このパラメータは空のままにします。

リージョン

VPN ゲートウェイを作成するリージョンを選択します。

この例では、[中国 (フフホト)] を選択します。

ゲートウェイタイプ

ゲートウェイタイプを選択します。

この例では、[標準] を選択します。

ネットワークタイプ

VPN ゲートウェイのネットワークタイプを選択します。

パブリック: VPN ゲートウェイは、インターネット経由で VPN 接続を確立するために使用できます。

プライベート: VPN ゲートウェイは、プライベートネットワーク経由で VPN 接続を確立するために使用できます。

この例では、[パブリック] を選択します。

トンネル

トンネルモードを選択します。 有効な値:

デュアルトンネル

シングルトンネル

シングルトンネルモードとデュアルトンネルモードの詳細については、「[アップグレードのお知らせ] IPsec-VPN 接続はデュアルトンネルモードをサポートしています」をご参照ください。

この例では、デフォルト値の [デュアルトンネル] を使用します。

VPC

VPN ゲートウェイに関連付ける VPC を選択します。

この例では、中国 (フフホト) リージョンにデプロイされている VPC を選択します。

VSwitch

選択した VPC から VSwitch を選択します。

シングルトンネルを選択した場合は、1 つの VSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの VSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの VSwitch のそれぞれに、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして、Elastic Network Interface (ENI) を作成します。 各 ENI は、VSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで VSwitch を選択します。 デフォルトの VSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられた VSwitch を変更することはできません。 VPN ゲートウェイに関連付けられた VSwitch、VSwitch が属するゾーン、および VSwitch 内の ENI は、VPN ゲートウェイの詳細ページで確認できます。

この例では、VPC 内の VSwitch を選択します。

VSwitch 2

選択した VPC から別の VSwitch を選択します。

関連付けられた VPC 内の異なるゾーンにある 2 つの VSwitch を指定して、IPsec-VPN 接続のゾーン間のディザスタリカバリを実装します。

1 つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされていません。 IPsec-VPN 接続の高可用性を実装するために、ゾーン内の 2 つの VSwitch を指定することをお勧めします。 最初の VSwitch と同じ VSwitch を選択することもできます。

説明VPC に 1 つの VSwitch のみがデプロイされている場合は、VSwitch を作成します。 詳細については、「VSwitch を作成および管理する」をご参照ください。

この例では、VPC 内の別の VSwitch を選択します。

ピーク帯域幅

VPN ゲートウェイの最大帯域幅値を選択します。 単位: Mbit/s。

この例では、デフォルト値を使用します。

トラフィック

VPN ゲートウェイの課金方法を選択します。 デフォルト値: [データ転送による支払い]。

詳細については、「課金」をご参照ください。

この例では、デフォルト値を使用します。

IPsec-VPN

IPsec-VPN を有効にするかどうかを指定します。 デフォルト値: [有効]。

この例では、[有効] を選択します。

SSL-VPN

SSL-VPN を有効にするかどうかを指定します。 デフォルト値: [無効]。

この例では、[無効] を選択します。

期間

VPN ゲートウェイの課金サイクルを選択します。 デフォルト値: [時間ごと]。

この例では、デフォルト値を使用します。

サービスロール

[サービスロールの作成] をクリックします。 システムは自動的にサービスロール AliyunServiceRoleForVpn を作成します。

VPN ゲートウェイは、このロールを偽装して他のクラウドリソースにアクセスします。

[作成済み] と表示されている場合、サービスロールはすでに作成されているため、再度作成する必要はありません。

実際の状況に基づいてこのパラメータを構成します。

VPN ゲートウェイを作成したら、VPN Gateway ページで VPN ゲートウェイを表示します。

新しく作成された VPN ゲートウェイは 準備中 状態になり、約 1 ~ 5 分後に 正常 状態に変わります。 状態が 正常 に変わると、VPN ゲートウェイは使用できるようになります。

2 つの暗号化トンネルを確立するために、各パブリック VPN ゲートウェイに 2 つのパブリック IP アドレスが割り当てられます。 次の表は、VPN ゲートウェイに割り当てられているパブリック IP アドレスを示しています。

IPsec トンネル

IP アドレス

トンネル 1 (アクティブトンネル)

39.XX.XX.218

トンネル 2 (スタンバイトンネル)

182.XX.XX.19

ステップ 2: カスタマーゲートウェイを作成する

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

接続するカスタマーゲートウェイと VPN ゲートウェイが同じリージョンにデプロイされていることを確認します。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを構成し、OK をクリックします。

2 つの暗号化トンネルを作成するには、2 つのカスタマーゲートウェイを作成する必要があります。 次の表では、このトピックに関連するパラメータのみについて説明します。 その他のパラメータにはデフォルト値を使用するか、空のままにすることができます。 詳細については、「カスタマーゲートウェイを作成および管理する」をご参照ください。

パラメータ

説明

カスタマーゲートウェイ 1

カスタマーゲートウェイ 2

名前

カスタマーゲートウェイの名前。

CustomerGW1

CustomerGW2

IP アドレス

データセンターのゲートウェイデバイスのパブリック IP アドレス。

211.XX.XX.36

211.XX.XX.71

ASN

データセンターのゲートウェイデバイスの BGP 自律システム番号 (ASN)。

65500

65500

ステップ 3: IPsec-VPN 接続を作成する

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続の作成 (VPN)] ページで、次のパラメータを構成し、[OK] をクリックします。

パラメータ

説明

例

名前

IPsec-VPN 接続の名前を入力します。

この例では、IPsec-Connection を使用します。

リージョン

IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

IPsec-VPN 接続は、VPN ゲートウェイと同じリージョンに作成されます。

[中国 (フフホト)]

リソースグループ

VPN ゲートウェイが属するリソースグループ。

デフォルトのリソースグループを選択します。

VPN ゲートウェイのバインド

IPsec-VPN 接続に関連付ける VPN ゲートウェイを選択します。

この例では、VPN ゲートウェイ VPNGW を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ルーティングモード: トラフィックは宛先 IP アドレスに基づいて転送されます。

保護されたデータフロー: トラフィックは送信元と宛先の IP アドレスに基づいて転送されます。

この例では、[宛先ルーティングモード] が選択されています。

説明BGP を使用する場合は、[ルーティングモード] パラメーターを [宛先ルーティングモード] に設定することをお勧めします。

今すぐ有効化

接続のネゴシエーションをすぐに開始するかどうかを指定します。 有効な値:

はい: 構成が完了した後、ネゴシエーションを開始します。

いいえ: インバウンドトラフィックが検出されたときにネゴシエーションを開始します。

この例では、[はい] を選択します。

BGP を有効にする

ボーダーゲートウェイプロトコル (BGP) を有効にするかどうかを指定します。 IPsec-VPN 接続に BGP ルーティングを使用する場合は、[BGP を有効にする] をオンにします。 デフォルトでは、[BGP を有効にする] はオフになっています。

このトピックでは、BGP は有効になっています。

ローカル ASN

VPC 側の ASN。 デフォルト値: 45104。 有効な値: 1 ~ 4294967295。

この例では、65530 を使用します。

トンネル 1

アクティブトンネルの VPN パラメータを構成します。

デフォルトでは、トンネル 1 がアクティブトンネル、トンネル 2 がスタンバイトンネルとして機能します。 この構成は変更できません。

カスタマーゲートウェイ

アクティブトンネルに関連付けるカスタマーゲートウェイを選択します。

この例では、CustomerGW1 を選択します。

事前共有鍵

ID を検証するために、アクティブトンネルの事前共有鍵を入力します。

キーは 1 ~ 100 文字で、数字、大文字、小文字、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。 キーにスペース文字を含めることはできません。事前共有鍵を指定しない場合、システムは 16 文字の文字列を事前共有鍵としてランダムに生成します。 IPsec-VPN 接続を作成した後、トンネルの [編集] をクリックして、システムによって生成された事前共有鍵を表示できます。 詳細については、「トンネルの構成を変更する」をご参照ください。

重要IPsec-VPN 接続とピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。 そうしないと、システムは IPsec-VPN 接続を確立できません。

この例では、fddsFF123**** を使用します。

暗号化構成

インターネットキー交換 (IKE)、IPsec、デッドピア検出 (DPD)、および NAT 越え機能のパラメータ。

この例では、次のパラメータを除くすべてのパラメータにデフォルト値を使用します。 詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[IKE 構成] セクションの [DH グループ] パラメータを [group14] に設定します。

[IPsec 構成] セクションの [DH グループ] パラメータを [group14] に設定します。

説明IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメータを選択する必要があります。

BGP 設定

BGP パラメータ。

トンネル CIDR ブロック アクティブトンネルの CIDR ブロック。

CIDR ブロックは 169.254.0.0/16 の範囲内である必要があります。 CIDR ブロックのサブネットマスクは 30 ビットの長さである必要があります。

CIDR ブロックは 169.254.0.0/16 の範囲内である必要があります。 CIDR ブロックのマスクは 30 ビットの長さである必要があります。 CIDR ブロックは、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

説明VPN ゲートウェイでは、各トンネルの CIDR ブロックは一意である必要があります。

ローカル BGP IP アドレス トンネルの BGP IP アドレス。

IP アドレスは、トンネルの CIDR ブロックの範囲内である必要があります。

トンネル CIDR ブロック 169.254.10.0/30。

ローカル BGP IP アドレス: 169.254.10.1。

トンネル 2

スタンバイトンネルの VPN パラメータを構成します。

カスタマーゲートウェイ

スタンバイトンネルに関連付けるカスタマーゲートウェイを選択します。

この例では、CustomerGW2 を選択します。

事前共有鍵

ID を検証するために、スタンバイトンネルの事前共有鍵を入力します。

この例では、fddsFF456**** を使用します。

暗号化構成

IKE、IPsec、DPD、および NAT 越え機能のパラメータ。

この例では、次のパラメータを除くすべてのパラメータにデフォルト値を使用します。 詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[IKE 構成] セクションの [DH グループ] パラメータを [group14] に設定します。

[IPsec 構成] セクションの [DH グループ] パラメータを [group14] に設定します。

説明IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメータを選択する必要があります。

BGP 設定

BGP パラメータ。

トンネル CIDR ブロック 169.254.20.0/30。

ローカル BGP IP アドレス 169.254.20.1。

タグ

IPsec-VPN 接続にタグを追加します。

この例では、このパラメータは空のままにします。

[作成済み] メッセージで、[キャンセル] をクリックします。

IPsec 接続 ページで、作成した IPsec-VPN 接続を見つけ、操作 列の [ピア構成の生成] をクリックします。

IPsec ピアの構成とは、IPsec-VPN 接続の作成時に追加する必要がある VPN 構成のことです。 この例では、データセンターのゲートウェイデバイスに VPN 構成を追加する必要があります。

IPsec-VPN 接続の設定 ダイアログボックスで、構成をコピーしてオンプレミスマシンに保存します。 この構成は、データセンターのゲートウェイデバイスを構成する際に必要になります。

ステップ 4: BGP 動的ルーティングを有効にする

VPN ゲートウェイで BGP 動的ルーティング機能が有効になると、VPN ゲートウェイはデータセンターからルートを学習し、VPC にアドバタイズできます。

左側のナビゲーションウィンドウで、 を選択します。

上部のメニューバーで、VPN ゲートウェイのリージョンを選択します。

[VPN ゲートウェイ] ページで、作成した VPN ゲートウェイを見つけ、[自動ルートアドバタイズメントを有効にする] 列のスイッチをオンにします。

ステップ 5: データセンターのゲートウェイデバイスを構成する

Alibaba Cloud で IPsec-VPN 接続を作成した後、データセンターのゲートウェイデバイスに VPN とルーティングの構成を追加して、ゲートウェイデバイスが IPsec-VPN 接続に接続できるようにする必要があります。 その後、ネットワークトラフィックはデフォルトでアクティブトンネルから VPC に転送されます。 アクティブトンネルに障害が発生した場合、システムは自動的にトラフィックをスタンバイトンネルに切り替えます。

この例では、ソフトウェア Adaptive Security Appliance (ASA) 9.19.1 を使用して、Cisco ファイアウォールの構成方法について説明します。 コマンドはソフトウェアのバージョンによって異なる場合があります。 操作中は、実際の環境に基づいてドキュメントまたはベンダーに相談してください。 詳細については、「ローカルゲートウェイを構成する」をご参照ください。

以下のコンテンツには、サードパーティ製品の情報が含まれています。これは参考情報としてのみ提供されています。 Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行される操作の潜在的な影響について、保証またはその他の形式のコミットメントを行いません。

Cisco ファイアウォールの CLI にログインし、構成モードに入ります。

ciscoasa> enable Password: ******** // イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal // 構成モードに入ります。 ciscoasa(config)#インターフェース構成を表示します。

Cisco ファイアウォールでインターフェースが構成され、有効になっていることを確認します。 この例では、次のインターフェース構成を使用します。

// オンプレミスゲートウェイデバイス 1 のインターフェース構成を表示します。 ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 // GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 211.XX.XX.36 255.255.255.255 // GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 // データセンターに接続するインターフェース。 nameif private // GigabitEthernet 0/1 インターフェースの名前。 security-level 100 // データセンターに接続するプライベートインターフェースのセキュリティレベル。これはパブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 172.16.50.217 255.255.255.0 // GigabitEthernet 0/1 インターフェースの IP アドレス。 ! // オンプレミスゲートウェイデバイス 2 のインターフェース構成を表示します。 ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 // GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 211.XX.XX.71 255.255.255.255 // GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 // データセンターに接続するインターフェース。 nameif private // GigabitEthernet 0/1 インターフェースの名前。 security-level 100 // データセンターに接続するプライベートインターフェースのセキュリティレベル。これはパブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 172.16.40.218 255.255.255.0 // GigabitEthernet 0/1 インターフェースの IP アドレス。 !パブリックインターフェースで IKEv2 機能を有効にします。

// オンプレミスゲートウェイデバイス 1 と 2 に次の構成を追加します。 crypto ikev2 enable outside1 // パブリックインターフェースである outside1 インターフェースで IKEv2 機能を有効にします。IKEv2 ポリシーを作成し、IKE フェーズで認証アルゴリズム、暗号化アルゴリズム、Diffie-Hellman (DH) グループ、およびセキュリティアソシエーション (SA) の有効期間を指定します。 値は Alibaba Cloud の値と同じである必要があります。

// オンプレミスゲートウェイデバイス 1 と 2 に次の構成を追加します。 crypto ikev2 policy 10 encryption aes // 暗号化アルゴリズムを指定します。 integrity sha // 認証アルゴリズムを指定します。 group 14 // DH グループを指定します。 prf sha // prf パラメータの値は integrity パラメータの値と同じである必要があります。 デフォルトでは、Alibaba Cloud ではこれらの値は同じです。 lifetime seconds 86400 // SA の有効期間を指定します。IPsec プロポーザルとプロファイルを作成し、Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA の有効期間を指定します。 値は Alibaba Cloud の値と同じである必要があります。

// オンプレミスゲートウェイデバイス 1 と 2 に次の構成を追加します。 crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL // IPsec プロポーザルを作成します。 protocol esp encryption aes // 暗号化アルゴリズムを指定します。 Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。 したがって、ESP プロトコルを使用します。 protocol esp integrity sha-1 // 認証アルゴリズムを指定します。 Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。 したがって、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL // IPsec プロファイルを作成し、作成したプロポーザルを適用します。 set ikev2 local-identity address // ローカル ID の形式を IP アドレスに設定します。これは Alibaba Cloud のリモート ID の形式と同じです。 set pfs group14 // Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 // 時間ベースの SA の有効期間を指定します。 set security-association lifetime kilobytes unlimited // トラフィックベースの SA の有効期間を無効にします。トンネルグループを作成し、トンネルの事前共有鍵を指定します。これは Alibaba Cloud の事前共有鍵と同じである必要があります。

// オンプレミスゲートウェイデバイス 1 に次の構成を追加します。 tunnel-group 39.XX.XX.218 type ipsec-l2l // トンネル 1 のカプセル化モード l2l を指定します。 tunnel-group 39.XX.XX.218 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF123**** // トンネル 1 のピア事前共有鍵を指定します。これは Alibaba Cloud の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF123**** // トンネル 1 のローカル事前共有鍵を指定します。これは Alibaba Cloud の事前共有鍵と同じである必要があります。 ! // オンプレミスゲートウェイデバイス 2 に次の構成を追加します。 tunnel-group 182.XX.XX.19 type ipsec-l2l // トンネル 2 のカプセル化モード l2l を指定します。 tunnel-group 182.XX.XX.19 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF456**** // トンネル 2 のピア事前共有鍵を指定します。これは Alibaba Cloud の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF456**** // トンネル 2 のローカル事前共有鍵を指定します。これは Alibaba Cloud の事前共有鍵と同じである必要があります。 !トンネルインターフェースを作成します。

// オンプレミスゲートウェイデバイス 1 に次の構成を追加します。 interface Tunnel1 // トンネル 1 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 // インターフェースの IP アドレスを指定します。 tunnel source interface outside1 // GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 1 の送信元アドレスとして指定します。 tunnel destination 39.XX.XX.218 // Alibaba Cloud のトンネル 1 のパブリック IP アドレスをトンネル 1 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE // トンネル 1 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown // トンネル 1 のインターフェースを有効にします。 ! // オンプレミスゲートウェイデバイス 2 に次の構成を追加します。 interface Tunnel1 // トンネル 2 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.20.2 255.255.255.252 // インターフェースの IP アドレスを指定します。 tunnel source interface outside1 // GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 2 の送信元アドレスとして指定します。 tunnel destination 182.XX.XX.19 // Alibaba Cloud のトンネル 2 のパブリック IP アドレスをトンネル 2 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE // トンネル 2 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown // トンネル 2 のインターフェースを有効にします。 !ルートを構成します。

// データセンターのゲートウェイデバイス 1 に次の構成を追加します。 route outside1 39.XX.XX.218 255.255.255.255 192.XX.XX.172 // Alibaba Cloud 側のトンネル 1 のパブリック IP アドレスを指すルートを構成します。 ネクストホップは外部 IP アドレスです。 route private 172.16.0.0 255.255.0.0 172.16.50.216 // データセンターを指すルートを構成します。 router bgp 65500 address-family ipv4 unicast neighbor 169.254.10.1 remote-as 65530 // BGP ピアを指定します。これは Alibaba Cloud 側のトンネル 1 の IP アドレスです。 neighbor 169.254.10.1 ebgp-multihop 255 neighbor 169.254.10.1 activate // BGP ピアをアクティブにします。 network 172.16.0.0 mask 255.255.0.0 // データセンターの CIDR ブロックをアドバタイズします。 exit-address-family // データセンターのゲートウェイデバイス 2 に次の構成を追加します。 route outside1 182.XX.XX.19 255.255.255.255 192.XX.XX.123 // Alibaba Cloud 側のトンネル 2 のパブリック IP アドレスを指すルートを構成します。 ネクストホップは外部パブリック IP アドレスです。 route private 172.16.0.0 255.255.0.0 172.16.40.219 // データセンターを指すルートを構成します。 router bgp 65500 address-family ipv4 unicast neighbor 169.254.20.1 remote-as 65530 // BGP ピアを指定します。これは Alibaba Cloud 側のトンネル 2 の IP アドレスです。 neighbor 169.254.20.1 ebgp-multihop 255 neighbor 169.254.20.1 activate // BGP ピアをアクティブにします。 network 172.16.0.0 mask 255.255.0.0 // データセンターの CIDR ブロックをアドバタイズします。 exit-address-family上記の構成が完了すると、データセンターと VPN ゲートウェイの間に IPsec-VPN 接続が確立されます。 データセンターと VPN ゲートウェイは、BGP を介して相互にルートを学習できます。

ネットワーク環境に基づいてデータセンターにルートを追加します。 ルートは、ネットワークトラフィックがデータセンターからオンプレミスゲートウェイデバイス 1 を介して優先的に VPC に転送されるようにする必要があります。 オンプレミスゲートウェイデバイス 1 がダウンしている場合、オンプレミスゲートウェイデバイス 2 が自動的に引き継ぎます。 特定のコマンドについては、ベンダーにお問い合わせください。

ステップ 6: ネットワーク接続をテストする

VPC とデータセンター間のネットワーク接続をテストします。

VPC 内の ECS インスタンスにログインします。 ECS インスタンスへのログイン方法の詳細については、「接続方法の概要」をご参照ください。

ECS インスタンスで

pingコマンドを実行して、データセンター内のサーバーに ping を送信し、データセンターのアクセス可能性をテストします。エコー応答パケットが ECS インスタンスに返された場合、VPC はデータセンターと通信できることを示します。

ping <データセンター内のサーバーのプライベート IP アドレス>

IPsec-VPN 接続の高可用性をテストします。

VPC 内の ECS インスタンスにログインします。 ECS インスタンスへのログイン方法の詳細については、「接続方法の概要」をご参照ください。

次のコマンドを実行して、ECS インスタンスからデータセンターに連続してパケットを送信します。

ping <データセンター内のサーバーのプライベート IP アドレス> -c 10000IPsec-VPN 接続のアクティブトンネルを閉じます。

アクティブトンネルの事前共有鍵を変更することで、アクティブトンネルを閉じることができます。 トンネルの両側で異なる事前共有鍵を使用すると、アクティブトンネルは閉じられます。

アクティブトンネルが閉じられた後、ECS インスタンスのトラフィックステータスを確認できます。 トラフィックが中断された後、再開された場合、アクティブトンネルがダウンした後、スタンバイトンネルが自動的に引き継いだことを示します。