このトピックでは、脆弱性管理機能に関するよくある質問に対する回答を提供します。

現在のソフトウェアバージョンと脆弱性の詳細を表示する方法?

Security Centerは、サーバー上のソフトウェアバージョンを、CVE (Common Vulnerabilities and Exposures) があるソフトウェアバージョンと比較して、サーバーにソフトウェアの脆弱性があるかどうかを判断します。 脆弱性の詳細と現在のソフトウェアバージョンを表示するには、次のいずれかの方法を使用します。

Security Centerコンソールで現在のソフトウェアバージョンと脆弱性の詳細を表示

Security Centerコンソールにログインします。 左側のナビゲーションウィンドウで、 を選択します。 [脆弱性] ページでは、システムソフトウェアのバージョンと脆弱性の詳細を表示できます。 Linuxソフトウェアの脆弱性に関連するパラメーターの詳細については、「Linuxソフトウェアの脆弱性に関するセキュリティ情報の詳細を表示するパネルのパラメーター」をご参照ください。

サーバー上の現在のソフトウェアバージョンの詳細を表示

コマンドを実行して、現在のソフトウェアバージョンの詳細を表示できます。

CentOSおよびRHEL (Red Hat Enterprise Linux)

rpm -qa | grep xxxコマンドを実行します。xxxは、ソフトウェアパッケージの名前を指定します。 たとえば、rpm -qa | grep bind-libsコマンドを実行して、bind-libsソフトウェアパッケージのバージョンの詳細を表示できます。UbuntuとDebian

dpkg-query -W -f '${Package} -- ${Source}\n' | grep xxxコマンドを実行します。xxxは、ソフトウェアパッケージの名前を指定します。 たとえば、dpkg-query -W | grep bind-libsコマンドを実行して、bind-libsソフトウェアパッケージのバージョンの詳細を表示できます。説明指定されたソフトウェアパッケージが見つからない場合は、

dpkg-query -Wコマンドを実行して、サーバーにインストールされているすべてのソフトウェアを表示します。

ソフトウェアのバージョンの詳細を取得したら、バージョンの詳細をSecurity Centerで検出されたLinuxソフトウェアの脆弱性の詳細と比較します。 脆弱性の詳細では、SoftwareとHitは、現在のソフトウェアのバージョンと、お使いのサーバーに脆弱性があるとSecurity Centerが判断した理由を示します。

説明一部のソフトウェアを更新すると、Security Centerは古いソフトウェアバージョンの残りのファイルを収集し、残りのファイルに対して脆弱性アラートを生成する場合があります。 この場合、このアラートを無視することを推奨します。 また、

yum removeまたはapt-get removeコマンドを実行して、古いバージョンのソフトウェアパッケージを削除することもできます。 パッケージを削除する前に、ワークロードまたはアプリケーションで古いソフトウェアバージョンが不要になったことを確認してください。

Ubuntuカーネルのバージョンを更新するにはどうすればよいですか?

カーネルのバージョンを更新すると、リスクが発生する可能性があります。 「ソフトウェアの脆弱性の修正」の手順に従うことを推奨します。

次の例は、Ubuntu 14.04でカーネル3.1 * をカーネル4.4に更新する方法を示しています。

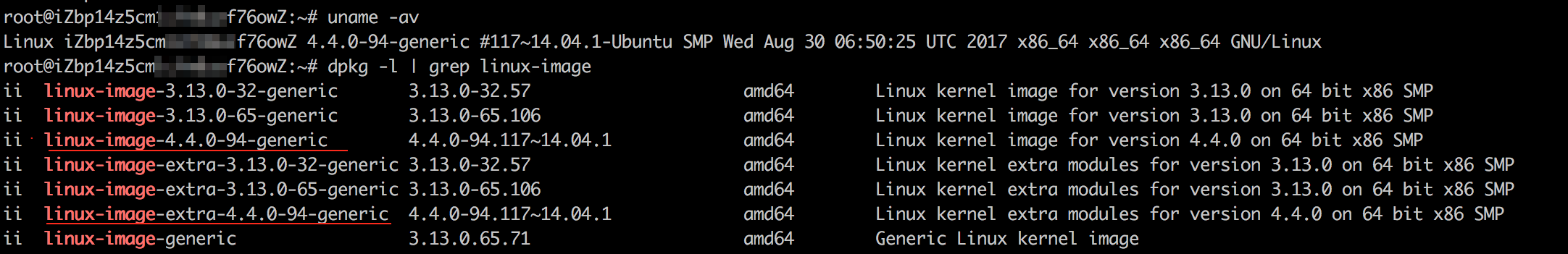

uname -avコマンドを実行して、カーネルのバージョンが3.1 * であることを確認します。

次のコマンドを実行して、最新のカーネル更新プログラムパッケージが利用可能かどうかを確認します。

apt list | grep linux-image-4.4.0-94-generic apt list | grep linux-image-extra-4.4.0-94-generic利用可能なパッケージがない場合は、

apt-get updateコマンドを実行して最新のアップデートパッケージを取得します。次のコマンドを実行して、最新のアップデートパッケージをインストールします。

apt-get update && apt-get install linux-image-4.4.0-94-generic apt-get update && apt-get install linux-image-extra-4.4.0-94-generic更新パッケージがインストールされたら、サーバーを再起動してカーネルをロードします。

サーバーの再起動後、次のコマンドを実行して更新を確認します。

uname -avコマンドを実行して、現在のカーネルバージョンを照会します。

dpkg -l | grep linux-imageコマンドを実行して、現在のカーネルの詳細を照会します。

Ubuntuカーネルパッチを使用して脆弱性が修正されたかどうかを確認する方法?

Grand Unified Bootloader (GRUB) ブートメニューでブートシーケンスを変更し、Ubuntuサーバーに新しいカーネルをインストールした場合、Ubuntuサーバーを再起動しても新しいカーネルは有効になりません。 新しいカーネルを有効にするには、環境変数を設定する必要があります。

Security CenterコンソールでUbuntuカーネルの脆弱性を修正した後、脆弱性の修正を有効にするためにLinuxシステムを再起動します。 GRUBブートメニューを変更した場合、システムの再起動時に新しいカーネルのブートメニューは自動的に作成されません。 システムが再起動された後、脆弱性はセキュリティセンターコンソールに表示される [修正済みおよび保留中の再起動] 状態のままです。 この場合、脆弱性が修正されたかどうかは確認できません。

元のGRUBブートメニュー構成ではなく、新しいカーネルのデフォルト設定を使用する場合は、脆弱性を修正するコマンドを実行する前に、Linuxサーバーで次の環境変数を指定します。 このように、システムは新しいカーネルのデフォルト設定を使用します。

export DEBIAN_FRONTEND=noninteractive最新のカーネルのデフォルト設定を使用しない場合は、GRUBブートシーケンスを変更できます。 詳細については、次をご参照ください: Linuxカーネルのブートシーケンスを変更する方法。

脆弱性を修正した後、サーバーを再起動する必要がありますか?

Windowsサーバー:

Security CenterコンソールでWindowsシステムの脆弱性を修正した後、サーバーを再起動して修正を検証する必要があります。

これは、Windowsを実行するすべてのサーバーに適用されます。

Linuxサーバー:

Security CenterコンソールでLinuxカーネルの脆弱性を修正した後、サーバーを再起動して修正を検証する必要があります。 これは、次のいずれかの条件が満たされる場合に適用されます。

サーバーはLinuxを実行しており、修正する脆弱性はLinuxカーネルの脆弱性です。

[Linuxソフトウェアの脆弱性] タブで、修正した脆弱性は [再起動が必要] でタグ付けされます。 次の手順を実行して、[Linuxソフトウェアの脆弱性] タブに移動します。[セキュリティセンターコンソール] にログインします。 左側のナビゲーションウィンドウで、 を選択します。

カーネルを更新した後、セキュリティセンターが脆弱性アラートを送信し続ける場合はどうすればよいですか?

この问题は、古いカーネルバージョンの残りのファイルが存在する场合に発生する可能性があります。 古いカーネルバージョンの残りのファイルが原因でアラートがトリガーされたことが確認された場合は、このアラートを無視するか、残りのファイルを削除できます。 この問題を修正するには、次の手順を実行します。

カーネルが更新されたら、

uname -avおよびcat /proc/versionコマンドを実行して、現在のカーネルバージョンを表示します。 現在のカーネルバージョンが、脆弱性の詳細に記載されている要件を満たしていることを確認してください。cat /etc/grub.confコマンドを実行して、設定ファイルを照会します。 現在のシステムが最新のカーネルバージョンを使用していることを確認します。Security Centerは、カーネルバージョンに基づいてサーバーにLinuxソフトウェアの脆弱性が含まれているかどうかを判断します。 システムに古いカーネルバージョンのRPMパッケージマネージャー (RPM) パッケージが含まれている場合、パッケージはSecurity Centerによって検出され、アラートが生成されます。 システムに古いカーネルバージョンのRPMパッケージが含まれていないことを確認してください。 システムに古いカーネルバージョンのRPMパッケージが含まれている場合は、パッケージを削除します。

説明古いカーネルバージョンのRPMパッケージを削除する前に、現在のシステムが最新のカーネルバージョンを使用していることを確認してください。 古いカーネルバージョンのRPMパッケージを削除する前に、システムのスナップショットを作成することをお勧めします。 例外が発生した場合は、スナップショットを使用してシステムを復元できます。

古いカーネルバージョンのRPMパッケージを削除したくない場合は、次の手順を実行して、古いカーネルバージョンで生成されたアラートを無視できます。 アラートを無視する前に、現在のシステムが最新のカーネルバージョンを使用していることを確認してください。

Security Centerコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、.

[Linuxソフトウェアの脆弱性] タブをクリックし、必要な脆弱性を見つけて、脆弱性名をクリックします。 表示されるパネルで、[脆弱性の詳細] タブを見つけます。

[操作] 列で

アイコンをクリックし、[無視] を選択します。

アイコンをクリックし、[無視] を選択します。

脆弱性があるソフトウェアパッケージの更新がリリースされていない場合はどうすればよいですか?

脆弱性があるソフトウェアパッケージの公式更新プログラムがない場合、Security Centerコンソールでこの脆弱性を修正することはできません。 この場合、次の操作を実行して脆弱性を修正できます。

脆弱性を修正するためにソフトウェアを更新すると、次のいずれかのメッセージが表示されます。

Package xxx already installed and latest version Nothing to doまたは

No Packages marked for Updateこの場合、ソフトウェアパッケージの公式アップデートが利用可能になるまで待ちます。

次のソフトウェアパッケージには更新プログラムがありません。

グノートル

Libnl

MariaDB

ソフトウェアパッケージを最新バージョンに更新しても、ソフトウェアパッケージがSecurity Centerコンソールに記載されているバージョン要件を満たしていない場合があります。

この場合、サーバーのオペレーティングシステムバージョンがサポートされているかどうかを確認してください。 たとえば、2017年9月1日以降、CentOS 6.2から6.6およびCentOS 7.1はサポートされなくなりました。 オペレーティングシステムのバージョンがサポートされていない場合は、Security Centerコンソールの脆弱性を無視するか、サーバーのオペレーティングシステムを更新することを推奨します。 脆弱性を無視しても、リスクは依然として存在する可能性があります。

脆弱性を修正するには?

Security Centerは、Linuxソフトウェアの脆弱性、Windowsシステムの脆弱性、Web-CMSの脆弱性、アプリケーションの脆弱性、および緊急の脆弱性を検出できます。 ただし、Security Centerは、Linuxソフトウェアの脆弱性、Windowsシステムの脆弱性、およびWeb-CMSの脆弱性のみを修正できます。

脆弱性修正機能の機能は、Security Centerのエディションによって異なります。 数回クリックするだけで、Security Centerコンソールで脆弱性を修正する前に、脆弱性修正機能を有効にする必要があります。 詳細については、「脆弱性の表示と処理」をご参照ください。

脆弱性を修正するには、次の手順を実行します。Security Centerコンソールにログインします。 左側のナビゲーションウィンドウで、 を選択します。 [脆弱性] ページで、修正するLinuxソフトウェアの脆弱性、Windowsシステムの脆弱性、またはWeb-CMSの脆弱性を見つけ、[操作] 列の [修正] をクリックします。 LinuxソフトウェアまたはWindowsシステムの脆弱性の場合は、スナップショットを作成できます。 脆弱性を修正し、脆弱性のステータスが [再起動] に変更された後、プロンプトに従ってサーバーを再起動し、脆弱性が修正されたかどうかを確認する必要があります。

緊急の脆弱性とアプリケーションの脆弱性については、[脆弱性の詳細] タブで提供されている修正の提案に基づいて、脆弱性を手動で修正できます。 脆弱性を修正した後、脆弱性修正パネルで脆弱性が修正されているかどうかを確認できます。

脆弱性を修正するときに修正ボタンが暗くなるのはなぜですか?

Linuxソフトウェアの脆弱性の修正ボタンが暗くなる

特定の古いオペレーティングシステムまたは商用オペレーティングシステムの場合、脆弱性を修正するには、サーバー上のオペレーティングシステムを手動でアップグレードする必要があります。

説明次のいずれかのオペレーティングシステムを使用する場合、脆弱性を修正するためにオペレーティングシステムをアップグレードする必要があります。

RHEL 5、RHEL 6、RHEL 7、およびRHEL 8

CentOS 5

Ubuntu 12

Debian 8、Debian 9、およびDebian 10

サーバーのディスク容量不足やファイルへの不正アクセスなどの問題により、Linuxソフトウェアの脆弱性が修正できない場合があります。 Security CenterコンソールでLinuxソフトウェアの脆弱性を修正する前に、サーバー上の問題を手動で処理する必要があります。 次のリストは、これらの問題と解決策を説明します。

ディスク容量が3 GB未満です。

解決策: ディスクのサイズを変更またはクリアします。 次に、Security Centerコンソールで脆弱性を再度修正します。

apt-getまたはAPT/YUMプロセスが実行中です。

解決策: プロセスが完了するまで待つか、プロセスを手動で停止します。 次に、Security Centerコンソールで脆弱性を再度修正します。

APT、YUM、またはRPMコマンドの実行時に不十分な権限が表示されます。

解決策: ファイルのアクセス許可を確認して管理します。 ファイル権限を755に設定し、ファイル所有者がrootユーザーであることを確認することを推奨します。 次に、Security Centerコンソールで脆弱性を再度修正します。

説明ファイルの権限を755に設定すると、ファイルの所有者には、ファイルに対する読み取り、書き込み、および実行の権限が付与されます。 他のユーザーおよびファイル所有者が属するユーザーグループには、ファイルに対する読み取りおよび実行権限があります。

Windowsシステムの脆弱性の修正ボタンが暗くなっています

サーバーのディスク容量が不足している場合や、Windows Updateサービスが起動している場合は、Windowsシステムの脆弱性の修正に失敗し、[修正] ボタンが暗くなります。 Security CenterコンソールでWindowsシステムの脆弱性を修正する前に、サーバー上の問題を手動で処理する必要があります。 Security Centerが提供するサーバーの問題と解決策を表示するには、ポインタを [修正] ボタンの上に移動します。 次のリストは、これらの問題と解決策を説明します。

Windows Updateサービスが実行中です。

解決策: 数分待ってから、脆弱性を再度修正してください。 または、サーバー上のWusaプロセスを終了し、Security Centerコンソールで脆弱性を再度修正します。

Windows Updateサービスが無効になっています。

解決策: サーバーのタスクマネージャーを起動し、Windows Updateサービスを有効にします。 次に、Security Centerコンソールで脆弱性を再度修正します。

サーバーのディスク容量が500 MB未満です。

解決策: ディスクのサイズを変更またはクリアします。 次に、Security Centerコンソールで脆弱性を再度修正します。

Linuxソフトウェアの脆弱性とWindowsシステムの脆弱性は修正できません。 これはなぜですか。

Security CenterコンソールでLinuxソフトウェアの脆弱性またはWindowsシステムの脆弱性を修正するときに、システムが修正に失敗した場合は、次の表の手順に従って障害のトラブルシューティングを行います。

表の上から下の指示に従って、修正失敗の原因を特定することをお勧めします。

原因 | 説明 | 解決策 |

脆弱性が検出されたサーバーのSecurity CenterエージェントがAlibaba Cloudから切断されました。 | Security CenterエージェントがAlibaba Cloudから切断された場合、脆弱性の修正は失敗します。 特定の問題により、Security CenterエージェントがAlibaba Cloudから切断される可能性があります。 たとえば、Security CenterエージェントがインストールされているサーバーとSecurity Center間のネットワーク接続に異常がある場合や、サーバーのCPU使用率やメモリ使用率が高すぎる場合などです。 | Security Centerエージェントの切断のトラブルシューティング。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。 |

脆弱性が検出されたサーバのディスクまたはメモリ容量が不足しています。 | ディスクに十分な容量がない場合、Security Centerは脆弱性の修正に必要なパッチパッケージをダウンロードできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

脆弱性が検出されたサーバーのディスクファイルシステムからデータを読み書きする権限は付与されていません。 | ディスクファイルシステムに対する読み取りおよび書き込み権限がない場合、Security Centerは脆弱性の修正に必要なパッチパッケージをダウンロードできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

Linuxソフトウェアの脆弱性: 脆弱性が検出されたサーバのシステム更新元で設定エラーが発生します。 | システム更新元で構成エラーが発生した場合、またはYUMリポジトリが最新バージョンに更新されていない場合、Security Centerは期待どおりに更新をインストールできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

Linuxソフトウェアの脆弱性: RPMデータベースが破損しています。 | RPMデータベースが破損している場合、Security Centerは脆弱性の修正に必要なソフトウェアパッケージをインストールできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

説明 このコマンドの実行に時間がかかる場合があります。 |

Windowsシステムの脆弱性: 脆弱性の事前パッチがありません。 | 脆弱性の事前パッチがない場合、脆弱性の修正は失敗する可能性があります。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

Windowsシステムの脆弱性: 脆弱性が検出されたサーバーで、Windows UpdateまたはWindowsモジュールインストーラーサービスが無効になっています。 | Windows UpdateまたはWindowsモジュールインストーラーサービスが無効になっている場合、Security Centerはサーバーシステムの更新に必要なパッチパッケージをダウンロードできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

Windowsシステムの脆弱性: 脆弱性を修正するために必要なパッチパッケージのダウンロードとインストール中にエラーが発生します。 | パッチパッケージが見つからないか、サーバーのオペレーティングシステムと互換性がない場合、脆弱性の修正は失敗する可能性があります。 | この障害をトラブルシューティングするには、次の操作を実行します。

|

Windowsシステムの脆弱性: サーバーでその他のエラーが発生します。 | 非該当 | この障害をトラブルシューティングするには、次の操作を実行します。

|

Web-CMSの脆弱性は修正できません。 これはなぜですか。

Security CenterコンソールでWeb-CMSの脆弱性を修正するときにシステムが修正に失敗した場合は、次の表の手順に従って失敗のトラブルシューティングを行います。

表の上から下の指示に従って、修正失敗の原因を特定することをお勧めします。

原因 | 説明 | 解決策 |

ネットワーク接続が異常です。 | 脆弱性が検出されたサーバーとセキュリティセンター間のネットワーク接続が異常です。 この場合、サーバーのSecurity CenterエージェントはAlibaba Cloudから切断されます。 これにより、脆弱性の修正が失敗します。 | ネットワーク接続エラーを修正して、Security Centerエージェントをオンラインにします。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。 |

脆弱性が検出されたサーバーのSecurity CenterエージェントがAlibaba Cloudから切断されました。 | Security CenterエージェントがAlibaba Cloudから切断された場合、脆弱性の修正は失敗します。 特定の問題により、Security CenterエージェントがAlibaba Cloudから切断される可能性があります。 たとえば、Security CenterエージェントがインストールされているサーバーとSecurity Center間のネットワーク接続に異常がある場合や、サーバーのCPU使用率やメモリ使用率が高すぎる場合などです。 | Security Centerエージェントの切断のトラブルシューティング。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。 |

脆弱性が検出されたサーバのディスクまたはメモリ容量が不足しています。 | ディスクに十分な容量がない場合、Security Centerは脆弱性の修正に必要なパッチパッケージをダウンロードできません。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

脆弱性が検出されたサーバーには、サードパーティのセキュリティソフトウェアがインストールされています。 | SafeDogなどのセキュリティソフトウェアがサーバーにインストールされていて、ソフトウェアを使用してディレクトリ権限を最適化したり、関連する設定を変更したりした場合、システムアカウントに | システムアカウントに |

脆弱性ファイルが存在しません。 | 脆弱性ファイルが削除されると、Security Centerは修正失敗を促します。 | この障害をトラブルシューティングするには、次の手順を実行します。

|

脆弱性を修正した後、脆弱性のステータスが修正されないのはなぜですか?

脆弱性を修正した後、脆弱性のステータスは自動的に更新されません。 ステータスは、脆弱性スキャンを実行した後にのみ更新されます。 次のリストは考えられる原因と解決策を説明します。 原因と解決策は、Security Centerのエディションによって異なります。

基本およびアンチウイルス: 脆弱性スキャンにレイテンシが存在するため、脆弱性は未修正ステータスのままです。 セキュリティセンターは、2日ごとに脆弱性を自動的にスキャンします。 脆弱性を修正してから2日後に脆弱性のステータスを確認することを推奨します。

Advanced、Enterprise、およびUltimate: 脆弱性を修正した後、脆弱性スキャンを手動で実行する必要があります。 脆弱性スキャンが完了したら、脆弱性の最新のステータスを表示できます。 詳細については、「脆弱性のスキャン」をご参照ください。

セキュリティセンターは自動的に脆弱性を修正しますか?

いいえ、セキュリティセンターは脆弱性を自動的に修正しません。 Security Centerは、脆弱性検出とクイック修正機能のみをサポートしています。 クイック修正機能を有効にすると、Security Centerは脆弱性修正タスクをオンラインで提供します。 Security Centerが脆弱性をスキャンするとき、Security Centerは脆弱性が修正されているかどうかも検証します。 以前に検出された脆弱性が脆弱性スキャンで検出されない場合、Security Centerは脆弱性のステータスをFixedに変更します。 以前に検出された脆弱性は、次の理由により、脆弱性スキャンで検出されない場合があります。脆弱性が検出されたサーバーにログオンし、ソフトウェアパッケージを手動で更新しました。 脆弱性が検出されたコンテナーは実行を停止します。 脆弱性が検出されるコンポーネントは存在しません。 脆弱性が検出されるプロセスは存在しません。

、Security Centerコンソールで一度に複数の脆弱性を修正したいと思います。 固定順序は何ですか?

Linuxソフトウェアの脆弱性とWeb-CMSの脆弱性は、Security Centerコンソールの脆弱性リストの脆弱性の順序に基づいて修正されます。 特定のWindowsシステムの脆弱性については、セキュリティセンターが脆弱性を修正する前に事前パッチが必要です。 複数のWindowsシステムの脆弱性が修正された場合、事前パッチが必要な脆弱性は他の脆弱性よりも前に修正されます。 その他の脆弱性は、Security Centerコンソールの脆弱性リストの脆弱性の順序に基づいて修正されます。

脆弱性を修正するときにスナップショットの作成に失敗した。 これはなぜですか。 私は何をしますか?

脆弱性を修正すると、次の理由によりスナップショットの作成に失敗することがあります。

RAMユーザーがこの脆弱性を修正するために使用されます。RAMユーザーがスナップショットを作成する権限を持っていない場合、Security Centerコンソールはスナップショットの作成に失敗するように指示します。 Alibaba Cloudアカウントを使用してスナップショットを作成することを推奨します。 RAMユーザーの詳細については、「RAMユーザーの概要」をご参照ください。

サーバーがAlibaba Cloudにデプロイされていない: サーバーがAlibaba Cloudにデプロイされている場合にのみ、スナップショットを作成して脆弱性を修正できます。

脆弱性を修正してもSecurity Centerからアラートが送信されるのはなぜですか? 私は何をしますか?

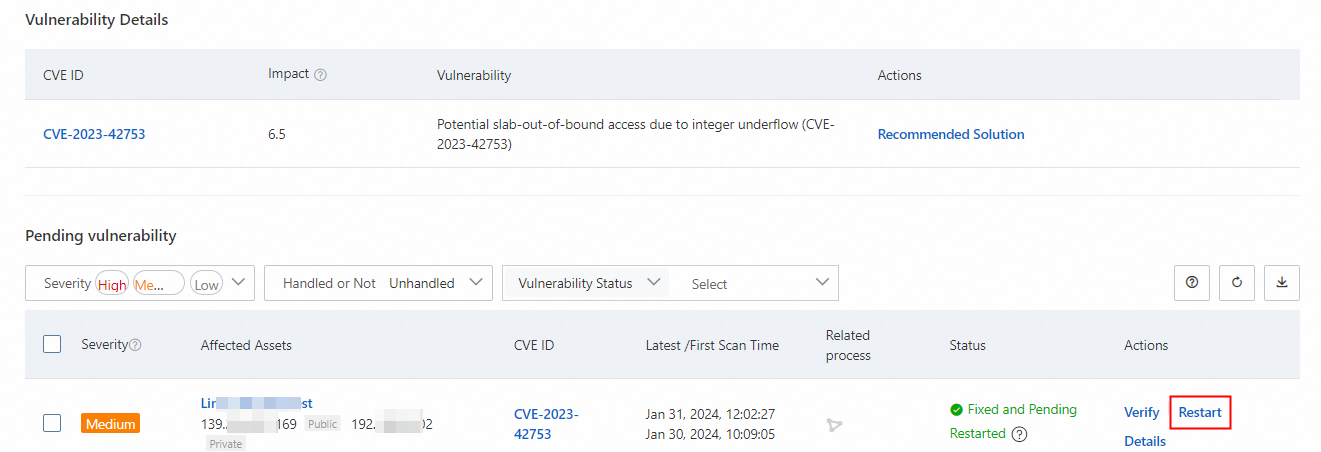

この問題は、サーバーが再起動されず、脆弱性を修正した後に再起動が必要になるために発生します。 脆弱性は、この状況でのLinuxカーネルの脆弱性を指します。 サーバーを再起動するには、脆弱性の詳細が表示されるパネルに移動し、[操作] 列の [再起動] をクリックします。 サーバーの再起動後、[操作] 列の [検証] をクリックします。 脆弱性のステータスが修正済みに変更された場合、脆弱性は修正されます。

"許可を取得中にエラーが発生した場合はどうすればよいですか。 許可を確認して、もう一度お試しください。脆弱性を修正するとメッセージが表示されますか?

この問題は、脆弱性の修正に必要なファイルを管理する権限がアカウントにないために発生します。 Security Centerコンソールで修正する脆弱性を見つけ、脆弱性名をクリックすることを推奨します。 表示されるパネルで、脆弱性の詳細を表示し、ファイルの所有者がrootユーザーであるかどうかを確認します。 所有者がrootユーザーでない場合は、サーバー上で所有者をrootユーザーに変更する必要があります。 その後、Security Centerコンソールに戻って脆弱性を修正できます。

Security Centerエージェントを無効にした後、またはAlibaba Cloudから切断した後も、検出された脆弱性のレコードがSecurity Centerコンソールに表示されるのはなぜですか。

Security Centerエージェントが無効になった後、またはAlibaba Cloudから切断された後、システムは検出された脆弱性の記録をSecurity Centerコンソールに保持します。

Security Centerエージェントが無効またはAlibaba Cloudから切断されている場合、検出されたすべてのシステム脆弱性に対して生成されたアラートは3日後に無効になり、検出されたすべてのWeb-CMS脆弱性に対して生成されたアラートは7日後に無効になります。 この場合、脆弱性に対する操作は実行できません。 たとえば、脆弱性を修正したり、脆弱性のレコードを削除したりすることはできません。

Security Centerの有効期限が切れてから7日以内にSecurity Centerを更新しないと、データがリリースされて削除され、検出された脆弱性は表示されなくなります。

Windowsシステムの脆弱性を修正するために必要なパッチをSecurity Centerエージェントのディレクトリから削除するにはどうすればよいですか?

クイック修正機能を使用してWindowsシステムの脆弱性を修正すると、Security Centerエージェントは自動的にパッチをダウンロード、インストール、および削除します。 脆弱性が修正されてから3日後にSecurity Centerエージェントがパッチを削除しない場合は、次の手順を実行してパッチを手動で削除します。

Security Centerコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、.

クライアント保護を有効にした場合は、[アセット]> [ホスト] を選択し、管理するサーバーをクリックし、サーバーの詳細ページでクライアント保護を無効にします。

クライアント保護が有効になっていない場合は、この手順をスキップして次の手順に進みます。

クライアント保護が有効になっている場合、Security Centerエージェントのディレクトリ内のすべてのプロセスファイルが保護されます。 この場合、Security Centerは、Security Centerエージェントのディレクトリからプロセスファイルを削除またはダウンロードする要求を拒否します。

管理者としてサーバーにログオンします。

パッチを見つけて、手動でパッチを削除します。

パッチのパスはC:\Program Files (x86)\Alibaba\Aegis\globalcfg\hotfixです。

オプションです。 サーバーの詳細ページで、クライアント保護をオンにします。

サーバーとAlibaba CloudのYUMリポジトリ間の接続タイムアウトを処理するにはどうすればよいですか。

接続がタイムアウトすると、次のエラーメッセージが表示されます。

[Errno 12] Timeout on http://mirrors.aliyun.com/centos/6/os/x86_64/repodata/repomd.xml: (28, 'connect() timed out!')サーバーのDNS設定が正しいことを確認し、しばらくお待ちください。 問題が解決しない場合は、チケットを起票し、テクニカルサポートにお問い合わせください。

脆弱性を修正すると、"Invalid token" エラーメッセージが表示されます。 私は何をしますか?

Security CenterコンソールでInvalid tokenエラーメッセージが表示された場合は、現在のページを更新してコンソールに再度ログインできます。

Ctrl + F5キーを押すと、現在のページを強制的に更新できます。

Security Centerは、システムの再起動が必要な脆弱性の修正を自動的に検証できますか?

いいえ、Security Centerは、システムの再起動が必要な脆弱性の修正を自動的に検証できません。

脆弱性が修正され、修正を確認するためにシステムの再起動が必要な場合、脆弱性のステータスは修正済みおよび保留中の再起動です。 この場合、Security Centerコンソールでサーバーを再起動するか、手動でサーバーを再起動します。 サーバーの再起動後、認証 をクリックして、脆弱性が修正されたかどうかを確認できます。

Security Centerは定期的に脆弱性をスキャンします。 サーバーの再起動後に脆弱性の修正を確認しないと、Security Centerはサーバー上の脆弱性を検出しなくなります。 この場合、Security Centerはこれらの脆弱性に関する情報を3日間保持します。 ネットワークが期待どおりに機能し、他の要因が脆弱性の検出に影響しないことを確認してください。 3日後、脆弱性情報は削除されます。

セキュリティセンターの有効期限が切れてから7日以内にセキュリティセンターを更新しない場合、セキュリティセンターコンソールのデータはリリースされ、削除されます。 この場合、Security CenterはBasicエディションにダウングレードされ、Security Centerではアプリケーションの脆弱性以外の脆弱性を表示できます。

脆弱性の修正を確認しても、脆弱性の状態が変更されないのはなぜですか?

Security Centerによって生成されたコマンドを実行してLinuxソフトウェアの脆弱性を修正すると、Linuxソフトウェアが更新されます。 新しいソフトウェアバージョンは、Security Centerコンソールの脆弱性修正ページに記載されている要件を満たしています。 ただし、脆弱性の詳細が表示されるパネルで [確認] をクリックしても、脆弱性のステータスは [修正済み] に変わりません。

この問題を処理するには、次の手順を実行します。

Security Centerによって検出された脆弱性の優先順位を確認する

以下の手順を実行します。

Security Centerコンソールにログインします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、.

[脆弱性] ページの右上隅にある [脆弱性の設定] をクリックします。

脆弱性設定パネルで、Vulスキャンレベルを表示します。

特定の優先順位を選択しない場合、Security Centerは優先順位のある脆弱性に関する情報を自動的に更新しません。 ビジネス要件に基づいて優先順位を選択できます。

Security Centerエージェントがオフラインかどうかを確認する

サーバー上のSecurity Centerエージェントがオフラインの場合、[脆弱性] ページで脆弱性の修正を確認することはできません。 Security Centerエージェントがオフラインである理由をトラブルシューティングすることを推奨します。 サーバー上のSecurity Centerエージェントがオンラインであることを確認します。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。

セキュリティセンターが脆弱性の修正をロールバックできないのはなぜですか?

Security Centerが脆弱性の修正をロールバックできない場合は、次の操作を実行します。

サーバー上のSecurity CenterエージェントがAlibaba Cloudに接続されていることを確認します。 Security CenterエージェントがAlibaba Cloudから切断されている場合、問題のトラブルシューティングを行います。 詳細については、「Security Centerエージェントがオフラインになっている理由のトラブルシューティング」をご参照ください。

脆弱性の修正時に作成されたスナップショットが期限切れまたは削除されているかどうかを確認します。

スナップショットが削除された場合、Security Centerは脆弱性修正をロールバックできません。 スナップショットが存在する場合、送信するチケットテクニカルサポートに連絡する。

Security CenterはElasticsearchの脆弱性を検出できますか?

はい、Security CenterはElasticsearchの脆弱性を検出できます。

次の操作を実行して、Elasticsearchの脆弱性が検出されたかどうかを確認できます。Security Centerコンソールにログインします。 左側のナビゲーションウィンドウで、 を選択します。 [脆弱性] ページで、[アプリケーションの脆弱性] タブをクリックします。

アプリケーションの脆弱性を検出できるのは、Security CenterのEnterpriseおよびUltimateエディションのみです。 Basic、Anti-virus、またはAdvancedエディションを使用し、アプリケーションの脆弱性を検出する場合は、Security CenterをEnterpriseエディションにアップグレードする必要があります。

Security Centerコンソールでサーバーに繰り返しアプリケーションの脆弱性が表示されるのはなぜですか。

Security Centerは、アプリケーション上のアプリケーションの脆弱性をプロセスごとに検出します。 アプリケーションで検出できるアプリケーションの脆弱性の数は、サーバーにインストールされ、アプリケーションの脆弱性を含むアプリケーションの実行中のプロセスの数と同じです。 アプリケーションの脆弱性を持つアプリケーションがサーバーにインストールされているが、アプリケーションのプロセスが起動されていない場合、アプリケーションの脆弱性は検出されません。

Security Centerが緊急の脆弱性をスキャンすると、ワークロードは影響を受けますか。

セキュリティセンターは、予備検出の原則に基づいて、アセットに緊急の脆弱性があるかどうかをチェックします。 Security Centerは、すべてのElastic Compute Service (ECS) またはServer Load Balancer (SLB) インスタンスのIPアドレスに1つまたは2つのTCPリクエストパケットを送信します。 パケットは、悪意のある挙動を含まない。 緊急の脆弱性検出の機能は、数百万のIPアドレスでテストされ、非常に安定した信頼性の高いパフォーマンスを示しました。 ただし、テスト環境はすべてのシナリオをカバーできません。 したがって、未知のリスクが依然として発生する可能性があります。 たとえば、特定のWebサイトのビジネスロジックに脆弱性がある場合、1つまたは2つのTCPリクエストパケットによってサーバーが故障する可能性があります。 この場合、ビジネスシステムが危険にさらされる可能性があります。

Security Centerがfastjsonの緊急の脆弱性を複数回スキャンすると、結果が異なるのはなぜですか?

fastjsonの脆弱性を検出できるかどうかは、JARパッケージがロードされているかどうかに基づいています。 webサーバーは、動的モードまたは静的モードでJARパッケージを読み込みます。 動的モードでは、fastjsonの脆弱性はJARパケットが実行されている場合にのみ検出できます。 したがって、スキャン結果は異なります。 fastjsonの脆弱性を複数回スキャンして、スキャン結果の精度を向上させることを推奨します。

Security Centerはどのくらいの頻度で脆弱性を検出しますか?

Security Centerは、Linuxソフトウェアの脆弱性、Windowsシステムの脆弱性、Web-CMSの脆弱性、緊急の脆弱性、アプリケーションの脆弱性などの脆弱性を検出できます。 検出された脆弱性を修正できます。 次の表に、各タイプの脆弱性のデフォルトのスキャンサイクルを示します。

データ型 | 基本 | アンチウイルス | 高度な | エンタープライズ | 究極のエディション |

Linuxソフトウェアの脆弱性 | 2日ごとの自動スキャン | 2日ごとの自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン |

Windowsシステムの脆弱性 | 2日ごとの自動スキャン | 2日ごとの自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン |

Web-CMSの脆弱性 | 2日ごとの自動スキャン | 2日ごとの自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン | 毎日の自動スキャン |

アプリケーションの脆弱性 | 非対応 | 非対応 | 非対応 | 毎週の自動スキャン (自動スキャンサイクルを変更できます) | 毎週の自動スキャン (自動スキャンサイクルを変更できます) |

緊急の脆弱性 | 非対応 | 非対応 | サポートされていません (スキャンサイクルを指定して定期的なスキャンを実行できます) 。 | サポートされていません (スキャンサイクルを指定して定期的なスキャンを実行できます) 。 | サポートされていません (スキャンサイクルを指定して定期的なスキャンを実行できます) 。 |

特定のタイプの脆弱性のスキャンを有効または無効にする場合、またはアプリケーションの脆弱性と緊急の脆弱性のスキャンサイクルを変更する場合は、[脆弱性] ページの右上隅にある [脆弱性の設定] をクリックします。 詳細については、「脆弱性のスキャン」をご参照ください。 アセットの脆弱性をすぐにスキャンしたい場合は、Security Centerが提供するクイックスキャン機能を使用できます。 詳細については、「脆弱性のスキャン」をご参照ください。

脆弱性の検出が完了したら、Security Centerコンソールのページに移動して、検出結果を表示し、検出された脆弱性を処理できます。

Security Centerは、システム層およびアプリケーション層の脆弱性を検出できますか?

はい、Security Centerはシステム層とアプリケーション層の脆弱性を検出できます。