資産エクスポージャー分析機能は、ECS インスタンス、ゲートウェイ資産、システムコンポーネント、ポート、AI アプリケーションコンポーネントなどの Alibaba Cloud リソースをスキャンして分析します。インターネット上に公開されているセキュリティリスクと脆弱性を特定し、問題を迅速に検出して解決することで、クラウドリソースのセキュリティを強化するのに役立ちます。このトピックでは、セキュリティセンターで資産エクスポージャー分析機能を使用する方法について説明します。

エディションの制限

サブスクリプション: サブスクリプションインスタンスを購入し、Edition を Ultimate または Enterprise として選択する必要があります。

従量課金: 機能(従量課金)を購入し、Host and Container Security を はい に設定する必要があります。Ultimate または Enterprise エディションのクォータを少なくとも 1 つのサーバーにバインドします。

この機能は、Ultimate または Enterprise エディションにバインドされているサーバーでのみ使用できます。

サポートされている資産タイプ

資産エクスポージャー分析機能は、Alibaba Cloud ECS インスタンス、ApsaraDB for Redis、ApsaraDB RDS、および ApsaraDB for MongoDB をサポートしています。Alibaba Cloud にデプロイされていない資産はサポートしていません。

統計

資産エクスポージャー分析の結果は毎日自動的に更新されます。アセット露出分析 には、インターネット上に公開されている資産の統計情報とエクスポージャーの詳細が表示されます。次の表は、エクスポージャーの統計情報をまとめたものです。

項目 | 説明 |

Weak Password | インターネット上に公開されている ECS インスタンスおよびデータベースシステムで検出された脆弱なパスワードの総数。対応する番号をクリックすると、脆弱なパスワードを持つ資産のリストが表示されます。 |

Exploitable Vulnerabilities | 攻撃者によって悪用される可能性のある脆弱性の総数、および高リスク、中リスク、低リスクの脆弱性の数。総数をクリックすると、[脆弱性] ページにアクセスできます。脆弱性は重大度によって色分けされています。

|

Exposed Assets/Public IP Addresses | インターネット上に公開されている ECS インスタンス、ApsaraDB for Redis、ApsaraDB RDS、ApsaraDB for MongoDB、およびパブリック IP アドレスの総数。 |

Gateways | インターネット上に公開されているゲートウェイ資産の総数。ゲートウェイ資産には、NAT ゲートウェイと Server Load Balancer (SLB) インスタンスが含まれます。[ゲートウェイ] の下の数字をクリックすると、Gateways パネルに移動できます。パネルでは、インターネット上に公開されているゲートウェイ資産を表示できます。また、公開されているゲートウェイ資産の名前をクリックして、資産の詳細ページに移動することもできます。 |

Exposed Port | インターネット上に公開されているポートの総数。[公開ポート] の下の数字をクリックすると、Exposed Port パネルに移動できます。パネルでは、インターネット上に公開されているポートを表示できます。また、公開されているポートの番号をクリックして、そのポートを使用している資産を表示することもできます。 |

Exposed Component | ECS インスタンス上で実行され、インターネット上に公開されているシステムコンポーネントの総数。コンポーネントには、OpenSSL と OpenSSH が含まれます。[公開コンポーネント] の下の数字をクリックすると、Exposed Component パネルに移動できます。パネルでは、インターネット上に公開されているコンポーネントを表示できます。また、Exposed Component の名前をクリックして、そのコンポーネントを使用している資産を表示することもできます。 |

AI Application Component | インターネット上に公開されている AI アプリケーションコンポーネントの総数。対応する番号をクリックすると、AI Application Component パネルが開き、公開されているコンポーネントのリストが表示されます。パネルで AI コンポーネントの名前をクリックすると、そのコンポーネントに関連付けられている資産のリストが表示されます。 |

資産エクスポージャーのスキャン

前提条件

セキュリティセンターエージェントがインストールされており、ECS インスタンス上でオンラインになっていること。つまり、ホストアセット ページで、このインスタンスの クライアント 列に ![]() アイコンが表示されている必要があります。

アイコンが表示されている必要があります。

毎日の自動スキャン

セキュリティセンターは、デフォルトで毎日自動的に公開されている資産をスキャンします。手動で構成する必要はありません。[タスク管理] ページで自動スキャンの詳細情報を表示できます。

手動ワンクリックスキャン

最新の資産エクスポージャー情報をすぐに表示するには、手動ワンクリックスキャンを実行します。

セキュリティセンターコンソール にログインします。コンソールの左上隅で、資産が配置されているリージョン(中国 または 全世界 (中国を除く))を選択します。

左側のナビゲーションウィンドウで、 を選択します。

アセット露出分析 ページで、[資産エクスポージャースキャン] の下の [クイックスキャン] をクリックします。

スキャスクの表示

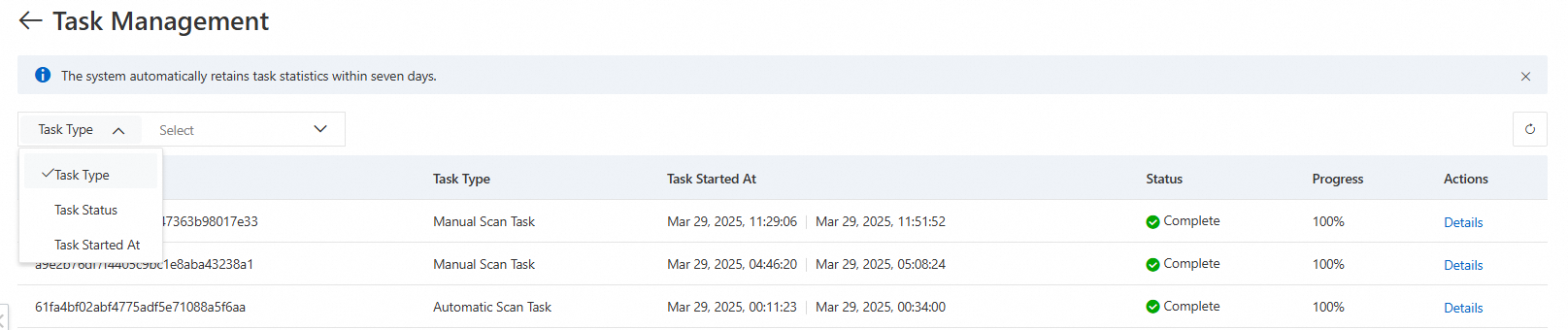

[タスク管理] には、デフォルトで過去 7 日間に開始された自動および手動のスキャスクが記録されます。

セキュリティセンターコンソール にログインします。コンソールの左上隅で、資産が配置されているリージョン(中国 または 全世界 (中国を除く))を選択します。

左側のナビゲーションウィンドウで、 を選択します。

アセット露出分析 ページの右上隅にある [タスク管理] をクリックします。

[タスク管理] ページで、タスク ID、タスクタイプ、タスク時間、ステータス、および進捗状況を表示できます。[タスクタイプ]、[タスクステータス](開始されていません、実行中、データ収集を待機しています、データ収集を実行しています、完了、タイムアウト、停止、または失敗)、または [タスク開始日時] でフィルタリングできます。

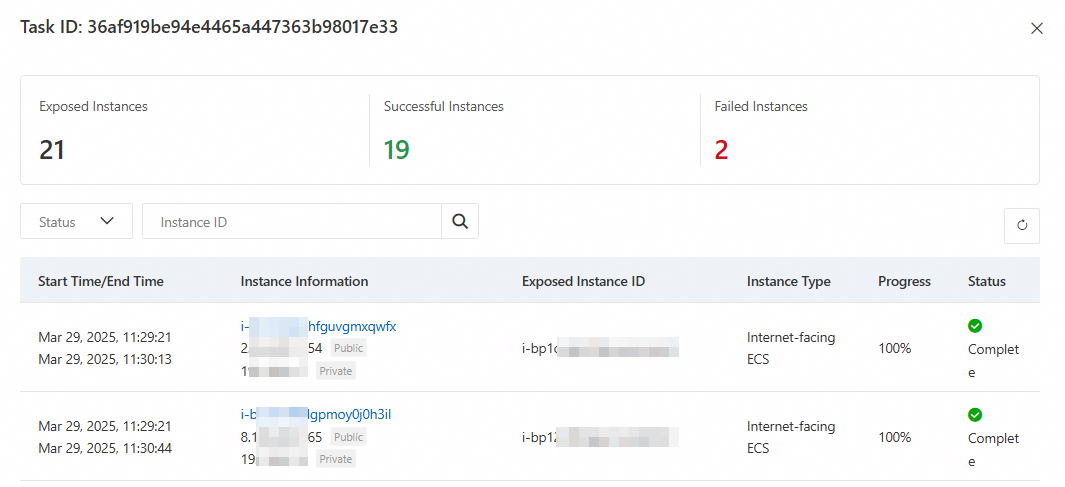

タスクの [アクション] 列の [詳細] をクリックすると、公開されているインスタンスの数、正常にスキャンされたインスタンス、スキャンに失敗したインスタンス、および資産インスタンスのリストなど、エクスポージャーの詳細を表示できます。ステータスと資産インスタンス ID に基づいて結果をフィルタリングできます。

資産エクスポージャーの詳細を表示する

セキュリティセンターコンソール にログインします。コンソールの左上隅で、資産が配置されているリージョン(中国 または 全世界 (中国を除く))を選択します。

左側のナビゲーションウィンドウで、 を選択します。

アセット露出分析 ページで、エクスポージャーの詳細を表示します。

概要データの表示

アセット露出分析 ページの上部で、資産エクスポージャーの概要データを表示します。データには、Weak Password と Exploitable Vulnerabilities が含まれます。各項目の下部にある番号をクリックすると、関連する詳細が表示されます。

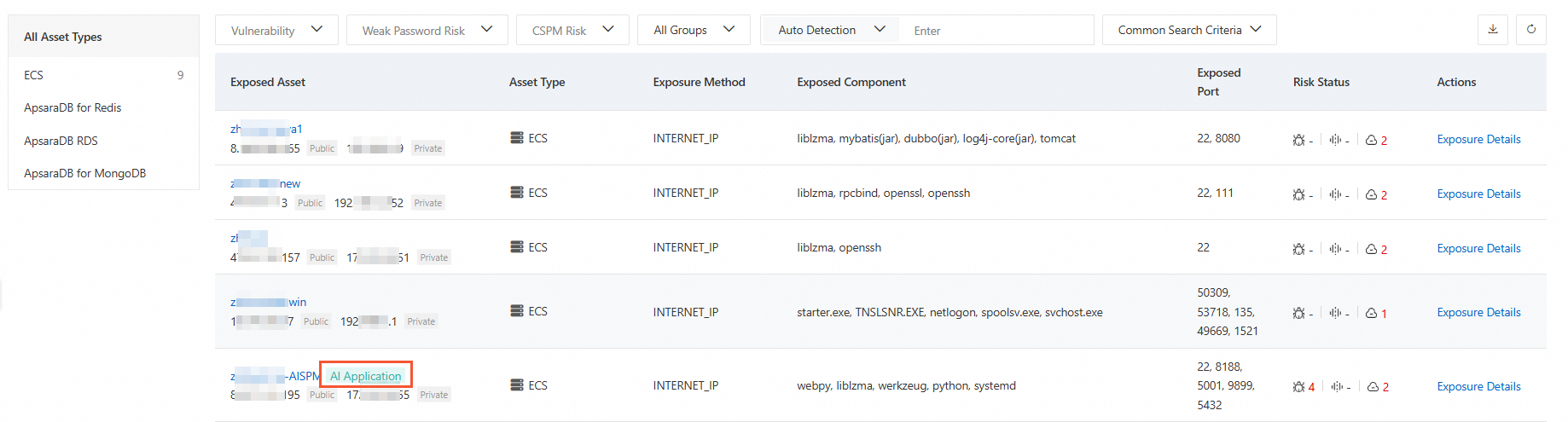

公開されている資産のリストを表示する

脆弱性の有無の指定、アセット グループの選択、ポートの入力など、[脆弱性分析] ページで検索条件を指定して、さまざまなディメンションにわたるアセットのエクスポージャーを検索します。

[エクスポージャー分析] ページで検索条件を指定して、さまざまなディメンションにわたる資産エクスポージャーを検索します。たとえば、脆弱性が存在するかどうかを示したり、資産グループを選択したり、ポートを入力したりできます。公開されている資産に AI アプリケーションタグが付いている場合、その資産にはインターネットに公開されている AI コンポーネントがあることを意味します。

資産のエクスポージャーの詳細を表示する

エクスポージャーの詳細を表示する資産を見つけて、[アクション] 列の Exposure Details をクリックします。表示されるパネルで、資産の通信リンクトポロジー、リンクの詳細、および検出された脆弱なパスワードと脆弱性に関する情報を表示します。

Exposure Details パネルの上部にある資産ドロップダウンリストをクリックして、ターゲット資産のエクスポージャーの詳細を表示します。

リスクの詳細を表示する:

Weak Password タブをクリックすると、検出された脆弱なパスワードの詳細が表示されます。脆弱なパスワード項目の名前をクリックして、資産の詳細ページに移動できます。[ベースラインリスク] タブでは、資産で検出されたすべてのベースラインリスクを表示できます。攻撃者は、資産の脆弱なパスワードを悪用して資産にログインし、データを盗んだり、資産を侵害したりする可能性があります。できるだけ早く脆弱なパスワードを変更することをお勧めします。

Exploitable Vulnerabilities または All Vulnerabilities タブで、脆弱性の URL をクリックすると、脆弱性の詳細ページに移動できます。詳細ページでは、脆弱性に関する情報を表示し、提供されている修正の提案に基づいて脆弱性を手動で修正できます。高リスクの脆弱性はできるだけ早く修正することをお勧めします。

Risk-related Configurations タブで、構成評価で検出されたリスク項目をクリックすると、Cloud Service ページに移動します。ここで、リスクの詳細を表示して修正できます。

エクスポージャーリンクを表示する:

ECS インスタンスまたはデータベースが複数の方法でインターネットにアクセスする場合、通信リンクトポロジーにはインターネットにアクセスするための複数のパスが表示されます。たとえば、ECS インスタンスが NAT ゲートウェイと SLB インスタンスを使用してインターネットにアクセスする場合、通信リンクトポロジーにはインターネットにアクセスするための 2 つのパスが表示されます。各アクセス・パスの資産をクリックしてパスに切り替え、パスの詳細を表示できます。

説明通信リンクトポロジーの異なる色は、各資産で検出された脆弱性の重大度が異なることを示しています。

赤: 資産で高リスクの脆弱性が検出されました。これらの脆弱性は、インターネット経由で攻撃者によって悪用される可能性があります。

オレンジ: 資産で中リスクの脆弱性が検出されました。これらの脆弱性は、インターネット経由で攻撃者によって悪用される可能性があります。

グレー: 資産で低リスクの脆弱性が検出されました。これらの脆弱性は、インターネット経由で攻撃者によって悪用される可能性があります。

緑: インターネット経由で攻撃者によって悪用される可能性のある脆弱なパスワードや脆弱性は、資産で検出されていません。

色と脆弱性の重大度のマッピングは、資産にのみ適用されます。マッピングは、インターネットなどの通信リンクトポロジーの他のコンポーネントには適用されません。デフォルトでは、インターネットを示すアイコンはグレーです。

資産エクスポージャーデータをエクスポートする

公開されている資産リストの上にある右上隅で、

画像をクリックして、資産エクスポージャーの詳細をコンピュータにエクスポートして保存します。エクスポートされたファイルは Excel 形式です。

画像をクリックして、資産エクスポージャーの詳細をコンピュータにエクスポートして保存します。エクスポートされたファイルは Excel 形式です。

参照

インターネット上の ECS インスタンスのエクスポージャーを削減する方法については、以下を参照してください。

資産で検出された脆弱性を処理する方法については、以下を参照してください。

システムの脆弱なパスワードを修正する必要がある場合は、以下を参照してください。