Security Centerは、サーバーを保護するための悪意のある動作防御機能を提供します。 ビジネス要件に基づいてカスタム防御ルールを作成できます。 このトピックでは、カスタム防御ルールを作成して偽陽性アラートをホワイトリストに追加する方法について説明します。

制限事項

この機能をサポートしているのは、Security CenterのAdvanced、Enterprise、およびUltimateエディションのみです。 Security Centerの購入とアップグレード方法の詳細については、「Security Centerの購入」および「Security Centerのアップグレードとダウングレード」をご参照ください。

手順

Security Centerコンソールにログイン 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国および全世界 (中国を除く)のリージョンがサポートされています。

左側のナビゲーションウィンドウで、.

悪意のある行動の防御 タブで、カスタム防衛ルール タブをクリックします。 次に、[新しいルール] をクリックします。

では、新しいルールパネルで、[ルールの追加] ステップでパラメーターを設定し、次へ.

説明パラメーターに文字列方程式を指定できます。 例: 'a' = 'a' 。 アスタリスク (*) を使用して、文字列または空の文字列を一致させることもできます。

* Characteristic string *、* Characteristic string、Characteristic string *のいずれかの形式でパラメーターを設定することを推奨します。次の論理演算子を使用してパラメーターを設定できます:

|, &, !例:&!* Characteristic string *縦棒 (|) はOR演算子を示し、アンパサンド (&) はAND演算子を示し、感嘆符 (!) はNOT演算子を示す。|!* Characteristic string *はサポートされていません。親プロセスパスおよび親コマンドラインパラメーターは空のままにできます。

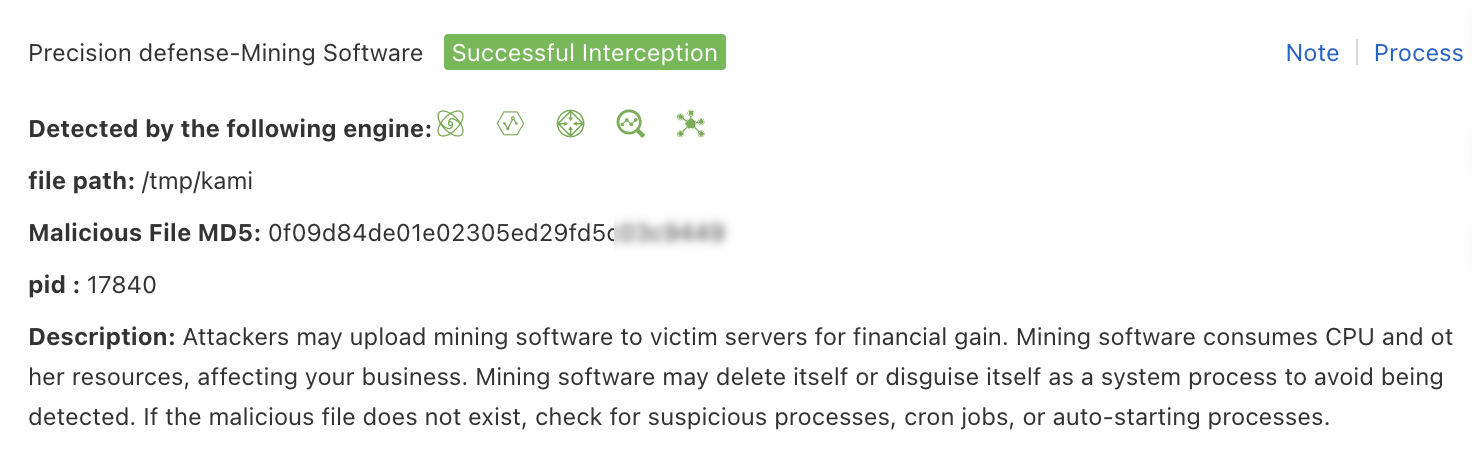

プロセスハッシュ: 次の図に示す誤検出アラートを受信し、そのアラートが悪意のあるファイルのMD5ハッシュ値によってトリガーされた場合、プロセスハッシュタイプのカスタム防御ルールを作成して、誤検出アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、malicious file MD5フィールドの値に基づいて悪意のあるファイルをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: マイニングプログラム。

ルールタイプ

[ハッシュ処理] を選択します。

プロセスMD5

誤検知アラートの詳細パネルに表示される [悪意のあるファイルMD5] フィールドの値を入力します。 例: d2f295a89555579c39a0507e96XXXXXX。

Action

[許可する] を選択します。

コマンドライン: 次の図に示す偽陽性アラートを受信し、そのアラートがプロセスの起動またはコマンドラインによってトリガーされた場合、コマンドラインタイプのカスタム防御ルールを作成して、偽陽性アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明[コマンド実行プロセス] または [コマンド実行中] フィールドの値に基づいて、プロセスの起動またはコマンドラインがブロックされます。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: プロセスの起動

ルールタイプ

[コマンドライン] を選択します。

OSタイプ

オペレーティングシステムのタイプを選択します。 この例では、linuxが使用されます。

プロセスパス

誤検知アラートの詳細パネルに表示される [コマンド実行処理] フィールドの値を入力します。 例:

*/pkillコマンドライン

誤検出アラートの詳細パネルに表示される [Command in execution] フィールドの値を入力します。 例:

* AliYunDun *Action

[許可する] を選択します。

プロセスネットワーク: 次の図に示す誤検出アラートを受信し、そのアラートがネットワークプロセスによってトリガーされた場合、プロセスネットワークタイプのカスタム防御ルールを作成して、誤検出アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、IP、Port、またはprocess Path of network Communicationフィールドの値に基づいてネットワークプロセスをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: ネットワークプロセス。

ルールタイプ

[プロセスネットワーク] を選択します。

OSタイプ

オペレーティングシステムのタイプを選択します。 この例では、ウィンドウが使用されています。

プロセスパス

誤検出アラートの詳細パネルに表示される [ネットワーク通信のプロセスパス] フィールドの値を入力します。 例:

*/powershell.exeコマンドライン

誤検知アラートの詳細パネルに表示される [ネットワーク通信の処理コマンド] フィールドの値を入力します。 例:

* dAByAhADQAKAHsADQAkACXXXXXX *IPアドレス

誤検出アラートの詳細パネルに表示されるIPフィールドの値を入力します。 例: 45.117.XX.XX.

ポート

誤検出アラートの詳細パネルに表示される [ポート] フィールドの値を入力します。 例: 14XX。

Action

[許可する] を選択します。

ファイルの読み取りと書き込み: 次の図に示すように、ファイルの読み取りまたは書き込みによってアラートがトリガーされた場合、ファイルの読み取りと書き込みタイプのカスタム防御ルールを作成して、偽陽性アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、ターゲットドキュメントフィールドの値に基づいてファイルをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: ファイルの読み取りと書き込み。

ルールタイプ

[ファイルの読み取りと書き込み] を選択します。

OSタイプ

オペレーティングシステムのタイプを選択します。 この例では、linuxが使用されます。

プロセスパス

誤検知アラートの詳細パネルに表示される [コマンド実行処理] フィールドの値を入力します。 例:

*/javaコマンドライン

誤検出アラートの詳細パネルに表示される [Command in execution] フィールドの値を入力します。 例:

* weaver *ファイルパス

誤検出アラートの詳細パネルに表示されるターゲットドキュメントフィールドの値を入力します。 例:

*/console_login.jspAction

[許可する] を選択します。

レジストリ保護用のカスタム防御ルールを作成できます。

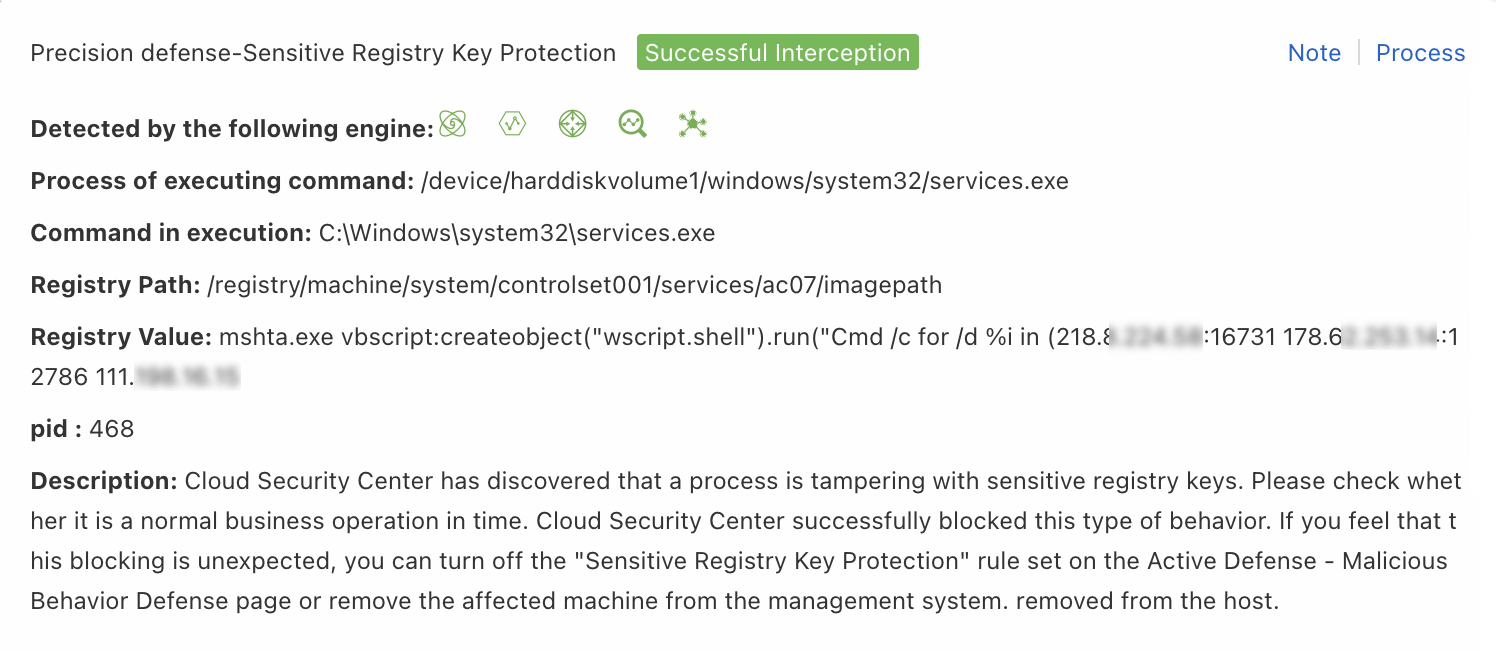

シナリオ1: 次の図に示す偽陽性アラートを受信し、そのアラートがレジストリによってトリガーされた場合は、[レジストリ操作] タイプのカスタム防御ルールを作成して、偽陽性アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、[registry Path] または [Registry value] フィールドの値に基づいてレジストリをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: レジストリ保護。

ルールタイプ

[レジストリでの操作] を選択します。

OSタイプ

値はwindowsに固定されており、変更できません。

プロセスパス

誤検知アラートの詳細パネルに表示される [コマンド実行処理] フィールドの値を入力します。 例:

*/iexplore.exeコマンドライン

誤検出アラートの詳細パネルに表示される [Command in execution] フィールドの値を入力します。 例:

* iexplore.exe *レジストリキー

誤検出アラートの詳細パネルに表示される [レジストリパス] フィールドの値を入力します。 例:

* currentversion *レジストリ値

誤検出アラートの詳細パネルに表示される [レジストリ値] フィールドの値を入力します。 例:

* svch0st.exe *Action

[許可する] を選択します。

シナリオ2: 次の図に示す偽陽性アラートを受信し、アラートがレジストリによってトリガーされた場合は、[レジストリ操作] タイプのカスタム防御ルールを作成して、偽陽性アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、Hijacked process pathまたはMalicious so file pathフィールドの値に基づいてレジストリをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: レジストリ保護。

ルールタイプ

[ダイナミックリンクライブラリの読み込み] を選択します。

OSタイプ

オペレーティングシステムのタイプを選択します。 この例では、linuxが使用されます。

プロセスパス

誤検出アラートの詳細パネルに表示されるHijacked process pathフィールドの値を入力します。 例:

*/python *コマンドライン

誤検出アラートの詳細パネルに表示されるハイジャックされたプロセスコマンドフィールドの値を入力します。 例:

* python *ファイルパス

誤検出アラートの詳細パネルに表示される [悪意のあるファイルパス] フィールドの値を入力します。 例:

/usr/local/lib/kswapd0.soAction

[許可する] を選択します。

ファイルの名前変更: 次の図に示すように、ファイルの名前変更操作によってアラートがトリガーされた場合、ファイルの名前変更タイプのカスタム防御ルールを作成して、偽陽性アラートをホワイトリストに追加できます。 ルールを作成するには、次の表に基づいてパラメーターを設定します。

説明

説明システムは、ターゲットドキュメントフィールドの値に基づいてファイルをブロックします。

パラメーター

説明

ルール名

ルールの名前を入力します。 誤検出アラートの種類に基づいて名前を入力することをお勧めします。 例: ファイル名の変更。

ルールタイプ

[ファイル名] を選択します。

OSタイプ

値はwindowsに固定されており、変更できません。

プロセスパス

誤検知アラートの詳細パネルに表示される [コマンド実行処理] フィールドの値を入力します。 例:

*/cdgregedit.exeコマンドライン

誤検出アラートの詳細パネルに表示される [Command in execution] フィールドの値を入力します。 例:

* CDGRegedit.exe *ファイルパス

誤検出アラートの詳細パネルに表示されるターゲットドキュメントフィールドの値を入力します。 例:

c:/programdata/hipsdata/private/*新しいファイルパス

誤検出アラートの詳細パネルに表示されるターゲットドキュメントフィールドの値を入力します。 例:

c:/programdata/hipsdata/private/*Action

[許可する] を選択します。

では、ホストの変更ステップで、ルールを適用するアセットを選択し、仕上げ.

デフォルトでは、新しく作成されたカスタム防御ルールが有効になります。 ルールが適用されているサーバーを変更および管理できます。