企業はリソースディレクトリ (RD) を使用して複数のアカウントを体系的に管理し、共有 VPC を使用してそれらのアカウント間のネットワーク通信を確立できます。

背景情報

クラウドコンピューティングの普及に伴い、クラウドにサービスをデプロイし、ますます多くのクラウドリソースを購入する企業が増えています。ここで、企業がクラウドリソースを効率的に管理するにはどうすればよいかという問題が生じます。企業は、事業の分割、事業の分離、および複数の支払方法に対して高い要件を持っています。単一アカウントモードでは、企業の持続的な発展をサポートできなくなりました。この問題を解決するために、企業は複数アカウントモードを使用して事業開発の要件を満たすことができます。ただし、複数アカウントモードの使用中に、次の問題が発生する可能性があります。

複数アカウントの管理

企業は、分離された複数の Alibaba Cloud アカウントを一元的に管理できない場合があります。そのため、よりきめ細かい管理が必要になります。

複数アカウント間の通信

企業は Cloud Enterprise Network (CEN) を使用して、異なるアカウントに属する VPC を接続できます。これにより、異なるアカウント内のクラウドリソースが相互に通信できるようになります。ただし、ビジネスの複雑さが増すにつれて、次の問題が発生する可能性があります。

分散構成により、一元的なネットワーク O&M が複雑になる

ネットワークリソースが異なるアカウントによってデプロイおよび管理される可能性があるため、企業のネットワークは大規模で複雑になることがあります。その結果、O&M 担当者が企業ネットワークを一元的に管理することは困難になります。

冗長なネットワークリソース構成によりコストが増加する

異なるアカウントによる頻繁な VPC 構成により、O&M およびインスタンスのコストが増加します。

VPC の数が増えるとネットワークの複雑さが増す

ビジネス要件を満たすために、ますます多くの VPC をデプロイする必要があります。その結果、複雑なネットワーク、管理の難しさ、リソースクォータの制限などの問題が発生します。たとえば、CEN インスタンスにアタッチされている VPC の数が上限に達する場合があります。

ソリューション

Alibaba Cloud は、複数アカウントの管理を容易にするリソースディレクトリサービスと、複数アカウント間の通信を容易にするリソース共有サービスおよび VPC 共有機能を提供しています。以下の説明で詳細を説明します。

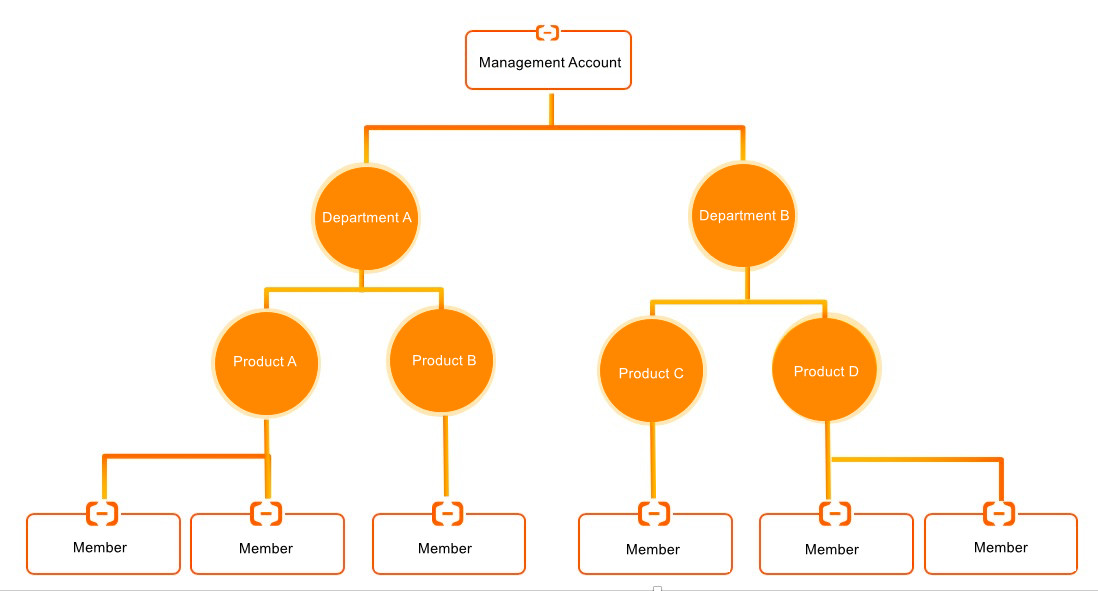

リソースディレクトリを使用して複数アカウントを管理する

Alibaba Cloud リソースディレクトリは、多階層のリソースおよびアカウント関係を管理するためのサービスです。企業は、組織図やビジネスモデルに基づいてリソースディレクトリ内にディレクトリ構造を構築し、この構造内に複数のアカウントを整理できます。これにより、多階層のリソース階層が作成されます。この組織構造により、企業はリソースを一元的に管理し、財務、セキュリティ、監査、コンプライアンスのコントロールを適用できます。詳細については、「リソースディレクトリ」をご参照ください。

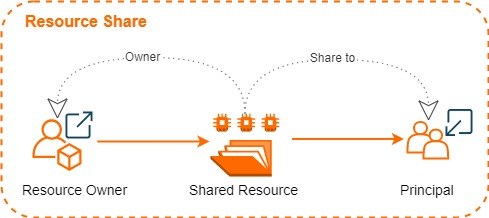

リソース共有を使用して、同じリソースディレクトリ内のメンバーとリソースを共有する

リソースディレクトリ内で、企業は Alibaba Cloud リソース共有サービスを使用して、あるアカウントの特定のリソースを 1 つ以上の他のアカウントと共有できます。メンバー間のこの共有関係は、共有ユニットを通じて確立されます。詳細については、「リソース共有とは」をご参照ください。

用語

説明

共有ユニット

共有ユニットは、リソース共有サービスのインスタンスです。これはリソースでもあり、一意の ID と Alibaba Cloud リソースネーム (ARN) を持ちます。共有ユニットは、リソース所有者、プリンシパル、および共有リソースで構成されます。

リソース所有者

リソース所有者は、リソース共有を開始し、共有リソースを所有します。

プリンシパル

プリンシパルは、リソース所有者のリソースを使用するように招待され、共有リソースに対する特定の操作権限を持ちます。

説明共有リソースに対する各プリンシパルの操作権限は、リソースが属する Alibaba Cloud サービスによって決定されます。たとえば、VPC 内の共有 vSwitch に対するプリンシパルの操作権限は、VPC サービスに基づいて決定されます。詳細については、「VPC 共有に関連する権限」をご参照ください。

共有リソース

共有リソースは、Alibaba Cloud サービスのリソースです。共有できるリソースの種類の詳細については、「リソース共有と連携するサービス」をご参照ください。

リソース共有

リソース共有を使用すると、リソースディレクトリ内のすべてのメンバー、リソースディレクトリ内の特定のフォルダー内のすべてのメンバー、またはリソースディレクトリ内の特定のメンバーとリソースを共有できます。詳細については、「リソースディレクトリ内でのリソース共有を有効にする」をご参照ください。

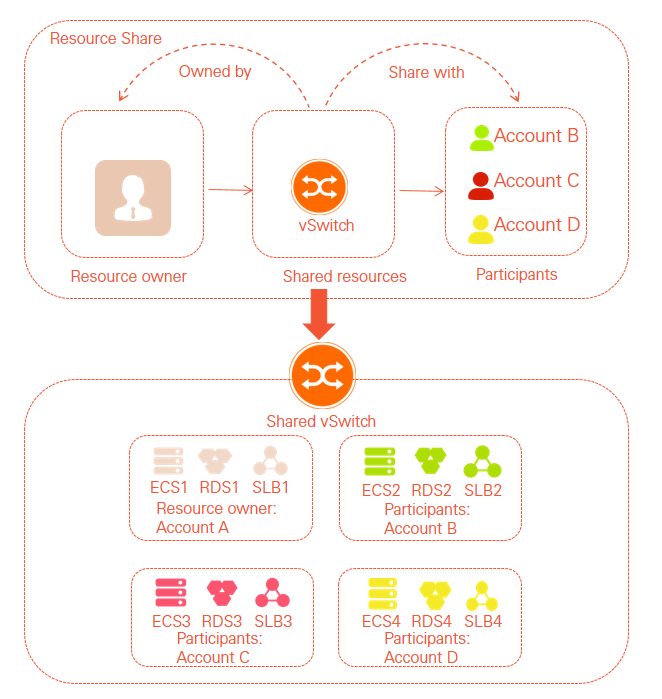

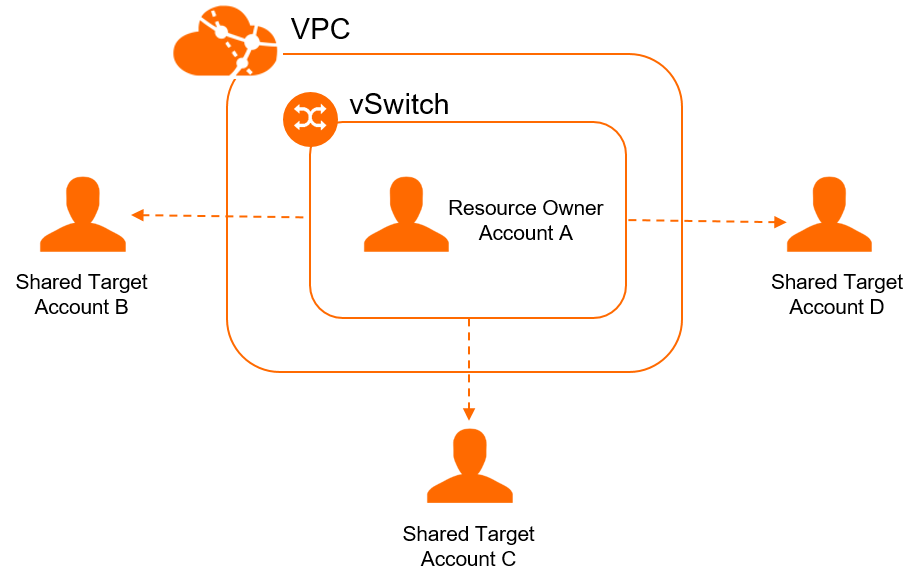

共有 VPC

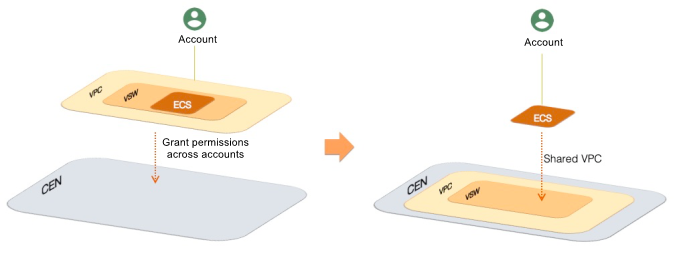

企業はリソース共有メカニズムを使用して、あるメンバーが所有する VPC の vSwitch を同じリソースディレクトリ内の他のメンバーと共有できます。これにより、複数のメンバーが、一元管理された共有 VPC 内に Elastic Compute Service (ECS) インスタンス、Server Load Balancer (SLB) インスタンス、ApsaraDB RDS インスタンスなどのクラウドリソースを作成できます。デフォルトでは、同じ VPC 内の vSwitch 所有者と vSwitch プリンシパルによって作成されたクラウドリソースは、プライベートネットワークを介して相互に通信できます。詳細については、「共有 VPC」をご参照ください。

次の図と説明は、VPC がどのように共有されるかについての詳細を示しています。

複数アカウント間での VSwitch 共有

アカウントごとに VPC を構成する必要なく、VPC 内の vSwitch を複数のアカウントと共有できます。これにより、VPC の数が削減されます。

リソース (vSwitch) 所有者とリソース (vSwitch) プリンシパルの権限

リソース

所有者

参加者

クラウドリソース (ECS や RDS など)

各アカウントは、自身が作成したクラウドリソースとセキュリティグループのみを表示および管理できます。他のアカウントが作成したものを表示および管理することはできません。

セキュリティグループ

Elastic ネットワークインターフェイス (ENI)

DescribeNetworkInterfaces を呼び出して、参加者が作成した ENI を表示します。参加者が作成した ENI の管理はサポートされていません。

参加者が作成した ENI を表示および管理します。参加者は他のアカウントの ENI を表示できません。

VPC、vSwitch、ルートテーブル、ネットワーク ACL、およびセカンダリ CIDR ブロック

すべての権限

表示のみ

予約済み CIDR ブロック

すべての権限

権限なし

IPv6 ゲートウェイ

すべての権限

ECS、ENI、NLB インスタンスなどのリソースに IPv6 プライベートアドレスを割り当て/削除します。

自身のアカウントで IPv6 アドレスを表示します。

自身のアカウントの IPv6 アドレスに対して、パブリック帯域幅の有効化/無効化、および Egress-only ルールの設定/削除を行います。パブリック帯域幅の料金は参加者が支払います。

フローログ

VPC および vSwitch レベルでフローログを作成します。これは所有者の ENI にのみ適用されます。

ENI レベルでフローログを作成します。これは所有者の ENI にのみ適用されます。

ENI レベルでフローログを作成します。これは参加者の ENI にのみ適用されます。

NAT ゲートウェイ、VPN ゲートウェイ、Cloud Enterprise Network、および VPC ピアリング接続

すべての権限

表示または管理する権限はありませんが、これらのリソースを介して外部ネットワークに接続できます。

タグ

vSwitch 所有者によって構成されたタグは影響を受けません。所有者と参加者は、それぞれのリソースにタグを構成できます。これらのタグは相互に表示されず、影響も与えません。

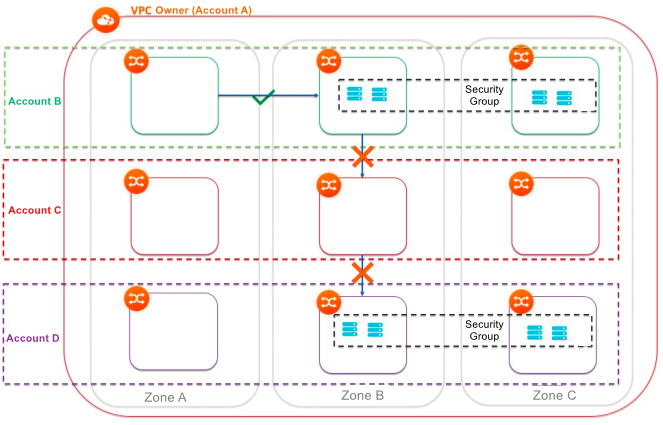

分離

同じ VPC 内の vSwitch を異なるアカウントと共有する場合、vSwitch はデフォルトで相互に通信できます。一部のシナリオで vSwitch を分離したい場合は、次のいずれかの方法を使用します。

ネットワーク ACL: vSwitch レベルでアクセスの制御を実装します。

セキュリティグループ: インスタンスレベルでアクセスの制御を実装します。アカウント間のセキュリティグループ参照もサポートされています。

説明

説明セキュリティグループを使用して 2 つのインスタンス間のアクセスを拒否するルールを作成することは、ネットワークの分離を実装する 1 つの方法です。この方法は、ネットワーク ACL が同じ vSwitch 内のインスタンスを分離できないため便利です。企業は、セキュリティグループのアカウント間参照機能を使用して、セキュリティグループルールでソース IP アドレスと宛先 IP アドレスを指定することもできます。これにより、異なる vSwitch とアカウント間のネットワーク分離が可能になります。

メリット

このソリューションには次のメリットがあります。

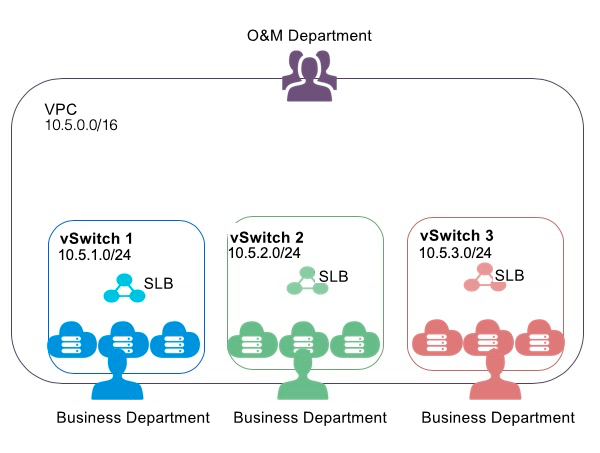

O&M 部門は、VPC を一元的に計画、構成、管理し、VPC 内の vSwitch をさまざまな業務部門と共有できます。

業務部門は、自身の vSwitch 内のリソースのみを表示および管理できます。ビジネス要件に応じて、vSwitch 内のクラウドサーバー、データベース、その他のリソースを追加または削除できます。

企業は統一されたネットワークアーキテクチャとセキュリティポリシーを使用するため、業務部門は自身のビジネス要件に集中できます。

企業は、ネットワークおよびセキュリティ機能をサービスとして業務部門に提供し、O&M システムを標準化および合理化し、組織全体の IT 効率を向上させることができます。