このトピックでは、RAMユーザーにリソースアクセス管理 (RAM) を使用してApsaraDB RDSインスタンスを管理する権限を付与する方法について説明します。

前提条件

RAM ユーザーを作成します。 RAMユーザーの作成方法については、「RAMユーザーの作成」をご参照ください。

背景情報

RAMユーザーにAPI操作を呼び出す権限を付与できます。 たとえば、RAMユーザーにCreateDBInstance操作を呼び出す権限を付与した場合、RAMユーザーはApsaraDB RDSコンソールでRDSインスタンスを作成できます。

次の手順は、RAMユーザーにRDSインスタンスに関する情報を確認する権限を付与する方法を示しています。 RAMユーザーに他の権限を付与する手順も同様です。

手順

ポリシーを作成します。

RAMコンソールにログインします。

左側のナビゲーションウィンドウで、を選択します。

ポリシーの作成をクリックします。

表示されるページで、ビジュアルエディタまたはJSONを選択します。

ビジュアルエディタ

パラメーター

説明

効果

RAMユーザーにAlibaba Cloudサービスの権限を付与するかどうかを指定します。 例: 許可

サービス

RAMユーザーに権限を付与するAlibaba Cloudサービスを選択します。 例: rds/RDS

Action

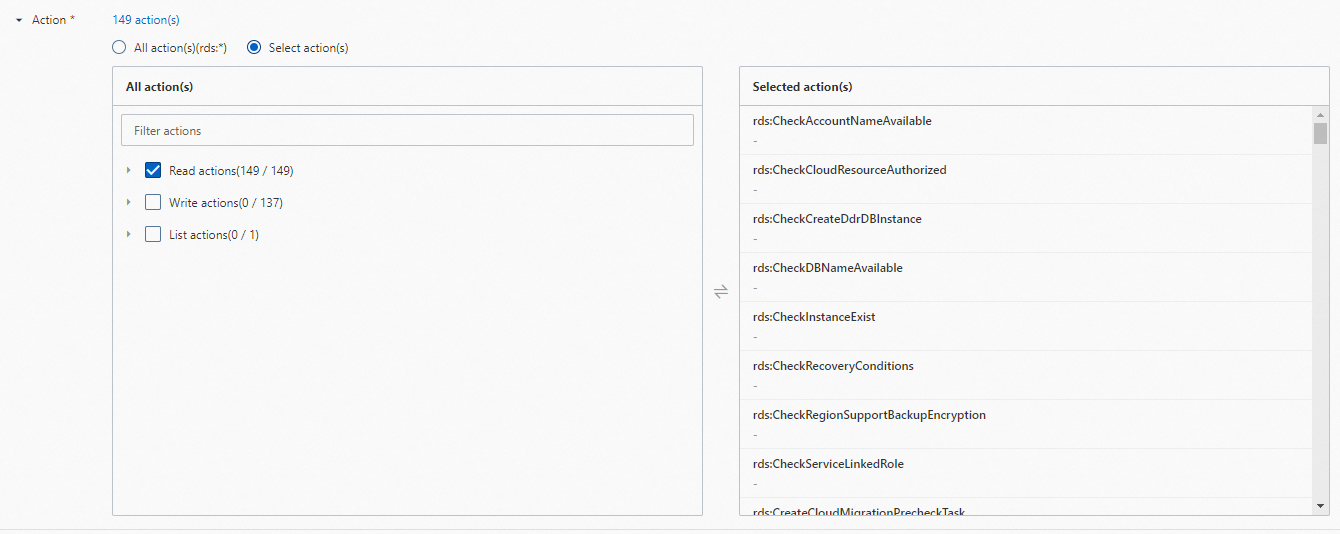

RAMユーザーに権限を付与するアクションを選択します。 有効な値: [すべてのアクション] および [アクションの選択] 。 [アクションの選択] を選択した場合は、[すべてのアクション] セクションでアクションを選択し、[選択したアクション] セクションに追加する必要があります。

例: アクションの読み取り

説明

説明読み取りアクションでDescribDBInstancesを選択することを推奨します。 それ以外の場合は、インスタンスリストを表示できません。

リソース

RAMユーザーに権限を付与するリソースを選択します。 有効な値: [すべてのリソース] および [指定されたリソース] 。

[指定されたリソース] を選択した場合、リソースのARN (Alibaba Cloud resource Name) 形式に基づいてリソースを追加する必要があります。 リソースを追加するには、ARN形式の右側にある [ソースの追加] をクリックします。

重要操作に必要なリソースの ARN は、[Required] でタグ付けされます。 ポリシーが期待どおりに有効になるように、Requiredでタグ付けされたリソースARNを設定することを推奨します。

たとえば、

acs:rds:* :{# accountId}:dbinstance/*はRequiredでタグ付けされています。 このリソースARNを設定しない場合、RAMユーザーはインスタンスリストのインスタンスを表示できません。acs:rds :{# regionId }:{# accountId}:dbinstance/{#dbinstanceId}が必要で、リージョン、アカウント、インスタンスIDごとにリソースが一致します。acs:rds :{# regionId }:{# accountId}:dbinstance/*は、リソースをリージョンとアカウントで照合します。acs:rds:* :{# accountId}:dbinstance/*が必要で、アカウントごとにリソースを照合します。acs:rds:* :{# accountId}:dbinstance/{#dbinstanceId}が必要で、アカウントとインスタンスIDでリソースを照合します。

説明RAM権限付与は、ARN、リソースグループベースの権限付与、タグベースの権限付与などの複数の方法をサポートし、きめ細かい管理を実装します。 たとえば、RAMユーザーに、指定したRDSインスタンスに対する読み取り専用権限を付与できます。 詳細については、「RAMユーザーにApsaraDB RDSインスタンスの読み取り専用権限を付与する」をご参照ください。

条件

RAMユーザーに付与する権限の制限を指定します。 たとえば、RAMユーザーがログオンできるソースIPアドレスを制限できます。 詳細については、「ポリシー要素」をご参照ください。

JSON

コードエディターに次のコードスニペットを入力します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "rds:Describe*", "Resource": "*" } ] }説明JSONモードは、Visual editorモードよりも効率的です。 たとえば、JSONモードでは、コードエディターに

Describe *と入力して、名前がDescribeで始まるすべてのAPI操作を指定できます。[OK] をクリックします。 [ポリシーの作成] ダイアログボックスで、ポリシーの [名前] と [説明] を設定し、[OK] をクリックします。

カスタムポリシーをRAMユーザーにアタッチします。

左側のナビゲーションウィンドウで、 を選択します。

RAMユーザーを検索します。 次に、[操作] 列の [権限の追加] をクリックします。

[ポリシー] セクションで、ドロップダウンリストから [カスタムポリシー] を選択します。 作成したポリシーを見つけて選択し、[OK] をクリックします。

[権限付与] をクリックします。

上記の手順が完了したら、ApsaraDB RDSコンソールにログインし、RAMユーザーの資格情報を使用してRDSインスタンスに関する情報を確認できます。 ビジネス要件に基づいて、Alibaba Cloudアカウント内のRAMユーザーに他の権限を付与することもできます。

ApsaraDB RDS APIの詳細については、「関数別の操作のリスト」をご参照ください。

権限ポリシーの要素の詳細については、「ポリシー要素」をご参照ください。