このトピックでは、SSL-VPNトンネルを使用して仮想プライベートクラウド (VPC) のApsaraDB for MongoDBインスタンスに接続する方法について説明します。 SSL-VPNトンネルを使用すると、ローカルクライアントからインスタンスを簡単に管理できます。

シナリオ

ローカルクライアントのパブリックIPアドレスが動的に変更されます。 その結果、ApsaraDB for MongoDBコンソールでローカルクライアントのパブリックIPアドレスを含むIPアドレスホワイトリストを頻繁に更新する必要があります。 期限切れのIPアドレスをできるだけ早く削除しないと、セキュリティ上のリスクが生じる可能性があります。

インターネット経由でApsaraDB for MongoDBインスタンスに接続する場合は、高度なセキュリティが必要です。

インターネット経由でElastic Compute Service (ECS) インスタンスからApsaraDB for MongoDBインスタンスにログインする必要があります。 これは、セキュリティリスクを引き起こす可能性があります。 この場合、ECS管理権限をApsaraDB for MongoDBデータベース権限から分離する必要があります。

課金

VPNゲートウェイを作成するときに料金が請求されます。 詳細については、次をご参照ください: 請求。

前提条件

ApsaraDB for MongoDBインスタンスのネットワークタイプはVPCです。 インスタンスのネットワークタイプがクラシックネットワークの場合、インスタンスのネットワークタイプをクラシックネットワークからVPCに切り替えます。 詳細については、「ApsaraDB For MongoDBインスタンスのネットワークタイプをクラシックネットワークからVPCに切り替える」をご参照ください。

ローカルクライアントのCIDRブロックは、ApsaraDB for MongoDBインスタンスのCIDRブロックとは異なります。

ローカルクライアントはインターネットにアクセスできます。

ネットワーク

手順 1: VPN ゲートウェイの作成

詳細については、「VPN gatewayの作成と管理」をご参照ください。

VPNゲートウェイを作成するときは、次の表に記載されているパラメーターに注意してください。

パラメーター | 説明 |

リージョン | VPNゲートウェイが存在するリージョン。 ApsaraDB for MongoDBインスタンスと同じリージョンを選択します。 |

VPC | VPCゲートウェイが属するVPC。 ApsaraDB for MongoDBインスタンスと同じVPCを選択します。 |

IPsec-VPN | IPsec-VPN機能を有効にするかどうかを指定します。 この例では、ローカルクライアントを使用してVPCにアクセスします。 この場合、IPsec-VPNパラメーターを [無効] に設定します。 IPsec-VPN機能は、サイト間接続を提供します。 IPsecトンネルを作成して、データセンターとVPC間、または2つのVPC間に接続を確立できます。 |

SSL-VPN | SSL-VPN機能を有効にするかどうかを指定します。 この例では、ローカルクライアントを使用してVPCにアクセスします。 この場合、SSL-VPNパラメーターをEnableに設定します。 SSL-VPN機能は、サイト間VPN接続を提供します。 SSL-VPNトンネルを使用して、ローカルクライアントとVPN間の接続を確立できます。ローカルクライアントのゲートウェイを設定する必要はありません。 |

手順2: SSL サーバーの作成

詳細については、「SSLサーバーの作成と管理」をご参照ください。

SSLサーバーを作成するときは、次の表に示すパラメーターに注意してください。

パラメーター | 説明 |

VPN Gateway | ApsaraDB for MongoDBインスタンスに関連付けられているVPNゲートウェイ。 ステップ1で作成したVPCゲートウェイを選択します。 |

ローカルネットワーク | ローカルクライアントがSSL-VPN接続を使用してアクセスする必要があるローカルCIDRブロック。 CIDRブロックには、VPCのCIDRブロック、vSwitch、専用回線を使用してVPCに接続されているデータセンター、またはApsaraDB RDSやObject Storage service (OSS) などのAlibaba Cloudサービスを使用できます。 この例では、ApsaraDB for MongoDBインスタンスが属するVPCのvSwitchのCIDRブロック: 172.16.1.0/24を入力します。 説明 CIDRブロックのサブネットマスクの長さは16〜29ビットである必要があります。 |

クライアントCIDRブロック | ローカルクライアントの仮想ネットワークインターフェイスに割り当てるCIDRブロック。 ローカルクライアントが存在するCIDRブロックを入力しないでください。 ローカルクライアントがSSL-VPNトンネルを使用してApsaraDB for MongoDBインスタンスに接続されている場合、VPNゲートウェイは指定されたCIDRブロックからIPアドレスを選択し、そのIPアドレスをローカルクライアントに割り当てます。 この例では、192.168.100.0/24と入力します。 説明 Client CIDR Blockパラメーターの値がLocal Networkパラメーターの値と重複しないようにします。 |

ステップ3: SSLクライアントの作成

SSLクライアントの作成方法の詳細については、「SSLクライアント証明書の作成と管理」をご参照ください。

SSLクライアント証明書の作成後、証明書をダウンロードしてクライアントにインストールする必要があります。 詳細については、次のセクションとトピックを参照してください。

「クライアントをVPCに接続する」トピックのステップ4: クライアントの設定セクション

ステップ4: SSL-VPN接続を確立する

Linuxクライアント

CLIを開きます。

次のコマンドを実行してOpenVPNをインストールします。

# Run the following command to install OpenVPN on CentOS: yum install -y openvpn # Run the following command to check whether the system creates the /etc/openvpn/conf/ directory. If the directory is not created, you must manually create the /etc/openvpn/conf/ directory. cd /etc/openvpn # Go to the openvpn/ directory. ls # Check whether the conf/ directory is created in the openvpn/ directory. mkdir -p /etc/openvpn/conf # If the conf/ directory does not exist in the openvpn/ directory, you must manually create the conf/ directory. # Run the following command to install OpenVPN on Ubuntu: apt-get update apt-get install -y openvpn # Run the following command to check whether the system creates the /etc/openvpn/conf/ directory. If the directory is not created, you must manually create the /etc/openvpn/conf/ directory. cd /etc/openvpn # Go to the openvpn/ directory. ls # Check whether the conf/ directory is created in the openvpn/ directory. mkdir -p /etc/openvpn/conf # If the conf/ directory does not exist in the openvpn/ directory, you must manually create the conf/ directory.ダウンロードしたSSLクライアント証明書パッケージを解凍し、SSLクライアント証明書を/etc/openvpn/conf /ディレクトリに移動します。

/etc/openvpn/conf/ ディレクトリに移動し、次のコマンドを実行してSSL-VPN接続を確立します。

openvpn -- config /etc/openvpn/conf/config.ovpn -- daemon

Windowsクライアント

をダウンロードしてインストールします。Windows用OpenVPNクライアント.

ダウンロードしたSSLクライアント証明書パッケージを解凍し、SSLクライアント証明書をOpenVPN\configディレクトリに移動します。

この例では、証明書はC:\Program Files\OpenVPN\configディレクトリにコピーされます。 OpenVPNクライアントがインストールされているディレクトリに証明書をコピーする必要があります。

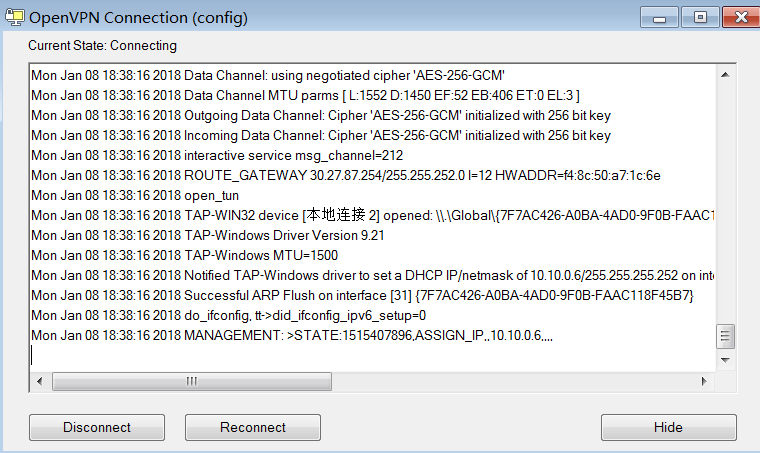

OpenVPNクライアントを起動し、接続接続を確立します。

手順5: ApsaraDB for MongoDBインスタンスへのログイン

ApsaraDB for MongoDBインスタンスのすべてのIPアドレスホワイトリストに、手順2で指定されたローカルクライアントCIDRブロックを追加します。 この例では、ApsaraDB for MongoDBインスタンスのすべてのIPアドレスホワイトリストに172.16.1.0/24を追加します。

ApsaraDB for MongoDB コンソールにログインします。

ApsaraDB for MongoDBインスタンスの内部エンドポイントを取得します。 詳細については、「レプリカセットインスタンスへの接続」をご参照ください。

mongo shellまたはその他の管理ツールを使用して、ApsaraDB for MongoDBインスタンスにログインします。 mongo shellの詳細については、「mongo shellを使用したApsaraDB For MongoDBレプリカセットインスタンスへの接続」をご参照ください。

説明インスタンスの内部エンドポイントを使用して、ApsaraDB for MongoDBインスタンスにログインします。