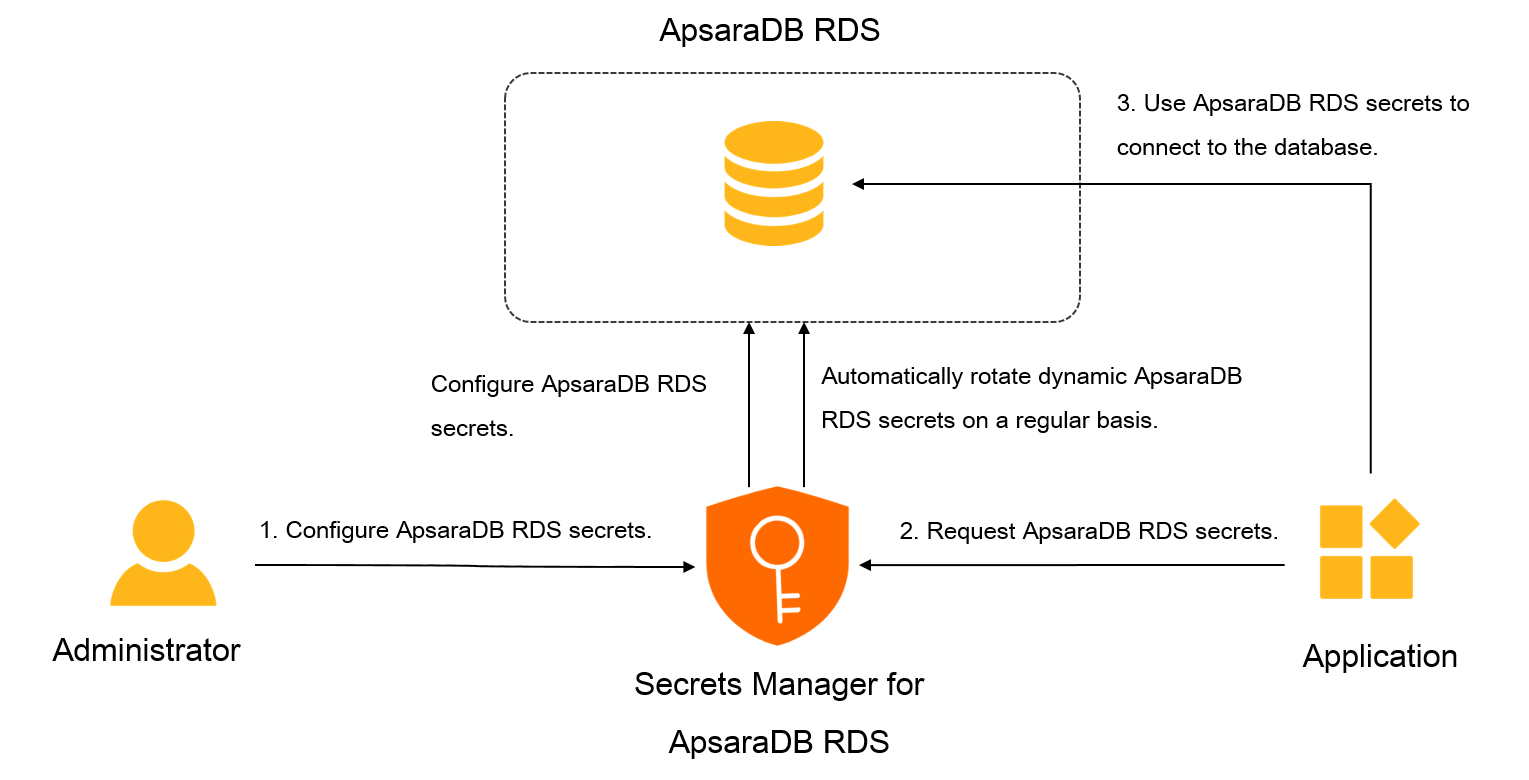

データベースに対する攻撃は、データセキュリティに対する主な脅威の1つです。 ApsaraDB RDSの場合、Secrets Managerでは、定期的に自動的にローテーションされる動的なApsaraDB RDSシークレットを設定できます。 これにより、ビジネスデータが直面するセキュリティの脅威が軽減されます。

アーキテクチャ

動的ApsaraDB RDSシークレットを使用した後は、アプリケーションのデータベースアカウントの静的パスワードを設定する必要はありません。 完全マネージド型のApsaraDB RDSシークレットを作成し、secrets Managerで自動ローテーションの間隔を設定できます。 その後、アプリケーションはGetSecretValue操作を呼び出して、マネージドApsaraDB RDSインスタンスにアクセスするためのアカウントパスワードを取得できます。 パスワードは次のローテーションの前にのみ有効です。

ApsaraDB RDSシークレットがローテーションされた後、シークレットが作成されたRDSインスタンスのデータベースアカウントとパスワードも更新されます。 この場合、RDSインスタンスは削除しないことを推奨します。 インスタンスを削除すると、シークレットのローテーションが失敗する場合があります。

制限事項

動的ApsaraDB RDSシークレットは、ApsaraDB RDS for MySQL、ApsaraDB RDS for MariaDB TX、ApsaraDB RDS for SQL Server、およびApsaraDB RDS for PostgreSQLインスタンスに対してのみ作成できます。 SQL Server 2017 EEを実行するRDSインスタンスのシークレットは作成できません。