elastic IPアドレス (EIP) は、インターネットゲートウェイAlibaba Cloudに存在するNAT IPアドレスです。 NATメソッドを使用して、EIPが関連付けられたリソースにマッピングされます。 したがって、Elastic Compute Service (ECS) インスタンスのネットワークインターフェイスコントローラー (NIC) でEIPを照会することはできません。 このトピックでは、セカンダリCIDRブロックを仮想プライベートクラウド (VPC) に追加して、NICにEIPを公開する方法について説明します。 EIPは、セカンダリelastic network interface (ENI) のプライマリプライベートIPv4アドレスとして指定されます。Virtual Private Cloud (VPC)

背景情報

EIPはNAT IPアドレスとして機能します。 NATモードでは、EIPはECSインスタンスのENIではなくゲートウェイに存在します。 したがって、プライベートIPアドレスのみを照会でき、オペレーティングシステム上のEIPを照会することはできません。 管理者は、ENIとEIP間、またはサーバーとEIP間のマッピングを手動で維持する必要があります。 さらに、NATモードでリソースに関連付けられているEIPは、H.323、セッション開始プロトコル (SIP) 、ドメインネームシステム (DNS) 、またはリアルタイムストリーミングプロトコル (RTSP) などのプロトコルをサポートしません。

シナリオ

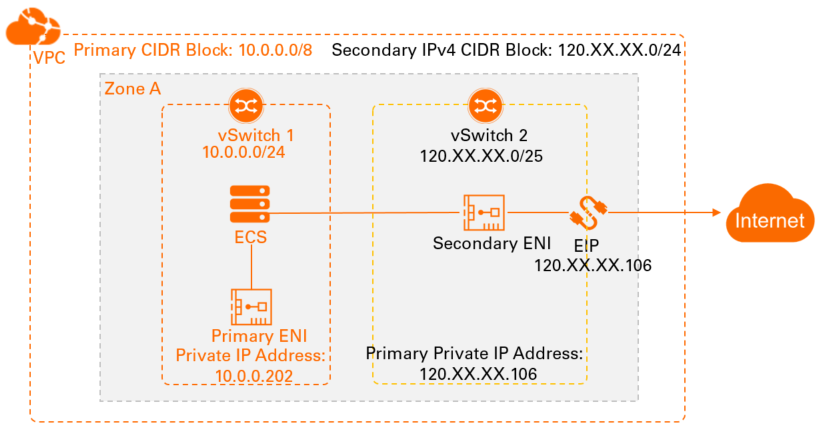

以下のシナリオは、例として使用される。 会社がAlibaba Cloud上にVPCとvSwitch (vSwitch 1) を作成しました。 ECSインスタンスがvSwitch 1にデプロイされています。 vSwitch 1はゾーンAにデプロイされています。ビジネスの成長により、ECSインスタンスがインターネットにアクセスすることを望んでおり、ITエンジニアはECSインスタンスのネットワーク構成を確認する必要があります。

上記の要件を満たすには、次のリソースを作成する必要があります。

VPCおよびvSwitch 2のセカンダリIPv4 CIDRブロック: EIPのCIDRブロックをVPCのセカンダリIPv4 CIDRブロックとして指定します。 次に、指定したCIDRブロックにvSwitch 2を作成します。 vSwitch 1が存在するゾーンAにvSwitch 2をデプロイする必要があります。

セカンダリENI: vSwitch 2でセカンダリENIを作成し、セカンダリENIのプライマリプライベートIPv4アドレスとしてEIPを指定します。

セカンダリENIを作成したら、セカンダリENIをEIPに関連付けます。 次に、セカンダリENIをゾーンAのECSインスタンスに関連付けます。上記の操作を完了すると、EIPがセカンダリENIのプライマリプライベートIPv4アドレスとして使用されます。 オペレーティングシステムのNICでEIPを表示できます。

次の表に、ネットワークの詳細を示します。

パラメーター | CIDRブロック | |

EIP | 120.XX.XX.106 | |

VPCのプライマリCIDRブロック | プライマリCIDRブロック | 10.0.0.0/8 |

vSwitch 1 | 10.0.0.0/24 | |

プライマリENIのプライベートIPv4アドレス | 10.0.0.202 | |

VPCのセカンダリIPv4 CIDRブロック | セカンダリIPv4 CIDRブロック | 120.XX.XX.0/24 |

vSwitch 2 | 120.XX.XX.0/25 | |

セカンダリENIのプライマリプライベートIPv4アドレス | 120.XX.XX.106 | |

制限事項

このトピックで説明する操作を実行すると、同じVPC内のECSインスタンスはプライベートIPアドレスを介して相互に通信できます。 ただし、これらのECSインスタンスは、パブリックIPアドレスを介して相互に通信することはできません。

EIPは、セカンダリIPv4 CIDRブロックが属するvSwitchのIPアドレス範囲内にある必要があり、システム予約IPアドレスにすることはできません。 たとえば、セカンダリCIDRブロックは、CIDRブロックが47.XX. XX.0/24であるvSwitchに追加されます。 vSwitchのIPアドレス範囲は47.XX. XX.1から47.XX. XX.254です。 EIPが47.XX. XX.255 (IPアドレス範囲外) または47.XX. XX.254 (システム予約IPアドレス) の場合、EIPをセカンダリENIのプライマリプライベートIPアドレスとして割り当てることはできません。

準備

VPCとvSwitch 1が作成されます。 vSwitch 1はゾーンAにデプロイされています。詳細については、「VPCの作成と管理」をご参照ください。

ECSインスタンスがvSwitch 1にアタッチされています。 詳細については、「ウィザードを使用したインスタンスの作成」をご参照ください。

ECSインスタンスのセキュリティグループルールにより、ECSインスタンスがインターネットにアクセスできることを確認します。 詳細については、「概要」をご参照ください。

インターネットアクセス用にEIPが作成されます。 詳細については、「EIPの申請」をご参照ください。

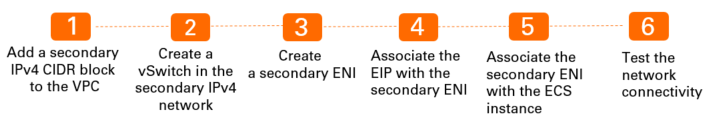

手順

手順1: セカンダリIPv4 CIDRブロックをVPCに追加する

EIPのCIDRブロックをVPCのセカンダリIPv4 CIDRブロックとして指定します。

VPCコンソールにログインします。

上部のナビゲーションバーで、VPCが作成されているリージョンを選択します。

[VPC] ページで、管理するVPCを見つけ、VPCのIDをクリックします。

[VPCの詳細] ページで、CIDR タブをクリックし、IPv4 CIDR の追加 をクリックします。

セカンダリ CIDR の追加 ダイアログボックスで、次のパラメーターを設定し、OK をクリックします。

このトピックでは、主要なパラメーターのみについて説明します。 詳細については、「セカンダリCIDRブロックの追加」をご参照ください。

パラメーター

説明

VPC

セカンダリIPv4 CIDRブロックを追加するVPCを表示します。

セカンダリ CIDR

セカンダリIPv4 CIDRブロックを設定する方法を選択します。

デフォルト CIDR ブロック

カスタム CIDR ブロック

この例では、カスタム CIDR ブロックが選択され、EIPのCIDRブロック120.XX. XX.0/24が使用されています。

ステップ2: セカンダリIPv4 CIDRブロックでvSwitchを作成する

セカンダリIPv4 CIDRブロックにvSwitch 2を作成します。

VPCコンソールにログインします。

左側のナビゲーションウィンドウで、vSwitch をクリックします。

vSwitchを作成するVPCのリージョンを選択します。

vSwitch ページで、作成 をクリックします。

作成 ページで、次のパラメーターを設定し、OK をクリックします。

このトピックでは、主要なパラメーターのみについて説明します。 詳細については、「vSwitchの作成」をご参照ください。

パラメーター

説明

VPC

vSwitch 2をデプロイするVPCを選択します。

この例では、ECSインスタンスがデプロイされているVPCが選択されています。

IPv4 CIDR ブロック

vSwitch 2のCIDRブロックを指定します。

この例では、手順1: セカンダリIPv4 CIDRブロックをVPCに追加するで作成されたIPv4 CIDRブロックが使用されます。

ゾーン

vSwitch 2をデプロイするゾーンを選択します。 同じVPCの異なるゾーンにデプロイされているvSwitchは、互いに通信できます。

この例では、ECSインスタンスがデプロイされているゾーンAが選択されています。

IPv4 CIDR ブロック

vSwitch 2のIPv4 CIDRブロックを指定します。

この例では、120.XX. XX.0/25が指定されています。 CIDRブロックは、セカンダリIPv4 CIDRブロックのサブセットです。

ステップ3: セカンダリENIの作成

vSwitch 2でセカンダリENIを作成し、EIPをセカンダリENIに割り当てて、EIPをセカンダリENIのプライマリプライベートIPv4アドレスとして使用できるようにします。

にログインします。ECSコンソール.

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、リソースが属するリージョンとリソースグループを選択します。

[Create ENI] をクリックします。 [ENIの作成] ページで、次のパラメーターを設定し、[OK] をクリックします。

このトピックでは、主要なパラメーターのみについて説明します。 詳細については、「セカンダリENIの作成」をご参照ください。

パラメーター

説明

[VPC]

セカンダリENIに関連付けるECSインスタンスのVPCを選択します。 ENIの作成後、ENIのVPCを変更することはできません。

この例では、ECSインスタンスがデプロイされているVPCが選択されています。

vSwitch

セカンダリENIに関連付けるECSインスタンスのvSwitchを選択します。 ENIの作成後、ENIのvSwitchを変更することはできません。

この例では、手順2: セカンダリIPv4 CIDRブロックにvSwitchを作成するで作成されたvSwitch 2が選択されています。

説明ENIは、ENIと同じゾーンにデプロイされているECSインスタンスにのみ関連付けることができます。 ECSインスタンスとENIは、異なるvSwitchに接続できます。

[セキュリティグループ]

指定したVPCのセキュリティグループを選択します。 1〜5つのセキュリティグループを選択できます。

この例では、ECSインスタンスに適用されるセキュリティグループが選択されています。

説明ECSインスタンスにセキュリティグループが設定されていない場合は、次の項目に注意してください。

基本セキュリティグループと高度なセキュリティグループを同時に選択することはできません。

他のクラウドサービスで使用されている管理セキュリティグループは選択できません。

セキュリティグループルールがECSインスタンスとセカンダリENIのIPアドレスからのリクエストを許可していることを確認します。

セキュリティグループルールでセカンダリENIがインターネットにアクセスできるようにしてください。

詳細については、「概要」をご参照ください。

プライマリプライベートIP

ENIのプライマリプライベートIPv4アドレスを入力します。 IPv4アドレスは、vSwitchのCIDRブロック内のアイドルIPアドレスである必要があります。 IPv4アドレスを指定しない場合、ENIの作成後にアイドルプライベートIPv4アドレスが自動的にENIに割り当てられます。

この例では、EIP 120.XX. XX.106が使用されています。

ステップ4: EIPをセカンダリENIに関連付ける

Elastic IP Addressコンソールにログインします。

上部のナビゲーションバーで、EIPが作成されているリージョンを選択します。

Elastic IP アドレス ページで、作成したEIPを見つけ、操作 列の リソースと関連付ける をクリックします。

EIP とリソースの関連付け ダイアログボックスで、次のパラメーターを設定し、OK をクリックします。リソースと関連付ける

このトピックでは、主要なパラメーターのみについて説明します。 詳細については、「セカンダリ ENI への EIP の関連付け」をご参照ください。

パラメーター

説明

インスタンスタイプ

サブネットワークインターフェイス を選択します。

モード

この例では、NAT Modeが選択されています。

関連付けるインスタンスを選択してください

この例では、手順3: セカンダリENIの作成で作成されたセカンダリENIが選択されています。

ステップ5: セカンダリENIをECSインスタンスに関連付ける

にログインします。ECSコンソール.

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、ECSインスタンスがデプロイされているリージョンを選択します。

[インスタンス] ページで ECS インスタンスを見つけ、[操作] 列の を選択します。

[セカンダリENIのバインド] ダイアログボックスで、手順3: セカンダリENIの作成で作成したセカンダリENIを選択し、[OK] をクリックします。

ECSインスタンスでセカンダリENIを設定します。

セカンダリENIをECSインスタンスに関連付けた後、一部のイメージがENIのIPアドレスの特定やルートの追加に失敗する場合があります。 その結果、セカンダリENIは期待どおりに機能しません。 この場合、ENIのIPアドレスを識別できるように、ECSインスタンスのセカンダリENIを設定する必要があります。

ECSインスタンスイメージが関連するセカンダリENIをサポートしているかどうかを確認する方法、およびECSインスタンスでセカンダリENIを設定する方法の詳細については、「セカンダリENIの設定」をご参照ください。

手順 6:ネットワーク接続のテスト

ECSインスタンスにログインします。

詳細については、「ECS インスタンスへの接続」をご参照ください。

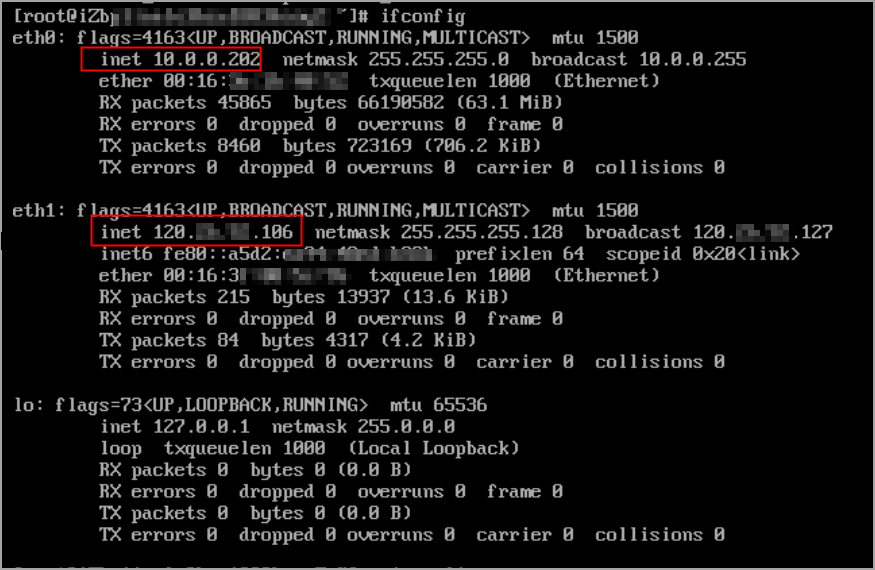

次のコマンドを実行して、ECSインスタンスのネットワーク設定を照会します。

ifconfigEIPはセカンダリENIのプライマリプライベートIPv4アドレスとして使用され、ECSインスタンスのオペレーティングシステムのNICで公開されます。

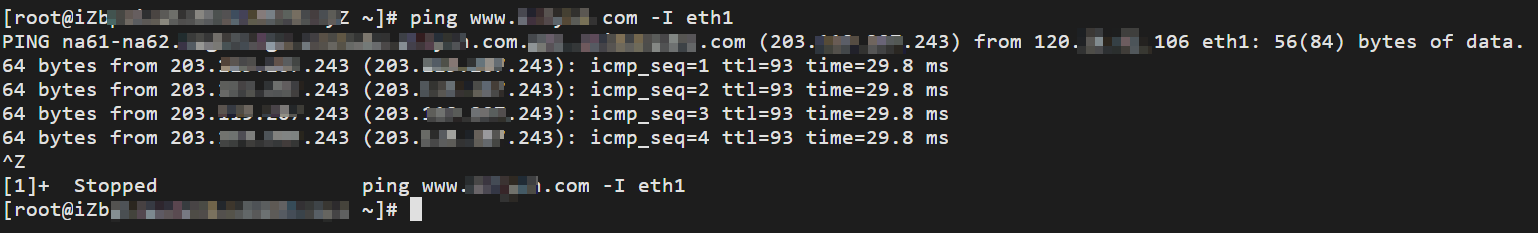

次のコマンドを実行して、セカンダリENIのプライマリプライベートIPv4アドレスとネットワーク間のネットワーク接続をテストします。

ping <Destination network> -I <Primary private IPv4 address of the secondary ENI>結果は、セカンダリENIのプライマリプライベートIPv4アドレスが宛先ネットワークに到達できることを示しています。 これは、ECSインスタンスがセカンダリENIのプライマリプライベートIPv4アドレスを使用してインターネットにアクセスできることを示しています。