Workbench は、Alibaba Cloud が提供する Web ベースのリモート接続ツールです。Workbench はブラウザ内で動作するため、追加のソフトウェアを必要とせずに Elastic Compute Service (ECS) インスタンスに接続できます。インスタンスに割り当てられたパブリック IP アドレスまたはプライベート IP アドレスを使用して ECS インスタンスに接続し、インスタンスで O&M 操作を実行できます。このトピックでは、Workbench を使用して SSH 経由で Linux インスタンスに接続する方法について説明します。

準備

Workbench を使用して SSH 経由で Linux ECS インスタンスに接続する前に、次の準備を完了してください。

インスタンスの状態を確認します。 ECS インスタンスに接続できるのは、インスタンスが [実行中] 状態の場合のみです。

Workbench を使用するための権限関連の操作を完了します: 権限の問題が発生した場合は、Alibaba Cloud アカウントの所有者または管理者に連絡して、Workbench で必要な権限を付与してもらってください。詳細については、「インスタンスに Workbench 経由で接続する」トピックのWorkbench サービスロールセクションをご参照ください。

インスタンスが割り当てられているセキュリティグループを設定します。 Workbench に関連する IP アドレスが ECS インスタンスにアクセスできるように、セキュリティグループにセキュリティグループルールを追加します。セキュリティグループルールは、インスタンスのネットワークタイプによって異なります。詳細については、「インスタンスに Workbench 経由で接続する」トピックのWorkbench に関連するセキュリティグループ設定セクションをご参照ください。

セキュリティグループが指定されていない場合は、Workbench のインスタンスログインダイアログボックスでプロンプトが表示されたら、セキュリティグループを指定できます。プロンプトが表示されたら、セキュリティグループを設定できます。

インスタンスに Cloud Assistant クライアントがインストールされているかどうかを確認します。 [一時 SSH キーペアベースの認証] を使用してインスタンスに接続する場合は、接続先のインスタンスに Cloud Assistant クライアントをインストールする必要があります。詳細については、Cloud Assistant クライアントをインストールするをご参照ください。

手順

この例では、Alibaba Cloud Linux 3 を実行している ECS インスタンスを使用しています。デフォルトでは、ポート 22 がインスタンスへの SSH 接続に使用されます。別の SSH ポートを使用してインスタンスに接続する場合は、このトピックのSSH ポートを指定するセクションをご参照ください。

デフォルトでは、Workbench セッションは 6 時間持続します。セッションで 6 時間以上操作が実行されない場合、セッションは閉じられ、Workbench を使用してインスタンスに再接続する必要があります。

ECS コンソールで、接続するインスタンスを見つけ、 [インスタンスログイン] ダイアログボックスに移動します。

ECS コンソール - インスタンスに移動します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

接続するインスタンスの ID をクリックします。[インスタンスの詳細] ページで、右上隅にある [接続] をクリックします。

リモート接続 ダイアログボックスで、今すぐサインイン ワークベンチ セクションをクリックします。

[インスタンスログイン] ダイアログボックスで、パラメータを設定します。

インスタンスに関する基本情報を設定します。

説明デフォルトでは、Linux インスタンスに接続するときに、Workbench はデフォルトの SSH ポート (22) を使用します。SSH ポートの変更方法については、このトピックのSSH ポートを指定するセクションをご参照ください。

パラメータ

説明

インスタンス

現在のインスタンスの情報が自動的に入力されます。別のインスタンスの IP アドレスまたは名前を入力することもできます。

接続

VPC (Virtual Private Cloud) 内にあるインスタンスに接続するには、インスタンスのパブリックまたはプライベート IP アドレスを使用します。

クラシックネットワークのインスタンスにパブリック IP アドレスが割り当てられている場合は、パブリック IP アドレスのみを使用してインスタンスに接続できます。それ以外の場合は、内部 IP アドレスを使用してインスタンスに接続できます。

さまざまなネットワークタイプの詳細については、VPC の概要とクラシックネットワークの ECS インスタンスの IP アドレスをご参照ください。

[認証] フィールドで認証方式を選択します。

次の表に、さまざまな認証方式を示します。

認証方式

説明

パスワードベース

root や ecs-user などのユーザー名とログインパスワードを入力します。

インスタンスに SSH キーペアをバインドする場合は、SSH キーペアベースの認証を使用することをお勧めします。

SSH キー認証

root や ecs-user などのユーザー名を入力し、[秘密鍵] フィールドに秘密鍵の内容を入力します。秘密鍵ファイルにパスフレーズが指定されている場合は、[秘密鍵のパスフレーズ] フィールドにパスフレーズを入力する必要があります。

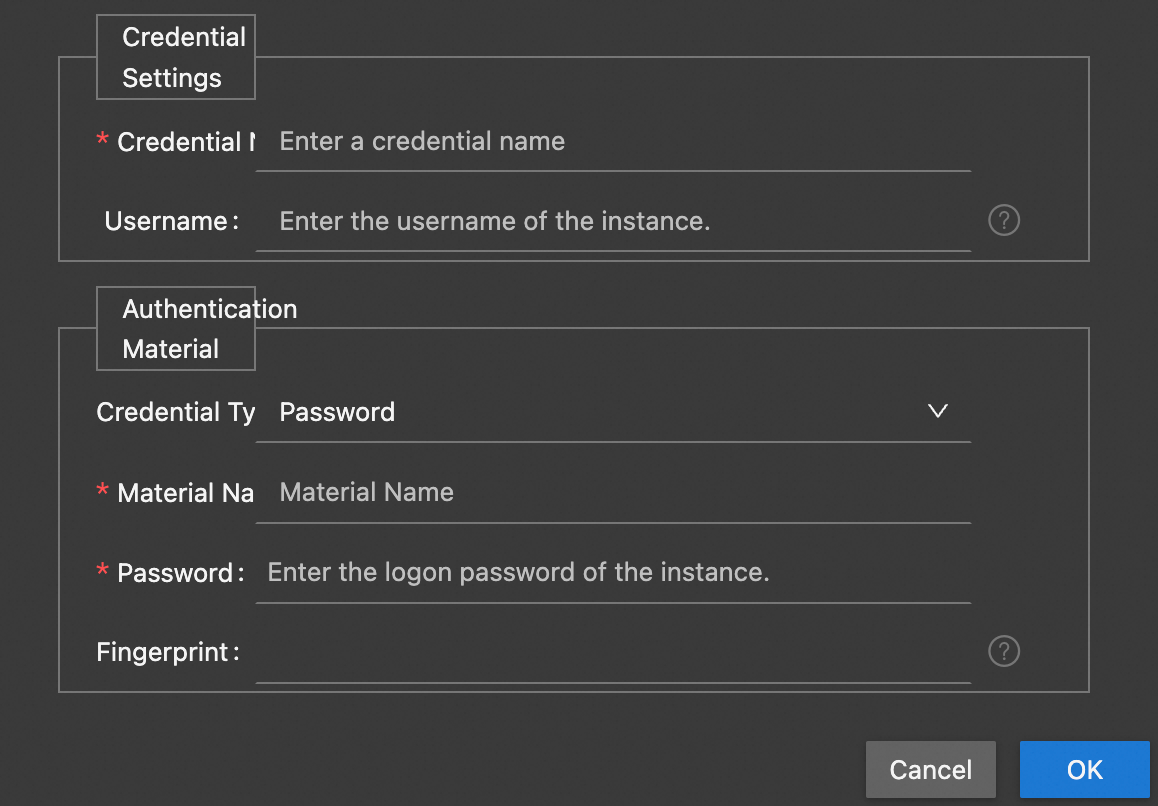

資格情報ベース

資格情報ベースの認証では、ユーザー名とパスワードまたはユーザー名とキーペアを資格情報として保存できます。この認証方式を選択した場合は、[資格情報] フィールドで資格情報を選択し、ユーザー名、パスワード、またはキーペアを入力する必要はありません。資格情報の作成方法については、このトピックの資格情報ベースの認証を使用するセクションをご参照ください。

一時 SSH キーベース

root や ecs-user などのユーザー名を入力します。デフォルトでは、root ユーザー名が使用されます。

この機能は、Cloud Assistant クライアントに基づいて実装されています。詳細については、このトピックの一時 SSH キーペアベースの認証の仕組みセクションをご参照ください。

上記のパラメータを指定したら、[OK] をクリックします。

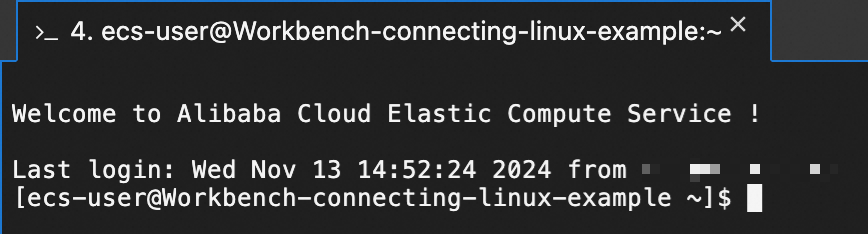

次の図は、インスタンスへの接続が成功した例を示しています。接続中にエラーが発生した場合は、このトピックのFAQセクションをご参照ください。

その他の機能

SSH ポートを指定する

SSH ポートを指定するには、次の図に示すように、[インスタンスログイン] ダイアログボックスの [その他のオプション] をクリックします。

|

|

資格情報ベースの認証を使用する

資格情報ベースの認証では、ユーザー名とパスワードまたはユーザー名とキーペアを資格情報として保存できます。この認証方式を選択した場合は、[資格情報] フィールドで資格情報を選択し、ユーザー名、パスワード、またはキーペアを入力する必要はありません。資格情報を作成するには、次の手順を実行します。

資格情報を他のアカウントと共有することはできません。資格情報を作成したユーザーのみが、資格情報を使用してインスタンスに接続できます。

|

|

|

|

一時 SSH キーペアベースの認証の仕組み

一時 SSH キーペアベースの認証は、Cloud Assistant の共通コマンドに基づいています。

Workbench を使用して Linux インスタンスに接続すると、有効期間が 1 分の一時 SSH キーペアが生成されます。

Cloud Assistant は InvokeCommand 操作を呼び出して、

ACS-ECS-EnableSshPublicKey-linux.shコマンドとACS-ECS-SendSshPublicKey-linux.shコマンドを実行し、一時 SSH キーペアの公開鍵を接続先の Linux インスタンスに送信します。Linux インスタンスでは、公開鍵が Cloud Assistant クライアントに配信されます。その後、一時 SSH キーペアを使用して、Workbench 経由で Linux インスタンスに接続できます。

Workbench は、一時 SSH キーペアをデータベースに保存しません。一時 SSH キーペアが生成されてから 1 分後に有効期限が切れると、Workbench を再利用して別の一時 SSH キーペアを生成し、ログイン接続を維持する必要があります。

問題

Linux インスタンスに接続できない場合は、SSH 接続の問題で説明されている手順に従って、問題のトラブルシューティングを行ってください。