このトピックでは、仮想 Trusted Platform Module(vTPM)に基づく信頼済みインスタンスの使用方法と維持方法について説明します。信頼済みインスタンスの検索、信頼済みインスタンスの信頼済み状態の表示、および異常なインスタンス状態の処理を行うことができます。

インスタンスの信頼済み状態の表示

整合性測定ベンチマークは、インスタンスの作成時に生成されます。後続のインスタンス起動時に収集された測定値は、ベンチマーク測定値と比較され、インスタンスが変更されたかどうかが判断されます。比較結果は、インスタンスの信頼済み状態を示し、セキュリティセンター コンソールに表示されます。

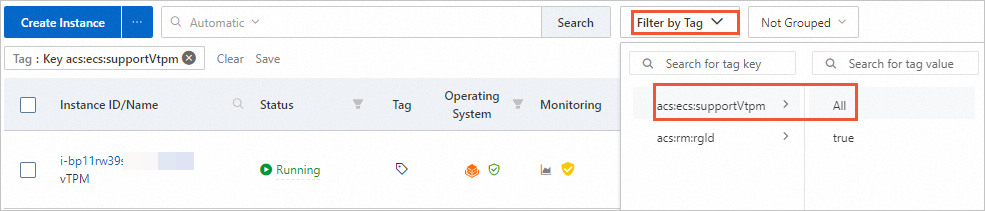

ECS コンソール - インスタンス に移動します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

[タグでフィルタリング] をクリックし、[acs:ecs:supportVtpm] を選択して、信頼済みインスタンスを検索します。

表示する信頼済みインスタンスを見つけ、

[オペレーティングシステム] 列の アイコンをクリックします。

[オペレーティングシステム] 列の アイコンをクリックします。セキュリティセンター コンソールの [ホスト] ページに移動します。

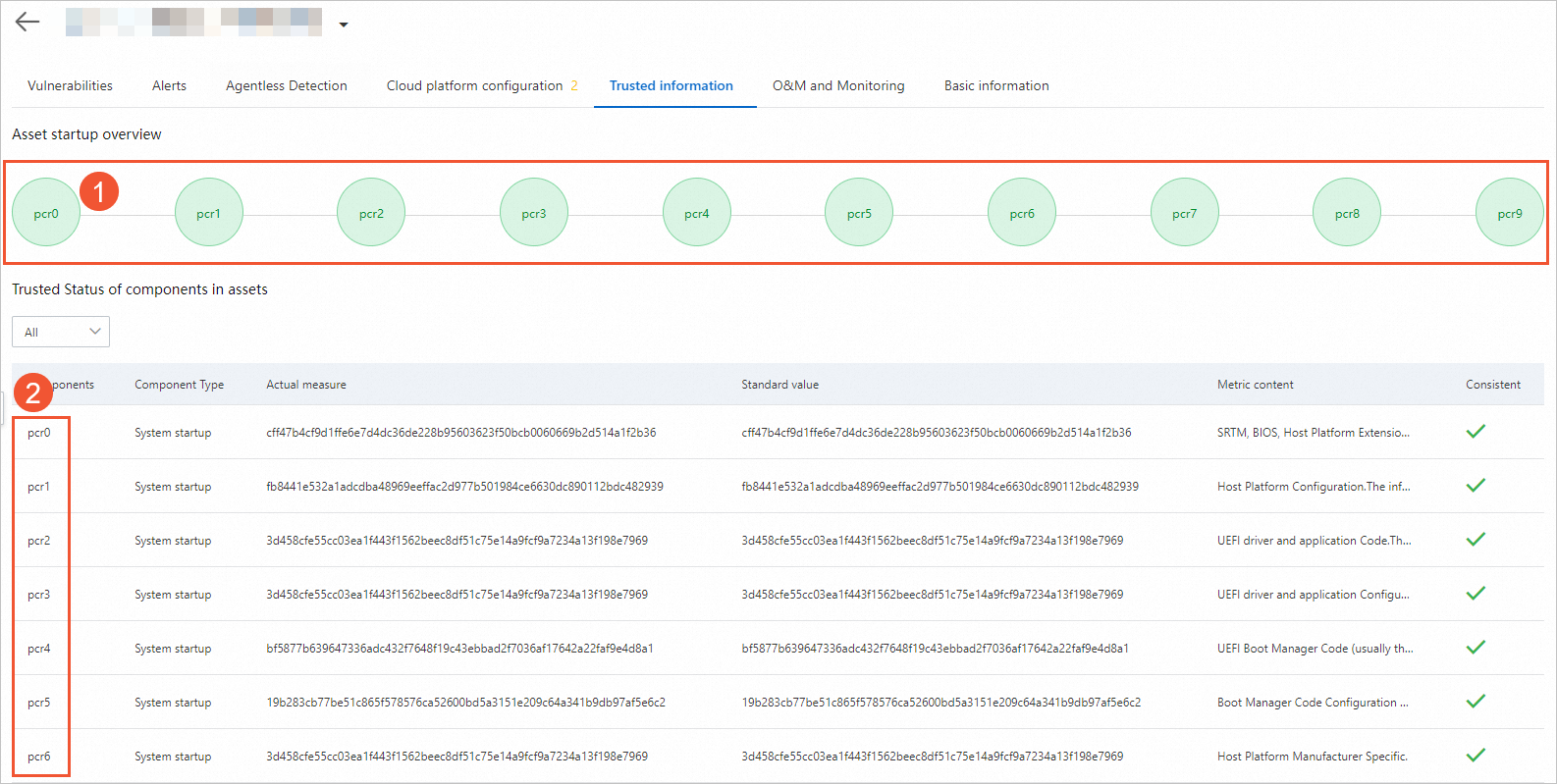

[信頼済み情報] タブをクリックして、インスタンスの信頼済み状態を表示します。

① [アセット起動の概要] セクションの円は、② [アセット内のコンポーネントの信頼済み状態] セクションにリストされているコンポーネントにマッピングされています。① [アセット起動の概要] セクションの各円のの色は、対応するステージが正常かどうかを示します。

すべての円が緑色の場合、インスタンスの起動プロセスは正常です。この場合、[実際のメジャー] 列の値(Alibaba Cloud Trusted System によって収集された実際の状態)は、[標準値] 列の値と同じです。

インスタンスの起動プロセス中に 1 つのステージでエラーが発生した場合、対応する円は赤に変わり、それに続く円は灰色に変わります。[アラート] タブでステージの詳細情報を表示し、例外を修正できます。詳細については、このトピックの「信頼例外の処理」セクションをご参照ください。

説明["デバイスは未測定状態です"] のようなエラーメッセージが [信頼済み情報] タブに表示された場合、信頼済みインスタンスが有効な測定値を長時間報告していないことを示します。この場合、インスタンスに関する詳細な信頼情報は、セキュリティセンター コンソールに表示されません。この問題の解決方法については、このトピックの「未測定状態の処理」セクションをご参照ください。

Platform Configuration Registers(PCR)は、信頼済みセキュリティデバイスのストレージユニットであり、インスタンスの起動プロセス中に収集された状態情報を確実に保存できます。各 PCR は、インスタンスの起動プロセスの特定のステージに対応し、PCR 値は、そのステージで測定されたオブジェクトの状態を表します。PCR に保存されている実際の測定値が想定される標準値と同じ場合、そのステージは想定どおりであると見なされます。インスタンスの起動プロセスの各ステージで、次のオブジェクトが測定されます。

pcr0:Static Root of Trust for Measurements(SRTM)、BIOS、組み込みオプション ROM、および PI ドライバー。

pcr1:ホストプラットフォームの構成。

pcr2:Unified Extensible Firmware Interface(UEFI)ドライバーとアプリケーションコード。

pcr3:UEFI ドライバー、アプリケーション構成、およびアプリケーションデータ。

pcr4:UEFI ブート管理コード(通常は MBR)。

pcr5:UEFI ブート管理コード(通常は MBR)、ブート関連データ(UEFI ブート管理コードで使用されるデータ)、および GUID パーティションテーブル(GPT)パーティションテーブル。

pcr6:プラットフォームメーカーによって定義された特定の UEFI ファームウェア。

pcr7:セキュアブートポリシー。

pcr8:grub.cfg などの構成ファイルで提供される実行される重要なコマンドと、Linux カーネルに送信されるコマンドライン情報。ブートメニューのタイトルを定義するために使用されるコマンドなど、重要でないコマンドは測定されません。

pcr9:GRand Unified Bootloader(GRUB)モジュール、Linux カーネル、および initramfs。

説明ISO は詳細な定義を提供しています。詳細については、ISO/IEC 11889:2015 Trusted Platform Module Library をご参照ください。

信頼例外の処理

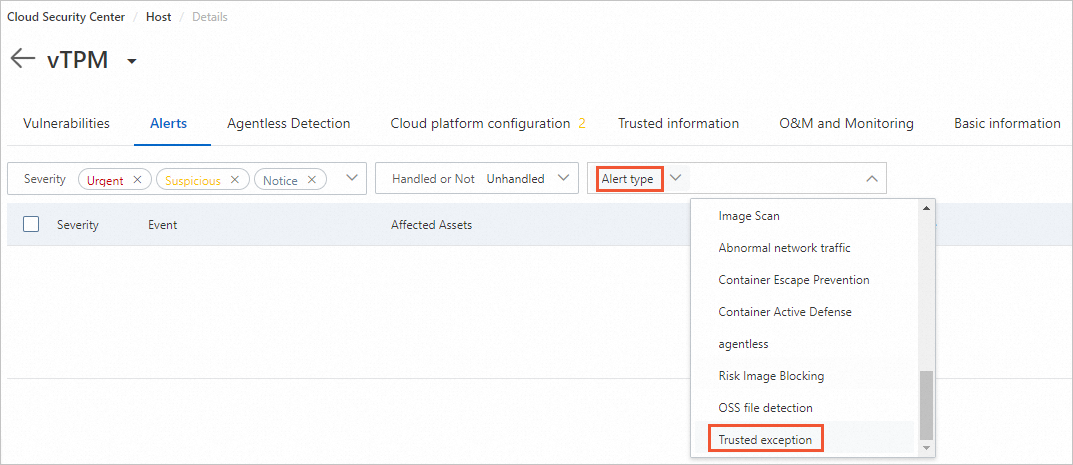

インスタンスの起動プロセス中に 1 つのステージでエラーが発生した場合、[信頼済み情報] タブの対応する円は赤に変わります。[アラート] タブに移動して、詳細なアラート情報を表示し、例外を修正する必要があります。

[アラート] タブをクリックし、[アラートタイプ] を [信頼例外] に設定します。

アラート情報の右側にある [詳細] をクリックして、詳細なエラー情報を表示します。

説明アラートが処理されない場合、定期的に発生しますが、例外に対してそれ以上アラートは生成されません。アラートが最後に発生した時刻のみが [最終発生日時] 列に表示されます。

システム管理者に連絡して、オペレーティングシステム カーネルのアップグレード、オペレーティングシステム ブートパラメーターの変更、初期ファイルシステム(initramfs)の変更など、システムのアップグレードとメンテナンス操作が最近実行されたかどうかを確認します。次に、実際の状況に基づいて、さまざまな方法で例外を修正します。

シナリオ 1:最近システムのアップグレードまたはメンテナンス操作が実行されていない場合は、例外を確認して修正した後、アラートを無視します。

このシナリオでは、インスタンスでセキュリティイベントが発生したためにアラートが発生する可能性があります。たとえば、インスタンスがルートキットやブートキットなどのマルウェアによって損傷しています。システム管理者に連絡して、インスタンスの詳細なチェックを実行し、例外を修正してから、アラートを無視することをお勧めします。次の手順を実行します。

セキュリティセンター コンソールで [ウイルス対策] と [脆弱性] 機能を有効にして使用します。次に、ウイルスライブラリを最新バージョンにアップグレードし、システム内のマルウェアをチェックしてから、脆弱性を修正するか、マルウェアを削除します。

[アラート] タブで、[処理] をクリックします。

[無視] を選択し、[即時処理] をクリックします。

複数インスタンスでアラートが生成された場合、[同時に同じアラームを処理] を選択して、インスタンス上の同じアラートを一度に処理できます。

重要[無視] されたアラートは、[信頼できる情報] タブに引き続き表示されます。Security Center は定期的にセキュリティ アラートを生成するため、無視されたアラートは継続的に生成されます。これらの状況は、インスタンスを再起動して検証に合格するまで続きます。

シナリオ 2:システムのアップグレードまたはメンテナンス操作が最近実行された場合は、例外を確認して修正した後にホワイトリストを追加します。

システムのアップグレードまたはメンテナンス操作が最近実行された場合、アップグレードまたはメンテナンス後のシステムの状態がシステムの新しいベンチマーク状態になります。インスタンスの起動プロセス中の各ステージのステータス値も、対応する PCR の新しいベンチマーク値になります。この場合、[ホワイトリストの追加] を選択する必要があります。

収集された実際の測定値がホワイトリストに追加されると、その値が新しいベンチマーク測定値になります。

未測定状態の処理

もし [デバイスが未測定状態です] のようなエラーメッセージが [信頼済み情報] タブに表示された場合、信頼済みインスタンスが長時間有効な測定値を報告していないことを示します。ほとんどの場合、この状況は信頼クライアントが Trusted System サービスにアクセスできないために発生します。問題のトラブルシューティングを行うには、次の手順を実行します。

信頼済みインスタンスのインスタンス RAM ロールを確認します。

信頼済みインスタンスにインスタンス RAM ロールをアタッチしていない場合は、必要なインスタンス RAM ロールをインスタンスにアタッチします。

信頼済みインスタンスにインスタンス RAM ロールをアタッチしている場合は、インスタンス RAM ロールが Trusted System サービスにアクセスできるかどうかを確認します。詳細については、「信頼済みインスタンスを作成する」をご参照ください。

ネットワーク接続を確認します。

信頼済みインスタンスで次のコマンドを実行して、ネットワーク接続を確認します。

ping trusted-server-vpc.<region-id>.aliyuncs.com<region-id> を信頼済みインスタンスのリージョン ID に置き換えます。コマンド出力が返された場合は、ネットワーク接続が良好であることを示します。

セキュリティグループの設定を確認します。

信頼済みインスタンスが関連付けられているセキュリティグループの設定を確認し、セキュリティグループが

trusted-server-vpc.[region-id].aliyuncs.comへのアクセスを拒否していないことを確認します。クライアントのステータスを確認します。

systemctl status t-trustclientコマンドを実行して、クライアントのステータスを確認します。クライアントがrunning状態ではない場合は、systemctl restart t-trustclientコマンドを実行してクライアントを再起動します。