Resource Access Management (RAM) ユーザーは、さまざまなレベルの権限を付与するために RAM ポリシーをアタッチできる仮想アカウントです。これにより、より安全で制御可能なアクセスが保証され、Alibaba Cloud アカウントの AccessKey ペアが公開されるリスクが軽減されます。このトピックでは、RAM ユーザーに権限を付与する方法と、Cloud Assistant のサンプルポリシーについて説明します。

背景情報

RAM ポリシーは、ユーザーが作成したカスタムポリシーまたは Alibaba Cloud が提供するシステムポリシーです。 Alibaba Cloud アカウントを使用して、リージョン固有の権限と Elastic Compute Service (ECS) インスタンス、クラウドアシスタント コマンド、またはマネージドインスタンスのアクティベーション コードに対する権限を定義するカスタムポリシーを作成し、そのポリシーを RAM ユーザーにアタッチできます。

手順

Alibaba Cloud アカウントを使用して RAM ユーザーを作成します。

詳細については、「RAM ユーザーを作成する」をご参照ください。

Alibaba Cloud アカウントを使用してカスタムポリシーを作成します。詳細については、「カスタムポリシーを作成する」をご参照ください。

次の表は、Cloud Assistant 関連のカスタムポリシーの例を示しています。

ポリシーの種類

サンプル カスタム ポリシー

Cloud Assistant の権限を含むポリシー

Cloud Assistant Agent に対する権限を含むポリシー

Cloud Assistant コマンドに対する権限を含むポリシー

ファイル転送に関する権限を含むポリシー

操作コンテンツと結果配信に対する権限を含むポリシー

マネージドインスタンスに対する権限を含むポリシー

Session Manager の権限を含むポリシー

Alibaba Cloud アカウントを使用して、作成した RAM ユーザーにポリシーをアタッチします。

詳細については、「RAM ユーザーに権限を付与する」をご参照ください。

作成したカスタムポリシーをアタッチします。

Alibaba Cloud が提供する以下のシステムポリシーをアタッチします。

AliyunECSAssistantFullAccess: RAM ユーザーにクラウドアシスタントを管理する権限を付与します。

AliyunECSAssistantReadonlyAccess: RAM ユーザーに クラウドアシスタントに対する読み取り専用権限を付与します。

RAM コンソールにログインして、システムポリシーとポリシーの詳細を表示できます。詳細については、「ポリシーの基本情報を表示する」をご参照ください。

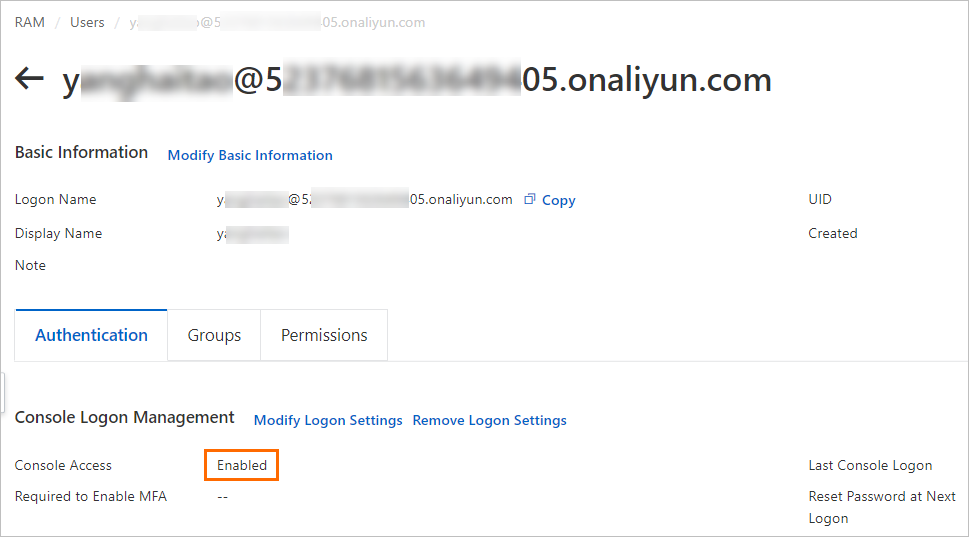

RAM ユーザーが Alibaba Cloud 管理コンソールにログインする権限を持っているかどうかを確認します。

RAM ユーザーに [コンソールアクセス] 権限がない場合、RAM ユーザーは API 操作を呼び出すことによってのみ Cloud Assistant を使用できます。詳細については、「RAM ユーザーの権限を表示する」をご参照ください。

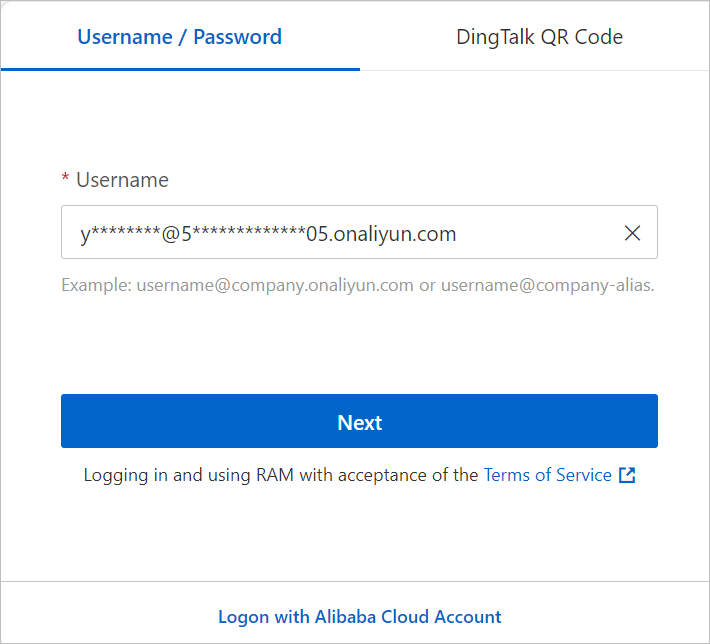

Alibaba Cloud管理コンソールに RAM ユーザーとしてログオンします。

詳細については、「RAM ユーザーとして Alibaba Cloud 管理コンソールにログオンする」をご参照ください。

ECS コンソールに RAM ユーザーとしてログオンし、ECS Cloud Assistant ページに移動して、Cloud Assistant を使用します。

Cloud Assistant 固有のカスタムポリシーのサンプル

Cloud Assistant に対する管理者(読み取りと書き込み)権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは Cloud Assistant API 操作に対するすべてのクエリ権限と管理権限を持つようになります。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:*Command",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:StopInvocation",

"ecs:*CloudAssistant*",

"ecs:SendFile",

"ecs:DescribeSendFileResults",

"ecs:*ManagedInstance",

"ecs:DescribeManagedInstances",

"ecs:*Activation",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:ModifyInvocationAttribute",

"ecs:StartTerminalSession",

"ecs:DescribeTerminalSessions"

],

"Resource": [

"acs:ecs:*:*:instance/*",

"acs:ecs:*:*:command/*",

"acs:ecs:*:*:activation/*",

"acs:ecs:*:*:invocation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ram:CreateServiceLinkedRole"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"ram:ServiceName": [

"archiving.ecs.aliyuncs.com"

]

}

}

},

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/*"

]

}

]

}Cloud Assistant に対する読み取り専用権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべての Cloud Assistant API 操作をクエリする権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:DescribeCloudAssistant*",

"ecs:DescribeSendFileResults",

"ecs:DescribeManagedInstances",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:DescribeTerminalSessions"

],

"Resource": [

"acs:ecs:*:*:instance/*",

"acs:ecs:*:*:command/*",

"acs:ecs:*:*:activation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/*"

]

}

]

}リージョン固有の Cloud Assistant の権限

リソース要素でリージョンフィールドを指定することで、特定のリージョンにおける RAM ユーザーの権限を制限できます。次のサンプルポリシーを RAM ユーザーにアタッチすると、RAM ユーザーは中国 (杭州) リージョンでのみクラウドアシスタントを使用する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:*Command",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:StopInvocation",

"ecs:*CloudAssistant*",

"ecs:SendFile",

"ecs:DescribeSendFileResults",

"ecs:*ManagedInstance",

"ecs:DescribeManagedInstances",

"ecs:*Activation",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:ModifyInvocationAttribute",

"ecs:StartTerminalSession",

"ecs:DescribeTerminalSessions"

],

"Resource": [

"acs:ecs:cn-hangzhou:*:instance/*",

"acs:ecs:cn-hangzhou:*:command/*",

"acs:ecs:cn-hangzhou:*:activation/*",

"acs:ecs:cn-hangzhou:*:invocation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ram:CreateServiceLinkedRole"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"ram:ServiceName": [

"archiving.ecs.aliyuncs.com"

]

}

}

},

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:cn-hangzhou:*:servicesettings/*"

]

}

]

}Cloud Assistant クライアント固有のカスタムポリシーのサンプル

Permissions to query the installation status of Cloud Assistant Agent

API 操作: DescribeCloudAssistantStatus

After you attach the following sample policy to RAM users, the RAM users have the permissions to query the installation status of Cloud Assistant クライアント on all ECS インスタンス:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInstances", "ecs:DescribeCloudAssistantStatus" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンス上でのみ クラウドアシスタントクライアント のインストール ステータスをクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInstances", "ecs:DescribeCloudAssistantStatus" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx000a", "acs:ecs:*:*:instance/i-instancexxx000b" ] } ] }

インストールするための権限 Cloud Assistant クライアント

API 操作: InstallCloudAssistant をインストールする

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべての ECS インスタンスに Cloud Assistant クライアント をインストールする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InstallCloudAssistant" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスにのみ Cloud Assistant クライアント をインストールできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InstallCloudAssistant" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

Cloud Assistant コマンド固有のカスタムポリシーのサンプル

Cloud Assistant コマンドをクエリする権限

API 操作: DescribeCommands

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべての Cloud Assistant コマンドをクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCommands" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }リソース 要素でコマンド ID を指定することで、特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたコマンドのみをクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCommands" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

クラウドアシスタント コマンドを削除する権限

API 操作: DeleteCommand

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべての Cloud Assistant コマンドを削除する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteCommand" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }リソース 要素でコマンド ID を指定することで、特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたコマンドのみを削除できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

クラウドアシスタント コマンドを作成するための権限

API 操作: CreateCommand

RAM ユーザーに次のサンプル ポリシーをアタッチすると、RAM ユーザーは Cloud Assistant コマンドを作成する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:CreateCommand"

],

"Resource": [

"acs:ecs:*:*:command/*"

]

}

]

}クラウドアシスタント コマンドを変更する権限

API 操作: ModifyCommand

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべての Cloud Assistant コマンドを変更する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCommand" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }リソース 要素でコマンド ID を指定することで、特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたコマンドのみを変更できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

クラウドアシスタント コマンドを実行するための権限

API 操作: InvokeCommand

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのインスタンスで Cloud Assistant コマンドを実行する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/*", "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスでのみクラウドアシスタント コマンドを実行できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/*", "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }リソース 要素でコマンド ID を指定することで、特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーはインスタンス上で指定されたコマンドのみを実行できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b", "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でコマンド ID とインスタンス ID の両方を指定して、特定のインスタンスおよび特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスで指定されたコマンドのみを実行できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }コマンド名を対応するプラグイン名と共に指定することで、コマンドに対する権限を制限できます。次のサンプルポリシーでは、RAM ユーザーは test-plugin という名前のプラグインに対応する、ACS-ECS-ExecutePlugin-for-linux.sh という名前の共通コマンドのみを実行できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:command/ACS-ECS-ExecutePlugin-for-linux.sh", "acs:ecs:*:*:instance/*" ], "Condition": { "StringEqualsIgnoreCase": { "ecs:PluginName": [ "test-plugin" ] } } } ] }条件 要素にタグを指定して、コマンドを実行できる ECS インスタンスの範囲を制御できます。たとえば、

test:tonyタグが付いている ECS インスタンスでのみコマンドを実行できます。説明acs:ResourceTag パラメーターにタグを指定すると、指定したタグを持つリソースのみを使用できます。たとえば、Cloud Assistant コマンドを実行できる ECS インスタンスをフィルタリングするためにタグを指定します。コマンドにはタグがありません。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:instance/*" ], "Condition": { "StringEquals": { "acs:ResourceTag/Owner": "zxy" } } }, { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:command/*" ] } ] }

Cloud Assistant コマンドを即時実行するための権限

API 操作: RunCommand

RunCommand オペレーションを呼び出すときに KeepCommandRunCommand パラメーターを true に設定した場合、 要素に "acs::ecs:*:*:command/*"リソース 行を追加する必要があります。

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのインスタンスでクラウドアシスタントコマンドを同時に作成および実行する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: RunCommand" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーが指定されたインスタンスでのみ、クラウドアシスタント コマンドを同時に作成および実行することを許可します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: RunCommand" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }条件 要素にタグを指定して、コマンドを即時実行できる ECS インスタンスの範囲を制限できます。たとえば、

test:tonyタグが付いている ECS インスタンスでのみコマンドを即時実行できます。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:RunCommand" ], "Resource": "acs:ecs:*:*:instance/*", "Condition": { "StringEquals": { "acs:ResourceTag/test": "tony" } } } ] }

コマンド実行結果をクエリする権限

API 操作: DescribeInvocations

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのインスタンスでコマンド実行結果をクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:command/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスでのみコマンドの実行結果をクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/*" ] } ] }リソース 要素でコマンド ID を指定することで、特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーがインスタンス上の指定されたコマンドの実行結果のみをクエリできるようにします。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }リソース 要素でコマンド ID とインスタンス ID の両方を指定して、特定のインスタンスおよび特定のコマンドに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンス上の指定されたコマンドの実行結果のみをクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs: DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }

スケジュールされたタスクの実行情報を変更するための権限

API 操作: ModifyInvocationAttribute

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのスケジュールされたタスクの実行情報を変更し、すべてのインスタンスをスケジュールされたタスクに追加する権限を持ちます。

InvokeCommand または RunCommand オペレーションを呼び出すときに、

CommandContentパラメーターの値を変更し、KeepCommandパラメーターをtrueに設定すると、コマンドが追加および保持されます。この場合、ModifyInvocationAttribute オペレーションを呼び出す前に、Resource 要素にacs:ecs:*:*:command/*行を追加する必要があります。{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:invocation/*" ], "Effect": "Allow" } ] }Resource 要素でタスク ID を指定することで、特定のタスクに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは、指定されたタスクの実行情報を変更し、指定されたタスクにインスタンスを追加することのみが許可されます。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:invocation/task-xxx" ], "Effect": "Allow" } ] }Resource 要素でインスタンス ID を指定することで、特定のインスタンスへの権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーはすべてのスケジュールされたタスクの実行情報を変更し、指定されたインスタンスのみをスケジュールされたタスクに追加できます。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/i-instance-xxx", "acs:ecs:*:*:invocation/*" ], "Effect": "Allow" } ] }Resource 要素でインスタンス ID とタスク ID を指定することで、特定のインスタンスとタスクへの権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは、指定されたタスクの実行情報の変更と、スケジュールされたタスクへの指定されたインスタンスの追加のみを実行できます。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/i-instance-xxx", "acs:ecs:*:*:invocation/task-xxx" ], "Effect": "Allow" } ] }

実行中のクラウドアシスタント コマンドを停止する権限

API 操作: StopInvocation

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてインスタンスで実行中の Cloud Assistant コマンドを停止する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StopInvocation" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンス上でのみ、実行中のクラウドアシスタント コマンドを停止できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StopInvocation" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

コマンドで共通の OSS パラメーターを構成する権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは共通の Object Storage Service (OSS) パラメーターを含む Cloud Assistant コマンドを実行する権限を持ちます。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:CreateCommand",

"ecs:DescribeCommands",

"ecs:InvokeCommand",

"ecs:RunCommand",

"ecs:DescribeInvocations",

"ecs:DescribeInvocationResults",

"ecs:DescribeCloudAssistantStatus",

"oos:GetParameters",

"oos:GetParameter"

],

"Resource": "*"

}

],

"Version": "1"

}コマンドで暗号化された OSS パラメーターを構成する権限コマンド内の暗号化された OSS パラメーター

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは暗号化された OSS パラメーターを含む Cloud Assistant コマンドを実行する権限を持ちます。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:CreateCommand",

"ecs:DescribeCommands",

"ecs:InvokeCommand",

"ecs:RunCommand",

"ecs:DescribeInvocations",

"ecs:DescribeInvocationResults",

"ecs:DescribeCloudAssistantStatus",

"oos:GetParameters",

"oos:GetSecretParameters",

"oos:GetParameter",

"oos:GetSecretParameter",

"kms:GetSecretValue"

],

"Resource": "*"

}

],

"Version": "1"

}ファイルのアップロードに固有のカスタム ポリシーのサンプル

オンプレミス ファイルをアップロードする権限

API 操作: SendFile

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのインスタンスにオンプレミスファイルをアップロードする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスにのみオンプレミス ファイルをアップロードできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }条件 要素にタグを指定して、権限を特定のインスタンスに制限できます。次のサンプルポリシーでは、RAM ユーザーは指定されたタグが付いている ECS インスタンスにのみオンプレミスファイルをアップロードできます。たとえば、

test:tonyタグが付いている ECS インスタンスにのみファイルをアップロードできます。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": "acs:ecs:*:*:instance/*", "Condition": { "StringEquals": { "acs:ResourceTag/test": "tony" } } } ] }

ファイルアップロード操作の結果をクエリする権限

API 操作: DescribeSendFileResults

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのインスタンスへのファイルアップロード操作の結果をクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeSendFileResults" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーが指定されたインスタンスに対してのみファイル アップロード操作の結果をクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeSendFileResults" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

操作内容と結果の配信に固有のカスタム ポリシーのサンプル

操作コンテンツと結果配信設定のクエリと変更を行うための権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは操作内容と結果配信設定をクエリおよび変更する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/cloudassistantdeliverysettings"

]

}

]

}オペレーションコンテンツと結果配信設定をクエリする権限

RAM ユーザーに次のサンプル ポリシーをアタッチすると、RAM ユーザーは操作内容と結果配信設定をクエリする権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/cloudassistantdeliverysettings"

]

}

]

}オペレーションコンテンツと結果配信に対するリージョン固有の権限

Resource 要素でリージョン ID を指定することで、RAM ユーザーのリージョン権限を制限できます。

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは、中国 (杭州) リージョンでのみ操作コンテンツと結果配信設定をクエリおよび変更する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCloudAssistantSettings", "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/cloudassistantdeliverysettings" ] } ] }RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは中国 (杭州) リージョンでのみ操作コンテンツと結果配信設定をクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/cloudassistantdeliverysettings" ] } ] }

セッションレコード配信設定のクエリと変更を行うための権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはセッションレコード配信設定をクエリおよび変更する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/sessionmanagerdeliverysettings"

]

}

]

}セッションレコード配信設定を照会する権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはセッション記録配信設定をクエリする権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/sessionmanagerdeliverysettings"

]

}

]

}セッションレコード配信に対するリージョン固有の権限

Resource 要素でリージョン ID を指定して、RAM ユーザーのリージョン権限を制限できます。

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは、中国 (杭州) リージョンでのみセッション記録配信設定をクエリおよび変更する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCloudAssistantSettings", "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/sessionmanagerdeliverysettings" ] } ] }RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは中国 (杭州) リージョンでのみセッションレコード配信設定をクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/sessionmanagerdeliverysettings" ] } ] }

OSS バケットをクエリする権限

RAM ユーザーとして O&M タスク実行レコードまたはセッションレコードを OSS に配信する場合は、RAM ユーザーに OSS バケットをクエリする権限を付与する必要があります。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oss:ListBuckets"

],

"Resource": "*"

}

]

}O&M タスク実行レコードまたはセッションレコードを OSS に配信した後、クエリと分析のために OSS の RAM ポリシーについて学習する必要があります。詳細については、「RAM ポリシー」と「RAM ポリシーの一般的な例」をご参照ください。

Simple Log Service プロジェクトとログストアをクエリする権限

RAM ユーザーとして O&M タスク実行レコードまたはセッションレコードを Simple Log Service に配信する場合、Simple Log Service プロジェクトとログストアをクエリする権限を RAM ユーザーに付与する必要があります。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"log:ListProject",

"log:ListLogStores"

],

"Resource": "*"

}

]

}After you deliver O&M task execution records or session records to Simple Log Service, you must learn about RAM policies on Simple Log Service for query and analysis purposes. For more information, see Overview of RAM authentication rules. O&M タスク実行レコードまたはセッションレコードを Simple Log Service に配信した後、クエリと分析のために Simple Log Service の RAM ポリシーについて学習する必要があります。詳細については、「RAM 認証ルールの概要」をご参照ください。

マネージド インスタンス固有のカスタム ポリシーのサンプル

マネージドインスタンスの登録解除の権限

API 操作: DeregisterManagedInstance

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのマネージドインスタンスの登録を解除する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeregisterManagedInstance" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたマネージド インスタンスのみ登録解除できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeregisterManagedInstance" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

マネージドインスタンスをクエリする権限

API 操作: DescribeManagedInstances

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはすべてのマネージドインスタンスをクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeManagedInstances" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたマネージド インスタンスのみをクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeManagedInstances" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

アクティベーションコードを作成する権限

API 操作: CreateActivation の作成

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーはアクティベーションコードを作成し、そのアクティベーションコードを使用して Alibaba Cloud 以外のサーバーを Alibaba Cloud マネージドインスタンスとして登録する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:CreateActivation"

],

"Resource": [

"acs:ecs:*:*:activation/*"

]

}

]

}アクティベーションコードを無効にするための権限

API 操作: DisableActivation の無効化

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは Alibaba Cloud マネージドインスタンスの登録に使用されるすべてのアクティベーションコードを無効にする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DisableActivation" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーが指定されたマネージド インスタンスのアクティベーション コードのみを無効にすることが許可されます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DisableActivation" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

アクティベーション コードを照会する権限

API 操作: DescribeActivations

RAM ユーザーに次のサンプル ポリシーをアタッチすると、RAM ユーザーは、作成されたアクティベーション コードとアクティベーション コードの使用状況をクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeActivations" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは、指定されたマネージド インスタンスのアクティベーション コードと、アクティベーション コードの使用状況のみをクエリできます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeActivations" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

アクティベーションコードを削除する権限

API 操作: DeleteActivation の削除

RAM ユーザーに次のサンプル ポリシーをアタッチすると、RAM ユーザーは未使用のアクティベーション コードをすべて削除する権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteActivation" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }リソース 要素でインスタンス ID を指定することで、特定のアクティベーションコードに対する権限を制限できます。次のサンプルポリシーでは、RAM ユーザーは使用されていない指定されたアクティベーションコードのみを削除できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteActivation" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

クラウドアシスタントクライアント スペックアップに固有のカスタムポリシーのサンプル

API 操作: ModifyCloudAssistantSettings と DescribeCloudAssistantSettings

Cloud Assistant クライアントのアップグレード設定の照会および変更の権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは Cloud Assistant クライアントのスペックアップ設定をクエリおよび変更する権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/AgentUpgradeConfig"

]

}

]

}Cloud Assistant クライアントのアップグレード設定を照会する権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは Cloud Assistant クライアントのアップグレード設定をクエリする権限を持ちます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/AgentUpgradeConfig"

]

}

]

}Session Manager 固有のカスタムポリシーのサンプル

API 操作: StartTerminalSession と DescribeTerminalSessions

セッションマネージャーセッションレコードを作成およびクエリするための権限

RAM ユーザーに次のサンプルポリシーをアタッチすると、RAM ユーザーは Session Manager セッションレコードを作成およびクエリする権限を持ちます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StartTerminalSession", "ecs:DescribeTerminalSessions" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }リソース要素でインスタンス ID を指定することで、特定のインスタンスに対する権限を制限できます。次のサンプル ポリシーでは、RAM ユーザーは指定されたインスタンスでのみ Session Manager セッション レコードの作成とクエリを実行できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StartTerminalSession", "ecs:DescribeTerminalSessions" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }