Microsoft AzureにデプロイされたデータベースをData Transmission Service (DTS) インスタンスのソースまたはターゲットデータベースとして使用する場合は、DTSサーバーからデータベースへのアクセスを許可するために特定の構成を完了する必要があります。 ほとんどの場合、パブリックIPアドレスまたは仮想プライベートクラウド (VPC) を使用してAzureデータベースをAlibaba Cloudに接続できます。 このトピックでは、AzureデータベースをAlibaba Cloudに接続する方法について説明します。

パブリックIPアドレスを介した接続

ソースデータベースがAzure SQLマネージドインスタンスの場合、この方法を使用してソースデータベースをAlibaba Cloudに接続します。

Azureデータベースにはインターネット経由でアクセスでき、DTSサーバーのCIDRブロックは、セキュリティグループルール、ファイアウォールポリシー、IPアドレスホワイトリストなど、データベースのセキュリティ設定に追加されます。

Azureデータベースを構成する方法の詳細については、「Azure」をご参照ください。

DTSサーバーのCIDRブロックの詳細については、「CIDRブロックの追加」をご参照ください。

VPC経由の接続

シナリオ

この例では、企業がAlibaba Cloudのドイツ (フランクフルト) リージョンにVPCを作成し、Azureのドイツ西中央リージョンにVPCを作成します。 企業はIPsec-VPN接続を確立して、Alibaba Cloud VPCとAzure VPC間の通信を可能にします。

前提条件

AzureデータベースはVPCにあります。 詳細については、お問い合わせAzure.

VPCは、Alibaba Cloudのドイツ (フランクフルト) リージョンで作成されます。 詳細については、「」をご参照ください。IPv4 CIDRブロックを持つVPCの作成.

Azure VPCとAlibaba Cloud VPCのCIDRブロックが取得されます。

説明CIDRブロックは自分で計画できます。 2つのVPCのCIDRブロックが互いに重複しないようにしてください。

リソース

CIDRブロック

IPアドレス

Alibaba Cloud VPC

10.0.0.0/16,100.104.0.0/16

Alibaba CloudデータベースのプライベートIPアドレス

Azure VPC

192.168.0.0/16

AzureデータベースのプライベートIPアドレス

手順

Alibaba CloudにVPNゲートウェイを作成します。

Alibaba CloudにVPNゲートウェイを作成します。 詳細については、「手順1: Alibaba CloudでのVPNゲートウェイの作成」をご参照ください。

AzureにVPNリソースをデプロイします。

AzureにVPNリソースをデプロイします。 詳細については、「手順2: VPNリソースをAzureにデプロイする」をご参照ください。

Alibaba CloudにVPNゲートウェイをデプロイします。

Azure VPCとAlibaba Cloud VPCの間にIPsec-VPN接続を確立します。 詳細については、「手順3: Alibaba CloudにVPN gatewayをデプロイする」をご参照ください。

手順1: Alibaba CloudでのVPNゲートウェイの作成

まず、Alibaba CloudにVPNゲートウェイを作成する必要があります。 VPNゲートウェイが作成されると、システムはVPNゲートウェイに2つのIPアドレスを割り当てます。 IPアドレスは、Azure仮想ネットワークへのIPsec-VPN接続を確立するために使用されます。

VPN Gatewayコンソールにログインします。

上部のナビゲーションバーで、VPNゲートウェイを作成するリージョンを選択します。

VPNゲートウェイのリージョンは、関連付けられるVPCのリージョンと同じである必要があります。

VPN Gatewayページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメーターを設定し、今すぐ購入 をクリックして、支払いを完了します。

次の表に、設定する必要がある主要なパラメーターのみを示します。 他のパラメーターについては、デフォルト値を使用するか、空のままにします。 詳細については、「VPN gatewayの作成と管理」をご参照ください。

パラメーター

説明

例

名前

VPNゲートウェイの名前。

VPN Gatewayを入力します。

リージョン

VPNゲートウェイを作成するリージョン。

ドイツ (フランクフルト) を選択します。

ゲートウェイタイプ

VPNゲートウェイのタイプ。

[標準] を選択します。

ネットワークタイプ

VPNゲートウェイのネットワークタイプ。

[公開] を選択します。

トンネル

VPN gatewayのトンネルモード。 このリージョンでサポートされているトンネルモードが表示されます。 有効な値:

デュアルトンネル

シングルトンネル

シングルトンネルモードとデュアルトンネルモードの詳細については、「 [アップグレード通知] IPsec-VPN接続がデュアルトンネルモードをサポート」をご参照ください。

デフォルト値Dual-tunnelを使用します。

VPC

VPNゲートウェイを関連付けるVPC。

ドイツ (フランクフルト) リージョンのVPCを選択します。

VSwitch

関連付けられたVPCのVPNゲートウェイを関連付けるvSwitch。

シングルトンネルを選択した場合、vSwitchを1つだけ指定する必要があります。

デュアルトンネルを選択した場合、2つのvSwitchを指定する必要があります。

IPsec-VPN機能を有効にすると、IPsec-VPN接続を介してVPCと通信するためのインターフェイスとして、2つのvSwitchのそれぞれにelastic network interface (ENI) が作成されます。 各ENIはvSwitchで1つのIPアドレスを占有します。

説明システムはデフォルトでvSwitchを選択します。 デフォルトのvSwitchを変更または使用できます。

VPNゲートウェイの作成後、VPNゲートウェイに関連付けられているvSwitchを変更することはできません。 VPN gatewayの詳細ページで、VPN gatewayに関連付けられているvSwitch、vSwitchが属するゾーン、およびENIをvSwitchで表示できます。

関連付けられているVPCでvSwitchを選択します。

vSwitch 2

関連付けられたVPCのVPNゲートウェイを関連付ける他のvSwitch。

関連するVPCの異なるゾーンに2つのvSwitchを指定して、IPsec-VPN接続のゾーン間でディザスタリカバリを実装します。

1つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされません。 IPsec-VPN接続の高可用性を実装するには、ゾーンに2つのvSwitchを指定することを推奨します。 最初のものと同じvSwitchを選択することもできます。

説明VPCに1つのvSwitchのみがデプロイされている場合は、vSwitchを作成します。 詳細については、「vSwitchの作成と管理」をご参照ください。

関連するVPCで別のvSwitchを選択します。

IPsec-VPN

VPN gatewayのIPsec-VPNを有効にするかどうかを指定します。 デフォルト値: 有効。

[有効] を選択します。

SSL-VPN

VPN gatewayのSSL-VPNを有効にするかどうかを指定します。 デフォルト値: 無効。

[無効] を選択します。

VPN Gatewayコンソールにログインします。

上部のナビゲーションバーで、VPNゲートウェイを作成するリージョンを選択します。

VPNゲートウェイのリージョンは、関連付けられるVPCのリージョンと同じである必要があります。

VPN Gatewayページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメーターを設定し、今すぐ購入 をクリックして、支払いを完了します。

次の表に、設定する必要がある主要なパラメーターのみを示します。 他のパラメーターについては、デフォルト値を使用するか、空のままにします。 詳細については、「VPN gatewayの作成と管理」をご参照ください。

パラメーター

説明

例

名前

VPNゲートウェイの名前。

VPN Gatewayを入力します。

リージョン

VPNゲートウェイを作成するリージョン。

ドイツ (フランクフルト) を選択します。

ゲートウェイタイプ

VPNゲートウェイのタイプ。

[標準] を選択します。

ネットワークタイプ

VPNゲートウェイのネットワークタイプ。

[公開] を選択します。

トンネル

VPN gatewayのトンネルモード。 このリージョンでサポートされているトンネルモードが表示されます。 有効な値:

デュアルトンネル

シングルトンネル

シングルトンネルモードとデュアルトンネルモードの詳細については、「 [アップグレード通知] IPsec-VPN接続がデュアルトンネルモードをサポート」をご参照ください。

デフォルト値Dual-tunnelを使用します。

VPC

VPNゲートウェイを関連付けるVPC。

ドイツ (フランクフルト) リージョンのVPCを選択します。

VSwitch

関連付けられたVPCのVPNゲートウェイを関連付けるvSwitch。

シングルトンネルを選択した場合、vSwitchを1つだけ指定する必要があります。

デュアルトンネルを選択した場合、2つのvSwitchを指定する必要があります。

IPsec-VPN機能を有効にすると、IPsec-VPN接続を介してVPCと通信するためのインターフェイスとして、2つのvSwitchのそれぞれにelastic network interface (ENI) が作成されます。 各ENIはvSwitchで1つのIPアドレスを占有します。

説明システムはデフォルトでvSwitchを選択します。 デフォルトのvSwitchを変更または使用できます。

VPNゲートウェイの作成後、VPNゲートウェイに関連付けられているvSwitchを変更することはできません。 VPN gatewayの詳細ページで、VPN gatewayに関連付けられているvSwitch、vSwitchが属するゾーン、およびENIをvSwitchで表示できます。

関連付けられているVPCでvSwitchを選択します。

vSwitch 2

関連付けられたVPCのVPNゲートウェイを関連付ける他のvSwitch。

関連するVPCの異なるゾーンに2つのvSwitchを指定して、IPsec-VPN接続のゾーン間でディザスタリカバリを実装します。

1つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされません。 IPsec-VPN接続の高可用性を実装するには、ゾーンに2つのvSwitchを指定することを推奨します。 最初のものと同じvSwitchを選択することもできます。

説明VPCに1つのvSwitchのみがデプロイされている場合は、vSwitchを作成します。 詳細については、「vSwitchの作成と管理」をご参照ください。

関連するVPCで別のvSwitchを選択します。

IPsec-VPN

VPN gatewayのIPsec-VPNを有効にするかどうかを指定します。 デフォルト値: 有効。

[有効] を選択します。

SSL-VPN

VPN gatewayのSSL-VPNを有効にするかどうかを指定します。 デフォルト値: 無効。

[無効] を選択します。

VPN gatewayが作成されたら、VPN GatewayページでVPN Gatewayを表示します。

新しく作成されたVPN gatewayは 準備中 状態で、約1〜5分後に 正常 状態に変わります。 ステータスが 正常 に変更されると、VPN gatewayは使用可能になります。

次の表に、システムによってVPNゲートウェイに割り当てられた2つのIPアドレスを示します。

VPNゲートウェイ名

VPNゲートウェイID

IPアドレス

VPN Gateway

vpn-gw8dickm386d2qi2g ****

IPsecアドレス1: 8.XX. XX.130。これは、デフォルトでアクティブなトンネルのIPアドレスです。

IPsecアドレス2: 47.XX. XX.27。デフォルトでは、スタンバイトンネルのIPアドレスです。

ステップ2: AzureにVPNリソースをデプロイする

Azure VPCとAlibaba Cloud VPCの間にIPsec-VPN接続を確立するには、次の手順に基づいてVPNリソースをAzureにデプロイする必要があります。 詳細については、「」をご参照ください。Azure.

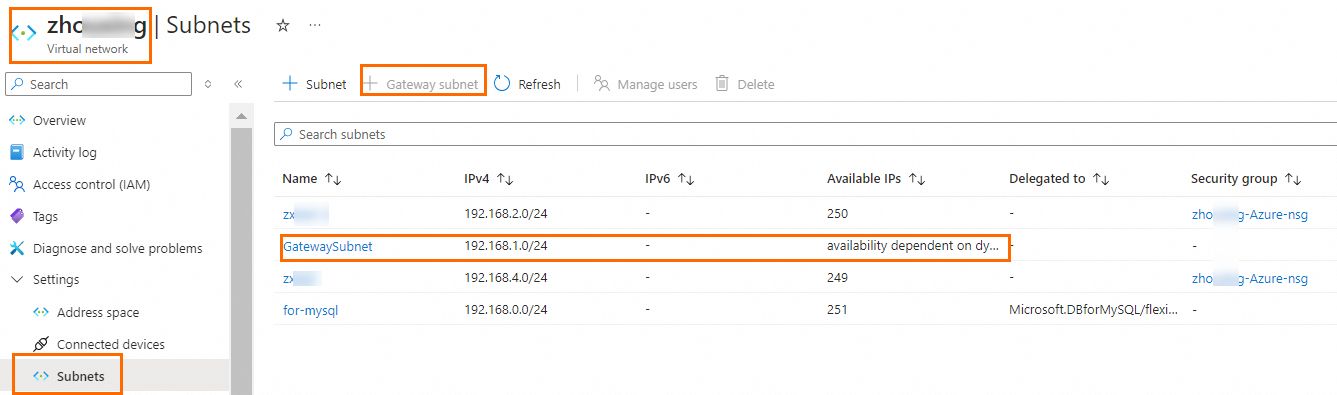

仮想ネットワークにゲートウェイサブネットを作成します。 サブネットは、仮想ネットワークゲートウェイを作成するときに必要です。

仮想ネットワークゲートウェイを作成します。

仮想ネットワークゲートウェイを、Alibaba Cloudとの通信に必要な仮想ネットワークに関連付ける必要があります。 この例では、仮想ネットワークゲートウェイのアクティブ-アクティブモードを有効にし、2つのパブリックIPアドレスを作成する必要があります。 他のパラメーターにはデフォルト値を使用します。

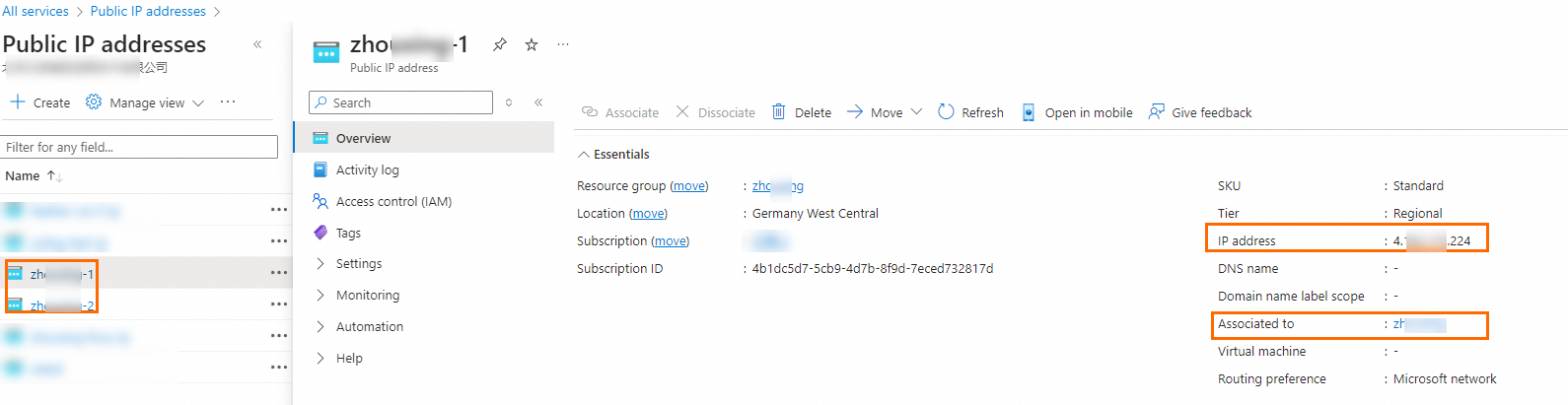

仮想ネットワークゲートウェイが作成された後、[パブリックIPアドレス] ページで、システムによって仮想ネットワークゲートウェイに割り当てられたパブリックIPアドレスを表示できます。 この例では、システムによって割り当てられたパブリックIPアドレスは、4.XX. XX.224および4.XX. XX.166です。

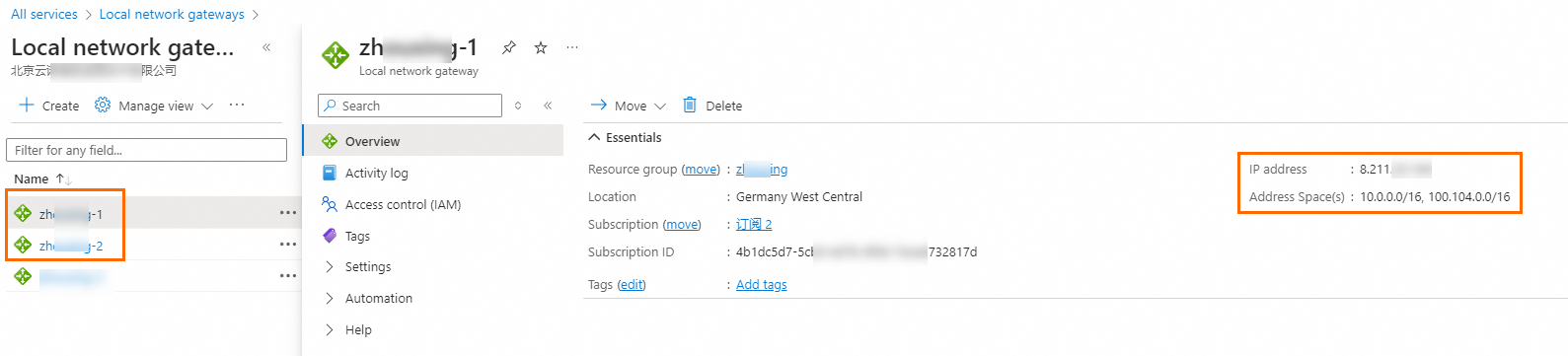

ローカルネットワークゲートウェイを作成します。

Azureに2つのローカルネットワークゲートウェイを作成する必要があります。 各ローカルネットワークゲートウェイには、Alibaba Cloud VPNゲートウェイの1つのIPアドレスを設定する必要があります。 さらに、Alibaba Cloud VPCのCIDRブロックと各ローカルネットワークゲートウェイのCIDRブロック100.104.0.0/16を指定する必要があります。

説明ローカルネットワークゲートウェイを作成するときは、CIDRブロック100.104.0.0/16を指定する必要があります。 DTSは、このCIDRブロックのIPアドレスを使用してデータを移行します。

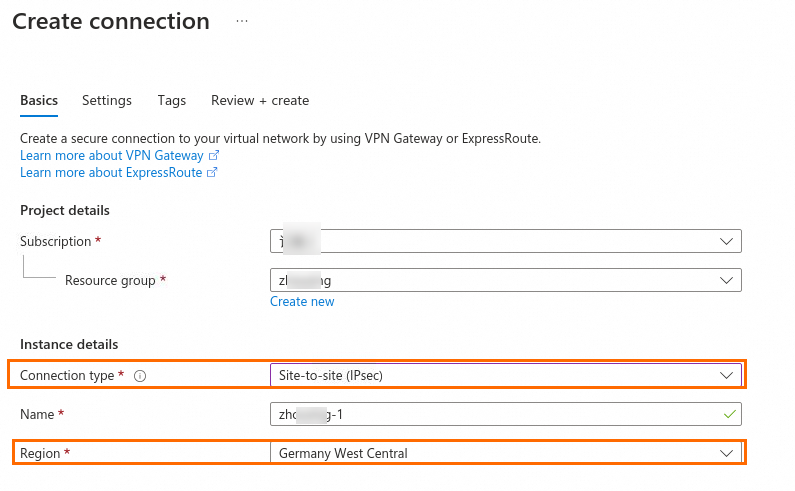

サイト間VPN接続を作成します。

重要Alibaba CloudとAzure IPsec-VPNの両方の接続は、デュアルトンネルモードをサポートしています。 既定では、Azure IPsec-VPN接続の2つのトンネルは同じローカルネットワークゲートウェイに関連付けられており、Alibaba Cloud IPsec-VPN接続の2つのトンネルのIPアドレスは異なります。 したがって、Azureの2つのトンネルはAlibaba Cloudの1つのトンネルにのみ接続されます。 Alibaba Cloud IPsec-VPN接続の2つのトンネルが同時に有効になるようにするには、Azureで2つのサイト間VPN接続を作成し、サイト間VPN接続を異なるローカルネットワークゲートウェイに関連付ける必要があります。

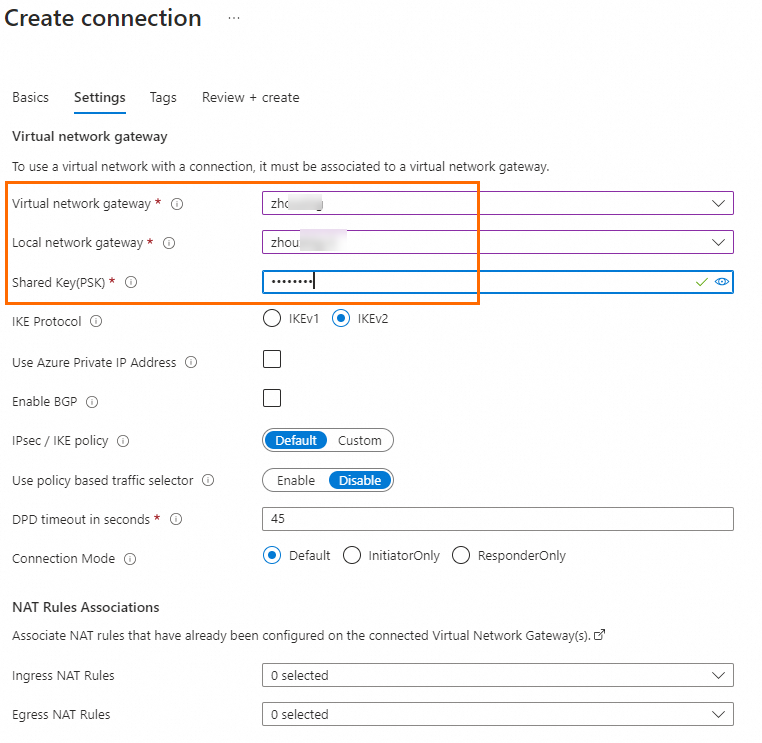

次の図は、サイト間VPN接続の1つの設定を示しています。 VPN接続を作成するときに、[接続タイプ] パラメーターとして [サイト間 (IPsec)] を選択し、VPN接続をAlibaba CloudとのVPN接続を確立する必要がある仮想ネットワークゲートウェイに関連付けます。 次に、ローカルネットワークゲートウェイを選択し、共有キーを指定します。 他のパラメーターにはデフォルト値を使用します。 他のサイト間VPN接続用に別のローカルネットワークゲートウェイを指定します。 他のパラメーターにも同じ値を使用します。

ステップ3: Alibaba CloudにVPN gatewayをデプロイする

AzureでVPNリソースを設定した後、次の情報に基づいてAlibaba CloudにVPNゲートウェイをデプロイし、Azure仮想ネットワークとAlibaba Cloud VPCの間にIPsec-VPN接続を確立します。

カスタマーゲートウェイを作成します。

VPN Gatewayコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

接続するカスタマーゲートウェイとVPNゲートウェイが同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメーターを設定し、OK をクリックします。

2つの暗号化されたトンネルを確立するには、2つのカスタマーゲートウェイを作成し、Azure仮想ネットワークゲートウェイの2つのパブリックIPアドレスをカスタマーゲートウェイIPアドレスとして使用する必要があります。 次の表に、このトピックに関連するパラメーターのみを示します。 他のパラメータにデフォルト値を使用するか、空のままにすることができます。 詳細については、「カスタマーゲートウェイの作成と管理」をご参照ください。

パラメーター

説明

カスタマーゲートウェイ1

カスタマーゲートウェイ2

名前

カスタマーゲートウェイの名前。

[Customer Gateway 1] を入力します。

Customer Gateway 2を入力します。

IP アドレス

Azure仮想ネットワークゲートウェイのパブリックIPアドレス。

4.XX. XX.224と入力します。

4.XX. XX.166と入力します。

IPsec-VPN 接続を作成します。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、IPsec-VPN接続を作成するリージョンを選択します。

IPsec-VPN接続とVPN gatewayが同じリージョンにあることを確認してください。

IPsec 接続 ページで、VPN 接続の作成 をクリックします。

VPN 接続の作成 ページで、次の情報に基づいてIPsec-VPN接続を設定し、[OK] をクリックします。

パラメーター

説明

例

名前

IPsec-VPN接続の名前。

[IPsec-VPN接続] を入力します。

リソースグループ

VPN gatewayが属するリソースグループ。

既定値のリソースグループを選択します。

リソースの関連付け

IPsec-VPN接続に関連付けるネットワークリソースのタイプ。

[VPN Gateway] を選択します。

VPNゲートウェイ

IPsec-VPN接続に関連付けるVPNゲートウェイ。

作成したVPNゲートウェイを選択します。

ルーティングモード

トラフィックのルーティングモード。 有効な値:

宛先ルーティングモード: 宛先IPアドレスに基づいてトラフィックを転送します。

保護されたデータフロー: 送信元と送信先のIPアドレスに基づいてトラフィックを転送します。

[保護されたデータフロー] を選択します。

ローカルネットワーク

VPNゲートウェイが関連付けられているVPCのCIDRブロック。

この例では、次の2つのCIDRブロックを入力します。

VPCのCIDRブロック: 10.0.0.0/16

DTSサーバーのCIDRブロック: 100.104.0.0/16

重要DTSが使用するCIDRブロックをローカルCIDRブロックに追加する必要があります。 これにより、DTSはVPNゲートウェイを使用してピアデータベースにアクセスできます。

DTSで使用されるCIDRブロックの詳細については、「DTSサーバーのCIDRブロックの追加」をご参照ください。

リモートネットワーク

VPNゲートウェイに関連付けられているVPCがアクセスするピアCIDRブロック。

192.168.0.0/16と入力します。

今すぐ有効化有効

接続のネゴシエーションをすぐに開始するかどうかを指定します。 有効な値:

はい: 設定完了後にネゴシエーションを開始します。

いいえ: インバウンドトラフィックが検出されると、ネゴシエーションを開始します。

[はい] を選択します。

BGPの有効化

Border Gateway Protocol (BGP) を有効にするかどうかを指定します。 IPsec-VPN接続にBGPルーティングを使用する場合は、[BGPの有効化] をオンにします。 デフォルトでは、Enable BGPはオフになっています。

BGPの有効化をオフにします。

トンネル1

アクティブなトンネルのVPNパラメーターを設定します。

デフォルトでは、トンネル1はアクティブトンネルとして機能し、トンネル2はスタンバイトンネルとして機能します。 この設定は変更できません。

カスタマーゲートウェイ

アクティブなトンネルに関連付けるカスタマーゲートウェイ。

[カスタマーゲートウェイ1] を選択します。

事前共有鍵

IDの検証に使用されるアクティブなトンネルの事前共有キー。

事前共有キーは、長さが1〜100文字でなければならず、数字、文字、および次の文字

を含むことができます。 @ # $ % ^ & * ( ) _ - + = { } [ ] \ | ; : ' , . < > / ?事前共有キーを指定しない場合、システムは事前共有キーとしてランダムな16文字の文字列を生成します。

重要トンネルおよびピアゲートウェイデバイスは、同じ事前共有鍵を使用しなければならない。 そうしないと、システムはIPsec-VPN接続を確立できません。

接続するAzureトンネルのキーと同じ事前共有キーを使用します。

暗号化設定

Internet Key Exchange (IKE) 、IPsec、dead peer detection (DPD) 、およびNATトラバーサル機能のパラメーターを設定します。

デフォルトの暗号化設定を使用します。 詳細については、「デュアルトンネルモードでのIPsec-VPN接続の作成と管理」をご参照ください。

トンネル2

スタンバイトンネルのVPNパラメーターを設定します。

カスタマーゲートウェイ

スタンバイトンネルに関連付けるカスタマーゲートウェイ。

[カスタマーゲートウェイ2] を選択します。

事前共有鍵

IDの検証に使用されるスタンバイトンネルの事前共有キー。

接続するAzureトンネルのキーと同じ事前共有キーを使用します。

暗号化設定

IKE、IPsec、DPD、およびNATトラバーサル機能のパラメーターを設定します。

デフォルトの暗号化設定を使用します。 詳細については、「デュアルトンネルモードでのIPsec-VPN接続の作成と管理」をご参照ください。

[タグ]

IPsec-VPN接続のタグ。

このパラメータは空のままにします。

[作成済み] メッセージで、[OK] をクリックします。

VPNゲートウェイのルートをアドバタイズします。

IPsec-VPN接続を作成した後、VPNゲートウェイのルートをアドバタイズする必要があります。 ルーティングモード として [保護されたデータフロー] を選択した場合、IPsec-VPN接続の作成後にVPNゲートウェイのポリシーベースのルートが作成されます。 ルートは未公開の状態です。 VPNゲートウェイのポリシーベースのルートをVPCにアドバタイズする必要があります。

左側のナビゲーションウィンドウで、.

上部のナビゲーションバーで、VPN gatewayが存在するリージョンを選択します。

[VPN gateway] ページで、管理するVPN gatewayを見つけ、そのIDをクリックします。

VPNゲートウェイの詳細ページで、ポリシーベースルーティングタブで、管理するルートを見つけて、をクリックします。公開で、操作列を作成します。

ルートエントリの公開 メッセージで、[OK] をクリックします。