Data Transmission Service (DTS) インスタンスのソースデータベースまたはターゲットデータベースが Amazon Web Services (AWS) にデプロイされている場合、DTS サーバーからのアクセスを許可するようにデータベースを設定する必要があります。AWS データベースは、パブリック IP アドレスまたは VPC (Virtual Private Cloud) を使用して Alibaba Cloud に接続できます。このトピックでは、必要な操作について説明します。

パブリック IP アドレス経由での接続

AWS プラットフォームで、データベースのパブリックネットワークアクセスを有効にします。次に、データ同期、データ移行、データ検証などのタスクタイプに基づいて、対応するリージョンの DTS サーバーの IP アドレスを、セキュリティグループルール、ファイアウォール、ホワイトリストなどのデータベースのセキュリティ設定に追加します。

VPC 経由での接続

シナリオ例

このトピックでは、ある企業が Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC を、AWS のヨーロッパ (フランクフルト) リージョンに VPC を持っているとします。この企業は、2 つの VPC 間の通信を有効にしたいと考えています。

この企業は、Alibaba Cloud VPN Gateway (パブリック IP アドレスを使用する VPN Gateway インスタンス) と AWS VPN を使用して IPsec 接続を確立できます。この接続により、2 つの VPC 間で暗号化された通信が可能になります。

CIDR ブロックの計画

必要に応じて CIDR ブロックを計画できます。接続したいネットワークの CIDR ブロックが重複しないようにしてください。

VPC インスタンスの CIDR ブロック計画

リソース | VPC インスタンスの CIDR ブロック | インスタンスの IP アドレス |

Alibaba Cloud VPC |

| ECS IP アドレス:10.0.0.223 |

AWS VPC |

| EC2 IP アドレス:192.168.10.113 |

IPsec 接続の BGP CIDR ブロック計画

このトピックでは、IPsec 接続に静的ルートと BGP 動的ルーティングの両方を使用する方法について説明します。静的ルートのみを使用する予定の場合は、このセクションをスキップできます。次の表に、このトピックで使用される BGP CIDR ブロックの計画を示します。

IPsec 接続に BGP 動的ルーティングを設定する場合、Alibaba Cloud 側の両方のトンネルで同じ ローカル ASN を使用する必要があります。2 つのトンネルの対向 BGP ASN は異なっていてもかまいませんが、両方で同じ対向 BGP ASN を使用することを推奨します。

リソース | IPsec 接続名 | トンネル | BGP トンネル CIDR ブロック | BGP IP アドレス | BGP ASN (ローカル ASN) |

Alibaba Cloud VPN Gateway | IPsec 接続 | プライマリトンネル | 169.254.116.208/30 説明 各トンネルの CIDR ブロックは、VPN Gateway インスタンス内で一意である必要があります。 | 169.254.116.210 | 65530 |

スタンバイ トンネル | 169.254.214.96/30 | 169.254.214.98 | |||

AWS 仮想プライベートゲートウェイ | サイト間 VPN 接続 1 | トンネル 1 | 169.254.116.208/30 | 169.254.116.209 | 64512 |

トンネル 2 | スタンバイ トンネルは使用されません。 | ||||

サイト間 VPN 接続 2 | トンネル 1 | 169.254.214.96/30 | 169.254.214.97 | ||

トンネル 2 | スタンバイ トンネルは使用されません。 | ||||

事前準備

Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC を作成し、Elastic Compute Service (ECS) を使用してリソースをデプロイします。詳細については、「IPv4 CIDR ブロックを持つ VPC の作成」をご参照ください。

AWS のヨーロッパ (フランクフルト) リージョンに VPC を作成し、EC2 を使用してリソースをデプロイ済みであること。詳細については、AWS プラットフォームをご参照ください。

設定フロー

ステップ 1:Alibaba Cloud での VPN Gateway インスタンスの作成

まず、Alibaba Cloud で VPN Gateway インスタンスを作成する必要があります。インスタンスが作成されると、システムによって 2 つの IP アドレスが割り当てられます。これらの IP アドレスは、AWS プラットフォームとの IPsec 接続を確立するために使用されます。

VPN Gateway コンソールにログインします。

上部のナビゲーションバーで、VPN Gateway を作成するリージョンを選択します。

VPN Gateway は、接続する VPC と同じリージョンにある必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次の設定で VPN Gateway を設定します。次に、今すぐ購入 をクリックして支払いを完了します。

このトピックに関連するパラメーターのみを説明します。その他のパラメーターは、デフォルト設定のままにします。詳細については、「VPN Gateway インスタンスの作成と管理」をご参照ください。

設定

説明

値の例

インスタンス名

VPN Gateway インスタンスの名前を入力します。

VPN Gateway と入力します。

リージョン

VPN Gateway インスタンスが配置されるリージョンを選択します。

[Germany (Frankfurt)] を選択します。

ゲートウェイタイプ

VPN Gateway インスタンスのゲートウェイタイプを選択します。

[標準] を選択します。

ネットワークタイプ

VPN Gateway インスタンスのネットワークタイプを選択します。

[パブリック] を選択します。

トンネル

システムは、現在のリージョンの IPsec 接続でサポートされているトンネルモードを表示します。

デュアルトンネル

シングル トンネル

シングル トンネルモードとデュアルトンネルモードの詳細については、「IPsec 接続の作成」をご参照ください。

このトピックでは、デフォルト値は [デュアルトンネル] です。

VPC

VPN Gateway インスタンスに関連付ける VPC を選択します。

Alibaba Cloud のドイツ (フランクフルト) リージョンにある VPC インスタンスを選択します。

vSwitch

VPC から vSwitch を選択します。

トンネルモードがシングル トンネルの場合、1 つの vSwitch のみを指定する必要があります。

トンネルモードがデュアルトンネルの場合、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能を有効にすると、システムは 2 つの vSwitch のそれぞれに弾性ネットワークインターフェイス (ENI) を作成します。ENI は、VPC と IPsec 接続間のトラフィックのインターフェイスとして使用されます。各 ENI は、その vSwitch 内の IP アドレスを 1 つ占有します。

説明システムはデフォルトで最初の vSwitch を選択します。vSwitch を変更するか、デフォルトの vSwitch を使用できます。

VPN Gateway インスタンスを作成した後、関連付けられた vSwitch を変更することはできません。関連付けられた vSwitch、それらが配置されているゾーン、および ENI の情報は、インスタンスの詳細ページで確認できます。

VPC 内の vSwitch を選択します。

vSwitch 2

VPC から 2 番目の vSwitch を選択します。

VPN Gateway インスタンスに関連付けられている VPC 内の異なるゾーンにある 2 つの vSwitch を指定する必要があります。この設定により、IPsec 接続のゾーンディザスタリカバリが実装されます。

ゾーンが 1 つしかないリージョンでは、ゾーンディザスタリカバリはサポートされていません。IPsec 接続の高可用性を実現するために、そのゾーンに 2 つの異なる vSwitch を指定することを推奨します。両方に同じ vSwitch を選択できます。

説明VPC で 2 番目の vSwitch が利用できない場合は、作成できます。詳細については、「vSwitch の作成と管理」をご参照ください。

VPC 内の 2 番目の vSwitch を選択します。

IPsec-VPN

IPsec-VPN 機能を有効にするかどうかを指定します。デフォルト値は [有効化] です。

IPsec-VPN 機能を有効にします。

SSL-VPN

SSL-VPN 機能を有効にするか無効にするかを選択します。デフォルト値は [無効化] です。

SSL-VPN 機能を無効にします。

VPN Gateway ページに戻り、作成した VPN Gateway インスタンスを表示します。

新しい VPN Gateway インスタンスの初期ステータスは [準備中] です。約 1〜5 分後、ステータスは [正常] に変わります。[正常] ステータスは、VPN Gateway が初期化され、使用準備が整ったことを示します。

次の表に、システムによって VPN Gateway インスタンスに割り当てられた 2 つの IP アドレスを示します。

VPN Gateway インスタンス名

VPN Gateway インスタンス ID

IP アドレス

VPN Gateway

vpn-gw8dickm386d2qi2g****

IPsec アドレス 1 (デフォルトでアクティブなトンネルアドレス):8.XX.XX.146

IPsec アドレス 2 (デフォルトでスタンバイ トンネルアドレス):8.XX.XX.74

ステップ 2:AWS プラットフォームでの VPN のデプロイ

IPsec 接続を確立するには、次の情報に基づいて AWS プラットフォームに VPN をデプロイする必要があります。特定のコマンドや操作については、AWS の公式ドキュメントをご参照ください。

静的ルートの使用

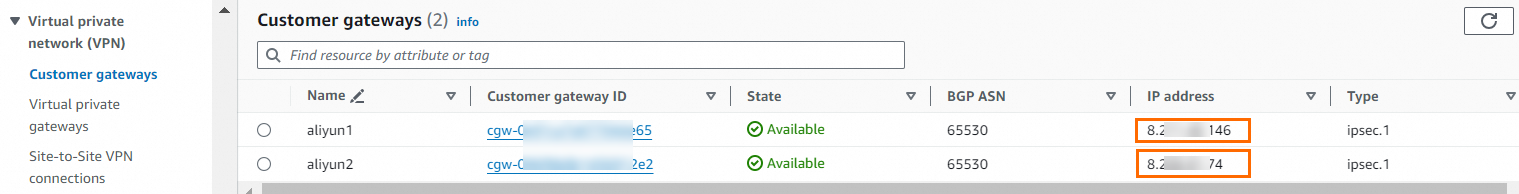

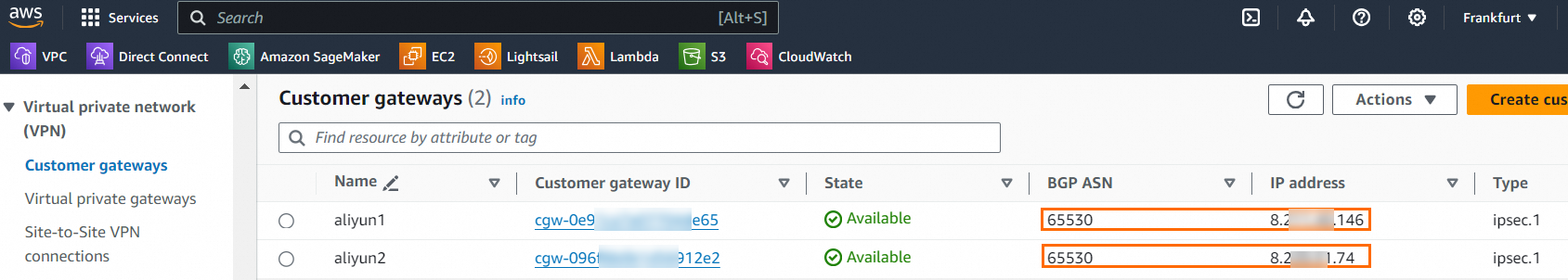

カスタマーゲートウェイの作成

AWS 側で 2 つのカスタマーゲートウェイを作成する必要があります。Alibaba Cloud VPN Gateway インスタンスの 2 つの IP アドレスをカスタマーゲートウェイの IP アドレスとして使用します。

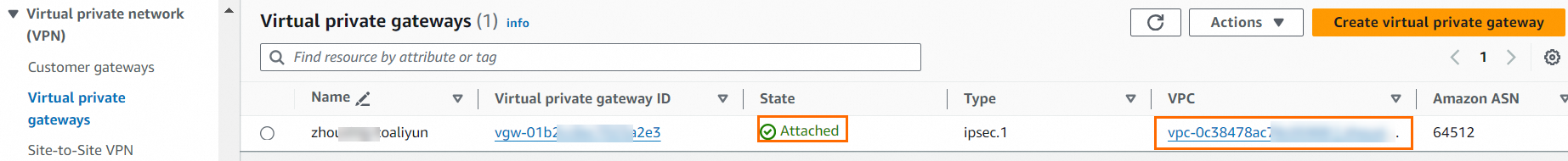

仮想プライベートゲートウェイの作成

AWS 側で仮想プライベートゲートウェイを作成し、Alibaba Cloud に接続したい VPC にアタッチする必要があります。

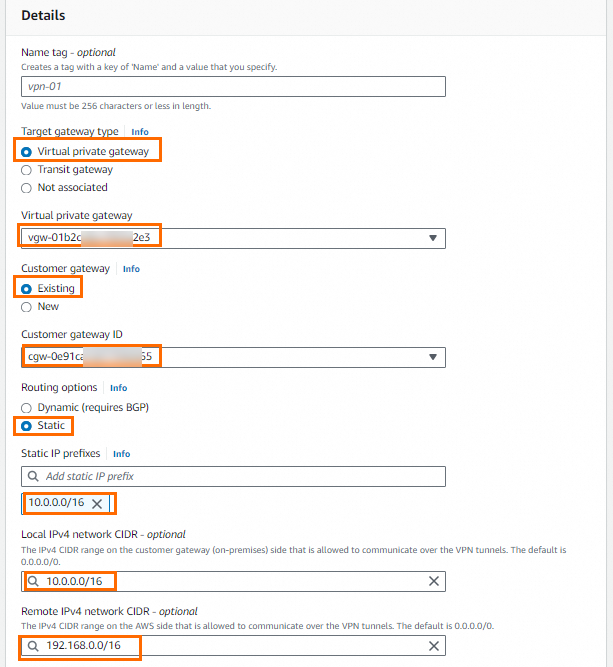

サイト間 VPN 接続の作成

重要Alibaba Cloud と AWS の両方の IPsec 接続はデュアルトンネルモードをサポートしています。ただし、AWS プラットフォーム上の 2 つのトンネルはデフォルトで同じカスタマーゲートウェイに関連付けられていますが、Alibaba Cloud 側の 2 つのトンネルは異なる IP アドレスを持っています。これにより、トンネル間の 1 対 1 の接続が妨げられます。Alibaba Cloud IPsec 接続の両方のトンネルが有効になっていることを確認するには、AWS プラットフォームで 2 つのサイト間 VPN 接続を作成する必要があります。各サイト間 VPN 接続は、異なるカスタマーゲートウェイに関連付ける必要があります。

次の図は、1 つのサイト間 VPN 接続の設定を示しています。トンネルオプションはデフォルト値を使用します。もう 1 つのサイト間 VPN 接続は異なるカスタマーゲートウェイに関連付けられていますが、残りの設定は同じです。

説明

説明上の図では、[ローカル IPv4 ネットワーク CIDR] は Alibaba Cloud VPC の CIDR ブロックである必要があり、[リモート IPv4 ネットワーク CIDR] は AWS VPC の CIDR ブロックである必要があります。

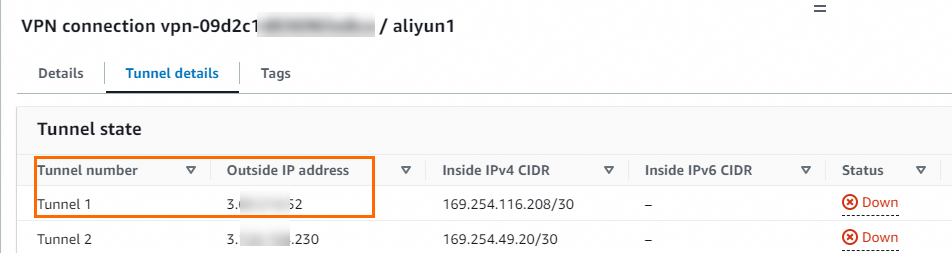

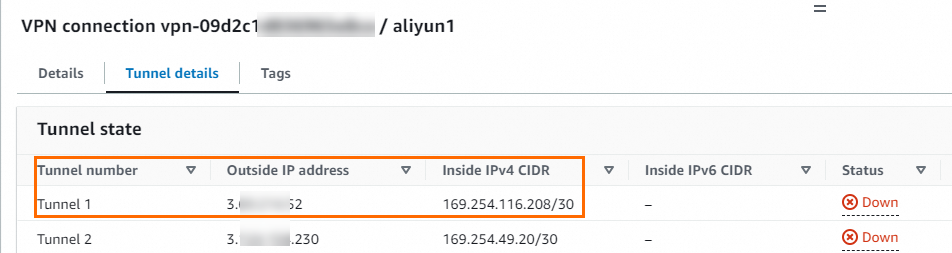

サイト間 VPN 接続が作成された後、トンネルアドレス情報を表示できます。この情報は、後で Alibaba Cloud 側で IPsec 接続を作成するために必要です。

このトピックでは、2 つの VPN 接続のトンネル 1 の外部 IP アドレスと、それに関連付けられたカスタマーゲートウェイの IP アドレスは次のとおりです。

サイト間 VPN 接続

トンネル

外部 IP アドレス

関連付けられたカスタマーゲートウェイの IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

8.XX.XX.74

ルート伝播の設定

仮想プライベートゲートウェイに関連付けられている VPC のルートテーブルでルート伝播を有効にする必要があります。これにより、サイト間 VPN 接続からのルートが VPC ルートテーブルに自動的に伝播されます。

BGP 動的ルーティングの使用

カスタマーゲートウェイの作成

AWS 側で 2 つのカスタマーゲートウェイを作成する必要があります。Alibaba Cloud VPN Gateway インスタンスの 2 つの IP アドレスをカスタマーゲートウェイの IP アドレスとして使用します。また、Alibaba Cloud IPsec 接続の BGP ASN を AWS に登録します。

仮想プライベートゲートウェイの作成

AWS 側で仮想プライベートゲートウェイを作成し、Alibaba Cloud に接続したい VPC にアタッチする必要があります。仮想プライベートゲートウェイを作成するときは、AWS 側の BGP ASN を指定する必要があります。

サイト間 VPN 接続の作成

重要Alibaba Cloud と AWS の両方の IPsec 接続はデュアルトンネルモードをサポートしています。ただし、AWS プラットフォーム上の 2 つのトンネルはデフォルトで同じカスタマーゲートウェイに関連付けられていますが、Alibaba Cloud 側の 2 つのトンネルは異なる IP アドレスを持っています。これにより、トンネル間の 1 対 1 の接続が妨げられます。Alibaba Cloud IPsec 接続の両方のトンネルが有効になっていることを確認するには、AWS プラットフォームで 2 つのサイト間 VPN 接続を作成する必要があります。各サイト間 VPN 接続は、異なるカスタマーゲートウェイに関連付ける必要があります。

次の図は、1 つのサイト間 VPN 接続の設定を示しています。表示されていない設定はデフォルト値を使用します。もう 1 つのサイト間 VPN 接続は、異なるカスタマーゲートウェイに関連付けられています。その [トンネル 1 内部 IPv4 CIDR] は 169.254.214.96/30 に設定されており、残りの設定は同じです。

説明

説明上の図では、[ローカル IPv4 ネットワーク CIDR] は Alibaba Cloud VPC の CIDR ブロックである必要があり、[リモート IPv4 ネットワーク CIDR] は AWS VPC の CIDR ブロックである必要があります。

サイト間 VPN 接続が作成された後、トンネルアドレス情報を表示できます。

事前共有鍵と Alibaba Cloud 側の BGP IP アドレスの表示

サイト間 VPN 接続を作成した後、AWS プラットフォームから対向デバイス (Alibaba Cloud VPN Gateway) の VPN 設定ファイルをダウンロードします。VPN 設定ファイルには、Alibaba Cloud での設定に必要な事前共有鍵と BGP IP アドレスが含まれています。設定ファイルのダウンロード方法については、「設定ファイルのダウンロード」をご参照ください。設定ファイルをダウンロードするときは、ベンダーに [Generic] を、IKE バージョンに [IKEv2] を選択します。

説明サイト間 VPN 接続を作成するときに事前共有鍵を指定した場合、設定ファイルで表示する必要はありません。システムが生成した事前共有鍵を使用した場合は、設定ファイルでキーを見つけることができます。Alibaba Cloud 側と AWS 側のトンネルの事前共有鍵は同じである必要があります。

このトピックでは、2 つの VPN 接続のトンネル 1 の外部 IP アドレス、BGP IP アドレス、および関連付けられたカスタマーゲートウェイの IP アドレスは次のとおりです。

サイト間 VPN 接続

トンネル

外部 IP アドレス

AWS BGP IP アドレス

Alibaba Cloud BGP IP アドレス

関連付けられたカスタマーゲートウェイの IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

169.254.116.209

169.254.116.210

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

169.254.214.97

169.254.214.98

8.XX.XX.74

ルート伝播の設定

仮想プライベートゲートウェイに関連付けられている VPC のルートテーブルでルート伝播を有効にする必要があります。これにより、サイト間 VPN 接続からのルートが AWS VPC ルートテーブルに自動的に伝播されます。

ステップ 3:Alibaba Cloud での VPN Gateway のデプロイ

AWS プラットフォームで VPN 設定を完了した後、次の情報に基づいて Alibaba Cloud 側で VPN Gateway をデプロイする必要があります。これにより、AWS VPC と Alibaba Cloud VPC の間に IPsec 接続が確立されます。

カスタマーゲートウェイの作成

VPN Gateway コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイと接続する VPN Gateway が同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメーターを設定し、OK をクリックします。

2 つのカスタマーゲートウェイを作成し、AWS サイト間 VPN 接続のトンネルの外部 IP アドレスをカスタマーゲートウェイの IP アドレスとして使用する必要があります。これにより、2 つの暗号化されたトンネルが確立されます。このトピックに関連するパラメーターのみを説明します。その他のパラメーターは、デフォルト設定のままにします。詳細については、「カスタマーゲートウェイ」をご参照ください。

重要各サイト間 VPN 接続のトンネル 1 の外部 IP アドレスのみをカスタマーゲートウェイアドレスとして使用します。各サイト間 VPN 接続のトンネル 2 の外部 IP アドレスはデフォルトでは使用されません。IPsec 接続が作成された後、各サイト間 VPN 接続のトンネル 2 はデフォルトでは接続されません。

設定

説明

カスタマーゲートウェイ 1

カスタマーゲートウェイ 2

名前

カスタマーゲートウェイの名前を入力します。

カスタマーゲートウェイ 1 と入力します。

カスタマーゲートウェイ 2 と入力します。

IP アドレス

AWS プラットフォーム上のトンネルの外部 IP アドレスを入力します。

3.XX.XX.52 と入力します。

3.XX.XX.56 と入力します。

ASN

AWS 仮想プライベートゲートウェイの BGP ASN を入力します。

説明このパラメーターは、BGP 動的ルーティングを使用する場合に必要です。

64512 と入力します。

64512 と入力します。

IPsec 接続の作成

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN Gateway のバインド] をクリックします。

[IPsec 接続の作成] ページで、IPsec 接続のパラメーターを設定し、[OK] をクリックします。

設定

説明

設定例

IPsec-VPN 接続名

IPsec 接続の名前を入力します。

IPsec 接続と入力します。

リージョン

IPsec 接続に関連付ける VPN Gateway がデプロイされているリージョンを選択します。

IPsec 接続は、VPN Gateway と同じリージョンに作成されます。

[ドイツ (フランクフルト)] を選択します。

VPN Gateway をアタッチする

IPsec 接続に関連付ける VPN Gateway インスタンスを選択します。

作成した VPN Gateway を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ベースルーティング:宛先 IP アドレスに基づいてトラフィックをルーティングします。

対象トラフィックパターン: ソース IP アドレスと宛先 IP アドレスに基づいて、トラフィックを正確にルーティングおよび転送します。

この Topic の静的ルートメソッドを使用する場合、[対象ストリームパターン] (推奨) を選択します。

[ローカルネットワーク] を 10.0.0.0/16 に設定します。

[リモートネットワーク] を 192.168.0.0/16 に設定します。

このトピックで BGP 動的ルーティングを使用する場合は、[宛先ベースルーティング] (推奨) を選択します。

今すぐ有効化

IPsec 接続の設定がすぐに有効になるかどうかを選択します。有効な値は次のとおりです。

はい:設定完了後、すぐにネゴシエーションが開始されます。

いいえ:ネゴシエーションはトラフィックによってトリガーされます。

[はい] を選択します。

BGP の有効化

IPsec 接続で BGP を使用する必要がある場合は、BGP を有効にします。BGP 機能はデフォルトで無効になっています。

デフォルト設定のままにし、BGP を有効にしないでください。これはデフォルトで静的ルートになります。IPsec 接続を作成した後に BGP 動的ルーティングを使用するには、BGP 設定を個別に追加する必要があります。

トンネル 1

トンネル 1 (アクティブなトンネル) の VPN 設定を追加します。

デフォルトでは、システムはトンネル 1 をアクティブなトンネル、トンネル 2 をスタンバイ トンネルとして設定します。これは変更できません。

カスタマーゲートウェイ

アクティブなトンネルに関連付けるカスタマーゲートウェイを追加します。

カスタマーゲートウェイ 1 を選択します。

事前共有鍵

アクティブなトンネルの認証キーを入力します。このキーは身分認証に使用されます。

キーは 1〜100 文字の長さで、数字、大文字と小文字のアルファベット、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。事前共有鍵を指定しない場合、システムはランダムに 16 文字の文字列を事前共有鍵として生成します。

重要トンネルとその対向ゲートウェイデバイスに設定された事前共有鍵は同じである必要があります。そうでない場合、システムは IPsec 接続を確立できません。

このトンネルの認証キーは、接続されている AWS トンネルのキーと同じである必要があります。

暗号化設定

IKE、IPsec、DPD、および NAT 越えを設定します。

IKE 構成 で、SA ライフサイクル (秒) は AWS プラットフォームの値と一致する必要があります。このトピックでは、値は 28800 に設定されています。

IPsec 構成 セクションで、SA ライフサイクル (秒) は AWS プラットフォームの値と一致する必要があります。このトピックでは、値は 3600 に設定されています。

その他のすべてのパラメーターについては、デフォルト値を使用します。デフォルト値の詳細については、「IPsec 接続 (VPN Gateway)」をご参照ください。

トンネル 2

トンネル 2 (スタンバイ トンネル) の VPN 設定を追加します。

カスタマーゲートウェイ

スタンバイ トンネルに関連付けるカスタマーゲートウェイを追加します。

カスタマーゲートウェイ 2 を選択します。

事前共有鍵

スタンバイ トンネルの認証キーを入力します。このキーは身分認証に使用されます。

このトンネルの認証キーは、接続されている AWS トンネルのキーと同じである必要があります。

暗号化設定

IKE、IPsec、DPD、および NAT 越えを設定します。

IKE 構成 では、SA ライフサイクル (秒) は AWS プラットフォームの値と一致する必要があります。このトピックでは、例として 28800 の値を使用します。

IPsec 構成 では、SA ライフサイクル (秒) は AWS プラットフォームの値と一致する必要があります。このトピックでは、3600 の値を使用します。

その他のすべてのパラメーターについては、デフォルト値を使用します。デフォルト値の詳細については、「IPsec 接続 (VPN Gateway)」をご参照ください。

[作成済み] メッセージで、[キャンセル] をクリックします。

VPN Gateway ルートの設定

静的ルートの使用

IPsec 接続を作成した後、VPN Gateway インスタンスのルートを設定する必要があります。IPsec 接続を作成するときに ルーティングモード に [ポリシーベースルーティング] を選択した場合、システムは VPN Gateway インスタンスにポリシーベースのルートを自動的に作成します。ルートは [未公開] 状態で作成されます。その後、VPN Gateway インスタンスから VPC にルートを公開する必要があります。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、VPN Gateway インスタンスが存在するリージョンを選択します。

[VPN Gateway] ページで、対象の VPN Gateway の ID をクリックします。

VPN Gateway の詳細ページで、ポリシーベースルーティング タブをクリックし、管理したいルートを見つけて、操作 列の 公開 をクリックします。

ルートエントリの公開 ダイアログボックスで、[OK] をクリックします。

BGP 動的ルーティングの使用

IPsec 接続に BGP 設定を追加します。

左側のナビゲーションウィンドウで、 に移動します。

IPsec 接続 ページで、IPsec 接続の ID をクリックします。

IPsec 接続 セクションで、[BGP の有効化] をオンにします。開いた BGP 設定 ダイアログボックスで、必要な設定を行い、OK をクリックします。

設定

説明

IPsec 接続の設定

ローカル ASN

IPsec 接続の自律システム番号を入力します。

65530 と入力します。

トンネル 1

アクティブなトンネルの BGP 設定を追加します。

IPsec 接続のアクティブなトンネルの BGP 設定を追加します。

トンネル CIDR ブロック

暗号化されたトンネルを確立するために使用される CIDR ブロックを入力します。

169.254.116.208/30 と入力します。

ローカル BGP IP アドレス

IPsec 接続の BGP IP アドレスを入力します。

このアドレスは、トンネル CIDR ブロック内の IP アドレスです。

169.254.116.210 と入力します。

トンネル 2

スタンバイ トンネルの BGP 設定を追加します。

IPsec 接続のスタンバイ トンネルの BGP 設定を追加します。

トンネル CIDR ブロック

暗号化されたトンネルを確立するために使用される CIDR ブロックを入力します。

169.254.214.96/30 と入力します。

ローカル BGP IP アドレス

IPsec 接続の BGP IP アドレスを入力します。

このアドレスは、トンネル CIDR ブロック内の IP アドレスです。

169.254.214.98 と入力します。

VPN Gateway インスタンスの BGP ルートの自動伝播を有効にします。

左側のナビゲーションウィンドウで、 を選択します。

VPN Gateway ページで、対象の VPN Gateway インスタンスを見つけます。[操作] 列で、 を選択します。

自動 BGP 伝播を有効にする ダイアログボックスで、OK をクリックします。

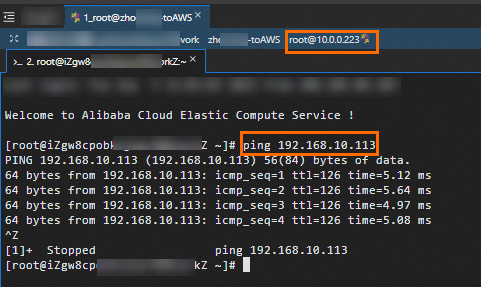

ステップ 4:接続性のテスト

設定が完了すると、Alibaba Cloud VPC と AWS VPC の間に IPsec 接続が確立されます。次の手順では、Alibaba Cloud ECS インスタンスから AWS EC2 インスタンスにアクセスして、VPC 間の接続性をテストする方法について説明します。

接続性をテストする前に、AWS と Alibaba Cloud の両方のプラットフォームで VPC に適用されているネットワーク ACL やセキュリティグループルールなどのアクセスの制御ポリシーを確認してください。ポリシーが 2 つの VPC 内のリソースがお互いにアクセスすることを許可していることを確認してください。

Alibaba Cloud VPC 内の ECS インスタンスにログインします。ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスのリモート接続方法の選択」をご参照ください。

ECS インスタンスで、

pingコマンドを実行して AWS EC2 インスタンスにアクセスし、2 つのインスタンスが通信できることを確認します。ECS インスタンスが AWS EC2 インスタンスから応答メッセージを受信した場合、VPC は相互に通信できます。

ping <AWS EC2 インスタンスのプライベート IP アドレス>

IPsec 接続の高可用性をテストします。

デュアルトンネル IPsec 接続は高可用性を提供します。アクティブなトンネルが中断された場合、トラフィックは自動的にスタンバイ トンネルを経由してルーティングされます。次の手順では、デュアルトンネル IPsec 接続の高可用性を確認する方法について説明します。

Alibaba Cloud VPC 内の ECS インスタンスにログインしたままにします。

次のコマンドを実行して、Alibaba Cloud ECS インスタンスが AWS EC2 インスタンスに継続的にアクセスできるようにします。

ping <AWS EC2 インスタンスのプライベート IP アドレス> -c 10000IPsec 接続のアクティブなトンネルを中断します。

このトピックでは、Alibaba Cloud 側で事前共有鍵を変更することでアクティブなトンネルを中断します。アクティブなトンネルの両端の事前共有鍵が一致しない場合、トンネルは中断されます。

Alibaba Cloud ECS インスタンスの通信ステータスを確認します。短い中断の後、通信が再開されることがわかります。これは、アクティブなトンネルが中断された後、トラフィックが自動的にスタンバイ トンネルを経由してルーティングされることを示しています。

Alibaba Cloud コンソールの [モニタリング] タブで各トンネルのトラフィックを監視できます。詳細については、「IPsec 接続の監視」をご参照ください。

次のステップ

データ同期、データ移行、データ検証などのタスクタイプに応じて、DTS サーバーの IP アドレスを、対応するデータベースのセキュリティグループルール、ファイアウォール、ホワイトリストなどのセキュリティ設定に追加します。