このトピックでは、アカウント間の Data Transmission Service (DTS) タスクを構成する際に、データベースインスタンスを所有する Alibaba Cloud アカウントに対して Resource Access Management (RAM) の権限設定を構成する方法について説明します。

背景情報が不要な場合は、アカウント間のタスクシナリオに合わせて RAM 権限設定を直接構成できます。これは、データベースインスタンスの Alibaba Cloud アカウント間でデータを複製 オプションが ○ に設定されている場合に適用されます。詳細については、「シナリオ 1: アカウント間のソースデータベース」、「シナリオ 2: アカウント間のターゲットデータベース」、および「シナリオ 3: アカウント間のソースデータベースとターゲットデータベース」をご参照ください。

背景情報

アカウント間のタスクを構成する前に、RAM 権限を付与する必要があります。これにより、DTS タスクを作成する Alibaba Cloud アカウントが信頼できるアカウントとして指定され、DTS を介してデータベースインスタンスのアカウントのクラウドリソースにアクセスできるようになります。タスクの構成中に、Alibaba Cloud アカウント間でデータを複製 を ○ に設定します。

アカウント間のタスクとは

アカウント間のタスクとは、ソースまたはターゲットのデータベースインスタンスが、タスクの作成に使用された Alibaba Cloud アカウントとは異なる Alibaba Cloud アカウントに属している DTS タスクのことです。

シナリオ

DTS タスクには、3 つのアカウント間のシナリオがあります。

アカウントの詳細については、「アカウント情報」をご参照ください。

シナリオ | シナリオの説明 | 構成の説明 |

アカウント間のソースデータベース | ソースデータベースの Alibaba Cloud アカウント間でデータを複製 を ○ に設定し、ターゲットデータベースの Alibaba Cloud アカウント間でデータを複製 を × に設定します。 | ソースデータベースアカウント (アカウント A) を使用して RAM 権限設定を構成します。ターゲットデータベースアカウント (アカウント B) を使用して DTS タスクを作成します。 |

アカウント間のターゲットデータベース | ソースデータベースの Alibaba Cloud アカウント間でデータを複製 を × に設定し、ターゲットデータベースの Alibaba Cloud アカウント間でデータを複製 を ○ に設定します。 | ターゲットデータベースアカウント (アカウント B) を使用して RAM 権限設定を構成します。ソースデータベースアカウント (アカウント A) を使用して DTS タスクを作成します。 |

アカウント間のソースデータベースとターゲットデータベース | ソースデータベースとターゲットデータベースの両方で Alibaba Cloud アカウント間でデータを複製 を ○ に設定します。 | ソースデータベースアカウント (アカウント A) とターゲットデータベースアカウント (アカウント B) を使用して RAM 権限設定を構成します。指定されたアカウント (アカウント C) を使用して DTS タスクを作成します。 |

サポートされているデータベース

データベースインスタンスは、その データベースタイプ と アクセス方法 にのみ基づいてアカウント間のアクセスをサポートします。次の表に、アカウント間のアクセスをサポートするデータベースインスタンスをリストします。

ソースデータベースに対して Alibaba Cloud アカウント間でデータを複製 を構成しても、ターゲットデータベースの データベースタイプ オプションには影響しません。

ソースデータベース

データベースタイプ | 接続タイプ |

MySQL | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース |

PolarDB for MySQL | Alibaba Cloud インスタンス |

Tair/Redis | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース、Cloud Enterprise Network (CEN)、データベースゲートウェイ |

SQL Server | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway |

PostgreSQL | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway |

MongoDB | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース、Cloud Enterprise Network (CEN) |

Oracle | Express Connect、VPN Gateway、または Smart Access Gateway |

PolarDB (Oracle と互換性) | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway |

PolarDB for PostgreSQL | Alibaba Cloud インスタンス |

PolarDB-X 1.0 | Alibaba Cloud インスタンス |

PolarDB-X 2.0 | Alibaba Cloud インスタンス |

DB2 for iSeries (AS/400) | Express Connect、VPN Gateway、または Smart Access Gateway |

DB2 for LUW | Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース |

MariaDB | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース |

OceanBase (MySQL) | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース |

SLS | Alibaba Cloud インスタンス |

AnalyticDB for MySQL 3.0 | Alibaba Cloud インスタンス |

Kafka | Alibaba Cloud インスタンス、Express Connect、VPN Gateway、または Smart Access Gateway、ECS 上の自己管理データベース |

ターゲットデータベース

データベースタイプ | 接続タイプ |

MySQL | Alibaba Cloud インスタンス |

PolarDB for MySQL | Alibaba Cloud インスタンス |

AnalyticDB for MySQL 3.0 | Alibaba Cloud インスタンス |

Tair/Redis | Alibaba Cloud インスタンス |

ClickHouse | Alibaba Cloud インスタンス |

SelectDB | Alibaba Cloud インスタンス |

MongoDB | Alibaba Cloud インスタンス |

アカウント情報

アカウント間のタスクでは、さまざまな Alibaba Cloud アカウント (ソースデータベース、ターゲットデータベース、および DTS タスクのアカウント) のロールは、どのアカウント間のデータベースであるかによって異なります。

アカウント間のデータベース: DTS タスクを構成するときに Alibaba Cloud アカウント間でデータを複製 を ○ に設定することで有効になる、アカウント間のシナリオの一部であるデータベース。

この表を使用するには、まず、ソースデータベース、ターゲットデータベース、またはその両方がアカウント間であるかどうかを判断します。次に、[アカウント間のデータベース] 列で対応する行を見つけて、各段階で使用する Alibaba Cloud アカウントを特定します。

アカウント間のデータベース | RAM コンソールにログインするための Alibaba Cloud アカウント | 信頼ポリシーに入力する Alibaba Cloud アカウント | DTS タスクを作成するための Alibaba Cloud アカウント | DTS タスクに入力するアカウント間の Alibaba Cloud アカウント |

ソースデータベース | ソースデータベースを所有する Alibaba Cloud アカウント。 | ターゲットデータベースを所有する Alibaba Cloud アカウント。 | ターゲットデータベースを所有する Alibaba Cloud アカウント。 | 移行元データベース セクションで、Alibaba Cloud アカウント フィールドにソースデータベースを所有する Alibaba Cloud アカウントを入力します。 |

ターゲットデータベース | ターゲットデータベースを所有する Alibaba Cloud アカウント。 | ソースデータベースを所有する Alibaba Cloud アカウント。 | ソースデータベースを所有する Alibaba Cloud アカウント。 | 移行先データベース セクションの Alibaba Cloud アカウント フィールドに、ターゲットデータベースを所有する Alibaba Cloud アカウントを入力します。 |

ソースデータベースとターゲットデータベース | ソースデータベースとターゲットデータベースを所有する Alibaba Cloud アカウント。 | 指定された Alibaba Cloud アカウント。 | 指定された Alibaba Cloud アカウント。 |

|

手順

アカウント間のタスクシナリオを確認します。

Alibaba Cloud アカウント間でデータを複製 が ○ に設定されているデータベースインスタンスのアカウント間のタスクシナリオを決定します。

Alibaba Cloud アカウント ID を取得します。

データベースインスタンスを所有し、DTS タスクの作成に使用される Alibaba Cloud アカウントの ID を取得します。

RAM ロールを作成します。

データベースインスタンスを所有する Alibaba Cloud アカウントを使用して、必要な RAM ロールを作成します。

権限を付与します。

作成した RAM ロールに権限を付与します。

信頼ポリシーを変更します。

RAM ロールの信頼ポリシーを変更します。

前提条件

DTS には、データベースインスタンスを所有する Alibaba Cloud アカウントのクラウドリソースにアクセスするために必要な権限があります。詳細については、「DTS にクラウドリソースへのアクセス権限を付与する」をご参照ください。

使用上の注意

Alibaba Cloud アカウント間で双方向同期タスクを構成できるのは、ApsaraDB RDS for MySQL インスタンス間、ApsaraDB RDS for MySQL クラスター間、Tair (Enterprise Edition) インスタンス間、ApsaraDB for MongoDB レプリカセットインスタンス間、または ApsaraDB for MongoDB シャードクラスターインスタンス間のみです。

アカウント間の双方向同期タスクは、ソースデータベースとターゲットデータベースの両方がアカウント間であるシナリオです。したがって、ソースデータベースとターゲットデータベースを所有する Alibaba Cloud アカウントに対して RAM 権限設定を構成する必要があります。

Alibaba Finance Cloud アカウントとガバメントクラウドアカウント間など、異なる種類のアカウント間の同期タスクはサポートされていません。

RAM ユーザーではなく、Alibaba Cloud アカウントを使用してコンソールにログインします。RAM ユーザーを使用すると、DTS タスクの作成時に権限付与エラーが発生する可能性があります。

準備

ソースデータベースを所有する Alibaba Cloud アカウントの ID を取得する

ソースデータベースを所有する Alibaba Cloud アカウントで、 または [セキュリティ設定] ページに移動します。[アカウント ID] を見つけます。

ターゲットデータベースを所有する Alibaba Cloud アカウントの ID を取得する

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して、 または [セキュリティ設定] ページに移動します。[アカウント ID] を取得します。

DTS タスクの作成に使用する Alibaba Cloud アカウントの ID を取得する

DTS タスクの作成に使用する Alibaba Cloud アカウントの または [セキュリティ設定] ページに移動します。[アカウント ID] を取得します。

シナリオ 1: アカウント間のソースデータベース

ステップ 1: RAM ロールを作成する

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、[ロールの作成] をクリックします。

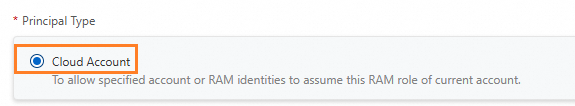

[ロールの作成] パネルで、RAM ロールを構成できます。

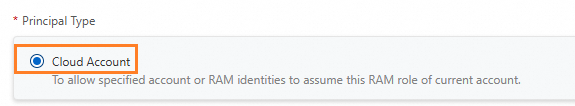

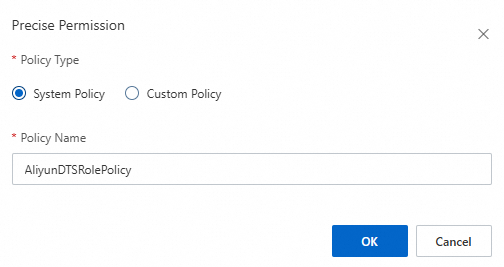

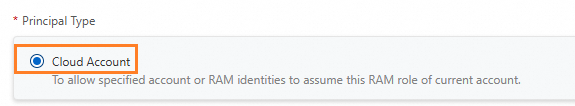

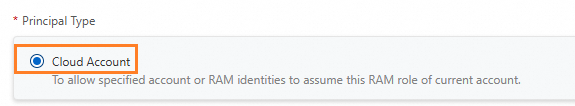

[信頼できるエンティティを選択] で、[Alibaba Cloud アカウント] を選択します。

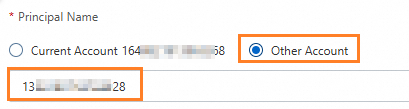

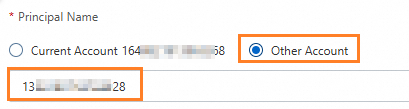

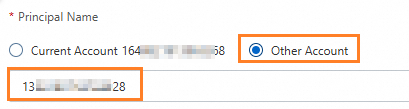

[アカウント] を [その他の Alibaba Cloud アカウント] に設定し、ターゲットデータベースの Alibaba Cloud アカウント ID を入力します。

ページの下部で、[OK] をクリックします。

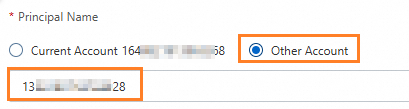

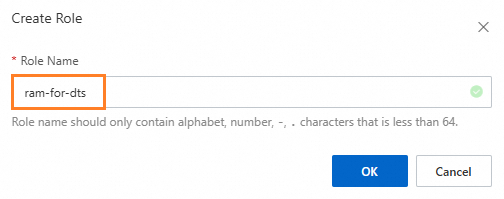

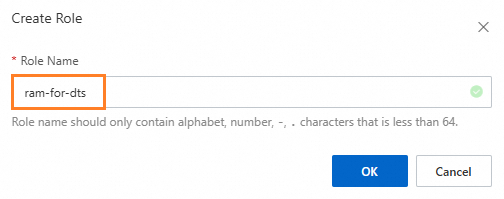

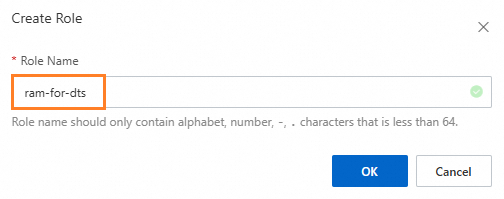

[ロールの作成] パネルで、RAM ロールの名前を入力し、[OK] をクリックします。

この例では ram-for-dts を使用します。

ステップ 2: RAM ロールに権限を付与する

RAM ロールが作成されたことを示すページから

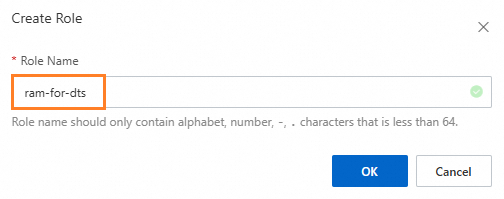

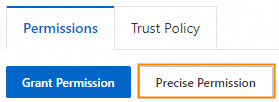

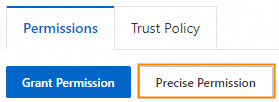

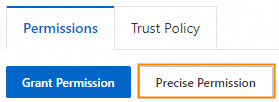

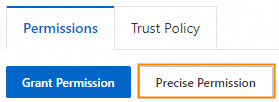

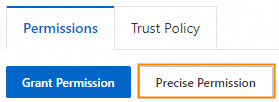

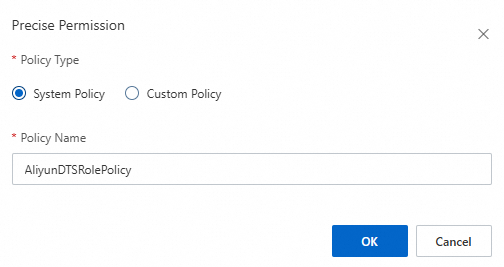

[権限] タブで、[権限の追加] をクリックします。

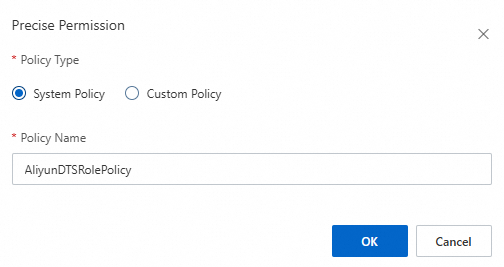

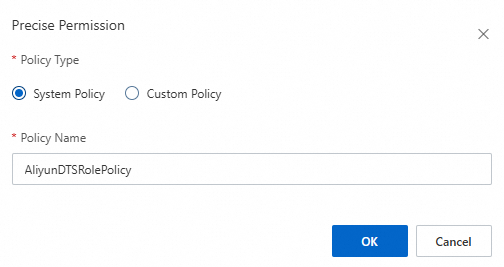

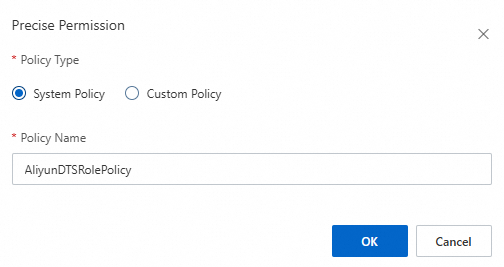

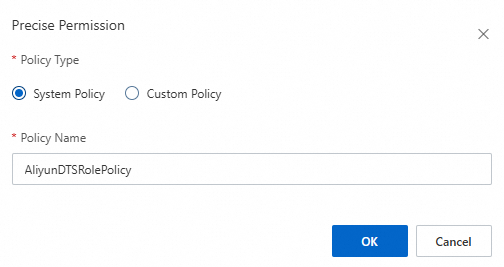

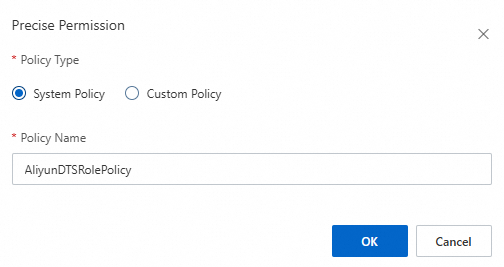

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックしてページをリフレッシュし、正確な権限付与が成功したことを確認します。

アイコンをクリックしてページをリフレッシュし、正確な権限付与が成功したことを確認します。

ステップ 3: RAM ロールの信頼ポリシーを変更する

権限が付与されたことを示すページから

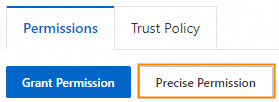

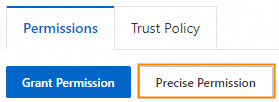

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、ターゲットデータベースを所有するアカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを意味します。これは、ターゲットデータベースアカウントの ID ではなく、ソースデータベースアカウントの ID を入力したために発生します。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、ターゲットデータベースを所有するアカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを意味します。これは、ターゲットデータベースアカウントの ID ではなく、ソースデータベースアカウントの ID を入力したために発生します。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

シナリオ 2: アカウント間のターゲットデータベース

ステップ 1: RAM ロールを作成する

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、[ロールの作成] をクリックします。

[ロールの作成] パネルで、RAM ロールを構成できます。

[信頼できるエンティティを選択] で、[Alibaba Cloud アカウント] を選択します。

[アカウント] パラメーターで、[その他の Alibaba Cloud アカウント] を選択し、ソースデータベースを所有する Alibaba Cloud アカウントの ID を入力します。

ページの下部で、[OK] をクリックします。

[ロールの作成] パネルで、RAM ロールの名前を入力し、[OK] をクリックします。

この例では ram-for-dts を使用します。

ステップ 2: RAM ロールに権限を付与する

RAM ロールが作成されたことを示すページから

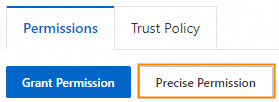

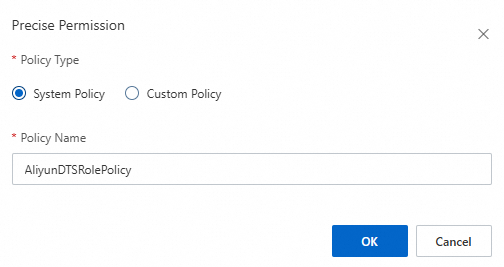

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックしてページをリフレッシュします。正確な権限付与が成功したことを確認します。

アイコンをクリックしてページをリフレッシュします。正確な権限付与が成功したことを確認します。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックしてページをリフレッシュします。 正確な権限付与が成功したことを確認します。

アイコンをクリックしてページをリフレッシュします。 正確な権限付与が成功したことを確認します。

ステップ 3: RAM ロールの信頼ポリシーを変更する

権限が付与されたことを示すページから

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、ソースデータベースを所有する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"値が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ソースデータベースアカウントの ID ではなく、ターゲットデータベースアカウントの ID を入力しました。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、ソースデータベースを所有する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"値が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ソースデータベースアカウントの ID ではなく、ターゲットデータベースアカウントの ID を入力しました。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

シナリオ 3: アカウント間のソースデータベースとターゲットデータベース

ステップ 1: ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM 権限設定を構成する

RAM ロールを作成します。

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、[ロールの作成] をクリックします。

[ロールの作成] パネルで、RAM ロールを構成できます。

[信頼できるエンティティを選択] で、[Alibaba Cloud アカウント] を選択します。

[アカウント] を [その他の Alibaba Cloud アカウント] に設定し、DTS タスクを作成する Alibaba Cloud アカウントの ID を入力します。

ページの下部で、[OK] をクリックします。

[ロールの作成] パネルで、RAM ロールの名前を入力し、[OK] をクリックします。

この例では ram-for-dts を使用します。

RAM ロールに権限を付与します。

RAM ロールが作成されたことを示すページから

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックしてページをリフレッシュします。 正確な権限付与が成功したことを確認します。

アイコンをクリックしてページをリフレッシュします。 正確な権限付与が成功したことを確認します。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

RAM ロールの信頼ポリシーを変更します。

権限が付与されたことを示すページから

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、DTS タスクの作成に使用する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ソースデータベースアカウントの ID ではなく、DTS タスクの作成に使用されるアカウントの ID を入力する必要があります。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ソースデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、DTS タスクの作成に使用する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ソースデータベースアカウントの ID ではなく、DTS タスクの作成に使用されるアカウントの ID を入力する必要があります。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

ステップ 2: ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM 権限設定を構成する

RAM ロールを作成します。

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、[ロールの作成] をクリックします。

[ロールの作成] パネルで、RAM ロールを構成できます。

[信頼できるエンティティを選択] で、[Alibaba Cloud アカウント] を選択します。

[アカウント] を [その他の Alibaba Cloud アカウント] に設定し、DTS タスクを作成する Alibaba Cloud アカウントの ID を入力します。

ページの下部で、[OK] をクリックします。

[ロールの作成] パネルで、RAM ロールの名前を入力し、[OK] をクリックします。

この例では ram-for-dts を使用します。

RAM ロールに権限を付与します。

RAM ロールが作成されたことを示すページから

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックしてページをリフレッシュします。正確な権限付与が成功したことを確認します。

アイコンをクリックしてページをリフレッシュします。正確な権限付与が成功したことを確認します。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[権限] タブで、[権限の追加] をクリックします。

[正確な権限] パネルで、[ポリシータイプ] を [システムポリシー] に設定できます。

[ポリシー名] テキストボックスに AliyunDTSRolePolicy と入力します。

[OK] をクリックします。

[権限管理] タブの右側にある

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

アイコンをクリックして、ページをリフレッシュします。正確な権限付与が成功したことを確認します。

RAM ロールの信頼ポリシーを変更します。

権限が付与されたことを示すページから

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、DTS タスクの作成に使用する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ターゲットデータベースアカウントの ID ではなく、DTS タスクの作成に使用されるアカウントの ID を入力する必要があります。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

RAM ロールリストから

RAM ロールの詳細ページに移動します。

ターゲットデータベースを所有する Alibaba Cloud アカウントを使用して RAM コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

重要

重要を選択しないでください。選択した場合、DTS はデータベースインスタンスへのアクセスに失敗し、エラーを報告します。

[ロール] ページで、ターゲット RAM ロールをクリックします。

[信頼ポリシー] タブをクリックします。

[信頼ポリシー] タブで、[信頼ポリシーの編集] をクリックします。

[スクリプトエディター] タブで、ポリシーエディターの内容を次のコードに置き換えます。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::<Alibaba Cloud account ID>:root" ], "Service": [ "<Alibaba Cloud account ID>@dts.aliyuncs.com" ] } } ], "Version": "1" }2 つの

<Alibaba Cloud account ID>プレースホルダーを、DTS タスクの作成に使用する Alibaba Cloud アカウントの ID に置き換えます。[OK] をクリックして信頼ポリシーを保存します。

信頼ポリシーを保存した後に、コードの `Service` セクションの

"<Alibaba Cloud account ID>@dts.aliyuncs.com"が自動的に"dts.aliyuncs.com"に変更された場合、<Alibaba Cloud account ID>が正しくないことを示します。ターゲットデータベースアカウントの ID ではなく、DTS タスクの作成に使用されるアカウントの ID を入力する必要があります。説明RAM コンソールへのログインに使用する Alibaba Cloud アカウントと信頼ポリシーで指定するアカウントの詳細については、「アカウント情報」をご参照ください。

次のステップ

RAM 権限設定が完了したら、アカウント間のタスクを作成できます。詳細については、「アカウント間のタスクの構成」をご参照ください。