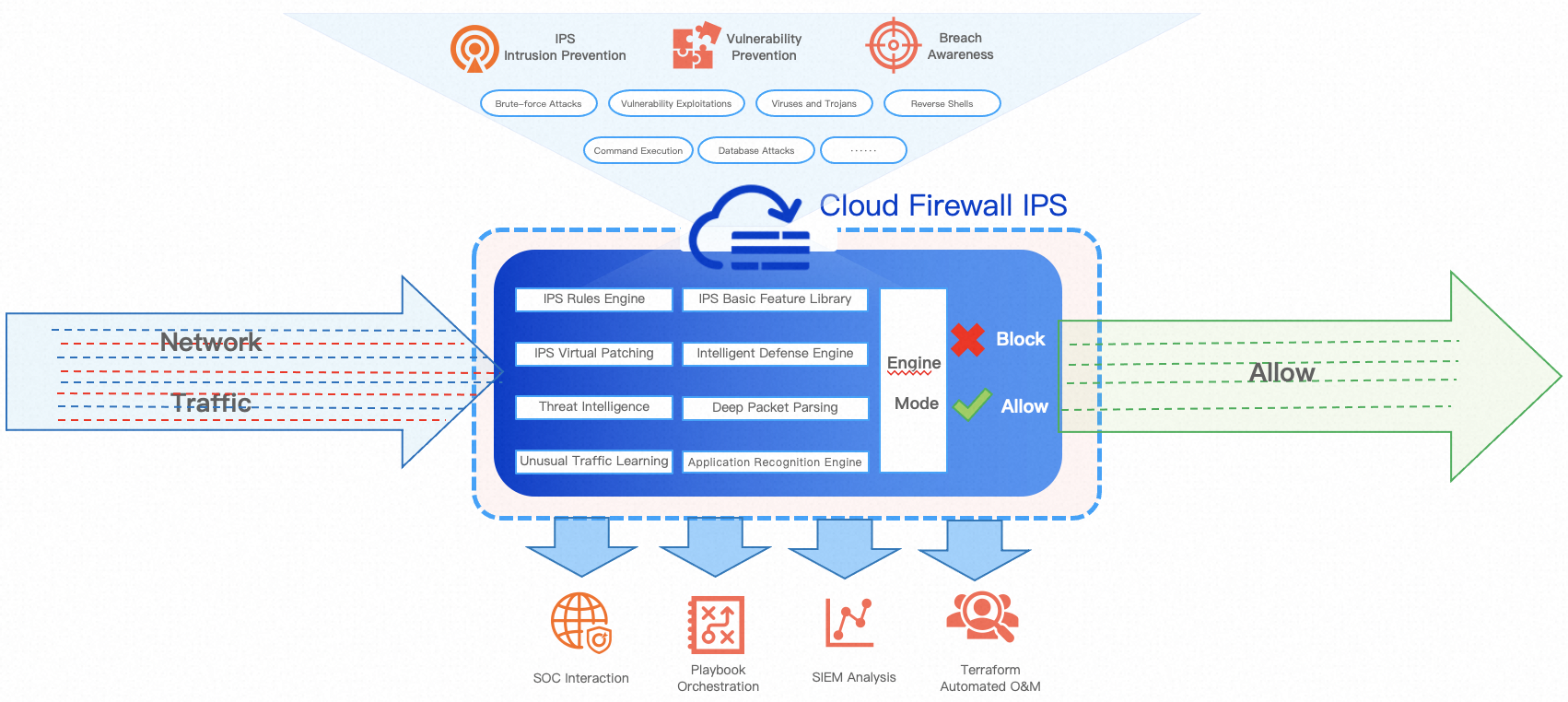

Cloud Firewallのデフォルトの侵入防止システム (IPS) は、攻撃、脆弱性エクスプロイト、ブルートフォース攻撃、ワーム、マイニングプログラム、トロイの木馬、およびDoS攻撃によって生成される悪意のあるトラフィックをリアルタイムで事前に検出およびブロックします。 これにより、クラウド上のエンタープライズ情報システムとネットワークアーキテクチャが攻撃から保護され、不正アクセスやデータ漏洩が防止され、ビジネスシステムやアプリケーションの損傷や障害が防止されます。

なぜIPS?

クラウドでの一般的なサイバー攻撃

IPSのクラウドファイアウォール

クラウドファイアウォールIPSの実装

Cloud Firewallは、シリーズモードでクラウドネットワークにデプロイされます。 インターネットからのトラフィック、NATゲートウェイを通過するトラフィック、内部ネットワーク内の仮想プライベートクラウド (VPC) 間のトラフィック、クラウドとオンプレミスのデータセンター間のトラフィックを保護します。 次の図は、ネットワークアーキテクチャを示しています。

Cloud Firewallは、Cloud Firewallを通過するすべてのネットワークトラフィックを監視し、Cloud FirewallのIPSエンジンとACLエンジンを使用してトラフィックをフィルタリングし、通常のトラフィックを転送します。

Cloud Firewallは、Deep Packet Inspection (DPI) エンジンを使用して、ネットワークトラフィックを検出および識別します。 ネットワークトラフィックのプロトコルを識別し、パケットを解析できます。 Cloud Firewallは、トラフィックとパケットをフィルタリングして、IPS攻撃と脅威インテリジェンスを識別します。 観察モード 、ブロックモード - 緩い 、ブロックモード - 中程度 、ブロックモード - 厳格 など、さまざまなモードの脅威検出エンジンのルールとIPSルールがヒットした場合、攻撃パケットは破棄または許可されます。 このようにして、アラートが生成され、攻撃がリアルタイムでブロックされます。

Cloud Firewallでサポートされている攻撃の種類

脅威検出エンジンのモードを設定する方法の詳細については、「IPS設定」をご参照ください。

攻撃タイプ | アタックハザード | 提案 |

疑わしい接続 | 攻撃者は、スキャナーを使用してサーバー上の開いているポートをスキャンできます。 サーバーにパスワードが弱い不正なデータベースポートまたはサービスがある場合、データの損失またはデータリークが発生する可能性があります。 たとえば、Redisへの不正アクセスは一般的なリスクです。 Redisデータベースのセキュリティ設定が適切に構成されていない場合、攻撃者は機密データを取得したり、不正アクセスを実装してデータベースに損害を与えたりする可能性があります。 | ポート80、443、または8080が有効になっているMySQLアプリケーションやSQL Serverアプリケーションなど、web以外のアプリケーションが多数ある場合は、シェルコードや機密操作などの動作のルールがヒットしているかどうかに注意してください。 ルールは、webアプリケーション以外を対象とした攻撃方法でもあります。 上記のweb以外のアプリケーションがない場合は、ブロックモード - 厳格 を有効にすることを推奨します。 |

コマンド実行 | 攻撃者が悪意のあるコマンドを実行すると、深刻な結果が発生する可能性があります。 例えば、サーバの制御許可が取得され、機密データが漏洩し、他のシステムが攻撃される可能性がある。 たとえば、攻撃者はLog4jの脆弱性を悪用して悪意のあるコマンドを実行する可能性があります。 | Block Mode - Looseモードを使用すると、ほとんどのwebアプリケーションを一般的および非一般的なRCE攻撃から保護できます。 このモードは、毎日の保護要件も満たしています。 RCE攻撃は、さまざまな攻撃の中で最も有害です。 ブロックモード-中モードを使用してRCE攻撃から保護する場合は、各モジュールのルールのヒット詳細に注意する必要があります。 ビジネスが複雑で、web以外のアプリケーションが多数ある場合は、ブロックモード - 厳格 を有効にすることを推奨します。 |

スキャン中 | ネットワークスキャンによってマシンやネットワークデバイスが過負荷になると、サービスの中断や安定性の問題が発生する可能性があります。 その結果、システムが応答を停止したり、サービスが利用できなくなったりする可能性があります。 | ビジネスでサーバーメッセージブロック (SMB) 名前付きパイプが有効になっているかどうかを確認することをお勧めします。 SMB名前付きパイプは、ファイル共有などの機能に使用されます。 ビジネスでSMB名前付きパイプを使用する必要がない場合は、潜在的なセキュリティリスクを軽減するためにSMB名前付きパイプを無効にすることを推奨します。 SMB名前付きパイプを使用する必要がある場合は、ブロックモード - 中程度 または ブロックモード - 厳格 を有効にすることを推奨します。 |

情報漏えい | 情報漏えいは、個人のプライバシー権の侵害、およびIDカード番号、連絡先情報、財務情報などの機密情報の不正使用につながる可能性があります。 | 情報漏洩の定義は、ビジネスによって異なる場合があります。 ブロックモード - 中程度とブロックモード - 厳格のルールのヒットの詳細をメモしてください。 観察モード を有効にして、ルールのヒット詳細をモニターし、24時間、1週間、1か月などのビジネスサイクル内に誤検知が報告されているかどうかを確認することを推奨します。 観察モードで誤検出が報告されない場合、通常のトラフィックは脅威として識別されません。 この場合、ブロックモード - 中程度 または ブロックモード - 厳格 を有効にできます。 |

DoS攻撃 | マシンまたはネットワークデバイスがDoS攻撃によって過負荷になると、サービスの中断や安定性の問題が発生する可能性があります。 その結果、システムが応答を停止したり、サービスが利用できなくなったりする可能性があります。 | DoS攻撃は害が少ない。 原因不明のためにサービスが中断または中断されているかどうかを確認できます。 サービスに影響がない場合は、ブロックモード - 緩い 設定を維持できます。 ビジネスで高レベルのサービス稼働時間が必要な場合は、ブロックモード - 中程度 または ブロックモード - 厳格 を選択できます。 |

オーバーフロー攻撃 | オーバーフロー攻撃によってマシンまたはネットワークデバイスが過負荷になると、サービスの中断または安定性の問題が発生する可能性があります。 その結果、システムが応答を停止したり、サービスが利用できなくなったりする可能性があります。 | オーバーフロー攻撃は、バイナリ表現の入力ポイントが厳密に制御されていない場合に発生します。 この場合、パラメータ設定中にアウトオブバウンズアクセスが発生し、コマンド実行や情報漏洩などの攻撃が開始されます。 オーバーフロー攻撃から保護する場合は、webアプリケーション以外の攻撃のヒット詳細に注意してください。 ビジネスに主にwebアプリケーションが含まれている場合は、ブロックモード - 緩い を選択できます。 ビジネスにweb以外のアプリケーションが多数含まれている場合は、ブロックモード - 中程度 または ブロックモード - 厳格 を選択することを推奨します。 |

Web攻撃 | Web攻撃は深刻なセキュリティ上の脅威です。 攻撃者は、特定のサーバーに対する制御権限を取得し、web攻撃を開始することで機密データを盗みます。 これは、サービスの中断を引き起こし得る。 | 一般的なweb攻撃には、SQLインジェクション、XSS攻撃、およびOpen Web Application Security Project (OWASP) Top 10にリストされている任意のファイルが含まれます。 これらの攻撃を防ぐために、カナリアリリースおよびルールの公式リリース中に厳密なテストを実行することをお勧めします。 また、ルーチンのO&Mでは、ブロックモード - 中程度またはブロックモード - 厳格を有効にすることを推奨します。 |

トロイの木馬 | トロイの木馬は、被害者のマシンへの継続的な不正アクセスを提供するマルウェアの一種です。 システムの脆弱性が修正されても、攻撃者はシステムに再度アクセスできます。 攻撃者は、侵入したシステムを長期間監視し、トロイの木馬を使用して機密データを盗むことができます。 トロイの木馬によって侵害されたシステムは、法的責任、訴訟、罰金、および評判の損害につながる可能性があります。 | ほとんどの場合、暗号化、難読化、およびエンコーディングは、保護対策を回避するためにトロイの木馬通信で使用されます。 ブロックモード-厳密モードでは、通常、検出とブロックに弱い機能が使用されます。 日常の操作では、ブロックモード-中モードを有効にすることを推奨します。 ほとんどの場合、暗号化、難読化、およびエンコーディングは、保護対策を回避するためにトロイの木馬通信で使用されます。 ブロックモード-厳密モードでは、通常、検出とブロックに弱い機能が使用されます。 ルーチンのO&Mでは、ブロックモード - 中程度 または ブロックモード - 厳格 を有効にすることを推奨します。 |

ワーム | ワームは、被害者のマシンへの継続的な不正アクセスを提供する永続的なマルウェアの一種です。 システムの脆弱性が修正されても、攻撃者はシステムに再度アクセスできます。 攻撃者は、侵入したシステムを長期間監視し、ワームを使用して機密データを盗むことができます。 同時に、ワームによって侵害されたシステムは、法的責任、訴訟、罰金、および評判の損害につながる可能性があります。 | ほとんどの場合、このタイプの攻撃はホストを侵害します。 観察モード でルールがヒットした場合は、トレーサビリティ分析機能を使用して攻撃の発生源を特定し、適切な対策を講じる必要があります。 ルールがヒットしない場合、ホストは安全に実行されています。 この場合、ブロックモード - 中程度 を有効にすることを推奨します。 |

マイニング | マイニングは、マシンの帯域幅リソースとコンピューティングパワーを占有する悪意のある動作であり、システムの吃音を引き起こし、システムのパフォーマンスに影響を与えます。 その結果、アプリケーションの実行速度の低下や応答遅延などの問題が発生し、効率とエクスペリエンスに悪影響を及ぼします。 | ほとんどの場合、このタイプの攻撃はホストを侵害します。 観察モード でルールがヒットした場合は、トレーサビリティ分析機能を使用して攻撃の発生源を特定し、適切な対策を講じる必要があります。 ルールがヒットしない場合、ホストは安全に実行されています。 この場合、ブロックモード - 中程度 を有効にすることを推奨します。 |

逆シェル | リバースシェルは、被害者のマシンへの継続的な不正アクセスを提供する攻撃ツールです。 システムの脆弱性が修正されても、攻撃者はシステムに再度アクセスできます。 攻撃者は、侵入したシステムを長期間監視し、リバースシェルを使用して機密データを盗むことができます。 同時に、リバースシェルによって侵害されたシステムは、法的責任、訴訟、罰金、および評判の損害につながる可能性があります。 | ほとんどの場合、このタイプの攻撃はホストを侵害します。 観察モード でルールがヒットした場合は、トレーサビリティ分析機能を使用して攻撃の発生源を特定し、適切な対策を講じる必要があります。 ルールがヒットしない場合、ホストは安全に実行されています。 この場合、ブロックモード - 中程度 を有効にすることを推奨します。 |

その他 | 不正なアウトバウンド接続に使用される攻撃と、アウトバウンド接続によって引き起こされる攻撃が含まれます。 分類できない攻撃も含まれます。 |

|

脅威検出エンジンのモード

脅威検出エンジンのモードは、モニターモードとブロックモードです。 基本保護ポリシーと仮想パッチポリシーのアクションは、脅威検出エンジンのモードによって異なります。 たとえば、脅威検出エンジンをBlock - Strictモードに設定した場合、基本的な保護ポリシーと仮想パッチ適用ポリシーのアクションはBlockです。 次のリストに、脅威検出エンジンのモードを示します。

カテゴリ | シナリオ | 説明 | 例 | |

モニター | 保護はサポートされていません。 | モニターモードでは、システムは攻撃のみを記録し、攻撃のアラートを生成します。 ただし、システムはブロックモードで攻撃を遮断します。 | Apache TomcatのリモートDoS脆弱性 (CVE-2014-0075) 、Atlassian Jira SSRF脆弱性 (CVE-2019-16097) 、およびGodluaバックドアソフトウェア通信 | |

ブロック | ルーズ | システムは、偽陽性の高率を防ぐルールを使用することにより、攻撃を緩やかにブロックします。 このレベルは、偽陽性の割合を最小限に抑えることを必要とするビジネスに適しています。 | このレベルでは、システムは、攻撃パケットおよび動作における脆弱性エクスプロイトのキーワードおよび主要パラメータを検出する。 偽陽性は生成され得ない。 | Apache Struts 2のRCE脆弱性 (CVE-2018-11776) 、Spark REST APIへの不正アクセス (CVE-2018-11770) 、およびJenkins RCE脆弱性 (CVE-2018-1000861) |

中 | システムは標準的な方法で攻撃をブロックします。 このレベルは毎日のO&Mに適しています。 | このレベルでは、システムは共通のルールを使用して、脆弱性エクスプロイトのさまざまなタイプの検出方法に基づいて、さまざまなタイプの攻撃を包括的に検出します。 このレベルは、Looseレベルよりも低い偽陽性率を提供する。 | Oracle WebLogic ServerのRCE脆弱性 (CVE-2020-2551) 、Microsoft WindowsRDPクライアントのRCE脆弱性 (CVE-2020-1374) 、およびSMBv1 DoS攻撃 (CVE-2020-1301) | |

ストリクト | システムは、すべてのルールを使用して、厳密な方法で攻撃をブロックします。 このレベルは、偽陰性の割合を最小化することが要求されるビジネスに適している。 このレベルは、中レベルよりも高い割合の偽陽性を引き起こし得る。 | このレベルでは、スタックオーバーフローやバッファオーバーフローなど、リスクの高い脆弱性が検出されます。これらの脆弱性のほとんどは、レイヤー4プロトコルの脆弱性です。 システムは、プロトコル分析、キーワードマッチング、複数のリダイレクト、およびキーワードオフセットなどのさまざまな方法に基づいて攻撃を識別します。 | SquidプロキシHTTPリクエスト処理 (CVE-2020-8450) でのバッファオーバーフロー、NGINX 0長ヘッダーでのDoS攻撃リーク (CVE-2019-9516) 、およびOracle WebLogic | |