インターネットファイアウォールを使用して、パブリックアセットとインターネット間のトラフィックをきめ細かく制御します。これにより、パブリックアセットのインターネットへの露出が減り、サービストラフィックのセキュリティリスクが低減します。インターネットファイアウォールを有効にする際、現在のネットワークトポロジーを変更する必要はありません。ワンクリックで数秒で適用できる保護機能により、リソースを保護できます。これにより、インバウンドおよびアウトバウンドのインターネットトラフィックに対する視覚的な分析、攻撃防御、アクセス制御、ログ監査などの機能を迅速に実装できます。

特徴

仕組み

パブリックアセット のインターネットファイアウォールを有効にすると、Cloud Firewall は、ディープパケットインスペクション (DPI) トラフィック分析、侵入防止システム (IPS) ルール、脅威インテリジェンス、仮想パッチ、アクセス制御ポリシーなどのテクノロジーを使用して、アウトバウンドおよびインバウンドトラフィックをフィルターします。このプロセスでは、トラフィックを許可するかどうかを決定し、悪意のあるアクセスを効果的にブロックし、パブリックアセットとインターネット間のトラフィックのセキュリティを確保します。

保護対象のパブリックアセット (アウトバウンドおよびインバウンド):Elastic Compute Service (ECS)、Elastic IP Address (EIP) (L2 EIP を含む)、ロードバランシング、Bastionhost、NAT Gateway、HaVip、Global Accelerator (GA) EIP などのアセットで、IPv4 と IPv6 の両方をサポートします。

以下の図は、インターネットファイアウォールの保護シナリオの例を示しています。

サービスへの影響

インターネットファイアウォールの作成、有効化、または無効化は、ネットワークトポロジーの変更を必要としません。ワンクリックで数秒でリソースの保護を有効または無効にでき、サービスに影響はありません。オフピーク時にインターネットファイアウォールを有効にすることを推奨します。

保護仕様

2025年10月15日より、Cloud Firewall は 課金方法 2.0 をリリースします。新規ユーザーはデフォルトで課金方法 2.0 を使用します。既存ユーザーは引き続き 課金方法 1.0 を使用します。インターネットファイアウォールの保護仕様は、2つの課金方法で異なります。

課金方法 2.0

保護仕様 | 説明 | Cloud Firewall サブスクリプション (Premium、Enterprise、Ultimate Edition) | Cloud Firewall 従量課金 |

ファイアウォールインスタンス数 | 保護可能なリージョンの数。各保護対象リージョンは、1つのインターネットファイアウォールインスタンスに対応します。 | 購入したインスタンス数と帯域幅に依存します。各エディションで提供されるインスタンス数と帯域幅については、「サブスクリプション 2.0」をご参照ください。クォータが不足している場合は、仕様をアップグレードできます。詳細については、「アセットの保護ステータスの表示」をご参照ください。 | 実際のファイアウォールインスタンス数と処理された合計トラフィックに基づいて課金されます。 サポートされる最大ピーク帯域幅は 10 Gbps です。より高い仕様をリクエストするには、アカウントマネージャーまたはアーキテクトにお問い合わせください。課金の詳細については、「従量課金 2.0」をご参照ください。 |

保護対象のインターネットトラフィック | ファイアウォールによって処理される合計インターネットトラフィックのピーク。課金は、インバウンドとアウトバウンドのインターネットトラフィック帯域幅の合計に基づきます。 |

課金方法 1.0

保護仕様 | 説明 | Cloud Firewall サブスクリプション (Premium、Enterprise、Ultimate Edition) | Cloud Firewall 従量課金 |

保護可能なパブリック IP アドレス数 | インターネットファイアウォールを有効にできるパブリック IP アドレスの数。 | 購入した保護可能なパブリック IP アドレスの数と、処理可能な合計トラフィックのピークに依存します。クォータが不足している場合は、仕様をアップグレードできます。 Cloud Firewall のエディションによって、パブリック IP アドレスのクォータ制限は異なります。詳細については、「サブスクリプション 1.0」をご参照ください。 説明 サービストラフィックが購入した Cloud Firewall の処理能力を超えた場合、Service Level Agreement (SLA) は保証されません。これにより、アクセス制御リスト (ACL)、IPS、ログ監査などのセキュリティ機能の無効化、トラフィックが過剰なアセットに対するファイアウォールのシャットダウン、またはレート制限やパケット損失などのスペックダウンルールがトリガーされる可能性があります。 サービストラフィックが制限を超えるリスクがある場合は、「サブスクリプションの弾性トラフィックに対する従量課金」をご参照ください。 | 保護対象の実際のパブリック IP アドレス数と処理された合計トラフィックのピークに基づいて課金されます。クォータ制限はありません。課金の詳細については、「従量課金 1.0」をご参照ください。 |

保護対象のインターネットトラフィック | 処理される合計インターネットトラフィックのピーク。課金は、インバウンドとアウトバウンドのインターネットトラフィック帯域幅のうち、高い方の値に基づきます。 |

アセットの保護ステータスの表示

ファイアウォールの有効化

アセットの保護を手動で有効化

Automatic Protection for New Assets 機能を有効にしていない場合、パブリックアセットのインターネット境界保護を手動で有効にできます。

Cloud Firewall コンソールにログインします。

左側のナビゲーションウィンドウで、ファイアウォールスイッチ をクリックします。

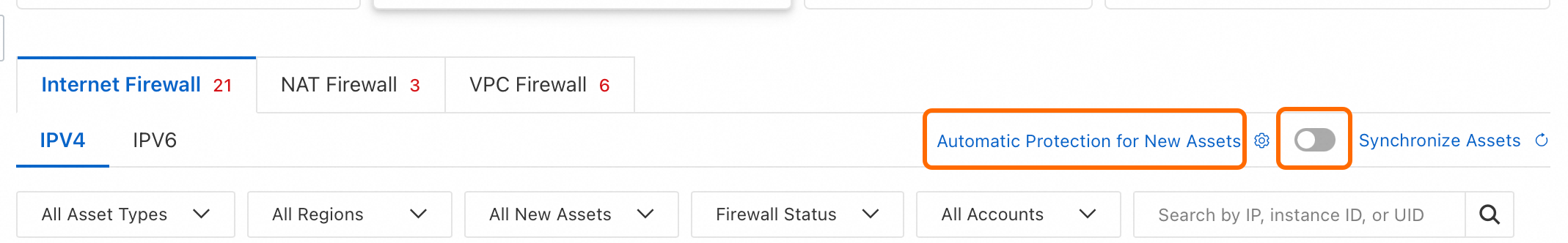

インターネットボーダー タブで、IPv4 または IPv6 タブをクリックして、パブリックアセットの保護を手動で有効にします。

保護したいアセットがパブリックアセットリストにない場合は、リストの右上隅にある Synchronize Assets をクリックします。これにより、Alibaba Cloud アカウントとそのメンバーアカウントからアセット情報が同期されます。同期プロセスには1〜2分かかります。

単一アセットの保護を有効化:パブリックアセットリストで、保護したいパブリックアセットを見つけます。操作する 列で、Enable Protection をクリックします。

複数アセットの保護をバッチで有効化:パブリックアセットリストで、保護したいパブリックアセットを選択します。リストの下で、Enable Protection をクリックします。

新しいアセットの自動保護を有効化

Automatic Protection for New Assets を有効にすると、現在の Alibaba Cloud アカウントまたはそのメンバーアカウントに新しいパブリックアセットが追加された場合、Cloud Firewall は新しいアセットのインターネット境界保護を自動的に有効にします。

Cloud Firewall コンソールにログインします。

左側のナビゲーションウィンドウで、ファイアウォールスイッチ をクリックします。

Automatic Protection for New Assets機能を有効にする:インターネットボーダー タブで、Automatic Protection for New Assets の横にあるスイッチをオンにします。

自動的に保護する新しいアセットのタイプを選択する:Automatic Protection for New Assets をクリックします。表示される設定パネルで、アセットタイプとリージョンに基づいて保護する新しいアセットを選択します。設定が完了したら、Save をクリックします。

次のステップ

インターネットファイアウォールを作成した後、パブリックアセットのアクセス制御ポリシーを設定し、アクセスログを表示して、パブリックアセットとインターネット間のトラフィックをより適切に管理できます。

アクセス制御ポリシーの設定

アクセス制御ポリシーを設定しない場合、Cloud Firewall はデフォルトですべてのトラフィックを許可します。インターネットファイアウォールのアクセス制御ポリシーを作成して、パブリックアセットとインターネット間のトラフィックをきめ細かく制御できます。

ページで、対象のインターネットファイアウォールを見つけます。操作する 列で、[ポリシーの設定] をクリックし、パブリックアセットのアウトバウンドまたはインバウンドのアクセス制御ポリシーを設定するかどうかを選択します。詳細については、「インターネットファイアウォールのアクセス制御ポリシーの設定」をご参照ください。

監査ログの照会

ページの タブで、フィルター条件を設定して、パブリックアセットとインターネット間のトラフィックのアクセスログを表示できます。詳細については、「ログ監査」をご参照ください。

トラフィック分析の表示

ページでは、インターネットにアクティブにアクセスするアセットのトラフィックデータを表示できます。これには、アウトバウンドの異常トラフィック追跡、アセットがアクセスしたインターネットの宛先、パブリックアセットからのアウトバウンド接続、プライベートネットワークアセットからのアウトバウンド接続のデータが含まれます。これにより、疑わしいアセットを特定し、サービスを保護できます。詳細については、「アウトバウンド接続」をご参照ください。

ページでは、サービス資産へのインターネットアクセスに関するデータを表示できます。これには、インバウンドの異常トラフィックの追跡、パブリック IP アドレス、オープンポート、オープン系アプリケーション、およびクラウドプロダクトのパブリック IP アドレス数に関するデータが含まれます。これにより、不審な資産を特定し、サービスを保護できます。詳細については、「インターネット露出」をご参照ください。

攻撃防御データの表示

ページで、対象のインターネットファイアウォールを見つけます。[操作] 列で、[攻撃の表示] をクリックし、パブリックアセットのアウトバウンドまたはインバウンドの攻撃防御データを表示するか選択します。詳細については、「侵入防止」をご参照ください。

インターネットトラフィック処理ステータスの表示

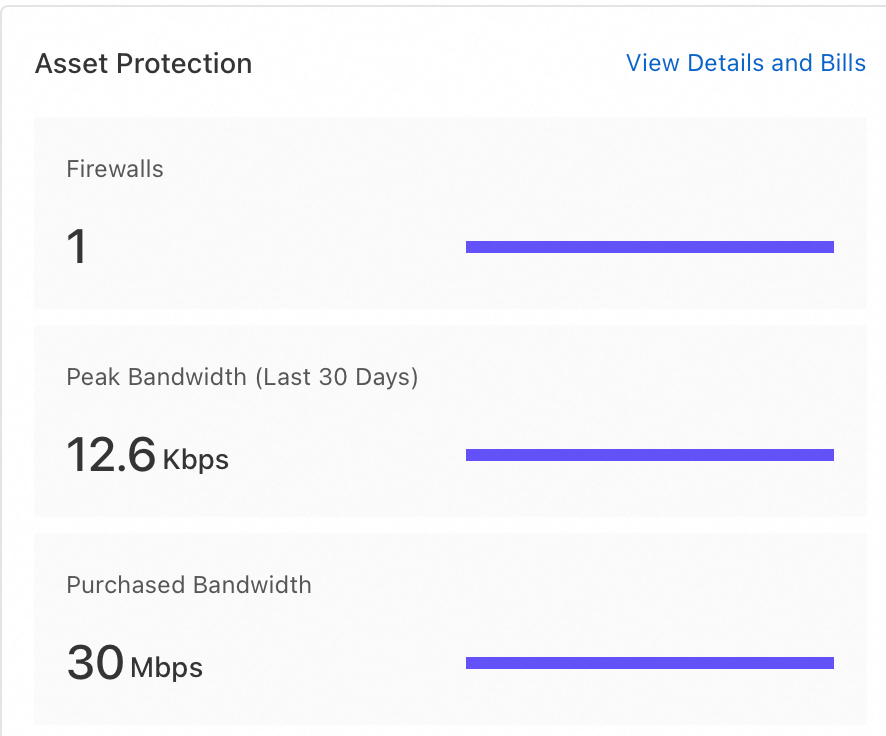

左側のナビゲーションウィンドウで、概要 をクリックします。次に、概要 ページの Asset Protection セクションで、ファイアウォールインスタンス数、購入済みトラフィック、および最近のピーク帯域幅を表示できます。