このトピックでは、Cloud Firewallのログに関するよくある質問に対する回答を提供します。

ログによって占有されるストレージを減らすにはどうすればよいですか?

次のいずれかの方法を使用して、ログが占有するストレージを減らすことができます。ログの保存期間を減らす、配信するログの種類を減らす、定期的にObject storage Service (OSS) バケットにログを配信する、またはログを削除します。

ログ保存期間の短縮

ログ分析機能を有効にすると、ログはデフォルトで180日間保存されます。 履歴ログを長期間保持しない場合は、ログの保存期間を変更できます。 詳細については、「ログの保存期間の変更」をご参照ください。

配信するログの種類を減らす

デフォルトでは、すべての種類のログのログ配信スイッチがオンになっています。 特定の種類のログのみを配信する場合は、指定した種類のログのみのログ配信スイッチをオンにすることを推奨します。 詳細については、「収集ログタイプの設定」をご参照ください。

ログをOSSバケットに定期的に配信

大量のログを保持する場合は、ログをOSSバケットに配信して保存することを推奨します。 詳細については、「OSSデータ配布ジョブの作成 (新バージョン) 」をご参照ください。

ログの削除

テストフェーズで生成された大量のログを保持する必要がない場合は、保存されたログを削除することを推奨します。 詳細については、「ログストレージ容量の管理」をご参照ください。

Cloud Firewallのトラフィックログをサードパーティシステムにエクスポートできますか?

はい。Cloud Firewallのログ分析機能を使用して、トラフィックログをエクスポートし、そのログをO&Mセンターなどのサードパーティシステムにインポートできます。

ビジネス要件に基づいてログをエクスポートする方法を選択できます。

少量のログデータをエクスポートする

Cloud Firewallのログ分析機能を使用して、ログをコンピューターにダウンロードし、ログファイルをサードパーティのシステムにアップロードできます。 ログのダウンロード方法の詳細については、「ログのエクスポート」をご参照ください。

大量のログデータをエクスポートする

プログラミング方法またはSimple Log Serviceコンソールを使用して、ログデータをサードパーティシステムにエクスポートできます。 詳細については、「コンシューマグループを使用したログの消費」をご参照ください。

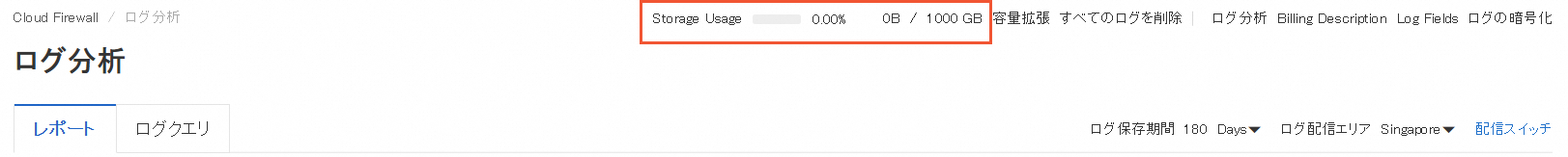

Cloud Firewallの残りのログストレージを表示する方法?

Cloud Firewallのログ分析機能を有効にしなかった場合、ログストレージ容量を表示できません。 Cloud Firewallのログ分析機能を有効にした場合、Cloud Firewallコンソールでログストレージの使用状況と残りのログストレージを表示できます。 詳細については、「ログストレージ容量の管理」をご参照ください。

ICMP検出のトラフィックログがCloud Firewallによって定期的に送信されるのはなぜですか?

サービス品質を確保するため、Cloud Firewallはネットワークエラー検出用のインターネット制御メッセージプロトコル (ICMP) パケットを定期的に送信します。 検出はスキャン攻撃ではなく、サービスに影響を与えません。

Cloud Firewallコンソールにログインし、[Cloud Serviceアドレス帳] タブで [SLAモニタリングの送信元アドレス] をクリックして、ICMPパケットの送信元IPアドレスを表示します。 詳細については、「アドレス帳の管理」をご参照ください。

トラフィックログがアプリケーションタイプが不明のトラフィックを記録するのはなぜですか?

Cloud Firewallがトラフィックのアプリケーションタイプを識別できない場合、トラフィックのアプリケーションタイプは不明として記録されます。 考えられる原因を次のリストに示します。

トラフィックログに記録された受信パケットと送信パケットの合計数は3未満であり、セッションは確立されていません。 この場合、トラフィックはスキャントラフィックであってもよい。

トラフィックは、レイヤ4アクセス制御ポリシーによってブロックされます。 この場合、セッションは確立されません。

TCPリセットトラフィックは、侵入防止機能またはその他の理由により中断されます。 この場合、トラフィック特性は一致しません。

トラフィックが暗号化されているか、アプリケーションが非標準アプリケーション、内部アプリケーション、またはディープパケットインスペクション (DPI) でサポートされていないアプリケーションです。

Cloud Firewallがトラフィックのアプリケーション名またはドメイン名を特定できない場合、Cloud Firewallはデフォルトでトラフィックを許可し、ワークロードへの影響を回避します。 トラフィックを許可しない場合は、対応するファイアウォールのstrictモードを有効にできます。 詳細については、「アクセス制御エンジンモードの設定」または「NATファイアウォールのアクセス制御エンジンモードの設定」をご参照ください。

Cloud Firewallのリリース後もログ分析データは保持されますか。

ログ分析データは、サブスクリプション課金方法を使用するCloud Firewallをリリースした後は保持されませんが、従量課金方法を使用するCloud Firewallをリリースした後は保持されます。

Cloud Firewallをリリースした後、設定データは

15日。 設定データには、アクセス制御ポリシー、攻撃防止ポリシー、トラフィック分析ポリシーが含まれます。 サブスクリプション課金方法を使用するCloud Firewallのログ分析データを保持する場合は、Cloud Firewallをリリースする前に、ログをコンピューターにエクスポートするか、ログをサードパーティシステムに配信します。 詳細については、「ログのエクスポート」をご参照ください。ログ監査レコードを直接エクスポートできますか。

いいえ、ログ監査レコードを直接エクスポートすることはできません。 Log Analysis ページでクエリステートメントを指定して、生ログをクエリおよびエクスポートできます。

たとえば、過去24時間のインターネットファイアウォールのインバウンドトラフィックのログをエクスポートし、トラフィックのアプリケーションタイプがHTTPSの場合は、次の手順を実行します。

Cloud Firewall コンソール にログインします。

左側のナビゲーションウィンドウで、を選択します。

Log Analysis タブで、検索ボックスにクエリステートメントを入力し、[時間範囲の選択] で [1日] を選択します。 詳細については、「ログの照会と分析」をご参照ください。

検索ステートメント:

log_type:internet_log and direction:"in" and app_name:"HTTPS"クエリ結果をエクスポートします。 詳細については、「ログのエクスポート」をご参照ください。

Cloud Firewallによって傍受された攻撃の総数をログに表示するにはどうすればよいですか?

rule_result:dropクエリステートメントを入力し、時間範囲の値を選択できます。 クエリ結果のログ数量は、Cloud Firewallによって傍受された攻撃の総数を示します。 詳細については、「ログの照会と分析」をご参照ください。

クエリ結果で傍受された攻撃の総数は、クエリ時間などの理由により、概要ページの 保護回数合計 パラメーターの値と異なる場合があります。 概要 ページの 保護回数合計 パラメーターの値が優先されます。

Cloud Firewallログの総数がAnti-DDoS ProxyログまたはWAFログの総数と異なるのはなぜですか。

Cloud Firewallログは、レイヤー4でインバウンドトラフィックとアウトバウンドトラフィックを記録します。 Anti-DDoS ProxyおよびWeb Application Firewall (WAF) のログは、レイヤー7でHTTPリクエストを記録します。

レイヤ4のトラフィックログには、個々のTCPまたはUDP接続と個々のデータパケットが含まれます。 レイヤー7のトラフィックログには、完全なHTTPリクエストとレスポンスが含まれます。 HTTP要求または応答は、ネットワーク状態などの要因により、複数のTCPパケットを介して送信され得る。 したがって、レイヤ4では、HTTP要求または応答に対して複数のログが生成され得るが、レイヤ7では、HTTP要求または応答に対して1つのログのみが生成される。

さらに、レイヤ4トラフィック用に生成されるログは、再送信、ネットワーク遅延、断片化、およびHTTPキープアライブなどのアプリケーション層プロトコルの機能により、レイヤ7トラフィック用に生成されるログよりも複雑で多様化しています。 異なるレイヤーでトラフィックログを比較および分析するときは、違いを考慮する必要があります。

したがって、Cloud Firewallログの総数は、Anti-DDoS ProxyログまたはWAFログの総数と異なる場合があります。

Cloud FirewallエンジンのO&Mアップグレード後に特定の永続接続のトラフィックログが失われるのはなぜですか。

Cloud FirewallエンジンのO&Mアップグレードは、ビジネスに影響を与えません。 ただし、エンジンのアップグレードやスケーリングなどの特定のO&Mシナリオでは、特定の永続的な接続のトラフィックログはレポートされなくなり、失われます。

失われる可能性のあるトラフィックログをフィルタリングするには、次の操作を実行します。 [ログ分析] ページに移動し、[時間範囲の選択] パラメーターを1分に設定し、検索ボックスにnew_conn=0と入力して、既存の接続のトラフィックログをフィルタリングします。 接続が再確立された後、システムはトラフィックログを記録し続ける。

詳細については、「ログ分析機能の有効化」をご参照ください。

サービスにリンクされたロールを引き受けることで、Cloud Firewallが他のサービスに対して実行する操作のイベントをクエリするにはどうすればよいですか。

にログインします。ActionTrailコンソール.

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、クエリするイベントのリージョンを選択します。

[イベントクエリ] ページで、ドロップダウンリストから [演算子] を選択し、検索ボックスにaliyunserviceroleforcloudfwと入力し、時間範囲を指定して、アイコンをクリックし

ます。

ます。クエリするイベントを検索し、[アクション] 列の [詳細の表示] をクリックして、イベントの詳細とイベントコードを表示します。 詳細については、「ActionTrailコンソールでのイベントの照会」をご参照ください。