セキュリティグループは、Elastic Compute Service (ECS) インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御できる仮想ファイアウォールとして機能します。 セキュリティグループルールの設定が不適切な場合、セキュリティリスクが発生する可能性があります。 Cloud Firewallが提供するセキュリティグループチェック機能を使用して、ECSの脆弱なセキュリティグループルールをチェックおよび修正できます。 これにより、セキュリティグループをより安全かつ効率的に管理できます。 セキュリティグループチェック機能は、基本セキュリティグループと高度セキュリティグループの両方をサポートします。

サポートされているエディション

Cloud FirewallのPremium Edition、Enterprise Edition、およびUltimate Editionは、セキュリティグループチェック機能をサポートしています。

Cloud FirewallのFree Editionを使用している場合は、[今すぐアップグレード] または [セキュリティグループの修正] をクリックします。

今すぐアップグレード: Premium Edition以上のエディションを購入し、セキュリティグループチェック機能を使用して脆弱なセキュリティグループルールを修正できます。 Cloud Firewallを使用して、セキュリティグループとパブリックIPアドレスのアクセス制御ポリシーを一元管理できます。 これにより、資産エクスポージャーのリスクが軽減され、セキュリティ管理の効率が向上します。 この方法をお勧めします。

セキュリティグループの修正: 詳細については、「セキュリティグループルールの変更」をご参照ください。

サポートされているチェックアイテム

次の表に、対応するチェック項目を示します。 ビジネス要件に基づいてチェック項目を有効にできます。 チェック項目のみを有効または無効にできます。 チェックアイテムは変更できません。

名前 | リスク | 取り扱いの提案 |

LinuxサーバーのリモートO&Mポートを開く | ポート22は、すべてのIPアドレスからの要求を許可します。 関連するLinuxサーバーがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート22へのパブリックIPアドレスのアクセスを拒否することを推奨します。 サービスがポート22へのアクセスを必要とする場合、特定のパブリックIPアドレスのみにポート22へのアクセスを許可するか、リモートO&MにBastionhostを使用することをお勧めします。詳細については、「」をご参照ください。BasicおよびEnterpriseエディションの概要. Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

WindowsサーバーのリモートO&Mポートを開く | ポート3389は、すべてのIPアドレスからの要求を許可します。 関連するWindowsサーバーがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート3389へのパブリックIPアドレスのアクセスを拒否することを推奨します。 サービスがポート3389へのアクセスを必要とする場合、特定のパブリックIPアドレスのみにポート3389へのアクセスを許可するか、リモートO&MにBastionhostを使用することをお勧めします。詳細については、「」をご参照ください。BasicおよびEnterpriseエディションの概要. Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

DB2データベースのリモートO&Mポートを開く | ポート50000は、すべてのIPアドレスからの要求を許可します。 関連するDB2データベースは、クラックされ得る。 | ECSコンソールの [セキュリティグループ] ページで、ポート50000へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

過剰なセキュリティグループ | ECSインスタンスが3つ以上のセキュリティグループに追加されます。 これにより、O&Mが難しくなり、設定が正しくないリスクが高まります。 | ECSインスタンスを最大2つのセキュリティグループに追加することを推奨します。 詳細については、「概要」をご参照ください。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

ElasticsearchのリモートO&Mポートを開く | ポート9200および9300は、すべてのIPアドレスからの要求を許可する。 関連するElasticsearchクラスターがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート9200および9300へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

Hadoop YARNのリモートO&Mポートを開く | ポート8088は、すべてのIPアドレスからの要求を許可します。 関連するHadoop YARNがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート8088へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

HadoopのリモートO&Mポートを開く | ポート50070および50030は、すべてのIPアドレスからの要求を許可する。 関連するHadoopがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート50070および50030へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

MongoDBデータベースのリモートO&Mポートを開く | ポート27017は、すべてのIPアドレスからの要求を許可します。 関連するMongoDBデータベースがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート27017へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

MySQLデータベースのリモートO&Mポートを開く | ポート3306は、すべてのIPアドレスからの要求を許可します。 関連するMySQLデータベースは、クラックされる可能性がある。 | ECSコンソールの [セキュリティグループ] ページで、ポート3306へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

OracleデータベースのリモートO&Mポートを開く | ポート1521は、すべてのIPアドレスからの要求を許可します。 関連するOracleデータベースがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート1521へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

PostgreSQLデータベースのリモートO&Mポートを開く | ポート5432は、すべてのIPアドレスからの要求を許可します。 関連するPostgreSQLデータベースがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート5432へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

RedisデータベースのリモートO&Mポートを開く | ポート6379は、すべてのIPアドレスからの要求を許可します。 関連付けられたRedisデータベースがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート6379へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

SQL ServerデータベースのリモートO&Mポートを開く | ポート1433は、すべてのIPアドレスからの要求を許可します。 関連するSQL Serverデータベースがクラックされる可能性があります。 | ECSコンソールの [セキュリティグループ] ページで、ポート1433へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

SparkクラスターのリモートO&Mポートを開く | ポート6066は、すべてのIPアドレスからの要求を許可します。 関連するSparkクラスタは、分解され得る。 | ECSコンソールの [セキュリティグループ] ページで、ポート6066へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

SplunkインスタンスのリモートO&Mポートを開く | ポート8089および8090は、すべてのIPアドレスからの要求を許可する。 関連するSplunkインスタンスは、クラックされ得る。 | ECSコンソールの [セキュリティグループ] ページで、ポート8089および8090へのパブリックIPアドレスのアクセスを拒否することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

セキュリティグループのポートを開く | セキュリティグループは、すべてのIPアドレスが任意のポートにアクセスできるように設定されています。 関連するサーバがクラックされる可能性がある。 | 特定のIPアドレスからのリクエストを許可するようにセキュリティグループを設定することを推奨します。 Cloud Firewallコンソールの [保護設定] ページでも、脅威インテリジェンスと基本的な保護機能を有効にすることをお勧めします。 |

セキュリティグループのリスクをチェック

Cloud Firewallコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

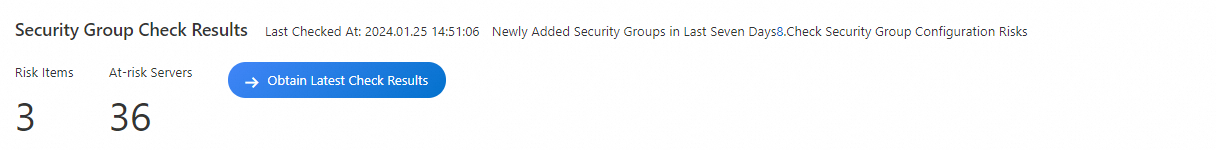

[セキュリティグループチェック] ページで、[最新のチェック結果の取得] をクリックします。

チェックには1〜5分かかります。

説明最新の結果は、セキュリティグループルールの静的分析に基づいて取得され、すべてのポートリスクが含まれているわけではありません。 [インターネットの公開] ページで、ポートの公開に関する完全なチェック結果を表示できます。 詳細については、「インターネット公開」をご参照ください。

チェック結果の表示

[チェック結果の詳細] セクションで、セキュリティリスクの検出に基づくチェック項目の詳細を表示します。 チェック項目に関する次の情報を表示できます。リスクレベル、チェック項目、リスクのあるセキュリティグループ /サーバー、およびチェック項目ステータス。 チェック項目の [リスクレベル] 列に [高リスク] と表示されている場合、すべてのIPアドレスからすべてのポートへのインバウンドトラフィックを許可するようにセキュリティグループルールが設定され、関連するサーバーがクラックされる可能性があります。

ビジネス要件に基づいて、[アイテムステータスの確認] をオンまたはオフにできます。 チェック項目のチェック項目ステータスをオフにすると、チェック項目は使用されません。

アセットを危険にさらすセキュリティグループルールの変更

管理するチェック項目を見つけて、をクリックします。修正の詳細[アクション] 列に表示されます。

[リスクのあるセキュリティグループ /サーバー] 列の番号をクリックして、[セキュリティグループチェック] ページに移動することもできます。 数値が0より大きい場合は、できるだけ早い機会にリスクを修正する必要があります。

セキュリティグループチェックページで、ルールを変更するセキュリティグループを見つけて、セキュリティグループの修正[アクション] 列に表示されます。

[リスクのあるセキュリティグループID /名前] 列のセキュリティグループIDをクリックして、ECSコンソールの [セキュリティグループ] ページに移動し、脆弱なセキュリティグループルールを変更することもできます。

警告セキュリティグループルールの設定が不適切な場合、セキュリティリスクが発生する可能性があります。 [セキュリティグループチェック] ページには、アセットを危険にさらすセキュリティグループルールを変更するための提案が表示されます。 できるだけ早い機会に提案に基づいて、資産を危険にさらすセキュリティグループルールを変更することを推奨します。