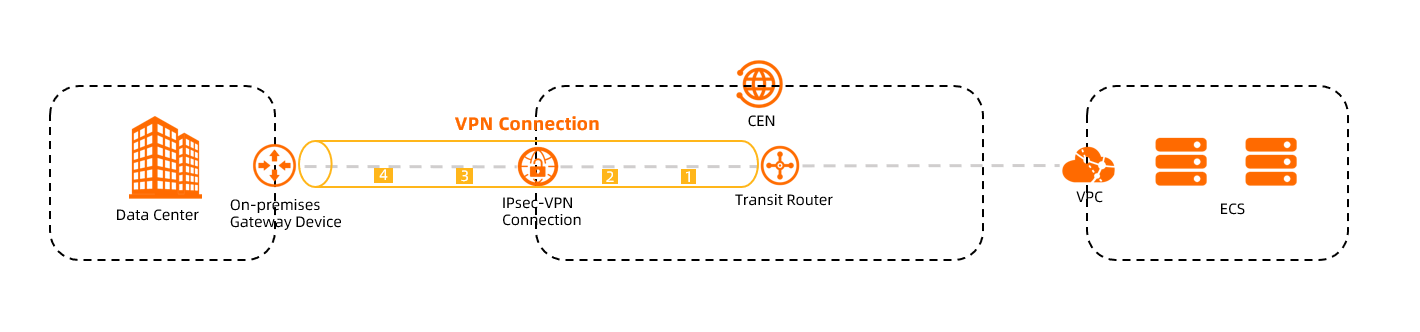

データセンターが同じリージョン内の仮想プライベートクラウド (VPC)、異なるリージョン内の VPC、および他のデータセンターなどの他のネットワークと通信できるようにするために、データセンターと転送ルーターの間に IPsec-VPN 接続を確立できます。このトピックでは、転送ルーターに IPsec-VPN 接続をアタッチする方法について説明します。

2024年11月26日から、新しく作成された IPsec-VPN 接続はデフォルトでデュアルトンネルモードになります。1つのトンネルに障害が発生した場合でも、トラフィックは他のトンネルを介してルーティングされるため、高可用性が確保されます。デュアルトンネルモードの詳細については、「転送ルーターに関連付けられている IPsec-VPN 接続を使用する」をご参照ください。

制限

Enterprise Edition の転送ルーターのみが VPN 接続をサポートしています。

特定のリージョンにある IPsec-VPN 接続のみを転送ルーターにアタッチできます。詳細については、「IPsec-VPN をサポートするリージョン」をご参照ください。

VPN 接続を作成すると、システムは自動的に、方向が [送信リージョンゲートウェイ] で、[ポリシーの優先順位] が [5000]、[ポリシーアクション] が [拒否] であるルーティングポリシーを、転送ルーターのすべてのルートテーブルに追加します。このルーティングポリシーは、VPN 接続、仮想ボーダールータ (VBR) 接続、およびクラウド相互接続ネットワーク (CCN) 接続間の通信を拒否します。

データセンターが IPsec-VPN 接続を介して転送ルーターに接続されているとします。この場合、転送ルーターへの追加の VPN 接続を作成すると、VPC と VPN 接続ではトラフィックの負荷分散は許可されません。

リソースクォータは次の表に一覧表示されています。

項目

デフォルト値

調整可能

転送ルーターにアタッチできる IPsec-VPN 接続の最大数

50

次のいずれかの方法を使用してクォータを増やすことができます。

CEN コンソールの クォータ ページでクォータの増加をリクエストします。詳細については、「CEN クォータの管理」をご参照ください。

クォータセンター コンソールでクォータの増加をリクエストします。詳細については、「クォータを増やすための申請を送信する」をご参照ください。

等コストマルチパス (ECMP) ルーティング用に転送ルーターでサポートされる VPC 接続の最大数

16

いいえ

IPsec-VPN 接続をアタッチできる転送ルーターの最大数

1

いいえ

課金

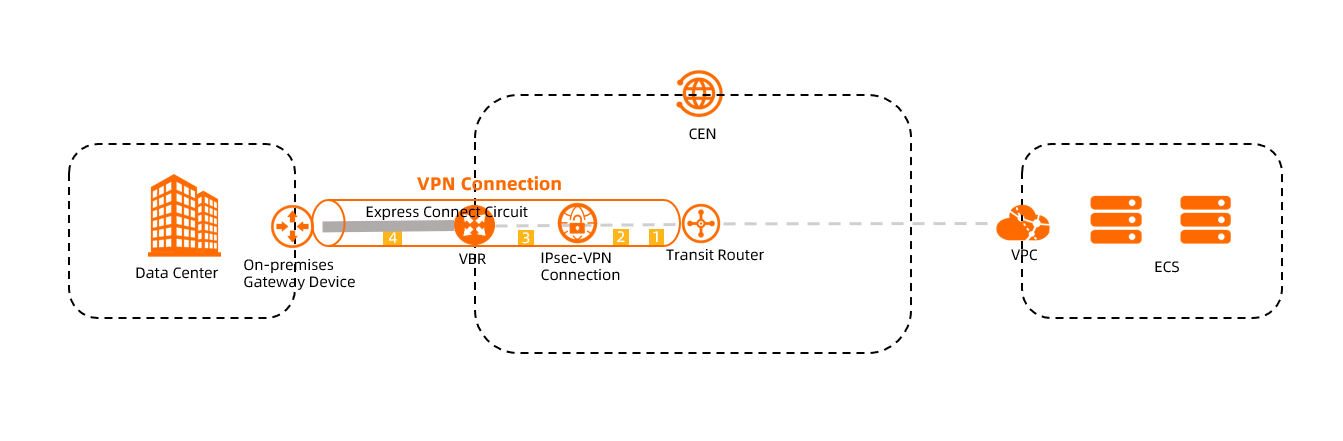

VPN 接続を使用する場合、課金項目には、転送ルーター接続、転送ルーターデータ転送、IPsec-VPN 接続インスタンス料金、データ転送、およびアウトバウンドデータ転送が含まれます。課金項目は、IPsec-VPN 接続のネットワークタイプによって異なります。次の表に、VPN 接続の課金ルールを示します。

インターネット VPN 接続の課金ルール

番号 | 項目 | 説明 | リファレンス |

① | 転送ルーター接続 | 転送ルーターと IPsec-VPN 接続間の接続 |

|

② | 転送ルーターデータ転送 | IPsec-VPN 接続から転送ルーターへのデータ転送 | |

③ | IPsec-VPN 接続インスタンス | IPsec-VPN 接続 | |

④ | データ転送 | IPsec-VPN 接続からデータセンターへのデータ転送 |

プライベート VPN 接続の課金ルール

番号 | 項目 | 説明 | リファレンス |

① | 転送ルーター接続 | VBR と IPsec-VPN 接続間の接続 |

|

② | 転送ルーターデータ転送 | VBR から転送ルーターへのデータ転送 | |

③ | IPsec-VPN 接続 | IPsec-VPN 接続 | |

④ | アウトバウンドデータ転送 | VBR からデータセンターへのデータ転送 |

手順

IPsec-VPN 接続を転送ルーターにアタッチする前に、IPsec-VPN 接続を作成する必要があります。データセンターが Alibaba Cloud にアクセスできるように、IPsec-VPN 接続を転送ルーターにアタッチできます。データセンターは、IPsec-VPN 接続を介して転送ルーターにも接続されており、転送ルーターに接続されている他のネットワークと通信できます。

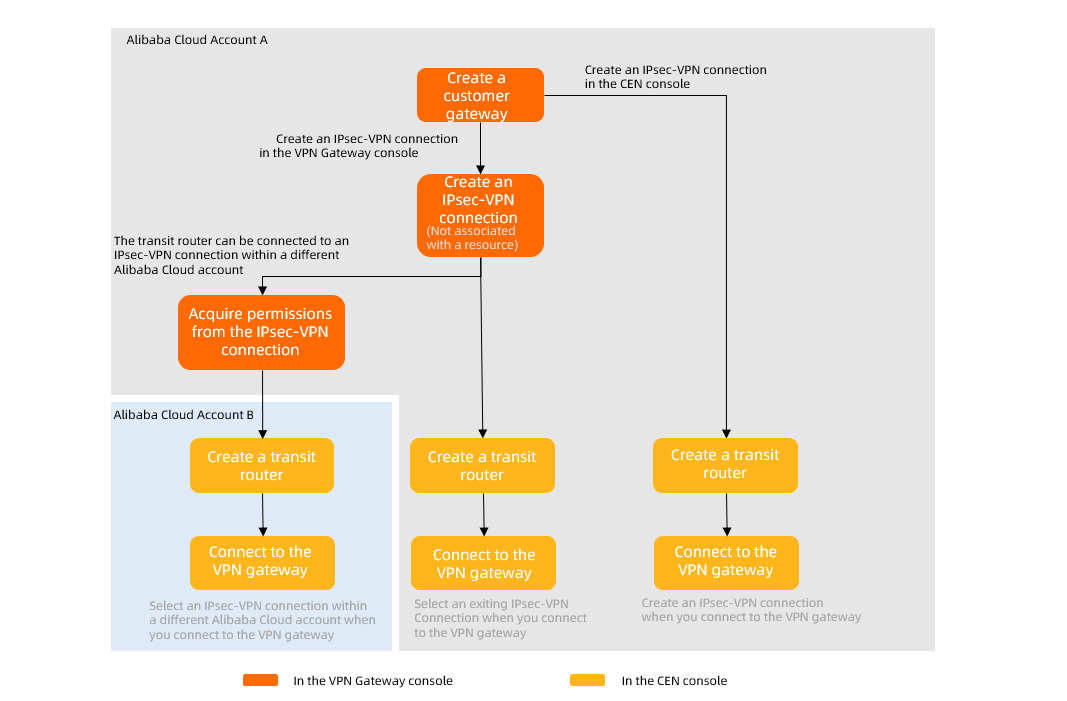

クラウドエンタープライズネットワーク (CEN) または VPN ゲートウェイコンソールで IPsec-VPN 接続を作成できます。別の Alibaba Cloud アカウントに属する IPsec-VPN 接続を作成できます。次の図は、Alibaba Cloud アカウントまたは別の Alibaba Cloud アカウントに属する IPsec-VPN 接続を、CEN または VPN ゲートウェイコンソールで転送ルーターにアタッチする方法を示しています。

IPsec-VPN 接続を作成するときは、カスタマーゲートウェイを指定する必要があります。 IPsec-VPN 接続を作成する前に、カスタマーゲートウェイが作成されていることを確認してください。

VPN ゲートウェイコンソールで IPsec-VPN 接続を作成する場合は、リソースの関連付け を 関連付け禁止 に設定します。

前提条件

VPN 接続を作成する前に、状況に適した適切なモードを選択してください。VPN 接続を作成する前に、すべての前提条件が満たされていることを確認してください。詳細については、以下のトピックを参照してください。

デュアルトンネルモード

- 重要

転送ルーターを作成するときは、転送ルーターの CIDR ブロックを指定する必要があります。 IPsec-VPN 接続の IP アドレスはこの CIDR ブロックから割り当てられます。転送ルーターの CIDR ブロックの詳細については、「転送ルーターの CIDR ブロック」をご参照ください。

シングルトンネルモード

- 重要

転送ルーターを作成するときは、転送ルーターの CIDR ブロックを指定する必要があります。 IPsec-VPN 接続の IP アドレスはこの CIDR ブロックから割り当てられます。転送ルーターの CIDR ブロックの詳細については、「転送ルーターの CIDR ブロック」をご参照ください。

VPN 接続を作成する

CEN コンソール にログオンします。

インスタンス ページで、管理する CEN インスタンスの ID をクリックします。

タブで、ターゲットリージョンにある転送ルーターインスタンスを見つけます。[アクション] 列で、[接続の作成] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次の情報に基づいて VPN 接続情報を構成し、[OK] をクリックします。

IPsec-VPN 接続を作成する手順に応じて、異なる設定項目を構成する必要があります。以下に、すべての設定項目を参考までに示します。

説明この操作を初めて実行すると、システムは自動的に AliyunServiceRoleForVpn という名前のサービスリンクロールを作成します。このロールにより、VPN ゲートウェイは ENI やセキュリティグループなどのリソースを管理できます。サービスリンクロール AliyunServiceRoleForVpn がすでに存在する場合、システムはそれを再度作成しません。 AliyunServiceRoleForVpn の詳細については、「AliyunServiceRoleForVpn」をご参照ください。

デュアルトンネルモード

基本情報

パラメーター

説明

[インスタンスタイプ]

[VPN] を選択します。

[リージョン]

転送ルーターがデプロイされているリージョンを選択します。

[転送ルーター]

選択したリージョンにある転送ルーターが表示されます。

[リソースオーナー ID]

転送ルーターと IPsec-VPN 接続が属する Alibaba Cloud アカウントを選択します。

現在または別の Alibaba Cloud アカウントに属する IPsec-VPN 接続を転送ルーターにアタッチできます。

IPsec-VPN 接続と転送ルーターが同じ Alibaba Cloud アカウントに属する場合は、[現在のアカウント] を選択します。

IPsec-VPN 接続と転送ルーターが異なる Alibaba Cloud アカウントに属する場合は、[別のアカウント] を選択し、IPsec-VPN 接続が属する Alibaba Cloud アカウントの ID を入力します。

[個別のリソース]

IPsec-VPN 接続を作成するか、既存の IPsec-VPN 接続を選択します。有効な値:

[リソースの作成]: IPsec-VPN 接続を作成します。

システムは IPsec-VPN 接続を作成し、転送ルーターにアタッチします。 VPN ゲートウェイコンソールで IPsec-VPN 接続を見つけて、[編集] をクリックして、IPsec-VPN 接続に関する情報を表示できます。詳細については、「IPsec-VPN 接続の変更」をご参照ください。

[リソースの選択]: 既存の IPsec-VPN 接続を選択します。

[接続名]

VPN 接続の名前を入力します。

[ゲートウェイタイプ]

IPsec-VPN 接続のネットワークタイプを選択します。有効な値:

[パブリック]: インターネット経由の暗号化接続。これはデフォルト値です。

[プライベート]: 暗号化されたプライベート接続。

[ルーティングモード]

IPsec-VPN 接続のルーティングモードを選択します。有効な値:

[宛先ルーティング]: トラフィックは宛先 IP アドレスに基づいて転送されます。これはデフォルト値です。

[フロー保護]: トラフィックは送信元と宛先の IP アドレスに基づいて転送されます。

[フロー保護] を選択した場合は、[ローカル CIDR ブロック] パラメーターと [ピア CIDR ブロック] パラメーターを設定する必要があります。 VPN 接続の設定が完了すると、システムは自動的に宛先ベースのルートを IPsec-VPN 接続に関連付けられたルートテーブルに追加します。デフォルトでは、宛先ベースのルートは転送ルーターのルートテーブルにアドバタイズされます。

[すぐに適用]

構成が有効になった後、すぐに IPsec ネゴシエーションを開始するかどうかを指定します。有効な値:

[はい]: 設定が完了したらすぐに IPsec ネゴシエーションを開始します。

[いいえ]: トラフィックを受信したときにのみ IPsec ネゴシエーションを開始します。これはデフォルト値です。

BGP の有効化

オフ: スタティックルートは手動で構成する必要があります。これはデフォルト値です。

オン: ルートは、BGP 動的ルーティングを使用して IPsec-VPN 接続を介して動的に学習およびアドバタイズされます。

[ローカル ASN]

[BGP 設定] をオンにした場合にのみ、この項目を構成します。 BGP が無効になっている場合は必須ではありません。

IPsec-VPN 接続の自律システム番号 (ASN) を入力します。デフォルト値は [45104] で、有効な範囲は [1 から 4294967295] です。

ASN は 2 つのセグメントで入力でき、最初の 16 ビットと最後の 16 ビットをピリオド (.) で区切ります。各セグメントの番号を 10 進数形式で入力します。

たとえば、123.456 と入力すると、ASN は次の式に基づいて計算されます: 123 × 65536 + 456 = 8061384。

説明Alibaba Cloud との BGP 接続にはプライベート ASN を使用することをお勧めします。プライベート ASN の有効な範囲の詳細については、関連ドキュメントを参照してください。

トンネル設定

デュアルトンネルモードでは、可用性を確保するために、[トンネル 1] と [トンネル 2] の両方を構成する必要があります。単一のトンネルを構成または使用しても、アクティブ/スタンバイトンネルの冗長性とゾーン間のディザスタリカバリ機能は提供されません。

パラメーター

説明

[BGP を有効にする]

IPsec-VPN 接続で BGP ルーティングプロトコルを使用する必要がある場合は、BGP を有効にする必要があります。 BGP はデフォルトで無効になっています。

BGP 動的ルーティングを使用する前に、オンプレミスゲートウェイデバイスが BGP をサポートしていることを確認してください。BGP 動的ルーティングの動作メカニズムと制限についても理解しておくことをお勧めします。

ローカル ASN

BGP を有効にした後、Alibaba Cloud 側のトンネルの自律システム番号 (ASN) を入力します。両方のトンネルで同じ ASN が使用されます。デフォルト値: [45104]。有効な値: [1 から 4294967295]。

説明BGP 経由で Alibaba Cloud との接続を確立するには、プライベート ASN を使用することをお勧めします。プライベート ASN の範囲の詳細については、関連ドキュメントを参照してください。

[カスタマーゲートウェイ]

トンネルに関連付けるカスタマーゲートウェイ。

[事前共有鍵]

トンネルとピア間の ID を検証するために使用される事前共有鍵。

鍵の長さは 1 ~ 100 文字で、数字、大文字、小文字、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。鍵にスペース文字を含めることはできません。事前共有鍵を指定しない場合、システムはランダムな 16 文字の文字列を事前共有鍵として生成します。 IPsec-VPN 接続を作成した後、トンネルの [編集] ボタンをクリックして、システムによって生成された事前共有鍵を表示できます。詳細については、「トンネル構成の変更」をご参照ください。

重要トンネルとピアが同じ事前共有鍵を使用していることを確認してください。そうしないと、トンネル通信を確立できません。

暗号化設定

パラメーター

説明

[暗号化設定: IKE 設定]

[IKE バージョン]

IKE バージョン。有効な値:

ikev1

[ikev2] (デフォルト)

IKEv1 と比較して、IKEv2 は SA ネゴシエーションを簡素化し、複数の CIDR ブロックが使用されるシナリオのサポートを強化します。 IKEv2 を使用することをお勧めします。

[ネゴシエーションモード]

ネゴシエーションモード。有効な値:

[main] (デフォルト): メインモードは、ネゴシエーション中に高いセキュリティを提供します。

[aggressive]: アグレッシブモードは高速で、ネゴシエーション中の成功率が高くなります。

モードは、データ送信に対して同じセキュリティレベルをサポートします。

[暗号化アルゴリズム]

フェーズ 1 ネゴシエーションで使用される暗号化アルゴリズム。

有効な値: [aes] (aes128、デフォルト)、[aes192]、[aes256]、[des]、および [3des]。

説明[aes]、[aes192]、または [aes256] を使用することをお勧めします。[des] または [3des] を使用することはお勧めしません。

高度暗号化標準 (AES) は、高レベルの暗号化と復号化を提供する対称鍵暗号化アルゴリズムです。 AES は安全なデータ送信を保証し、ネットワーク遅延、スループット、および転送パフォーマンスへの影響はほとんどありません。

[3des] はトリプルデータ暗号化アルゴリズムであり、長い暗号化期間が必要であり、アルゴリズムの複雑さと計算ワークロードが大きくなります。 AES と比較して、3DES は転送パフォーマンスを低下させます。

[認証アルゴリズム]

フェーズ 1 ネゴシエーションで使用される認証アルゴリズム。

有効な値: [sha1] (デフォルト)、[md5]、[sha256]、[sha384]、および [sha512]。

説明オンプレミスゲートウェイデバイスに VPN 構成を追加する場合、Probabilistic Random Forest (PRF) アルゴリズムを指定する必要がある場合があります。 PRF アルゴリズムが IKE ネゴシエーションの認証アルゴリズムとしても使用されていることを確認してください。

[DH グループ]

フェーズ 1 ネゴシエーションで使用される Diffie-Hellman (DH) 鍵交換アルゴリズム。

[group1]: DH グループ 1。

[group2] (デフォルト): DH グループ 2。

[group5]: DH グループ 5。

[group14]: DH グループ 14。

[SA ライフサイクル (秒)]

フェーズ 1 ネゴシエーションが成功した後の SA のライフサイクルを指定します。単位: 秒。デフォルト値: [86400]。有効な値: [0 から 86400]。

[LocalId]

フェーズ 1 ネゴシエーションのトンネルの識別子を入力します。デフォルト値はトンネルのゲートウェイ IP アドレスです。

このパラメーターは、IPsec-VPN ネゴシエーションで Alibaba Cloud を識別するためにのみ使用されます。 ID としては、IP アドレスまたは完全修飾ドメイン名 (FQDN) を使用できます。値にスペースを含めることはできません。プライベート IP アドレスを使用することをお勧めします。

[LocalId] が FQDN 形式を使用している場合、たとえば example.aliyun.com と入力した場合、オンプレミスゲートウェイデバイスの IPsec-VPN 接続のピア ID は [LocalId] の値と一致している必要があります。ネゴシエーションモードとして [aggressive] (アグレッシブモード) を選択することをお勧めします。

[RemoteId]

フェーズ 1 ネゴシエーションのピアの識別子を入力します。デフォルト値はカスタマーゲートウェイの IP アドレスです。

このパラメーターは、IPsec-VPN ネゴシエーションでオンプレミスゲートウェイデバイスを識別するためにのみ使用されます。 ID としては、IP アドレスまたは FQDN を使用できます。値にスペースを含めることはできません。 ID としてはプライベート IP アドレスを使用することをお勧めします。

[RemoteId] が FQDN 形式を使用している場合、たとえば example.aliyun.com と入力した場合、オンプレミスゲートウェイデバイスのローカル ID は [RemoteId] の値と一致している必要があります。ネゴシエーションモードを [aggressive] に設定することをお勧めします。

[暗号化設定: IPsec 設定]

[暗号化アルゴリズム]

フェーズ 2 ネゴシエーションで使用される暗号化アルゴリズム。

有効な値: [aes] (aes128、デフォルト)、[aes192]、[aes256]、[des]、および [3des]。

説明[aes]、[aes192]、または [aes256] を使用することをお勧めします。[des] または [3des] を使用することはお勧めしません。

高度暗号化標準 (AES) は、高レベルの暗号化と復号化を提供する対称鍵暗号化アルゴリズムです。 AES は安全なデータ送信を保証し、ネットワーク遅延、スループット、および転送パフォーマンスへの影響はほとんどありません。

[3des] はトリプルデータ暗号化アルゴリズムであり、長い暗号化期間が必要であり、アルゴリズムの複雑さと計算ワークロードが大きくなります。 AES と比較して、3DES は転送パフォーマンスを低下させます。

[認証アルゴリズム]

フェーズ 2 ネゴシエーションで使用される認証アルゴリズム。

有効な値: [sha1] (デフォルト)、[md5]、[sha256]、[sha384]、および [sha512]。

[DH グループ]

フェーズ 2 ネゴシエーションで使用される DH 鍵交換アルゴリズム。

[disabled]: DH 鍵交換アルゴリズムは使用されません。

オンプレミスゲートウェイデバイスが PFS をサポートしていない場合は、[disabled] を選択します。

[disabled] 以外の値を選択すると、完全前方秘匿性 (PFS) 機能がデフォルトで有効になります。この機能により、再ネゴシエーションが発生するたびに鍵が更新されます。この場合、オンプレミスゲートウェイデバイスでも PFS を有効にする必要があります。

[group1]: DH グループ 1。

[group2] (デフォルト): DH グループ 2。

[group5]: DH グループ 5。

[group14]: DH グループ 14。

[SA ライフサイクル (秒)]

フェーズ 2 ネゴシエーションが成功した後の SA のライフサイクルを指定します。単位: 秒。デフォルト値: [86400]。有効な値: [0 から 86400]。

[DPD]

Dead Peer Detection (DPD) 機能を有効にするかどうかを指定します。デフォルトでは、DPD 機能は有効になっています。

DPD 機能を有効にすると、IPsec-VPN 接続は DPD パケットを送信して、ピアの存在と可用性を確認します。指定された期間内にピアから応答がない場合、接続は失敗します。その後、インターネットセキュリティアソシエーションおよび鍵管理プロトコル (ISAKMP) SA、IPsec SA、および IPsec トンネルが削除されます。 DPD パケットタイムアウトが発生した場合、IPsec-VPN 接続は自動的にトンネルとの IPsec-VPN ネゴシエーションを再開します。 DPD パケットのタイムアウト期間は 30 秒です。

NAT トラバーサル

ネットワークアドレス変換 (NAT) トラバーサル機能を有効にするかどうかを選択します。デフォルトでは、NAT トラバーサル機能は有効になっています。

NAT トラバーサルを有効にすると、イニシエーターはインターネット鍵交換 (IKE) ネゴシエーション中に UDP ポートを確認せず、IPsec トンネルに沿って NAT ゲートウェイデバイスを自動的に検出できます。

[BGP 設定]

IPsec-VPN 接続で BGP が有効になっている場合は、BGP トンネルの CIDR ブロックと Alibaba Cloud 側の BGP トンネルの IP アドレスを構成できます。 IPsec-VPN 接続の作成時に BGP が有効になっていない場合は、トンネルの BGP を有効にすることができ、IPsec-VPN 接続の作成後に必要な構成を追加できます。

パラメーター

説明

トンネル CIDR ブロック

トンネルの CIDR ブロックを入力します。

CIDR ブロックは 169.254.0.0/16 に含まれている必要があります。 CIDR ブロックのマスクの長さは 30 ビットである必要があります。 CIDR ブロックは、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

説明IPsec-VPN 接続の 2 つのトンネルは、異なる CIDR ブロックを使用する必要があります。

ローカル BGP IP アドレス

トンネルのローカルエンドの BGP IP アドレスを入力します。

この IP アドレスは、トンネルの CIDR ブロックに含まれている必要があります。

詳細設定

IPsec-VPN 接続を転送ルーターに接続すると、次の詳細機能がデフォルトで選択されます。

パラメーター

説明

[ルートを公開する]

この機能を有効にすると、システムは自動的に IPsec-VPN 接続に関連付けられている転送ルーターのルートテーブル内のルートを IPsec-VPN 接続の BGP ルートテーブルにアドバタイズします。

説明この機能は、IPsec-VPN 接続とデータセンターで BGP 動的ルーティング機能が有効になっている場合にのみ有効になります。

[ルートを公開する] 機能を使用して、この機能を無効にすることもできます。詳細については、「ルートの同期を無効にする」を参照してください。

[転送ルーターのデフォルトルートテーブルに自動的に関連付ける]

この機能を有効にすると、IPsec-VPN 接続は転送ルーターのデフォルトルートテーブルに関連付けられます。転送ルーターは、デフォルトルートテーブルを照会して、IPsec-VPN 接続からのトラフィックを転送します。

[システムルートを転送ルーターのデフォルトルートテーブルに自動的に公開する]

この機能が有効になると、システムは IPsec-VPN 接続で使用される宛先ベースのルートテーブルと BGP ルートテーブルのルートを転送ルーターのデフォルトルートテーブルにアドバタイズします。

タグ

IPsec-VPN 接続を作成するときに、リソースの集約と検索を容易にするために、IPsec-VPN 接続にタグを追加できます。詳細については、「タグ」をご参照ください。

パラメーター

説明

[タグキー]

IPsec-VPN 接続のタグキー。タグキーを選択または入力できます。

[タグ値]

タグ値を選択または入力します。タグ値は空のままにすることができます。

シングルトンネルモード

基本情報

パラメーター

説明

[インスタンスタイプ]

[VPN] を選択します。

[リージョン]

転送ルーターがデプロイされているリージョンを選択します。

[転送ルーター]

選択したリージョンにある転送ルーターが表示されます。

[リソースオーナー ID]

転送ルーターと IPsec-VPN 接続が属する Alibaba Cloud アカウントを選択します。

現在または別の Alibaba Cloud アカウントに属する IPsec-VPN 接続を転送ルーターにアタッチできます。

IPsec-VPN 接続と転送ルーターが同じ Alibaba Cloud アカウントに属する場合は、[現在のアカウント] を選択します。

IPsec-VPN 接続と転送ルーターが異なる Alibaba Cloud アカウントに属する場合は、[別のアカウント] を選択し、IPsec-VPN 接続が属する Alibaba Cloud アカウントの ID を入力します。

[個別のリソース]

IPsec-VPN 接続を作成するか、既存の IPsec-VPN 接続を選択します。有効な値:

[リソースの作成]: IPsec-VPN 接続を作成します。

システムは IPsec-VPN 接続を作成し、転送ルーターにアタッチします。 VPN ゲートウェイコンソールで IPsec-VPN 接続を見つけて、[編集] をクリックして、IPsec-VPN 接続に関する情報を表示できます。詳細については、「IPsec-VPN 接続の変更」をご参照ください。

[リソースの選択]: 既存の IPsec-VPN 接続を選択します。

[接続名]

VPN 接続の名前を入力します。

タグ

VPN 接続にタグを追加します。

[タグキー]: タグキーの長さは最大 64 文字です。空の文字列にすることはできず、

acs:またはaliyunで始めることも、http://またはhttps://を含めることもできません。[タグ値]: タグ値は最大 128 文字の空の文字列にすることができます。

acs:またはaliyunで始めることも、http://またはhttps://を含めることもできません。

VPN 接続に 1 つ以上のタグを追加できます。タグの詳細については、「タグの管理」をご参照ください。

[ゲートウェイタイプ]

IPsec-VPN 接続のネットワークタイプを選択します。有効な値:

[パブリック]: インターネット経由の暗号化接続。これはデフォルト値です。

[プライベート]: 暗号化されたプライベート接続。

[ゾーン]

ゾーンを選択します。

リソースは、選択したゾーンにデプロイされます。

[カスタマーゲートウェイ]

IPsec-VPN 接続をアタッチするカスタマーゲートウェイを選択します。

[ルーティングモード]

IPsec-VPN 接続のルーティングモードを選択します。有効な値:

[宛先ルーティング]: トラフィックは宛先 IP アドレスに基づいて転送されます。これはデフォルト値です。

[フロー保護]: トラフィックは送信元と宛先の IP アドレスに基づいて転送されます。

[フロー保護] を選択した場合は、[ローカル CIDR ブロック] パラメーターと [ピア CIDR ブロック] パラメーターを設定する必要があります。 VPN 接続の設定が完了すると、システムは自動的に宛先ベースのルートを IPsec-VPN 接続に関連付けられたルートテーブルに追加します。デフォルトでは、宛先ベースのルートは転送ルーターのルートテーブルにアドバタイズされます。

[すぐに適用]

構成が有効になった後、すぐに IPsec ネゴシエーションを開始するかどうかを指定します。有効な値:

[はい]: 設定が完了したらすぐに IPsec ネゴシエーションを開始します。

[いいえ]: トラフィックを受信したときにのみ IPsec ネゴシエーションを開始します。これはデフォルト値です。

[事前共有鍵]

Alibaba Cloud とデータセンター間の身元認証に使用される事前共有鍵を入力します。

鍵の長さは 1 ~ 100 文字である必要があります。事前共有鍵を指定しない場合、システムはランダムに 16 ビットの文字列を事前共有鍵として生成します。

IPsec-VPN 接続の事前共有鍵を表示するには、VPN ゲートウェイコンソールで IPsec-VPN 接続を見つけて、[編集] をクリックします。詳細については、「IPsec-VPN 接続の変更」をご参照ください。

重要IPsec-VPN 接続とデータセンターに指定された事前共有鍵は同じである必要があります。そうしないと、IPsec-VPN 接続は失敗します。

暗号化設定

パラメーター

説明

[IKE 設定]

[エディション]

IKE プロトコルのバージョンを選択します。有効な値:

[ikev1]

[ikev2] (デフォルト)

IKEv1 と IKEv2 がサポートされています。 IKEv1 と比較して、IKEv2 はセキュリティアソシエーション (SA) ネゴシエーションプロセスを簡素化し、複数の CIDR ブロックが使用されるシナリオのサポートを強化します。 IKEv2 を選択することをお勧めします。

[ネゴシエーションモード]

ネゴシエーションモードを選択します。有効な値:

[main] (デフォルト): このモードは、ネゴシエーション中に高いセキュリティを提供します。

[aggressive]: このモードは、より高速なネゴシエーションとより高い成功率をサポートします。

モードは、データ送信に対して同じセキュリティレベルをサポートします。

[暗号化アルゴリズム]

フェーズ 1 ネゴシエーションの暗号化アルゴリズムを選択します。

次のアルゴリズムがサポートされています: [aes] (デフォルトでは aes128)、[aes192]、[aes256]、[des]、および [3des]。

[認証アルゴリズム]

フェーズ 1 ネゴシエーションの認証アルゴリズムを選択します。

次のアルゴリズムがサポートされています: [sha1] (デフォルト)、[md5]、[sha256]、[sha384]、および [sha512]。

[DH グループ]

フェーズ 1 ネゴシエーションの Diffie-Hellman (DH) 鍵交換アルゴリズムを選択します。有効な値:

[group1]: DH グループ 1

[group2] (デフォルト): DH グループ 2

[group5]: DH グループ 5

[group14]: DH グループ 14

[SA ライフタイム (秒)]

フェーズ 1 ネゴシエーションが成功した後の SA のライフタイムを入力します。単位: 秒。デフォルト値: [86400]。有効な値: [0 から 86400]

[LocalId]

Alibaba Cloud の IPsec 識別子を入力します。 IPsec 識別子は、フェーズ 1 ネゴシエーションに使用されます。デフォルトの識別子は、IPsec-VPN 接続のゲートウェイ IP アドレスです。

[LocalId] は完全修飾ドメイン名 (FQDN) をサポートしています。 FQDN を使用する場合は、ネゴシエーションモードを [aggressive] に設定することをお勧めします。

[RemoteId]

データセンターの IPsec 識別子を入力します。 IPsec 識別子は、フェーズ 1 ネゴシエーションに使用されます。デフォルトの識別子は、カスタマーゲートウェイのパブリック IP アドレスです。

[RemoteId] は FQDN をサポートしています。 FQDN を使用する場合は、ネゴシエーションモードを [aggressive] に設定することをお勧めします。

[IPsec 設定]

[暗号化アルゴリズム]

フェーズ 2 ネゴシエーションの暗号化アルゴリズムを選択します。

次のアルゴリズムがサポートされています: [aes] (デフォルトでは aes128)、[aes192]、[aes256]、[des]、および [3des]。

[認証アルゴリズム]

フェーズ 2 ネゴシエーションの認証アルゴリズムを選択します。

次のアルゴリズムがサポートされています: [sha1] (デフォルト)、[md5]、[sha256]、[sha384]、および [sha512]。

[DH グループ]

フェーズ 2 ネゴシエーションの DH 鍵交換アルゴリズムを選択します。有効な値:

[disabled]: DH 鍵交換アルゴリズムを使用しません。

完全前方秘匿性 (PFS) をサポートしていないクライアントの場合は、[disabled] を選択します。

[disabled] 以外の値を選択すると、PFS 機能がデフォルトで有効になります。これには、すべての再ネゴシエーションで鍵の更新が必要です。したがって、クライアントで PFS を有効にする必要があります。

[group1]: DH グループ 1

[group2] (デフォルト): DH グループ 2

[group5]: DH グループ 5

[group14]: DH グループ 14

[SA ライフタイム (秒)]

フェーズ 2 ネゴシエーションが成功した後の SA のライフタイムを入力します。単位: 秒。デフォルト値: [86400]。有効な値: [0 から 86400]。

[DPD]

Dead Peer Detection (DPD) 機能を有効にするかどうかを指定します。

DPD を有効にすると、IPsec-VPN 接続のイニシエーターは DPD パケットを送信して、ピアの存在と可用性を確認します。指定された期間内にピアから応答がない場合、接続は失敗します。 ISAKMP SA、IPsec SA、および IPsec トンネルが削除されます。この機能はデフォルトで有効になっています。

[NAT トラバーサル]

ネットワークアドレス変換 (NAT) トラバーサル機能を有効にするかどうかを指定します。

NAT トラバーサルを有効にすると、イニシエーターは IKE ネゴシエーション中に UDP ポートを確認せず、IPsec トンネルに沿って NAT ゲートウェイデバイスを自動的に検出できます。この機能はデフォルトで有効になっています。

BGP 設定

BGP を有効にすると、IPsec-VPN 接続は Border Gateway Protocol (BGP) 動的ルーティングを使用してルートを自動的に学習およびアドバタイズできます。これにより、IT メンテナンスコストが削減され、ネットワーク構成エラーが最小限に抑えられます。

BGP はデフォルトで無効になっています。構成する前に BGP を有効にする必要があります。

パラメーター

説明

[トンネル CIDR ブロック]

IPsec トンネルのトンネル CIDR ブロックを入力します。

トンネル CIDR ブロックは 169.254.0.0/16 に含まれている必要があります。トンネル CIDR ブロックのサブネットマスクの長さは 30 ビットである必要があります。トンネル CIDR ブロックは、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、または 169.254.169.252/30 にすることはできません。

[ローカル BGP IP]

IPsec-VPN 接続が BGP 経由でアクセスできる Alibaba Cloud の IP アドレスを入力します。

この IP アドレスは、IPsec トンネルの CIDR ブロックに含まれています。

[ローカル ASN]

IPsec-VPN 接続が Alibaba Cloud で使用する自律システム番号 (ASN) を入力します。デフォルト値: [45104]。有効な値: [1 から 4294967295]。

ASN は 2 つのセグメントで入力でき、最初の 16 ビットと最後の 16 ビットをピリオド (.) で区切ります。各セグメントの番号を 10 進数形式で入力します。

たとえば、123.456 と入力すると、ASN は次の式に基づいて計算されます: 123 × 65536 + 456 = 8061384。

説明BGP 経由で Alibaba Cloud との接続を確立するには、プライベート ASN を使用することをお勧めします。プライベート ASN の有効な範囲の詳細については、関連ドキュメントを参照してください。

ヘルスチェック

ヘルスチェック機能を有効にすると、システムはデータセンターと Alibaba Cloud 間の IPsec-VPN 接続の接続性を自動的にチェックします。ルートはヘルスチェックの結果に基づいて選択され、高いネットワーク可用性が確保されます。

ヘルスチェック機能はデフォルトで無効になっています。構成する前にヘルスチェック機能を有効にする必要があります。

重要ヘルスチェックの設定が完了したら、宛先 CIDR ブロックが 送信元 IP で、サブネットマスクの長さが 32 ビットで、ネクストホップが IPsec-VPN 接続であるルートを追加します。これにより、ヘルスチェックが期待どおりに実行されるようになります。

パラメーター

説明

[宛先 IP]

Alibaba Cloud が IPsec-VPN 接続経由でアクセスできるデータセンターの IP アドレスを入力します。

[送信元 IP]

データセンターが IPsec-VPN 接続経由でアクセスできる Alibaba Cloud の IP アドレスを入力します。

[再試行間隔]

2 つの連続したヘルスチェックの間隔を入力します。単位: 秒。デフォルト値: [3]。

[再試行回数]

ヘルスチェックの再試行回数を入力します。デフォルト値: [3]。

[ルートの切り替え]

ヘルスチェックに失敗した場合に、システムがルートを撤回できるようにするかどうかを指定します。デフォルト値: [はい]。ルートがヘルスチェックに失敗すると、ルートは撤回されます。

[はい] をオフにすると、ルートがヘルスチェックに失敗しても、ルートは撤回されません。

詳細設定

IPsec-VPN 接続を転送ルーターに接続すると、次の詳細機能がデフォルトで選択されます。

パラメーター

説明

[ルートを VPN に自動的に公開する]

この機能を有効にすると、システムは自動的に 転送ルーター のルートテーブル内のルートを IPsec-VPN 接続で使用される BGP ルートテーブルにアドバタイズします。

説明この機能は、IPsec-VPN 接続とデータセンターで BGP 動的ルーティングが有効になっている場合にのみ有効になります。

[自動ルートアドバタイズ] をオフにすることで、この機能を無効にすることができます。詳細については、「ルートの同期を無効にする」を参照してください。

[転送ルーターのデフォルトルートテーブルに関連付ける]

この機能を有効にすると、転送ルーター と IPsec-VPN 接続間の接続は、転送ルーターのデフォルトルートテーブルに関連付けられます。転送ルーターは、デフォルトルートテーブルを照会して、IPsec-VPN 接続からのトラフィックを転送します。

[システムルートを転送ルーターのデフォルトルートテーブルに公開する]

この機能を有効にすると、転送ルーターと IPsec-VPN 接続間の接続は、IPsec-VPN 接続で使用される宛先ルートテーブルのルートと BGP ルートテーブルのルートを 転送ルーター のデフォルトルートテーブルにアドバタイズします。

上記の高度な機能を無効にし、関連付けられた転送やルーティング学習などのカスタムルーティング機能を転送ルーター用に構成して、ビジネス要件に基づいてネットワーク通信を確立できます。詳細については、「ルートの管理」をご参照ください。

VPN 接続を別の転送ルータールートテーブルに関連付ける

IPsec-VPN 接続を転送ルーターにアタッチした後、VPN 接続に関連付けられている転送ルータールートテーブルを変更できます。

VPN 接続でルート同期が有効になっている場合、ルートテーブルが変更されると、IPsec-VPN 接続にアドバタイズされたルートは自動的に撤回されます。その後、新しいルートテーブルのルートが IPsec-VPN 接続で使用される BGP ルートテーブルに同期されます。詳細については、「ルート同期」をご参照ください。

CEN コンソール にログオンします。

インスタンス ページで、管理する CEN インスタンスの ID をクリックします。

タブに移動し、ターゲットリージョンにある転送ルーターの ID をクリックします。

[リージョン内接続] タブで、管理する接続の ID をクリックします。

[接続の詳細] パネルで、[基本情報] セクションを見つけ、[関連付けられたルートテーブル] の横にある [変更] をクリックします。

[ルートテーブルの変更] ダイアログボックスで、ルータールートテーブルを選択し、[OK] をクリックします。

API を呼び出して VPN 接続を作成する

VPN 接続を作成または変更するには、Alibaba Cloud SDK (推奨)、Alibaba Cloud CLI、Terraform、Resource Orchestration Service などのツールを使用できます。詳細については、次の API リファレンスを参照してください。

CreateTransitRouterVpnAttachment: IPsec-VPN 接続を転送ルーターにアタッチします。

UpdateTransitRouterVpnAttachmentAttribute: 転送ルーターと IPsec-VPN 接続間の構成を変更します。

ReplaceTransitRouterRouteTableAssociation: ネットワークインスタンス接続を別のルーターテーブルに関連付けます。