問題の説明

Anti-DDoS Proxyインスタンスにサービスが追加されると、応答の遅さ、遅延、アクセス障害などの問題が発生する可能性があります。

問題分析

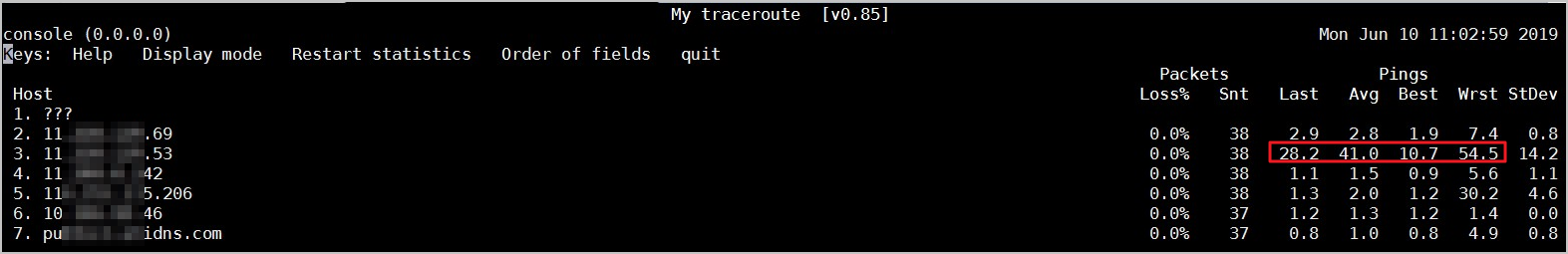

影響を受けるIPアドレスを収集し、tracerouteやMTRなどのツールを使用して接続をテストして原因を特定します。

mtr --no-dns [$IP]

説明 [$IP] は、収集した影響を受けるIPアドレスを示します。

次のコマンド出力は、ノードでレイテンシが発生したことを示しています。

レイテンシが許容できるかどうかを判断します。

Anti-DDoS Proxyのトラフィックのプロキシ化とセキュリティ監視では、クライアントのリージョンやISPによって異なる遅延が発生する可能性があります。 次の表に、サービスをAnti-DDoS Proxyインスタンスに追加した後の参照レイテンシ値を示します。

レイテンシが通常の範囲内の場合は、次の方法を検討して削減します。

オリジンサーバーに地理的に近いノードを選択します。 この選択により、トラフィックがサーバーに近いノードで管理され、データ伝送距離とホップ数が削減され、レイテンシが最小限に抑えられます。 Anti-DDoS Proxyは、中国 (北京) や中国 (杭州) などのリージョンでノードを提供します。 ノードを選択するには、アカウントマネージャーに連絡してください。 詳細については、「Anti-DDoS Proxyインスタンスの購入」をご参照ください。

Anti-DDoS ProxyのSec-Traffic Manager機能を利用して、Alibaba Cloudサービスを保護します。 この機能は、攻撃中にのみAnti-DDoS Proxyを介してネットワークトラフィックをルーティングし、攻撃がない場合に通常のトラフィックがオリジンサーバーに直接到達できるようにします。 詳細については、「Sec-Traffic Manager」をご参照ください。

Alibaba Cloud CDN (CDN) 、Dynamic Content Delivery network (DCDN) 、Global Traffic Manager (GTM) などのネットワークアクセラレーションサービスを使用します。 Anti-DDoS ProxyはDDoSやその他のネットワークの脅威から保護しますが、CDN、DCDN、GTMなどのサービスは、ネットワークのパフォーマンス、アクセス速度、ユーザーエクスペリエンスを向上させ、レイテンシを削減するように設計されています。 これらのアクセラレーションサービスは有料オプションとして利用できます。

レイテンシが通常の範囲を大幅に超えている場合は、レイテンシノードのホスト値がオリジンサーバーのIPアドレスであるか、Anti-DDoSプロキシインスタンスのIPアドレスであるかを確認します。

解決策

サービスにすぐにアクセスする場合は、Anti-DDoS Proxyをバイパスして、オリジンサーバーに直接アクセスすることを推奨します。 これにより、サービスへの通常のアクセスが保証されます。 次に、次のセクションに基づいて問題をトラブルシューティングします。

オリジンサーバーでの例外のトラブルシューティング

オリジンサーバーのタイプに基づいて例外をトラブルシューティングします。

オリジンサーバーのタイプ | トラブルシューティング |

Server Load Balancer (SLB) インスタンス | TCPingツールを使用して、SLBインスタンスのIPアドレスとポートをpingし、例外が発生したかどうかを確認します。 詳細については、「トラフィックスクラビングイベントのトラブルシューティング」をご参照ください。 SLBインスタンスのステータスを確認します。 たとえば、インスタンスへの接続数がインスタンスの最大接続仕様を超えているかどうかを確認します。 アクセス制御ポリシーが設定されているかどうかを確認します。 アクセスが拒否された場合は、オリジンサーバー上のAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックを許可します。 詳細については、「back-to-origin IPアドレスによるオリジンサーバーへのアクセスの許可」をご参照ください。 SLBインスタンスのバックエンドサーバーのセキュリティソフトウェアまたはIPブロックポリシーが、誤ってAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックからのアクセスを拒否しているかどうかを確認します。 アクセスが拒否された場合は、オリジンサーバー上のAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックを許可します。 詳細については、「back-to-origin IPアドレスによるオリジンサーバーへのアクセスの許可」をご参照ください。

説明 バックエンドサーバーがSLBインスタンスに関連付けられている場合、レイヤ7負荷分散が使用されていないため、バックエンドサーバーはクライアントの送信元IPアドレスを識別できません。 バックエンドサーバーは、すべてのリクエストがAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックから開始されたと見なします。 その結果、バックエンドサーバーは、各back-to-origin CIDRブロックが多数のリクエストを開始したと見なします。 この場合、Anti-DDoS Proxyインスタンスのback-to-origin CIDRブロックが誤ってセキュリティソフトウェアによってブロックされる可能性があります。 オリジンサーバーでこれらのIPアドレスを許可する必要があります。 SLBインスタンスのIPアドレスが公開されているかどうかを確認します。 IPアドレスのステータスが特定できない場合、またはIPアドレスが公開されている場合は、別のSLBインスタンスを使用することを推奨します。 そうしないと、攻撃者はAnti-DDoSプロキシをバイパスしてオリジンサーバーを攻撃する可能性があります。

|

Elastic Compute Service (ECS)インスタンス | TCPingツールを使用してECSインスタンスのIPアドレスとポートをpingし、ログに基づいて例外が発生したかどうかを確認します。 詳細については、「トラフィックスクラビングイベントのトラブルシューティング」をご参照ください。 ECSインスタンスで例外が発生していないか確認します。 例外には、CPU使用率が高く、データベース要求の処理が遅く、アウトバウンドトラフィックの帯域幅が大きいことが含まれます。 ブラックホールフィルタリングイベントとトラフィックスクラビングイベントも確認できます。 セキュリティグループやセキュリティソフトウェアなどのアクセス制御ポリシーが設定されているかどうかを確認します。 アクセスが拒否された場合は、オリジンサーバー上のAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックを許可します。 詳細については、「back-to-origin IPアドレスによるオリジンサーバーへのアクセスの許可」をご参照ください。 Webサイト以外のサービスの送信元IPアドレスからECSインスタンスへのリクエストを許可するセキュリティグループが追加されているかどうかを確認します。 ECSインスタンスのIPアドレスが公開されているかどうかを確認します。 IPアドレスのステータスを特定できない場合、またはIPアドレスが公開されている場合、攻撃者はAnti-DDoSプロキシをバイパスしてオリジンサーバーを攻撃する可能性があります。 この場合、ECSインスタンスのIPアドレスを変更することを推奨します。 詳細については、「ECSオリジンサーバーのパブリックIPアドレスの変更」をご参照ください。

|

Alibaba Cloudにサーバーがデプロイされていない | TCPingツールを使用して、サーバーのIPアドレスとポートをpingし、ログに基づいて例外が発生したかどうかを確認します。 詳細については、「トラフィックスクラビングイベントのトラブルシューティング」をご参照ください。 サーバーで例外が発生していないか確認します。 例外には、CPU使用率が高く、データベース要求の処理が遅く、アウトバウンドトラフィックの帯域幅が大きいことが含まれます。 ブラックリスト、ホワイトリスト、セキュリティソフトウェアなどのアクセス制御ポリシーが設定されているかどうかを確認します。 アクセスが拒否された場合は、オリジンサーバー上のAnti-DDoS Proxyインスタンスのback-to-origin CIDRブロックを許可します。 詳細については、「back-to-origin IPアドレスによるオリジンサーバーへのアクセスの許可」をご参照ください。 サーバーのIPアドレスが公開されているかどうかを確認します。 IPアドレスのステータスがわからない場合、またはIPアドレスが公開されている場合は、サーバのIPアドレスを変更することを推奨します。 そうしないと、攻撃者はAnti-DDoSプロキシをバイパスしてオリジンサーバーを攻撃する可能性があります。

|

Anti-DDoSプロキシインスタンスのトラブルシューティング

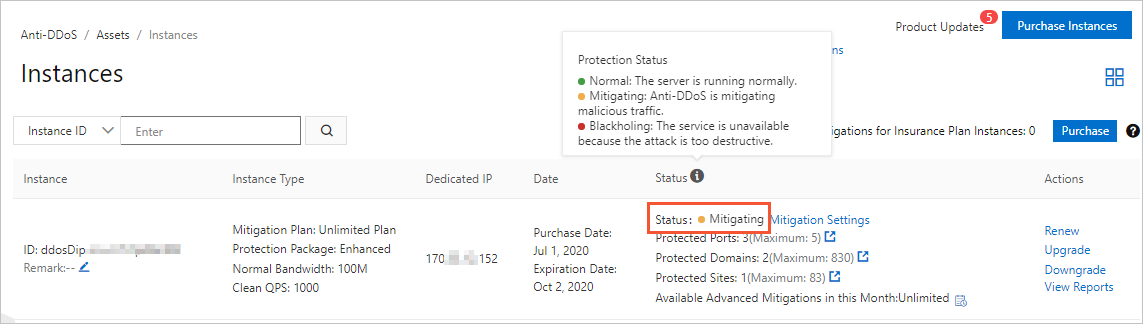

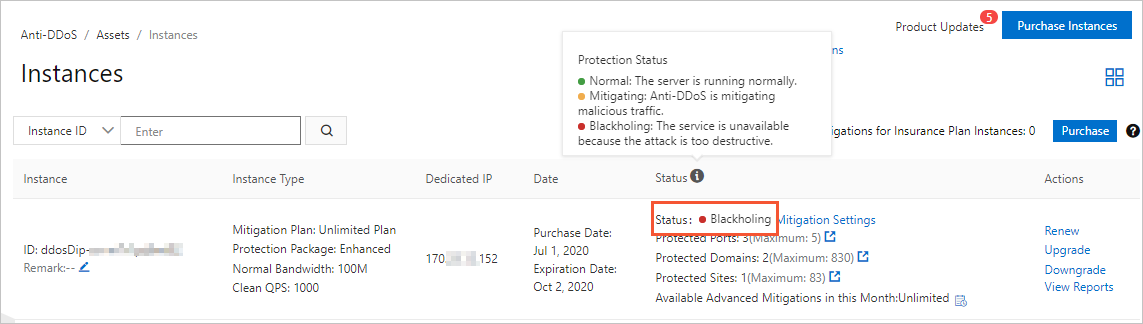

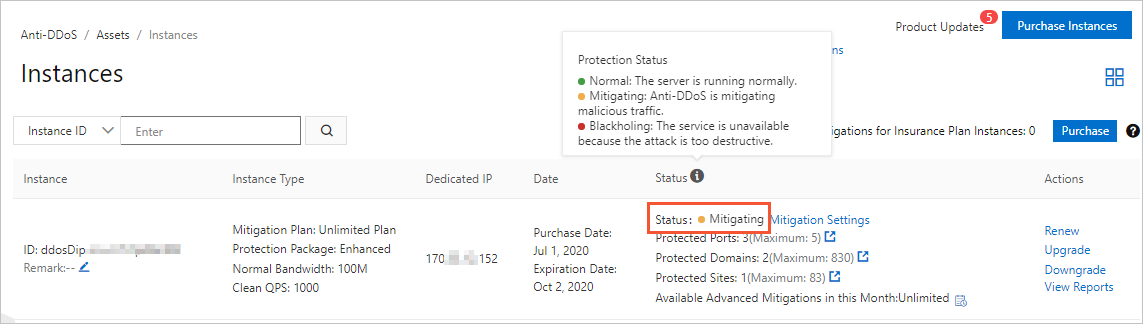

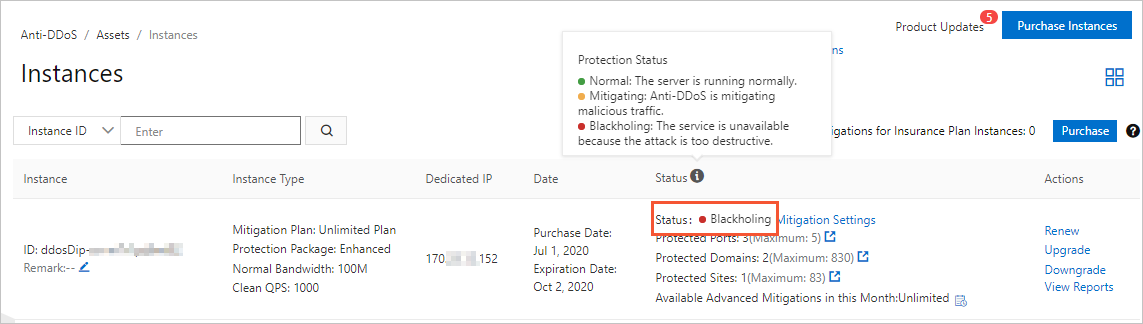

Anti-DDoS Proコンソールの [インスタンス] ページでインスタンスのステータスを表示します。 次に、ステータスに基づいて処理方法を決定します。

スクラブ

ネットワークトラフィックがトラフィックスクラブしきい値を超えると、インスタンスはトラフィックをスクラブします。 トラフィックスクラビングイベントは、遅い応答または待ち時間を引き起こす可能性がある。

ブラックホール

ボリューム攻撃がサーバーに対して開始され、サーバーに対してブラックホールフィルタリングがトリガーされた場合、サーバーはAlibaba Cloudとサーバーと同じリージョンのサービスからのみアクセスできます。 他のソースからのトラフィックは拒否されます。

トラフィックスクラブイベントのトラブルシューティング

次の図は、トラフィックスクラビングイベントが発生し、例外が発生したことを示しています。 TCPingツールを使用して、影響を受けたポートと影響を受けていないポートをpingし、レイテンシまたはパケット損失が発生するかどうかを確認できます。

次の表に基づいて原因を特定し、問題を解決します。

影響を受けるポートのレイテンシとパケット損失 | 影響を受けていないポートのレイテンシとパケット損失 | 解決策 |

必須 | 非対象 | トラフィックスクラビングポリシーは、高いレイテンシとパケット損失を引き起こしません。 バックエンドサーバーのステータスと攻撃軽減機能を確認することを推奨します。 バックエンドサーバーに攻撃を軽減するのに十分な機能がない場合は、Anti-DDoS Proxyインスタンスの軽減ポリシーを調整して、サーバーのセキュリティを強化します。 サーバーの攻撃軽減機能を分析し、次の詳細に基づいて軽減ポリシーを調整できます。 アクセス統計 サービス相互作用プロセス パフォーマンスデータ

|

対象 | 対象 | トラフィックスクラビングポリシーは、レイテンシとパケット損失を引き起こします。 |

任意 | 不可 | トラフィックスクラビングポリシーでは、レイテンシやパケット損失は発生しません。 |

継続しない | 可 | このケースは存在しません。 |

ブラックホールフィルタリングイベントのトラブルシューティング

次の図は、ブラックホールフィルタリングイベントが発生したことを示しています。 この場合、ブラックホール状態のIPアドレスを確認し、影響を受けるサービスがIPアドレスを使用しているかどうかを確認します。

ブラックホールのフィルタリングを無効にすることを推奨します。 各Alibaba Cloudアカウントは、ブラックホールフィルタリングを1日5回まで無効にできます。 詳細については、「ブラックホールフィルタリングの無効化」をご参照ください。

詳細情報

このセクションでは、TCP接続を使用して、ポートステータスの確認、TCPレイテンシの検出、および接続情報の表示を行う方法について説明します。 [TCPing] をクリックしてTCPingツールをダウンロードします。

WindowsでTCPingを使用する

TCPツールをWindowsの指定されたディレクトリにコピーし、TCPing [$Domain_Name] [$Port] コマンドを実行します。

次の出力が返されます。

Probing 192.168.XX.XX:80/tcp - Port is open - time=19.550ms

Probing 140.XXX.XXX.8:80/tcp - Port is open - time=8.761ms

Probing 192.168.XX.XX:80/tcp - Port is open - time=10.899ms

Probing 192.168.XX.XX:80/tcp - Port is open - time=13.013ms

Ping statistics for 192.168.XX.XX:80

4 probes sent.

4 successful, 0 failed.

Approximate trip times in milliseconds:

Minimum = 8.761ms, Maximum = 19.550ms, Average = 13.056ms

LinuxでのTCPingの使用

次のコマンドを順番に実行してTCPingをインストールします。

tar zxvf tcping-1.3.5.tar.gz

cd tcping-1.3.5

make tcping.linux

次のコマンドを実行して接続をテストします。

for ((i=0; i<10; ++i)) ; do ./tcping www.example.com 80;done

次の出力が返されます。

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

www.example.com port 80 open.

適用範囲

Anti-DDoSプロキシ (中国本土) およびAnti-DDoSプロキシ (中国本土以外) 。