保護のためにWebサイトをAnti-DDoS Proxyに追加した後、HTTPフラッド攻撃が発生した場合、機能分析を実行し、HTTPリクエストヘッダーに基づいてルールを設定して、HTTPフラッド攻撃を識別してブロックできます。 HTTPフラッド軽減機能は、ホットリンク保護やWebサイト管理システムの保護など、さまざまなシナリオで使用できます。 このトピックでは、HTTPフラッド軽減機能を設定する方法について説明します。

HTTPフラッド攻撃に対する防御サービス

Challenge Collapsar攻撃またはHTTPフラッド攻撃は、アプリケーション層での分散型サービス拒否 (DDoS) 攻撃の一種です。 攻撃者は、制御するホストを使用して、偽装したHTTPまたはHTTPSリクエストを特定のwebサーバーに継続的に送信します。 例えば、これらのホストは、サーバリソースまたはネットワーク帯域幅を使い果たすために多数のサーバリソースを消費するウェブページまたはログオンページを頻繁に要求することがある。 その結果、サーバーは通常のリクエストに応答するのが遅くなるか、通常のリクエストの処理に失敗します。

従来のネットワーク層DDoS攻撃とは異なり、HTTPフラッド攻撃は通常のリクエストをシミュレートするため、検出が困難になります。 Webサイトのセキュリティを向上させるために、Alibaba CloudはAnti-DDoSプロキシとWebアプリケーションファイアウォール (WAF) を提供し、HTTPフラッド攻撃から防御します。

Anti-DDoSプロキシ

Anti-DDoS Proxyは、帯域幅の枯渇とリソースの枯渇がネットワークインフラストラクチャに影響を与えないように、ボリューム攻撃から防御します。 通常、Anti-DDoS Proxyインスタンスはネットワークのエッジにデプロイされます。 Anti-DDoS Proxyは、インテリジェントな保護機能とHTTPフラッド軽減機能を提供し、HTTPフラッド攻撃を軽減します。 HTTPフラッド軽減機能のカスタムルールを設定できます。

インテリジェントな保護: Alibaba Cloudのビッグデータ機能に基づいて、インテリジェントな保護機能により、Webサイトのトラフィックパターンを学習し、アルゴリズムを使用して異常や攻撃を分析し、正確なアクセス制御ルールを自動的に提供し、保護モデルを動的に調整できます。 これにより、悪意のあるボットやHTTPフラッド攻撃などのweb攻撃を検出およびブロックできます。 WebサイトをAnti-DDoS Proxyインスタンスに追加すると、デフォルトでインテリジェント保護機能が有効になります。 インテリジェント保護機能の詳細については、「インテリジェント保護機能の使用」をご参照ください。

HTTPフラッド軽減: このトピックでは、HTTPフラッド軽減機能と、その機能のカスタムルールを構成する方法について説明します。 WebサイトがHTTPフラッド攻撃を受けている場合は、HTTPリクエストフィールドで機能分析を実行し、Webサイトの正確なアクセス制御ルールまたは頻度制御ルールを設定できます。 周波数制御、動作分析、およびIPアドレスブラックリストを使用して、DDoS攻撃を軽減できます。

WAF

WAFは、アプリケーション層でHTTPおよびHTTPSトラフィックを分析し、Webサイトまたはアプリへの悪意のあるトラフィックを識別して防御します。 これにより、悪意のある侵入によるWebサイトサーバーのパフォーマンスの問題を防ぎます。 WAFは、さまざまな方法を使用して、アプリケーション層攻撃を識別し、防御します。 メソッドには、入力検証、特定の脆弱性のルールセット、セッション追跡、および検証コード、JavaScript検証、cookieベースの認証などの他の保護メカニズムが含まれます。 WAFインスタンスは通常、サーバー側の近くにデプロイされます。 これにより、WAFインスタンスは、サーバー側へのトラフィックをより適切に監視し、アプリケーション層でセキュリティポリシーを適用できます。

セキュリティ要件に基づいて、Anti-DDoS ProxyとWAFのどちらかを選択できます。 HTTPフラッド攻撃のみを防御し、HTTPフラッド攻撃がWebサイトに深刻な影響を与える場合は、Anti-DDoS Proxyを選択することを推奨します。 たとえば、HTTPフラッド攻撃によりWebサイトにアクセスできない場合は、Anti-DDoSプロキシを選択することを推奨します。 HTTPフラッド攻撃がWebサイトに重大な影響を与えない場合は、WAFを選択することを推奨します。 たとえば、HTTPフラッド攻撃が通常のリクエストへの応答を遅くする場合は、WAFを選択することを推奨します。 ただし、最適な保護効果を実現するために、Anti-DDoS ProxyとWAFの両方をデプロイして、悪意のあるトラフィックや攻撃者からWebサイトを保護することを推奨します。

HTTPフラッド軽減機能の設定に関する提案

WebサイトがHTTPフラッド攻撃を受けているときに、特定の特性を持つトラフィックを許可または除外するようにこの機能を設定することをお勧めします。 この機能は日常的な保護にはお勧めできません。

次の方法を使用して、HTTPリクエストに特定の特性 (同じ送信元IPアドレスやURIの同じフィールドなど) があるかどうかを確認できます。 次に、これらの特性に基づいてカスタムルールを設定できます。

Anti-DDoS Proxyコンソールの アタック分析 ページで、Web リソース消耗タイプタイプの攻撃イベントを表示します。 イベントの詳細ページに移動して、攻撃者のIPアドレス、User-Agent、Referer、HTTPメソッド、クライアントのフィンガープリントなどの関連情報を表示します。 詳細については、「攻撃分析ページの情報の表示」をご参照ください。

Log Analysis ページで、Anti-DDoSプロキシログのフィールド (

real_client_ip、http_user_agent、http_referer、request_methodなど) を表示します。 詳細については、「フルログに含まれるフィールド」をご参照ください。

HTTPフラッド軽減ルール

ルールの作成時にレート制限をオフにすると、正確なアクセス制御ルールが作成されます。 レート制限をオンにすると、周波数制御ルールが作成されます。 システムは、要求を最初に正確なアクセス制御規則と照合し、次に周波数制御規則と照合する。 ルールがヒットした場合、マッチングは停止します。

Anti-DDoS Proのインテリジェントな保護は、

smartcc_から始まる正確なアクセス制御ルールを自動的に生成します。HTTPフラッド攻撃に対するデフォルトの軽減効果を向上させるために、Anti-DDoS Proxyの軽減エンジンには2つの組み込み周波数制御ルールが用意されています。 組み込みルールは、[周波数制御ルール] セクションに表示されます。 ルールの名前は、ビルトインHTTPフラッド軽減ルール − クライアントの要求頻度に基づくおよびビルトインHTTPフラッド軽減ルール − オリジンサーバの応答コードに基づくである。 組み込みルールの表示または削除のみできます。

ルール名 | 正確なアクセス制御ルール | 周波数制御ルール |

ルール名 | 正確なアクセス制御ルール | 周波数制御ルール |

説明 | リクエストがルールの条件に一致する場合、リクエストはルールで指定されたアクションに基づいて処理されます。 ルールの名前が正確なアクセス制御ルールのリストで | リクエストがルールの条件と一致し、指定された統計期間中に指定されたしきい値に達すると、リクエストはルールで指定されたアクションに基づいて処理されます。 組み込みの周波数制御ルールが削除された場合、ルールを復元することはできません。 作業は慎重に行ってください。 組み込みの周波数制御ルールを削除する場合は、組み込みルールを削除してから、アクセス頻度とキードメイン名またはポートの特性に基づいてカスタム周波数制御ルールを設定し、HTTPフラッド攻撃に対する軽減効果を向上させることをお勧めします。 |

有効期間 | ルールには、[Permanent] または [Custom Valid Period] を選択できます。 カスタム有効期間の有効値: 5〜120。 単位は分です。 [カスタム有効期間] を選択した場合、ルールは有効期限が切れると自動的に削除されます。 | ルールの有効期限はありません。 |

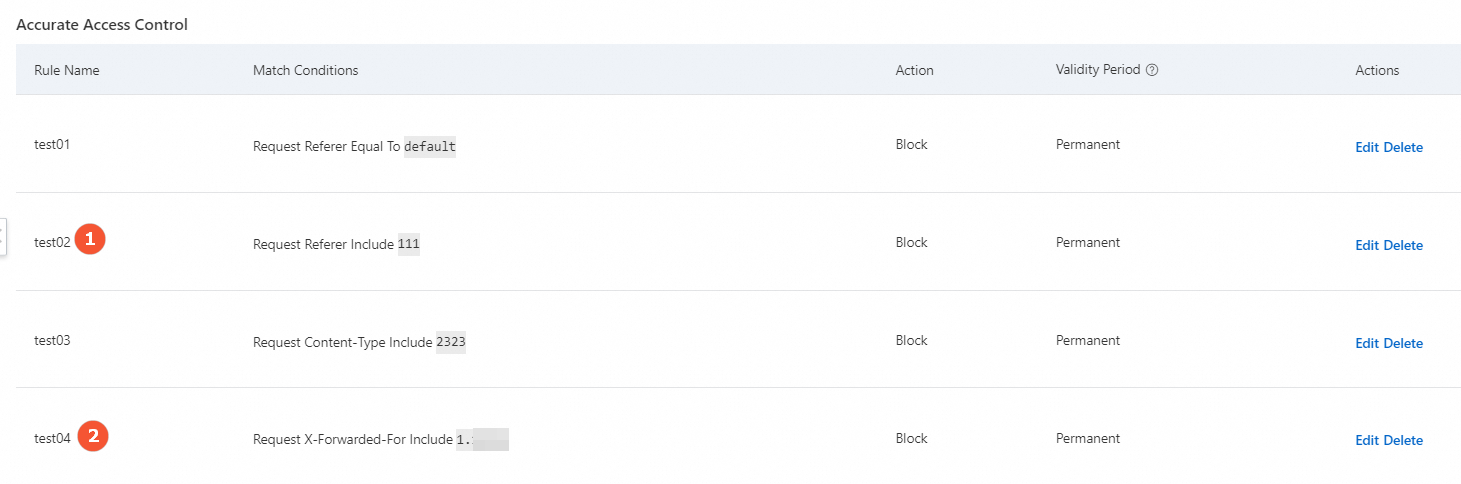

マッチングロジック | すべてのルールに一致します。 リクエストが複数のルールにヒットした場合、リクエストは最上位のルールで指定されたアクションに基づいて処理されます。 たとえば、リクエストがルール1およびルール2にヒットした場合、リクエストはルール1で指定されたアクションに基づいて処理されます。 次の図では、ルール1は1とマークされ、ルール2は2とマークされています。

| すべてのルールに一致します。 リクエストが複数のルールにヒットした場合、リクエストはルールの1つで指定されたアクションに基づいてランダムに処理されます。 |

制限事項 | ドメイン名ごとに最大20個の正確なアクセス制御ルールを設定できます。 | ドメイン名ごとに最大20個の周波数制御ルールを設定できます。 |

クッキー挿入

クッキーは、次のシナリオで挿入されます。

シナリオ1: HTTPフラッド軽減機能が有効になっています。

HTTPフラッド軽減機能を有効にすると、Anti-DDoS ProxyはWebサイトのクライアント (ブラウザなど) にCookieを挿入して、クライアントを他のクライアントと区別し、クライアントの統計を収集します。 ユーザーがWebサイトにアクセスすると、挿入されたCookieがHTTPリクエストに含まれます。 Anti-DDoS Proxyは、統計に基づいてトラフィックにHTTPフラッド攻撃が存在するかどうかをチェックします。 攻撃が発生した場合、攻撃を軽減するためにトラフィックスクラビングがトリガーされます。

シナリオ2: 軽減ルールのActionパラメーターがJavaScript Challengeに設定されています。

緩和ルールのActionパラメーターをJavaScript Challengeに設定すると、クライアントのブラウザーのフィンガープリントを取得するために、CookieがHTTPリクエストヘッダーに挿入されます。 収集されたフィンガープリントには、ホストフィールドとブラウザの高さと幅が含まれます。 アクセストラフィックが軽減ルールにヒットした場合、Anti-DDoS ProxyはCAPTCHA検証を実行し、クライアントからHTTPフラッド攻撃が開始されたかどうかを確認します。

Cookieの挿入を禁止するには、コンソールの ページに移動し、[操作] 列の [編集] をクリックして [Cookieの設定] スイッチを無効にします。 スイッチを無効にすると、Anti-DDoS ProxyはHTTPフラッド攻撃を事前に識別して軽減できません。

HTTPフラッド軽減ルールの設定

前提条件

WebサイトサービスがAnti-DDoS Proxyに追加されます。 詳細については、「Webサイトの追加」をご参照ください。

手順

Anti-DDoS Proxyコンソールにログインします。

上部のナビゲーションバーで、インスタンスのリージョンを選択します。

Anti-DDoS Proxy (中国本土): インスタンスがAnti-DDoS Proxy (中国本土) インスタンスの場合、[中国本土] を選択します。

Anti-DDoS Proxy (Outside Chinese Mainland): インスタンスがAnti-DDoS Proxy (Outside Chinese Mainland) インスタンスの場合、[Outside Chinese Mainland] を選択します。

左側のナビゲーションウィンドウで、 を選択します。

一般的なポリシー ページで、ウェブサイトサービスの保護 タブをクリックします。 左側のドメイン名のリストで、ドメイン名を選択します。

[HTTPフラッド軽減] セクションで、設定の変更 をクリックします。 表示されるページで、ページの右上隅にある ルールの作成 をクリックします。 表示されるダイアログボックスで、パラメーターを設定し、[OK] をクリックします。 下表に、各パラメーターを説明します。

パラメーター

説明

パラメーター

説明

名前

ルールの名前を設定します。 名前の長さは最大128文字で、英数字、およびアンダースコア (_) を使用できます。

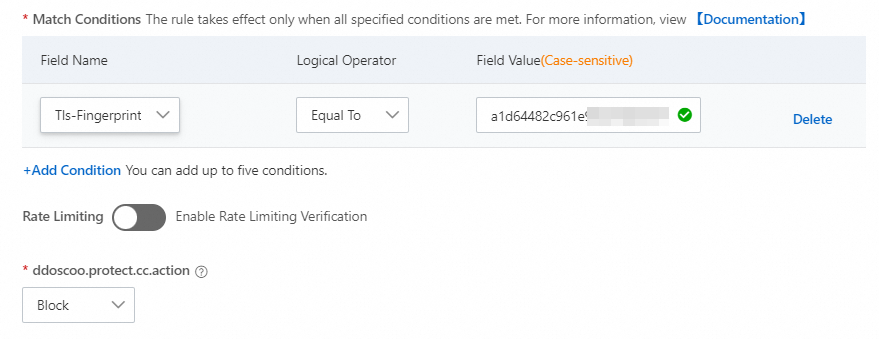

一致条件

ルールの一致条件。 詳細については、「付録1: サポートされているHTTPリクエストフィールド」をご参照ください。

フィールド値 パラメーターを設定する必要があります。 正確なアクセス制御ルールの [フィールド値] パラメーターの値は、大文字と小文字が区別されます。 周波数制御ルールのフィールド値パラメータの値は、大文字と小文字が区別されません。

最大5つの条件を設定できます。 複数の条件が指定されている場合、すべての条件が満たされた場合にのみリクエストがルールにヒットします。

レート制限

レート制限に基づいて検証を有効にするかどうかを指定します。

スイッチがオフになっている場合、ルールは正確なアクセス制御ルールです。

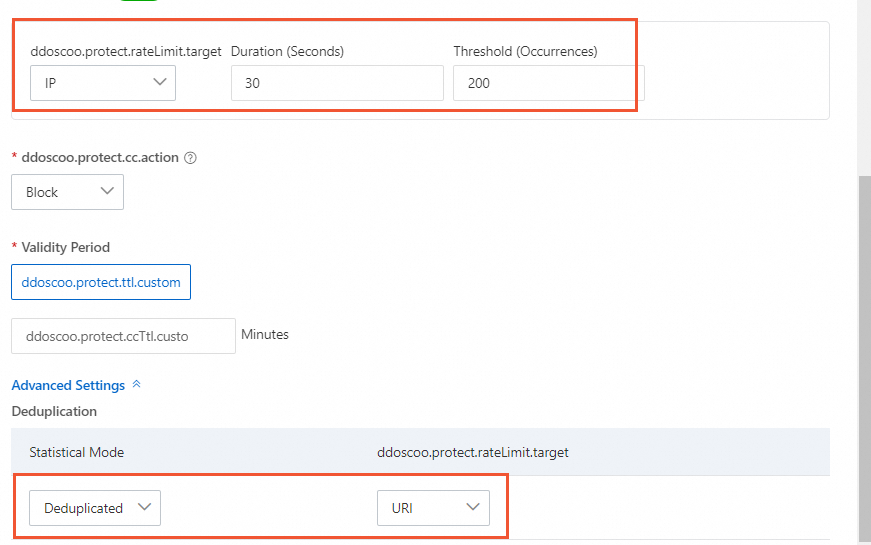

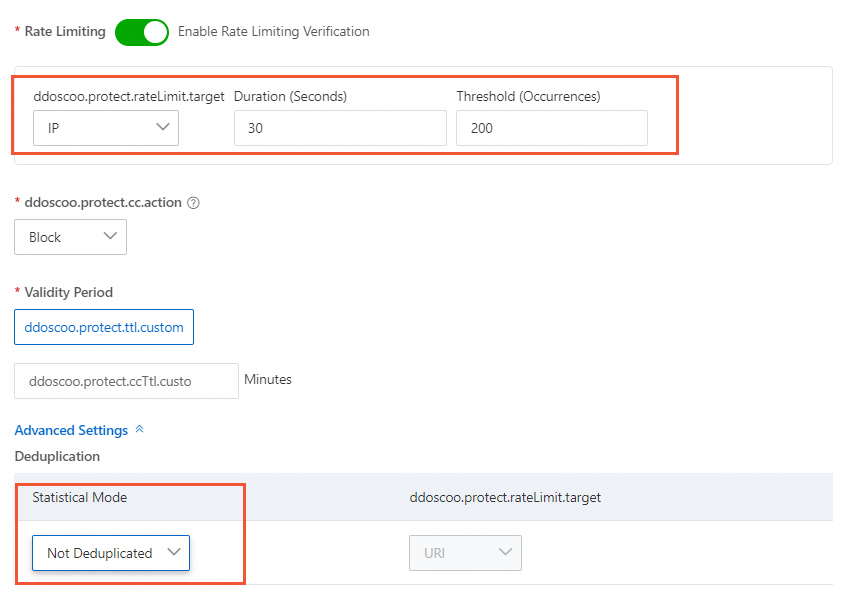

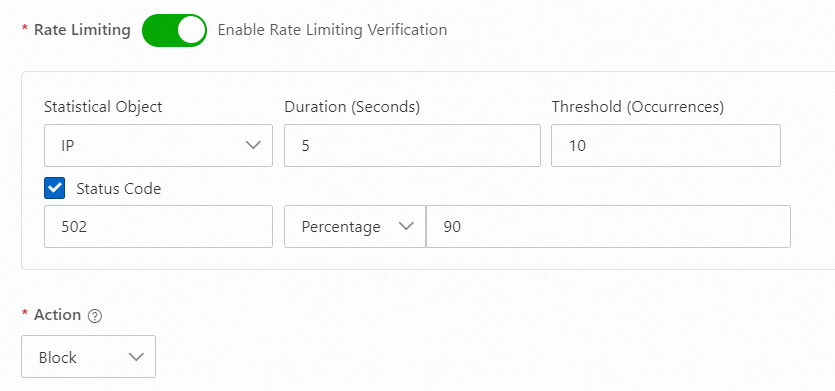

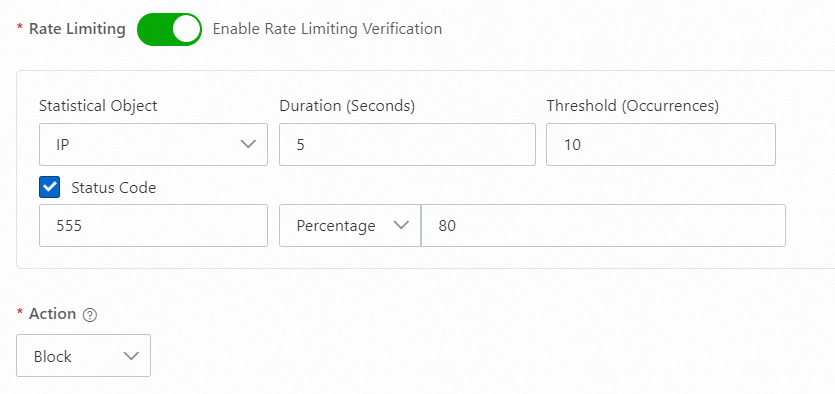

スイッチがオンになっている場合、ルールは周波数制御ルールです。 スイッチをオンにした後、[統計オブジェクト] 、[期間 (秒)] 、および [しきい値 (発生)] パラメーターを設定する必要があります。 Statistical Objectパラメーターの有効な値: IPとカスタムヘッダー。 ステータスコードを選択して、ステータスコードの数または割合に基づいて関連する設定を構成することもできます。

Action

リクエストが条件を満たしたときに実行される操作。 有効な値:

クリア: リクエストを許可します。

ブロック: リクエストをブロックします。

JS チャレンジ: CAPTCHA検証を実行して、リクエストの送信元IPアドレスを検証します。

Monitor: リクエストに関する情報をログに記録し、リクエストを許可します。

レート制限をオンにすると、ActionパラメーターはBlock、JS チャレンジ、またはMonitorにのみ設定できます。

購入期間

レート制限をオフにすると、このパラメーターに正確なアクセス制御ルールの有効期間を指定します。 有効な値: 永久およびカスタム有効期間。 [カスタム有効期間] を選択した場合、5 ~ 120の値を指定する必要があります。 単位は分です。

[カスタム有効期間] を選択した場合、ルールは有効期限が切れると自動的に削除されます。

レート制限をオンにすると、このパラメータは周波数制御ルールの有効期間を指定します。 有効値: カスタム有効期間。 1から1440までの値を指定する必要があります。 単位は分です。

詳細設定

レート制限をオンにすると、統計が収集されたときに重複排除がサポートされます。 [統計オブジェクト] パラメーターには、IP、ヘッダー、またはURIを選択できます。

シナリオ1: 重複排除モードが有効になっています。

以下の図は一例です。 同じ送信元IPアドレスが同じURIを使用して30秒間に200回以上サーバーにアクセスした場合、そのIPアドレスからのアクセス要求はブロックされます。 この場合、同じ送信元IPアドレスが同じURIを使用して複数回サーバにアクセスする場合、アクセス要求の数は1としてカウントされます。

シナリオ2: 重複排除モードは無効です。

以下の図は一例です。 同じ送信元IPアドレスが同じURIを使用して30秒間に200回以上サーバーにアクセスした場合、そのIPアドレスからのアクセス要求はブロックされます。 この場合、同じ送信元IPアドレスが同じURIを使用してサーバに10回アクセスした場合、アクセス要求の数は10回とカウントされます。

[HTTPフラッド軽減] セクションに戻り、ステータス をオンにします。

付録1: サポートされるHTTPリクエストフィールド

項目 | 説明 | 論理演算子 | 例 |

項目 | 説明 | 論理演算子 | 例 |

IP | リクエストの送信元 IP アドレス。 値は、単一のIPアドレスまたはCIDRブロックにすることができます。 | に属し、属していない | 10.10.10.10 |

URI | URI リクエスト。 例: | 含める、含めない、等しい、等しくない、等しくない、長さが等しい、長さが等しい、長さが大きい、プレフィックス一致、複数の値の1つに等しく、複数の値の1つに等しくない 論理文字がEqual ToまたはNot Equal Toの場合、値はスラッシュ ( | /action/member/id.php?id=1&td=2 |

User-Agent | リクエストを開始したクライアントに関するブラウザ情報。 情報は、ブラウザ識別子、レンダリングエンジン、およびバージョンを含む。 | 含める、含めない、等しい、等しくない、長さよりも小さい、長さよりも大きい、複数の値の1つに等しく、複数の値の1つに等しくない | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML、Geckoのような) Chrome/119.0.XX.XX Safari/537.36 |

Cookie | リクエスト内のcookie。 | 含める、含めない、等しい、等しくない、等しくない、長さが等しい、長さが等しい、長さが大きい、存在しない、複数の値の1つに等しく、複数の値の1つに等しくない | cna=Z87DHXX/jXIBASQBsYAimToU; sca=234ea940; yunpk=177699790 **** |

Referer | リクエストのリダイレクト元のソースページのURL。 | 含める、含めない、等しい、等しくない、等しくない、長さが等しい、長さが等しい、長さが大きい、存在しない、複数の値の1つに等しく、複数の値の1つに等しくない | https://example.aliyundoc.com / |

Content-Type | レスポンスに指定されたHTTPコンテンツタイプ。 HTTPコンテンツタイプは、多目的インターネットメール拡張 (MIME) タイプとして知られている。 | 含める、含めない、等しい、等しくない、長さよりも小さい、長さよりも大きい、複数の値の1つに等しく、複数の値の1つに等しくない | text/plain;charset=UTF-8 |

X-Forwarded-For | リクエストを開始したクライアントの送信元IPアドレス。 送信元IPアドレスは、 | 含める、含めない、等しい、等しくない、等しくない、長さが等しい、長さが等しい、長さが大きい、存在しない、複数の値の1つに等しく、複数の値の1つに等しくない | 36.18.XX.XX、192.18.XX.XX |

Content-Length | リクエスト内のバイト数。 | 未満の値、に等しい値、およびより大きい値 | 806 |

Post-Body | リクエストの内容。 | 含める、含めない、等しい、等しくない、複数の値の1つに等しく、複数の値の1つに等しくない | Content-Type: application/x-www-form-urlencoded name=ジョン&年齢=25&メール=**** |

Http-Method | リクエスト方式。 有効な値: GET、POST、DELETE、PUT、OPTIONS、CONNECT、HEAD、TRACE。 | 等しい、等しくない、複数の値の1つに等しく、複数の値の1つに等しくない | POST |

ヘッダー | カスタムHTTPヘッダーフィールドと値を指定するために使用されるリクエストヘッダー。 | 含める、含めない、等しい、等しくない、等しくない、長さが等しい、長さが等しい、長さが大きい、存在しない、複数の値の1つに等しく、複数の値の1つに等しくない | * text/html、application/xhtml + xml、application/xml;q=0.9、image/webp、image/**** |

Params | リクエストURLのパラメーター。 パラメーターはURLの疑問符 ( | 含める、含めない、等しい、等しくない、長さよりも小さい、長さよりも大きい、複数の値の1つに等しく、複数の値の1つに等しくない | アクション=ログイン |

Raw-URI | エンコードされておらず、元の文字列を保持するURI。 Raw-URIフィールドには、特殊文字とスペースを含めることができます。 ただし、フィールドを使用する場合は、フィールドをエンコードする必要があります。 これにより、送信および解析中に曖昧さまたはエラーが発生しないことが保証される。 | 含める、含めない、等しい、等しくない、長さが等しい、長さが等しい、長さが大きい、正規表現の一致、バイトを含む、バイトが等しい、複数の値の1つに等しくない、複数の値の1つに等しくない | GET /images/logo.png HTTP/1.1 |

Tls-指紋 | リクエストを開始したクライアントのTLSフィンガープリント。 フィンガープリントは、Alibaba Cloudの独自開発アルゴリズムによって識別および計算されます。 フィンガープリントは、リクエストマッチングおよびDDoS軽減に使用できます。 次のいずれかの方法を使用して、クライアントのフィンガープリントを表示できます。

| 等しいと等しくない | 74dcbf6b790160370bb6b7bea98d5978 |

HTTP/HTTPS | リクエストのプロトコルタイプ。 有効な値: HTTPおよびHTTPS。 | 等しいと等しくない | HTTP |

HTTPバージョン | HTTPバージョン。 有効な値: HTTP/1.0、HTTP/1.1、およびHTTP/2。 | 等しい、等しくない、複数の値の1つに等しく、複数の値の1つに等しくない | HTTP/1.0 |

HTTP/2指紋 | HTTP/2クライアントの元のフィンガープリントに基づいてMD5アルゴリズムを使用して生成されるHTTP/2フィンガープリント。 HTTP/2フィンガープリントは、より安全で効率的な通信のためにさまざまなクライアントを分析および識別するために使用されます。 | 等しいと等しくない | ad8424af1cc590e09f7b0c499bf7fcdb |

JA3指紋 | JA3フィンガープリントは、TLSバージョン、暗号スイート、圧縮アルゴリズム、TLS拡張機能など、TLSハンドシェイクのキーパラメータにMD5ハッシュを適用することで生成されます。 これにより、JA3フィンガープリントと呼ばれる、クライアントのTLS設定を表す文字列が生成されます。 JA3フィンガープリントを使用して、webブラウザ、モバイルアプリケーション、マルウェアなど、さまざまな種類のTLSクライアントを識別および区別できます。 | 等しい、等しくない、複数の値の1つに等しく、複数の値の1つに等しくない | eb6f49e8db7ad1809f885d12232f4855 |

JA4指紋 | JA4フィンガープリントは、ブラウザバージョンやオペレーティングシステムなど、より多くのコンテキスト情報とアルゴリズムを含めることでJA3を強化し、JA3で発生する可能性のある冗長性を減らすのに役立ちます。 JA4指紋は、正当なユーザーとなりすましをより正確に区別できるため、偽陽性が低下します。 | 等しい、等しくない、複数の値の1つに等しく、複数の値の1つに等しくない | f436b9416f37d134cadd04886327d3e8 |

大陸 /国 | 送信元IPアドレスの地理的な場所。 | ブロックされた場所を選択 | ヨーロッパ |

付録2: 設定例

以下の例は、一般的なシナリオの構成提案を示します。 ビジネス要件に基づいて設定を構成できます。

ブロック固有の攻撃リクエスト

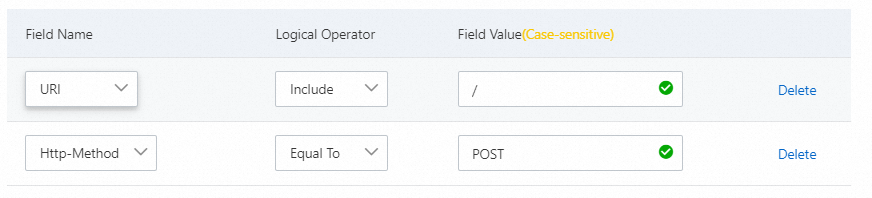

ほとんどの場合、WebサイトのルートディレクトリはPOSTリクエストを受信しません。 HTTPフラッド攻撃が発生した場合、Webサイトはルートディレクトリにアクセスする多数のPOSTリクエストを受け取る可能性があります。 これらのリクエストが正常かどうかを確認することを推奨します。 リクエストが疑わしい場合は、次の図に基づいてリクエストをブロックするルールを設定できます。

ブロックwebクローラー

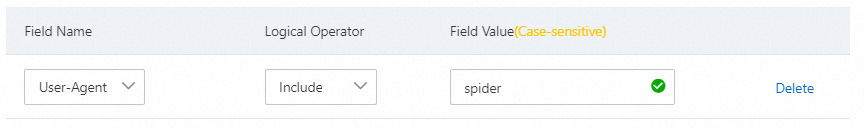

Webサイトが一定期間内に大量のクローラーリクエストを受信した場合、クローラーをシミュレートするボットからHTTPフラッド攻撃が開始される可能性があります。 これらのリクエストをブロックするルールを設定できます。 次の図は、サンプル設定を示しています。

hotlink保護の設定

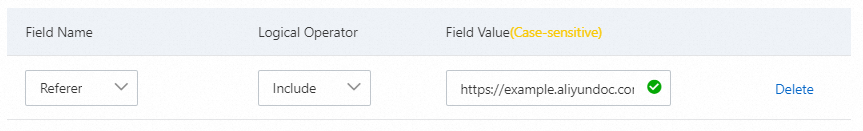

ブラウザがwebページにアクセスすると、Refererフィールドを使用して、リクエストがリンクされているページをサーバーに通知します。 リファラーベースの正確なアクセス制御ルールを設定して、特定のWebサイトからのホットリンクをブロックできます。 たとえば、Webサイト https://example.aliyundoc.com でWebサイトの多数の画像が使用されている場合、次の図に基づいてルールを設定できます。

User-Agentに基づいてアクセス頻度制限を設定する

たとえば、特定のUser-Agentが /game/all_ で始まるURIに10秒以内に30回以上アクセスした場合、リクエストはチャレンジされます。

ログオン頻度制限の設定

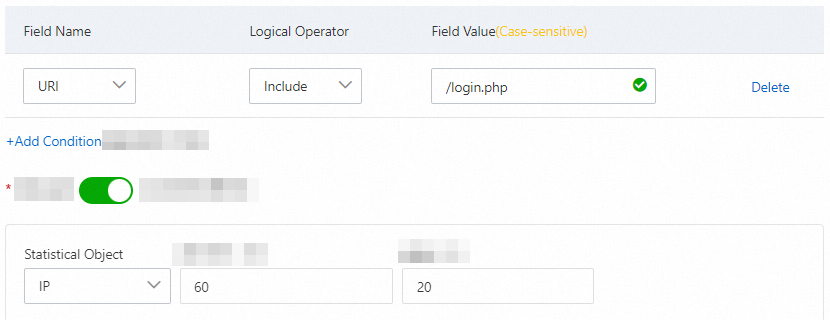

たとえば、ログオンエンドポイントへの資格情報の詰め込みを防ぐために、ログオンエンドポイントのパスを設定し、60秒以内にパスにアクセスするために20を超えるリクエストを送信するIPアドレスをブロックできます。

周波数制御のステータスコード関連の設定

オリジンサーバーから返される特定のステータスコードの量または割合をトリガー条件として設定して、軽減効果を向上させ、通常のワークロードへの悪影響を軽減できます。 統計オブジェクトに対するリクエストの数が統計期間内にしきい値を超え、オリジンサーバーから返された指定されたステータスコードの数が指定された数量または割合を超えた場合、指定されたアクションがトリガーされます。

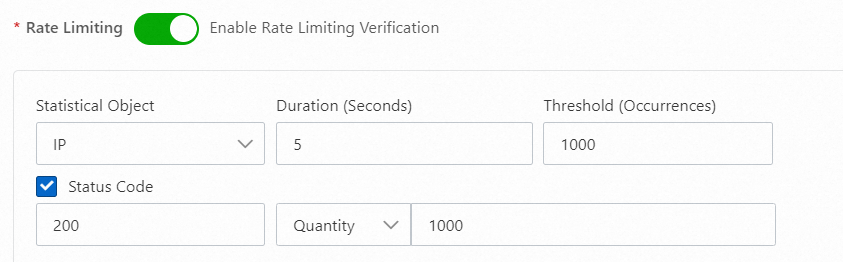

オリジンサーバが強力な処理能力を有する場合、攻撃者によって開始された高頻度の要求を処理することができる可能性がある。 その結果、オリジンサーバーは、攻撃要求と通常の結果の両方に200するステータスコードを返します。 この場合、Actionパラメーターを設定して、ビジネス要件に基づいて過剰なリクエストを開始するIPアドレスを処理できます。 これにより、オリジンサーバーを保護し、サービスの可用性を確保できます。 次の図は、サンプル設定を示しています。

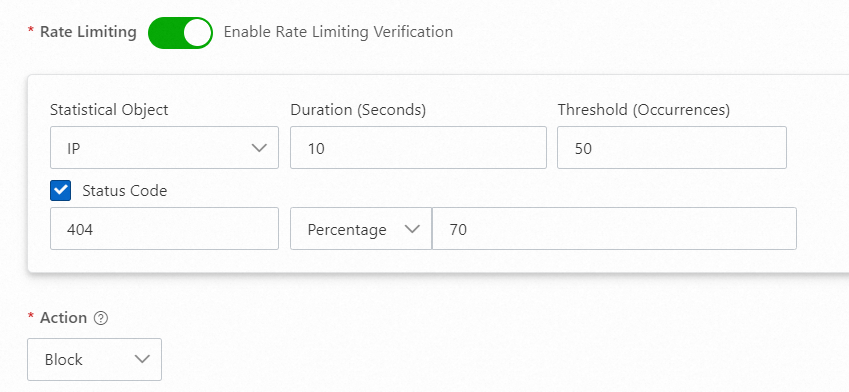

攻撃者がURIスキャン攻撃を開始した場合、またはオリジンサーバーに存在しないパスを継続的に要求した場合、オリジンサーバーは多数の要求に404するステータスコードを返します。 このステータスコードに基づいて、攻撃者のIPアドレスをブロックするように設定できます。 次の図は、サンプル設定を示しています。

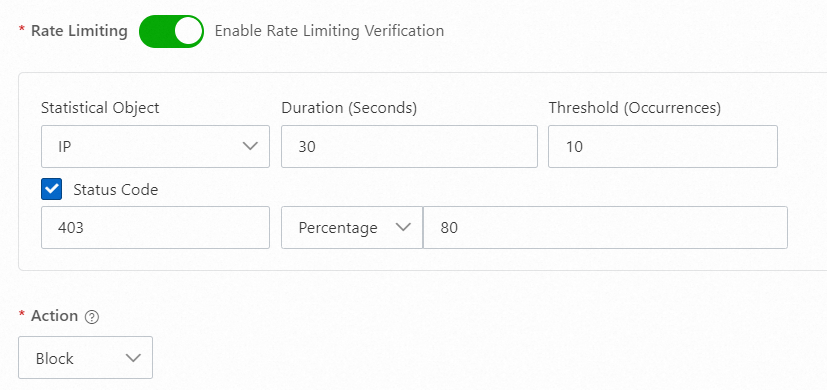

攻撃者がweb攻撃を開始し、WAFなどのセキュリティサービスがAnti-DDoS Proxyの背後にデプロイされている場合、セキュリティサービスによって返されるステータスコードに基づいて設定を構成できます。 たとえば、web攻撃が発生した場合、WAFインスタンスは攻撃をブロックし、ステータスコード403を返します。 このステータスコードに基づいて、Anti-DDoS Proxyコンソールで設定を構成して、攻撃者のIPアドレスをプリエンプティブにブロックできます。 次の図は、サンプル設定を示しています。

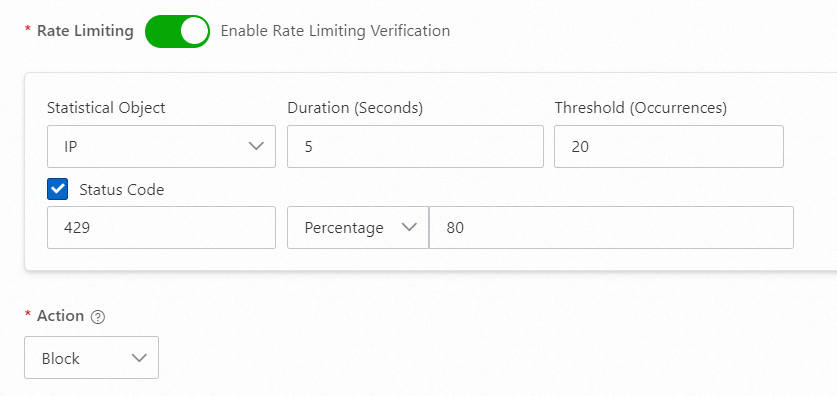

攻撃者のリクエストが配信元サーバーのレート制限設定またはビジネス検証設定にヒットした場合、配信元サーバーはステータスコード429 Too Many Requestsまたはカスタムステータスコードを返します。 このステータスコードに基づいて、攻撃者のIPアドレスをブロックするように設定を構成し、オリジンサーバーの負荷を軽減できます。 次の図は、サンプル設定を示しています。

リクエストサージのためにオリジンサーバーがリクエストを処理するのに時間がかかる場合、ステータスコード502が返されます。 リクエストが頻繁に送信されるIPアドレスをブロックするように設定できます。 これにより、オリジンサーバーの可用性が確保されます。 次の図は、サンプル設定を示しています。

配信元サーバーが555などのカスタムステータスコードを使用して予期しないリクエストに応答するように設計されている場合、IPアドレスから送信された予期しないリクエストを処理するように設定を構成できます。 次の図は、サンプル設定を示しています。

ブロック違法なクライアント指紋

攻撃者は、クライアントのフィンガープリントを偽造して多数の接続を確立したり、多数のHTTPリクエストを送信したりすることで、実際のクライアントをシミュレートします。 この場合、クライアントの指紋を確認して識別することで、接続を拒否できます。

たとえば、攻撃者が同じスクリプトまたはツールを使用してボリュームHTTPフラッド攻撃を開始すると、同じフィンガープリントを含むリクエストの数または割合が急増します。 セキュリティ概要 ページの ドメイン タブに、上部の クライアント指紋 が表示されます。 次に、Log Analysis ページのssl_client_tls_fingerprinting_md5フィールドを使用して、クエリされる上位のクライアント指紋の割合を計算できます。 このようにして、リクエストを分析し、疑わしいフィンガープリントを特定し、できるだけ早い機会に軽減ポリシーを設定できます。