インターネットデータセンター (IDC) 内のサーバーに Anti-DDoS Diversion を設定するには、ビジネスニーズに基づいて Alibaba Cloud のテクニカルサポートと連携する必要があります。このトピックでは、Anti-DDoS Diversion の設定方法について説明します。

ステップ 1: Anti-DDoS Diversion インスタンスの購入

Anti-DDoS Diversion 購入ページにアクセスします。

すべての構成を完了し、サービス契約を確認し、指示に従って購入を完了します。

設定項目

説明

迂回モード

オンデマンド: 散発的な攻撃を受けるサービスに最適です。

常時発動: 頻繁に攻撃を受けるサービスに最適です。

緩和しきい値

ベストエフォート型の保護。詳細については、「ベストエフォート型の保護」をご参照ください。

保護モード

保険モード (2 回/月): 1 か月あたり 2 回のベストエフォート型の保護セッション。毎月初めにリセットされます。

無制限モード (回数無制限): 1 か月あたりのベストエフォート型の保護セッションは無制限です。

詳細については、「緩和セッション」をご参照ください。

クリーン帯域幅

サービスの通常のトラフィック帯域幅。デフォルトでは 100 Mbit/s に設定されており、100 Mbit/s 単位で最大 100,000 Mbit/s まで増加します。

クラス C IP アドレスの数

IDC サーバー内の C クラス IP アドレスの数。デフォルトでは 1 に設定されており、最大 10,000 です。

データセンター

IDC サーバーの数。デフォルトでは 1 に設定されており、最大 10 です。

初期インストールモード

迂回インフラストラクチャをインストールする初期の方法。

数量

数量は、再インジェクションポイントの構成によって決まります。

プリセールスマネージャーに連絡して、構成を完了します。

ステップ 2: Anti-DDoS Diversion インスタンスへの CIDR ブロックの追加

Traffic Security コンソールにログインします。

ページに移動し、上部のナビゲーションバーで [中国本土以外] を選択します。

Anti-DDoS Diversion インスタンスを選択し、再注入設定の管理 をクリックしてインジェクションポイントを作成します。

インジェクションタイプ: Alibaba Cloud のテクニカルサポートに相談した後にこれを設定します。

インジェクションポイント: これは、ビジネストラフィックがインジェクションされるトラフィックスクラビングセンターの場所を指します。インジェクションポイントは通常、IDC サーバーと同じリージョンにあります。ビジネスニーズに基づいて、1 つ以上のインジェクションリージョンを設定できます。

CIDR ブロックを追加して転送する をクリックして、保護対象に Classless Inter-Domain Routing (CIDR) ブロックを含めます。

CIDR ブロックの追加: CIDR ブロックとサブネットマスクを入力します。非拡張ブロックの場合は /22 から /28、拡張ブロックの場合は /16 から /22 の範囲の CIDR ブロックを入力できます。

説明/22 から /16 の CIDR ブロックを保護する場合は、サブネットを拡張し、各サブネットに Anti-DDoS Diversion を設定できます。さらに、必要に応じて特定のサブネットの保護を有効または無効にできます。

再注入タイプ: Alibaba Cloud のテクニカルサポートに相談した後にこれを設定します。

バックアノテーションエリアを選択してください:

すべてのスクラビングセンターの統合再注入: クリーンなトラフィックは、まず設定されたインジェクションポイントにあるスクラビングセンターに転送されます。その後、インジェクションポイントがトラフィックを IDC サーバーに再ルーティングします。

異なるスクラビングセンターのユニーク再注入: クリーンなトラフィックは各インジェクションポイントのスクラビングセンターに転送され、その後、各インジェクションポイントがトラフィックを IDC サーバーに再ルーティングします。

ステップ 3: Anti-DDoS Diversion の設定を完了する

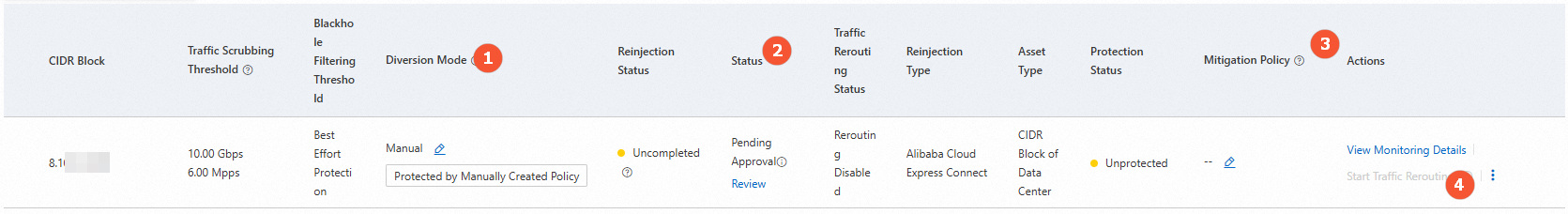

代理配信開始モード 列で、再ルーティングモードを設定します。

デフォルトのモードは 手動 であり、変更は不要です。このモードでは、DDoS 攻撃中に手動で Anti-DDoS Diversion を有効にし、攻撃が収まったら無効にする必要があります。

承認ステータス 列で 承認 を選択して、現在の CIDR ブロックに対する Alibaba Cloud のコンプライアンスチェックをリクエストします。

承認されると、CIDR ブロックを再ルーティングできます。提出後、さらなる支援が必要な場合は Alibaba Cloud のテクニカルサポートに連絡することをお勧めします。

保護テンプレート 列で、緩和テンプレートを選択します。

テンプレート

保護操作

注

一般ポリシー

プロトコル仕様に準拠していない不正な形式のパケットをフィルタリングします

明確な攻撃シグネチャを持つ TCP、UDP、および ICMP パケットをフィルタリングします

フラグメント化されたパケットと、TCP、UDP、または ICMP 経由で送信されないパケットをフィルタリングします

異常なリクエストを生成する特定の IP アドレスを検証し、それらのアドレスにレート制限を実装します

一般ポリシーは、一般的な DDoS 攻撃に対する保護を提供し、ほとんどのサービスに適しています。

オフィス ポリシー

プロトコル仕様に準拠していない不正な形式のパケットをフィルタリングします

明確な攻撃シグネチャを持つ TCP、UDP、および ICMP パケットをフィルタリングします

フラグメント化されたパケットをフィルタリングします

GRE および IPsec 経由で送信されるパケットを許可します

リクエストを生成する IP アドレスに緩やかな検証を適用します

オフィス ポリシーはオフィスネットワーク向けに調整されており、より緩和されたアウトバウンドアクセス制限を提供します。

TCP ゲームポリシー

プロトコル仕様に準拠していない不正な形式のパケットをフィルタリングします

明確な攻撃シグネチャを持つ TCP、UDP、および ICMP パケットをフィルタリングします

フラグメント化されたパケットと、TCP、UDP、または ICMP 経由で送信されないパケットをフィルタリングします

異常なリクエストを生成する特定の IP アドレスを検証し、それらのアドレスにレート制限を実装します

UDP パケットを厳密に検証し、検証結果に基づいて UDP パケットを制限します

サービスが TCP ベースの場合は、このポリシーを選択することをお勧めします。

UDP ゲームポリシー

プロトコル仕様に準拠していない不正な形式のパケットをフィルタリングします

明確な攻撃シグネチャを持つ TCP、UDP、および ICMP パケットをフィルタリングします

フラグメント化されたパケットと、TCP、UDP、または ICMP 経由で送信されないパケットをフィルタリングします

UDP パケットに緩やかな検証を適用します

サービスが UDP ベースの場合は、このポリシーを選択することをお勧めします。

ステップ 4: Anti-DDoS Diversion の開始

オンデマンド

コンソールの使用

IDC の O&M エンジニアが攻撃を検出したら、[アクション] 列の 牽引を開始する をクリックします。牽引ステータス が 牽引中 に切り替わり、保護対象アセットのトラフィックに対して DDoS 保護がアクティブであることを示します。

保護を停止するには、リダイレクトの一時停止 を選択します。[再ルーティングを一時停止] をクリックすると、システムは保護対象アセット宛てのトラフィックをオンデマンドインスタンスに再ルーティングしなくなり、アセットに対する DDoS 攻撃を緩和しません。

API 操作の呼び出し

ConfigNetStatus を呼び出して Anti-DDoS Diversion を有効または無効にできます。

常時発動

このモードでは、インバウンドトラフィックは常にトラフィックスクラビングセンターに再ルーティングされ、攻撃のステータスに関係なく常に保護が確保されます。

開始するには、[アクション] 列の 牽引を開始する を選択します。牽引ステータス が 牽引中 に更新され、保護対象アセットに対して DDoS 保護が有効であることが確認されます。

ステップ 5: 迂回とインジェクションが有効かの確認

traceroute コマンドを実行してトラフィックが AS134963 を通過しているかどうかを確認するか、モニタリングレポートをチェックして迂回保護の有効性を確認します。

さらに、再注入ステータス を確認して [正常] と表示されていることを確認します。そうでない場合は、Alibaba Cloud のテクニカルサポートに連絡して支援を求めてください。

ステップ 6: 保護レポートの表示

攻撃が終了したら、[アクション] 列の [モニタリング詳細の表示] または [IDC 攻撃分析の表示] をクリックして攻撃データを確認します。