権限に対してきめ細かい制御を実施したい場合は、カスタムポリシーを作成し、そのカスタムポリシーを RAM ユーザーにアタッチできます。このトピックでは、RAM ユーザーにカスタムポリシーをアタッチする方法について説明します。次の例では、RAM ユーザーに Container Registry Enterprise Edition インスタンスの名前空間に対する読み取りおよび書き込み権限が付与されます。

カスタムポリシーを作成する

管理者権限を持つ RAM ユーザーとして [RAM コンソール] にログインします。

左側のナビゲーションウィンドウで、 を選択します。

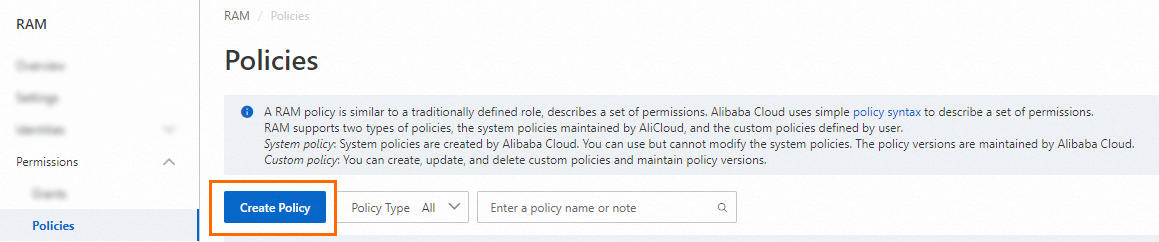

[ポリシー] ページで、[ポリシーの作成] をクリックします。

[ポリシーの作成] ページで、[JSON] タブをクリックします。

次のスクリプトをコードエディタにコピーし、スクリプト内の

instanceidとnamespaceを実際の値に置き換えます。RAM ユーザーに権限を追加で付与する場合、Container Registry の認証ルールを参照して、

ActionおよびResourceパラメーターを設定します。 ポリシーの構文については、「ポリシーの構造と構文」をご参照ください。説明ポリシーコンテンツのアスタリスク (

*) はワイルドカードとして使用されます。たとえば、cr:ListInstance*は、cr:ListInstance で始まるすべての操作が RAM ユーザーに許可されることを示します。acs:cr:*:*:repository/$instanceid/$namespace/*をacs:cr:*:*:repository/cri-123456/ns/*に設定すると、すべてのリージョンにある ID が cri-123456 のインスタンスの ns 名前空間に対するすべての権限が RAM ユーザーに付与されます。{ "Statement": [ { "Effect": "Allow", "Action": [ "cr:ListInstance*", "cr:GetInstance*", "cr:ListSignature*" ], "Resource": "*" }, { "Action": [ "cr:*" ], "Effect": "Allow", "Resource": [ "acs:cr:*:*:repository/$instanceid/$namespace/*", "acs:cr:*:*:repository/$instanceid/$namespace" ] }, { "Action": [ "cr:List*" ], "Effect": "Allow", "Resource": [ "acs:cr:*:*:repository/$instanceid/*", "acs:cr:*:*:repository/$instanceid/*/*" ] } ], "Version": "1" }[OK] をクリックします。[ポリシーの作成] ダイアログボックスで、[ポリシー名] パラメーターと [説明] パラメーターを設定します。

カスタムポリシーを RAM ユーザーにアタッチする

RAM 管理者として [RAM コンソール] にログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ユーザー] ページで、必要な RAM ユーザーを見つけ、[操作] 列の [権限の追加] をクリックします。

複数の RAM ユーザーを選択し、ページの下部にある [権限の追加] をクリックして、一度に RAM ユーザーに権限を付与することもできます。

[権限の付与] パネルで、RAM ユーザーに権限を付与します。

[リソーススコープ] パラメーターを設定します。

[アカウント]:承認は現在の Alibaba Cloud アカウントに有効です。

[リソースグループ]:承認は特定のリソースグループに有効です。

重要リソーススコープパラメーターに [リソースグループ] を選択した場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。詳細については、「リソースグループで動作するサービス」をご参照ください。リソースグループに権限を付与する方法の詳細については、「リソースグループを使用して RAM ユーザーに特定の ECS インスタンスを管理する権限を付与する」をご参照ください。

プリンシパルパラメーターを設定します。

プリンシパルとは、権限を付与する RAM ユーザーのことです。現在の RAM ユーザーが自動的に選択されます。

ポリシーパラメーターを設定します。

ポリシーには一連の権限が含まれています。ポリシーは、システムポリシーとカスタムポリシーに分類できます。一度に複数のポリシーを選択できます。

システムポリシー:Alibaba Cloud によって作成されたポリシー。これらのポリシーは使用できますが、変更することはできません。ポリシーのバージョン更新は Alibaba Cloud によって管理されます。詳細については、「RAM で動作するサービス」をご参照ください。

説明システムは、AdministratorAccess や AliyunRAMFullAccess などの高リスクのシステムポリシーを自動的に識別します。高リスクのポリシーをアタッチして不要な権限を付与しないことをお勧めします。

カスタムポリシー:ビジネス要件に基づいてカスタムポリシーを管理および更新できます。カスタムポリシーの作成、更新、削除ができます。詳細については、「カスタムポリシーを作成する」をご参照ください。

[権限の付与] をクリックします。

[閉じる] をクリックします。

RAM ユーザーとして Container Registry コンソールにログインすると、RAM ユーザーがアクセス権限を持っている名前空間で操作を実行できます。たとえば、イメージのビルド、プッシュ、プルを実行できます。