Elastic Container Instanceを使用すると、シークレットを使用せずにAlibaba Cloud Container Registryインスタンスからイメージをプルし、イメージプルの効率とセキュリティを向上させることができます。 このトピックでは、シークレットを使用せずにContainer Registryインスタンスからイメージをプルする方法について説明します。

背景情報

Container Registryは、Container Registry Personal EditionインスタンスとContainer Registry Enterprise Editionインスタンスを提供します。 Container Registry Enterprise Editionは、コンテナイメージ、Helmチャート、Open container Initiative (OCI) アーティファクトなど、クラウドネイティブアプリケーションアーティファクトのライフサイクルを管理するために設計されたエンタープライズグレードのプラットフォームです。 大規模なビジネス展開シナリオに適しており、企業が配信の複雑さを軽減するのに役立ちます。 詳細については、「」をご参照ください。Container Registryとは

エラスティックコンテナインスタンスまたはイメージキャッシュを作成するときに、プルするイメージがコンテナレジストリインスタンス内のイメージである場合、シークレットを使用せずにイメージをプルするように設定することで、プロセスを簡素化し、効率を向上させ、シークレットリークのリスクを防ぐことができます。

シークレットを使用せずに、Container Registryインスタンスにないイメージ (Dockerイメージなど) をプルすることはできません。

前提条件

elasticコンテナインスタンスなどのリソースに対して秘密のないイメージプルを設定する前に、次の操作が完了していることを確認してください。

Container Registryインスタンスが作成され、そのインスタンスのイメージリポジトリやイメージなどの関連する設定が完了します。

Container Registry Personal Editionインスタンスを構成する方法の詳細については、「Container Registry Personal Editionインスタンスを使用してイメージをプッシュおよびプルする」をご参照ください。

Container Registry Enterprise Editionインスタンスを構成する方法の詳細については、「Container Registry Enterprise Editionインスタンスを使用してイメージをプッシュおよびプルする」をご参照ください。

Container RegistryインスタンスがEnterprise Editionインスタンスの場合、インスタンスへの秘密のないアクセスが設定されます。

デフォルトでは、新しく作成されたContainer Registry Enterprise Editionインスタンスはすべてのネットワークから切断されます。 インターネットまたは仮想プライベートクラウド (VPC) 経由でインスタンスにアクセスできるように、アクセス制御リスト (ACL) を設定する必要があります。

インターネット経由: Enterprise Editionインスタンスのインターネットアクセスを有効にすると、Enterprise Editionインスタンスのパブリックエンドポイントを使用して、さまざまなリージョンでEnterprise Editionインスタンスのイメージにアクセスできます。 詳細については、「インターネットアクセスの有効化」をご参照ください。

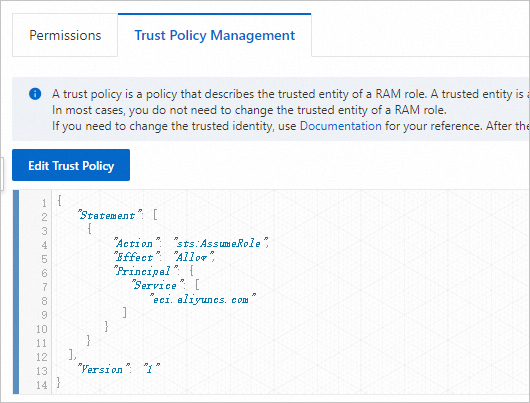

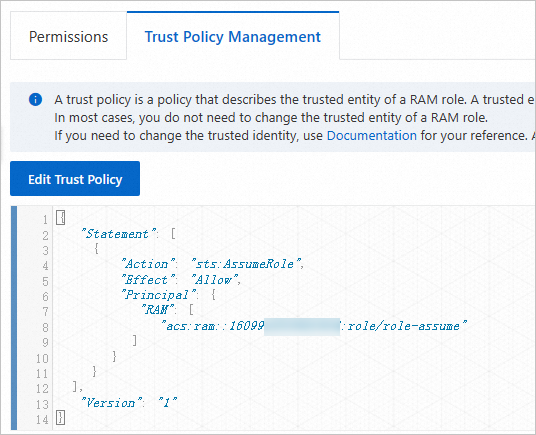

VPC経由: VPC経由でContainer Enterprise Editionインスタンスにアクセスするには、サービスにリンクされたロールを使用して関連する権限付与を有効にする必要があります。 詳細については、「VPC ACLの設定」をご参照ください。

設定の説明

次の表に、シークレットを使用せずにContainer Registryインスタンスからイメージをプルできるシナリオを示します。

elasticコンテナーインスタンスとcontainer Registryインスタンスなど、作成されるリソースは同じアカウントにあります | Container Registryインスタンスのエディション | 秘密のない画像を引き出す |

必須 |

| デフォルトでは、秘密のない画像プルが有効になっています。 秘密のないイメージのプルをサポートするContainer Registryインスタンスの範囲を制限するようにRAMロールを設定できます。 |

必須 | Enterprise Edition (カスタムドメイン名を使用) | シークレットフリーのイメージプルは、デフォルトでは有効にできません。 シークレットのないイメージプルをサポートするContainer Registryインスタンスを指定する必要があります。 |

選択可能 |

| シークレットフリーのイメージプルは、デフォルトでは有効にできません。 秘密のないイメージプルを実装するには、RAMロールを設定する必要があります。 |

アカウントとContainer Registryインスタンスに基づいて、次のいずれかの設定方法を選択します。