Container Service for Kubernetes (ACK) クラスタ用に、機密コンピューティングをサポートするノードプールを作成できます。ノードプールは、コードや機密データが使用されているときに、コードや機密データがスニッフィングされたり侵害されたりするのを防ぐことができる、信頼できる実行環境 (TEE) として機能します。このトピックでは、機密コンピューティングをサポートするノードプールを作成する方法について説明します。

前提条件

ACK マネージドクラスターが作成されていること。詳細については、「ACK マネージドクラスターを作成する」をご参照ください。クラスターは、次の要件を満たしている必要があります。

ネットワークプラグインは Flannel です。

コンテナーランタイムは containerd です。

選択したリージョンとゾーンで、次の [インスタンスファミリ] の Elastic Compute Service (ECS) インスタンスが利用可能であること: [c7t セキュリティ強化コンピューティング最適化]、[g7t セキュリティ強化汎用]、および [r7t セキュリティ強化メモリ最適化]。さまざまなリージョンとゾーンで利用可能な ECS インスタンスタイプの詳細については、「各リージョンで利用可能なインスタンスタイプ」を参照してください。

説明Intel Ice Lake は、Intel Software Guard Extensions Data Center Attestation Primitives (SGX DCAP) に基づくリモート構成証明サービスのみをサポートしています。Intel Enhanced Privacy Identification (EPID) に基づくリモート構成証明サービスはサポートされていません。リモート構成証明サービスを使用する前に、アプリケーションを適合させる必要があります。リモート構成証明サービスの詳細については、「attestation-services」を参照してください。

背景情報

ACK の TEE ベースの機密コンピューティングは、Intel SGX 2.0 によって強化されています。機密コンピューティング アプリケーションを管理および配信するためのクラウドネイティブのオールインワンプラットフォームを提供します。信頼できるアプリケーションのみが TEE 内で実行できます。これにより、使用中のデータのセキュリティ、整合性、および機密性が確保されます。機密コンピューティングを使用すると、機密データとコードを TEE に分離できます。これにより、システムの他の部分からデータとコードにアクセスできなくなります。TEE 内に保存されているデータには、CPU を除く外部アプリケーション、BIOS、オペレーティングシステム、カーネル、管理者、O&M エンジニア、クラウド サービス プロバイダー、およびハードウェアコンポーネントからアクセスできません。これにより、データ漏洩の可能性が減り、データ管理が簡素化されます。ACK マネージドクラスターに機密コンピューティングをサポートするノードプールを作成して、クラスターに機密コンピューティングを提供できます。

手順

ACK コンソール にログインします。左側のナビゲーションウィンドウで、[クラスター] をクリックします。

[クラスター] ページで、管理するクラスターを見つけ、その名前をクリックします。左側のナビゲーションウィンドウで、 を選択します。

[ノードプール] ページで、[ノードプールの作成] をクリックします。

[ノードプールの作成] ダイアログボックスで、ノードプールの パラメーター を設定します。

パラメーターの詳細については、「ACK マネージドクラスターを作成する」をご参照ください。次の表に、機密コンピューティングをサポートするノードプールを作成するために必要なパラメーターを示します。

パラメーター

説明

[機密コンピューティング]

[有効] を選択します。

[コンテナーランタイム]

機密コンピューティングをサポートするノードプールを作成するには、containerd ランタイムを選択する必要があります。

[Auto Scaling]

Auto Scaling を有効にするかどうかを指定します。Auto Scaling を有効にすると、ノードプールはリソース消費量に基づいて自動的にスケーリングされます。

[インスタンスタイプ]

次のインスタンスファミリからインスタンスタイプを選択します。[c7t セキュリティ強化コンピューティング最適化]、[g7t セキュリティ強化汎用]、および [r7t セキュリティ強化メモリ最適化]。

予定ノード

ノードプール内のノードの初期数を指定します。ノードプールにノードを追加したくない場合は、このパラメーターを 0 に設定します。

[オペレーティングシステム]

Kubernetes 1.30 以降を実行しているクラスターの場合: [Alibaba Cloud Linux 3.2104 LTS 64 ビット] のみ。

Kubernetes 1.30 未満のクラスターの場合: [Alibaba Cloud Linux 2.xxxx 64 ビット (UEFI)] のみ。

[ノードラベル]

ノードプール内のノードにラベルを追加できます。

[ECS ラベル]

選択した ECS インスタンスにラベルを追加できます。

[注文の確認] をクリックします。

[ノードプール] ページで、ノードプールの [ステータス] 列を確認します。ノードプールが [初期化中] 状態の場合、ノードプールは作成中です。

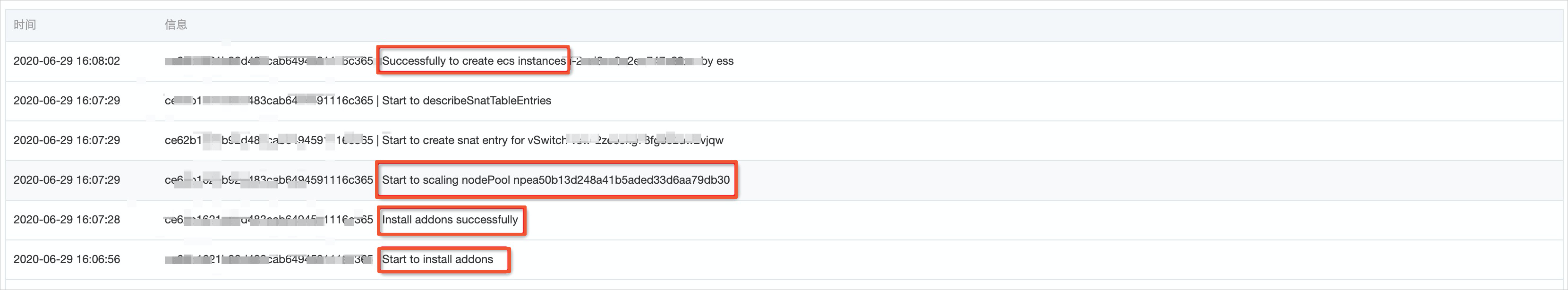

[クラスター] ページで、[アクション] 列の [ログの表示] をクリックします。表示されるページで、新しく作成された、機密コンピューティングをサポートするノードプールのログデータを表示できます。

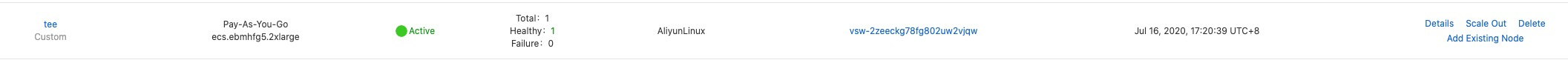

ノードプールが作成されると、ノードプールの [ステータス] 列に [アクティブ] と表示されます。

次のステップ

機密コンピューティングをサポートするノードプールが作成されたら、Intel SGX 2.0 アプリケーションを作成してデプロイできます。詳細については、「TEE SDK を使用して Intel SGX 2.0 アプリケーションを開発およびビルドする」をご参照ください。