ACK は、Alibaba Cloud Linux に基づいて MLPS 2.0 レベル 3 コンプライアンスを提供します。ノードプールに対して MLPS 2.0 セキュリティ強化を有効にし、ベースラインチェックポリシーを設定できます。ACK は、クラスターのセキュリティ強化項目を自動的に設定し、オペレーティングシステムが等級保護要件を満たしていることを確認するために、等級保護コンプライアンスのベースラインチェックを実行します。

等級保護コンプライアンス要件

ACK は、中国の等級保護要件を満たすために、Alibaba Cloud Linux 向けに MLPS 2.0 レベル 3 コンプライアンスを提供します。以下の MLPS セキュリティ強化設定を使用して、ACK クラスターが必要なベースラインに準拠していることを確認できます。

GB/T 22239-2019 情報セキュリティ技術 - サイバーセキュリティの等級保護のためのベースライン標準では、オペレーティングシステムの等級保護要件が規定されています。これらの要件を満たすために、ACK は Alibaba Cloud Linux 向けの MLPS 2.0 レベル 3 エディションを提供します。MLPS 2.0 セキュリティ強化機能を有効にすることで、以下の等級保護コンプライアンス要件を満たすことができます。

ID 認証

アクセスの制御

セキュリティ監査

侵入防止

マルウェア対策

Alibaba Cloud Linux MLPS 2.0 レベル 3 イメージのチェックルール

Alibaba Cloud Linux MLPS 2.0 レベル 3 イメージは、GB/T 22239-2019 情報セキュリティ技術 - サイバーセキュリティの等級保護のためのベースライン標準に従って、等級保護のために強化されています。イメージは、次の表で詳述されているチェック項目を満たしています。

チェック項目タイプ | チェック項目名 | チェック内容 |

ID 認証 | ログインユーザーの ID は認証され、一意である必要があります。認証情報は複雑さの要件を満たし、定期的に変更する必要があります。 |

|

サーバーをリモートで管理する場合、ネットワーク伝送中に認証情報が傍受されるのを防ぐために、必要な措置を講じる必要があります。 |

| |

ログイン失敗処理機能を実装する必要があります。セッションの終了、ログイン失敗試行回数の制限、接続タイムアウト時の自動ログアウトなどの措置を設定し、有効にする必要があります。 | ログイン失敗ロックアウトポリシーが設定されているか、アイドルセッションタイムアウトが設定されているか、およびログインタイムアウト後にクライアントが切断するように設定されているかをチェックします。 | |

アクセスの制御 | ログインユーザーにアカウントと権限を割り当てます。 |

|

デフォルトのアカウントの名前を変更または削除し、デフォルトのセキュリティトークンを変更します。 |

| |

アクセスの制御の粒度は、エンティティについてはユーザーまたはプロセスレベル、オブジェクトについてはファイルまたはデータベーステーブルレベルでなければなりません。 | アクセスの制御やユーザー権限設定ファイルなどの重要なファイルの権限が、ユーザーレベルの粒度を持っているかどうかをチェックします。 | |

冗長または期限切れのアカウントを速やかに削除または無効にします。共有アカウントの使用を避けます。 |

| |

管理ユーザーには必要最小限の権限を付与し、権限分離を使用します。 |

| |

承認されたエンティティは、エンティティがオブジェクトにアクセスするためのルールを指定するアクセスの制御ポリシーを設定する必要があります。 |

| |

セキュリティ監査 | 監査レコードは保護する必要があります。予期しない削除、変更、または上書きを防ぐために、定期的にバックアップする必要があります。 | auditd ファイルサイズ、ログ分割設定、またはログサーバーへのバックアップをチェックします。自動修復に失敗した場合は、まずセキュリティ監査機能を有効にするためのチェック項目を修正する必要があります。 |

監査レコードには、イベントの日時、ユーザー、イベントタイプ、イベントの結果 (成功または失敗)、およびその他の監査関連情報を含める必要があります。 | セキュリティ監査機能を有効にするためのチェック項目が満たされていれば、この項目は満たされます。 | |

セキュリティ監査機能を有効にする必要があります。監査はすべてのユーザーを対象とし、重要なユーザーの動作とセキュリティイベントを記録する必要があります。 |

| |

監査プロセスは、予期しない中断から保護する必要があります。 | `auditd` は `audit` プロセスのデーモンプロセスであり、`syslogd` は `syslog` プロセスのデーモンプロセスです。これらのシステムプロセスが実行されているかどうかをチェックします。 | |

侵入防止 | 既知の脆弱性を検出する必要があります。徹底的なテストと評価の後、脆弱性は速やかにパッチを適用する必要があります。 | Security Center の脆弱性検出および修正機能は、この要件を満たすことができます。他の方法を使用する場合は、証拠を提出してこの項目を無視できます。 |

最小インストールの原則に従い、必要なコンポーネントとアプリケーションのみをインストールします。 |

| |

不要なシステムサービス、デフォルトの共有、脆弱なポートをシャットダウンします。 |

| |

重要なノードへの侵入を検出し、重大な侵入イベントに対してアラートを提供する必要があります。 | Security Center の侵入検知およびアラート機能は、この要件を満たすことができます。他の検出およびアラート方法がある場合は、証拠を提出してこの項目を無視できます。 | |

接続タイプまたはアドレス範囲を設定することにより、ネットワーク経由で管理される管理端末を制限します。 |

| |

マルウェア対策 |

| Security Center がインストールされ、使用されているかどうかを確認します。他のマルウェア対策ソフトウェアをインストールしている場合は、証拠を提出してこの項目を無視できます。 |

Alibaba Cloud Linux MLPS 2.0 レベル 3 の使用

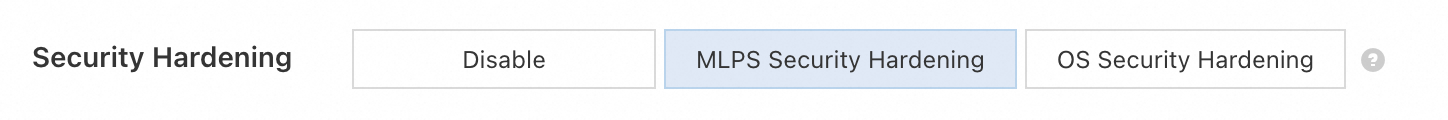

ACK クラスターを作成する際に、[MLPS 2.0 セキュリティ強化] を有効にできます。ACK は、GB/T 22239-2019 情報セキュリティ技術 - サイバーセキュリティの等級保護のためのベースラインで指定されているオペレーティングシステムの等級保護要件を満たすために、クラスターのセキュリティ強化項目を自動的に設定します。

MLPS 2.0 レベル 3 の標準要件を満たすために、ACK は強化された Alibaba Cloud Linux にデフォルトで 3 人の一般ユーザー (`ack_admin`、`ack_audit`、`ack_security`) を作成します。

MLPS 2.0 レベル 3 の標準要件に準拠するために、MLPS 2.0 セキュリティ強化された Alibaba Cloud Linux は、SSH 経由での root ユーザーとしてのログインを禁止しています。ECS コンソールを使用して VNC を使用してインスタンスに接続し、SSH 経由でログインできる一般ユーザーを作成できます。

Alibaba Cloud Linux MLPS 2.0 レベル 3 イメージのベースラインチェックポリシーの設定

Alibaba Cloud は、Alibaba Cloud Linux 2 および Alibaba Cloud Linux 3 MLPS 2.0 レベル 3 イメージ用の等級保護コンプライアンスベースラインチェック標準とスキャナーを提供しています。このトピックでは、Alibaba Cloud Linux 3 を例として、ECS インスタンスで等級保護コンプライアンスベースラインチェックを実行するための等級保護コンプライアンスベースラインチェックポリシーの設定方法について説明します。

前提条件

ベースラインチェックをサポートする Security Center エディションを購入している必要があります。詳細については、「Security Center の購入」をご参照ください。Security Center のエディションによって、ベースラインチェックのサポートレベルが異なります。詳細については、「特徴」をご参照ください。

手順

Security Center コンソールにログインします。

ページで、[ポリシー管理] をクリックします。

[ポリシー管理] パネルで、[ベースラインスキャンポリシー] タブをクリックして、必要に応じて等級保護コンプライアンスのベースラインチェックポリシーを設定します。

ベースラインスキャンのカバー率レベルを設定します。

[高]、[中]、[低] の 1 つ以上のレベルを選択できます。この設定は、すべてのスキャンポリシーに適用されます。

[標準ポリシーの追加] をクリックします。[ベースラインチェックポリシー] パネルで、設定を完了し、[OK] をクリックします。以下の一覧では、主要な設定項目のみを説明します。詳細については、「ベースラインリスクチェック」をご参照ください。

[ポリシー名]: ポリシーの名前 (例:

Alibaba Cloud Linux 3 等級保護コンプライアンスチェック) を入力します。[スキャンサイクル] と [開始時刻] を選択します。[ベースライン名]:

MLPS レベル 3 - Alibaba Cloud Linux 3 コンプライアンスベースラインを検索して選択します。[スキャンモード]: サーバーのスキャンモードを選択します。オプションは次のとおりです。

[グループ]: 資産グループ別にサーバーをスキャンします。1 つ以上のグループ内のすべてのサーバーのみを選択できます。

[ECS]: ECS インスタンス別にサーバーをスキャンします。異なるグループから一部またはすべてのサーバーを選択できます。

[適用サーバー]: ポリシーを適用する資産グループを選択します。新しく購入したサーバーは、デフォルトで [グループ化されていません] グループに追加されます。このポリシーを新しい資産に適用するには、[グループ化されていません] を選択します。

スキャンポリシーを設定した後、ポリシーの [アクション] 列にある [編集] または [削除] をクリックして、必要に応じてポリシーを変更または削除することもできます。

説明削除されたポリシーは回復できません。デフォルトのポリシーを削除したり、そのベースラインチェック項目を変更したりすることはできません。変更できるのは、開始時刻とデフォルトポリシーが適用されるサーバーのみです。

ベースラインチェックポリシーを実行します。

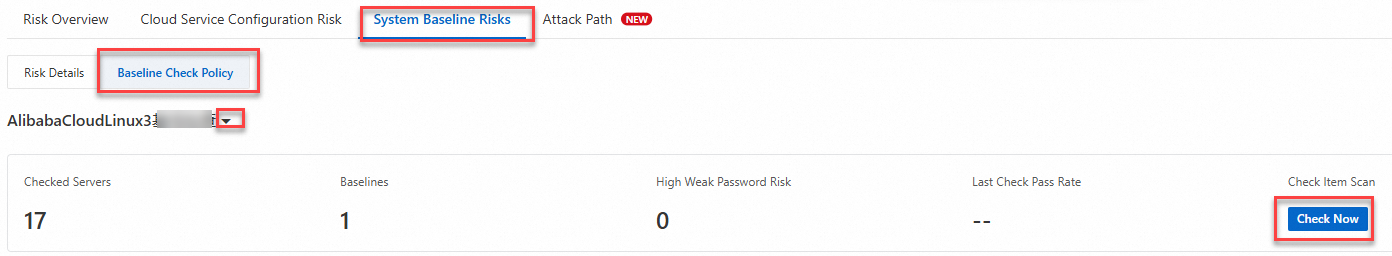

ページで、[システムベースラインリスク] タブをクリックします。[ベースラインチェックポリシー] タブで、

アイコンをクリックしてポリシーリストを展開します。設定した等級保護コンプライアンスベースラインチェックポリシーを選択し、右側の [チェック項目スキャン] セクションで [今すぐスキャン] をクリックします。

アイコンをクリックしてポリシーリストを展開します。設定した等級保護コンプライアンスベースラインチェックポリシーを選択し、右側の [チェック項目スキャン] セクションで [今すぐスキャン] をクリックします。

スキャンポリシーを実行すると、スキャンが完了するまで [今すぐスキャン] ボタンは使用できなくなります。ベースラインチェックが完了したら、 タブに移動して、失敗したチェック項目とその詳細を表示します。リスク項目を速やかに修正してください。詳細については、「ベースラインリスク項目の表示と処理」をご参照ください。