本文介绍日志审计服务的功能特性、背景信息、应用场景、技术优势及覆盖的云产品。

日志审计(旧版)入口说明

自2025年1月21日起,日志审计服务控制台入口已移除。但存量用户(2025年1月21日前开通)仍可见。新增用户如需使用旧版,可访问新版日志审计服务,利用其返回旧版功能。

功能特性

日志审计服务在继承现有日志服务所有功能外,还支持多账户下实时自动化、中心化采集云产品日志并进行审计,以及支持审计所需的存储、查询及信息汇总。日志审计服务覆盖基础(ActionTrail、容器服务Kubernetes版)、存储(OSS、NAS)、网络(SLB、ALB、API网关、VPC)、数据库(关系型数据库RDS、云原生分布式数据库PolarDB-X 1.0、云原生数据库PolarDB)、安全(WAF、DDoS防护、云防火墙、云安全中心)等产品,并支持自由对接其他生态产品或自有SOC中心。

背景信息

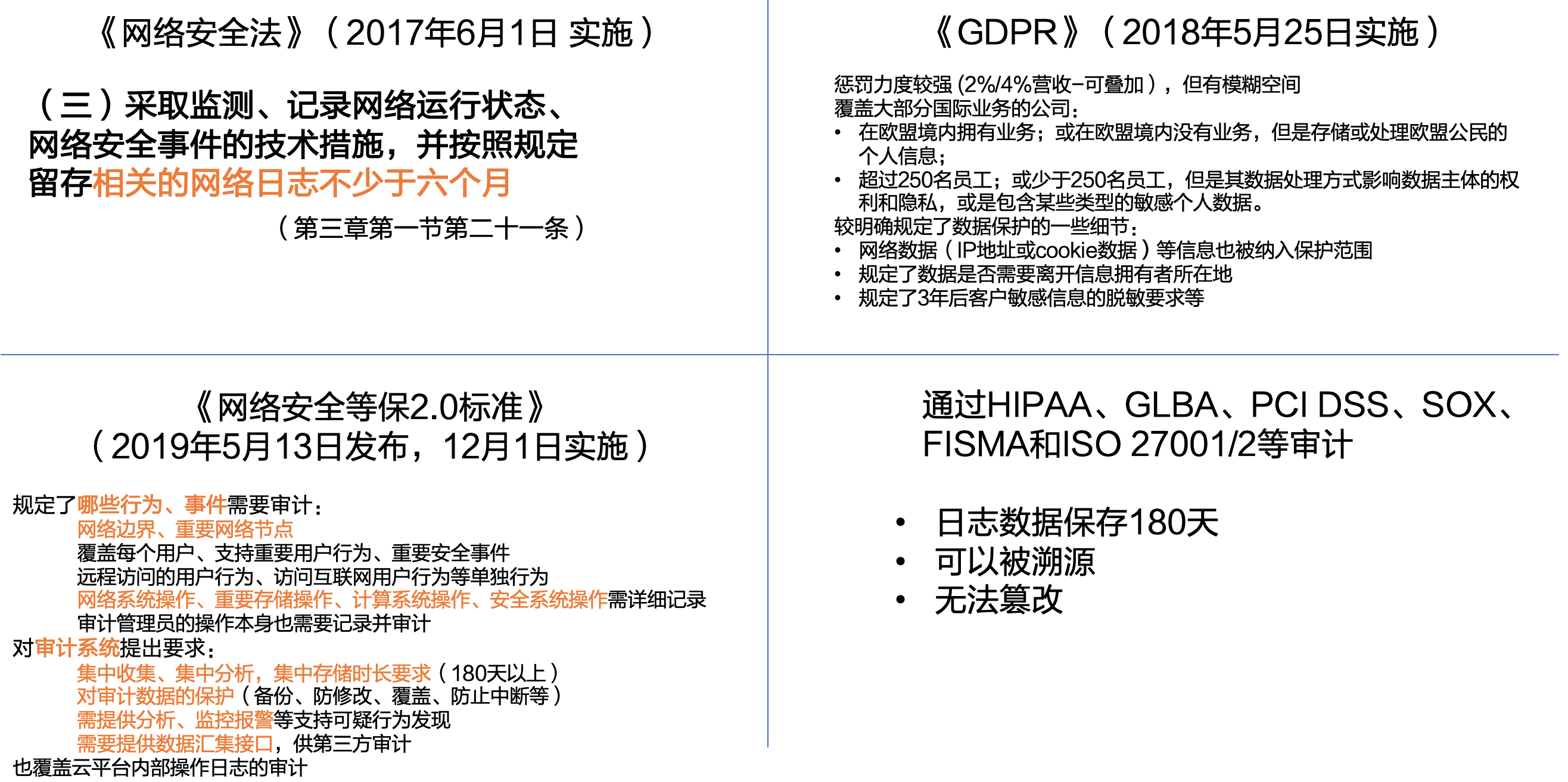

日志审计是法律刚性需求。

无论中国境内还是海外,企业落实日志审计越来越迫切。尤其中国内地于2017年实施了《网络安全法》、于2019年12月实施《网络安全等保2.0标准》。

日志审计是客户安全合规依赖的基础。

很多企业自身有成熟的法规条例以及合规审计团队,对账号设备的操作、网络行为、日志进行审计。客户可以直接消费原生各类日志,也可以使用日志审计服务提供的审计功能,构建并输出合规的审计信息。如果客户有安全中心(SOC),则可以直接消费日志审计中的日志,也可以使用阿里云安全中心消费日志。

日志审计是安全防护的重要一环。

根据FireEye M-Trends 2018报告,企业安全防护管理能力薄弱,尤其是亚太地区。全球范围内企业组织的攻击从发生到发现所需时长平均101天,而亚太地域平均需要498天。企业需要长期、可靠、无篡改的日志记录与审计支持来持续缩短这个时间。

应用场景

日志服务与审计场景

日志服务提供一站式数据采集、清洗、分析、可视化和告警功能。支持日志服务相关场景:DevOps、运营、安全、审计。

典型日志审计场景

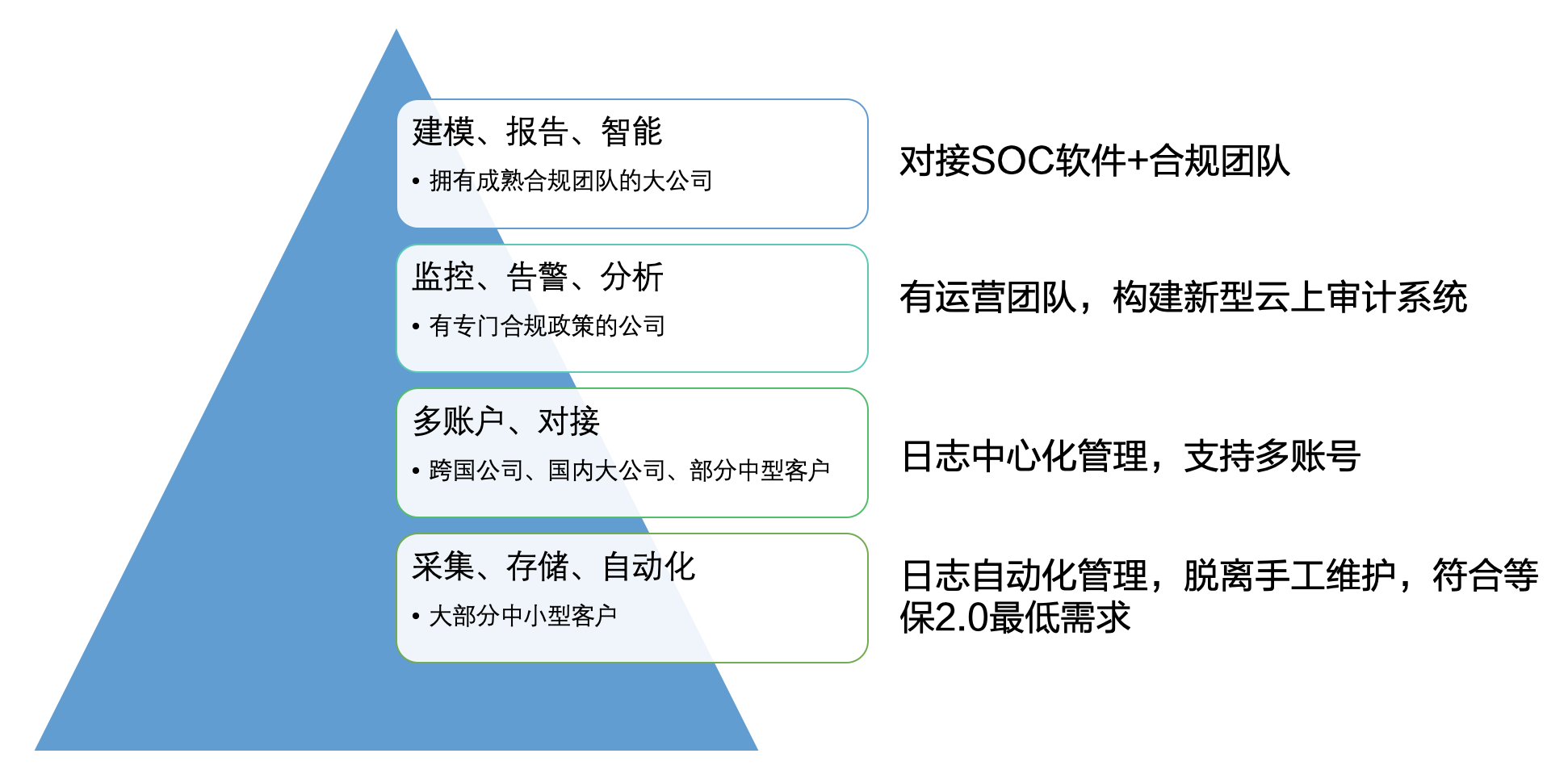

日志审计一般分成如下四层需求。

基础需求:大部分中小企业客户需要自动化采集存储日志。他们的主要诉求是满足《网络安全等保2.0标准》中的最低要求,并脱离手工维护。

高级需求:跨国企业、大企业以及部分中型企业,存在多个部门之间独立结算并且在阿里云账号的使用上各自隔离,但是在审计的时候,需要自动化、统一采集相关日志。他们的主要诉求是除上述的基础诉求外,还希望中心化采集日志并支持多个账号的简单管理。这部分企业一般拥有审计系统,因此对日志审计的需求是能够实时、简单的对接。

更上层的需求:拥有专门合规团队的大公司,他们需要对日志进行监控、告警和分析。一部分客户将数据采集到审计系统中进行操作。另一部分客户(尤其是计划在云上搭建一套新审计系统的客户)可以使用日志服务提供的审计支持(查询、分析、告警、可视化等)进行审计操作。

最顶端需求:拥有专业成熟审计合规团队的大企业,一般拥有自己的安全中心或审计系统,他们的核心需求是对接数据进行统一操作。

针对以上4类客户需求,日志服务的日志审计服务都可以比较好地满足。

技术优势

中心化采集

跨账号:支持将多个阿里云账号下的日志采集到一个阿里云账号下的Project中。您可以通过自定义鉴权管理模式或资源目录管理模式(推荐)配置多账号采集。更多信息,请参见采集多账号云产品日志。

一键式采集:一次性配置采集策略后,即可完成跨账号自动实时发现新资源(例如新创建的RDS、SLB、OSS Bucket实例等)并实时采集日志。

中心化存储:将采集到的日志存储到某个地域的中心化Project中,方便后续查询分析、可视化与告警、二次开发等。

支持丰富的审计功能

继承日志服务现有的所有功能,包括查询分析、加工、报表、告警、导出等功能,支持审计场景下中心化的审计等需求。

生态开放对接:与开源软件、阿里云大数据产品、第三方SOC软件无缝对接,充分发挥数据价值。

云产品覆盖及相关资源

日志审计服务支持采集基础(ActionTrail、容器服务Kubernetes版)、存储(OSS、NAS)、网络(SLB、ALB、API网关、VPC)、数据库(关系型数据库RDS、云原生分布式数据库PolarDB-X 1.0、PolarDB云原生数据库)、安全(WAF、云防火墙、云安全中心、DDoS防护)等云产品日志。采集完成后,会自动存储到对应Logstore或Metricstore中,并生成对应的仪表盘。详细信息如下:

云产品 | 审计相关日志 | 采集地域 | 使用前提 | 日志服务资源 |

操作审计 |

| 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华北5(呼和浩特)、华北6(乌兰察布)、华南1(深圳)、华南2(河源)、华南3(广州)、中国(香港)、新加坡、马来西亚(吉隆坡)、印度尼西亚(雅加达)、日本(东京)、美国(硅谷)、美国(弗吉尼亚)、德国(法兰克福)、英国(伦敦)、阿联酋(迪拜) | 无 |

|

配置审计 |

| 配置审计支持的全部地域 | 如果您需要在日志审计中采集、存储或查询配置审计日志,需要同意授权日志服务提取您在配置审计中记录的日志。授权后,您的配置审计日志将被自动推送到日志服务中。 |

|

负载均衡 | HTTP或HTTPS侦听实例的7层网络日志 | 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华北5(呼和浩特)、华北6(乌兰察布)、华南1(深圳)、华南2(河源)、华南3(广州)、西南1(成都)、中国(香港)、新加坡、日本(东京)、马来西亚(吉隆坡)、印度尼西亚(雅加达)、菲律宾(马尼拉)、英国(伦敦)、阿联酋(迪拜)、美国(硅谷)、美国(弗吉尼亚)、德国(法兰克福) | 无 |

|

应用型负载均衡 | HTTP或HTTPS侦听实例的7层网络日志 | 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华北6(乌兰察布)、华南1(深圳)、华南3(广州)、西南1(成都)、中国(香港)、日本(东京)、新加坡、马来西亚(吉隆坡)、印度尼西亚(雅加达)、德国(法兰克福)、美国(硅谷)、美国(弗吉尼亚) | 无 |

|

API网关 | 访问日志 | 所有在售地域 | 无 |

|

VPC | 流日志 | 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华北5(呼和浩特)、华北6(乌兰察布)、华南1(深圳)、华南2(河源)、华南3(广州)、西南1(成都)、中国(香港)、新加坡、马来西亚(吉隆坡)、印度尼西亚(雅加达)、日本(东京)、美国(硅谷)、美国(弗吉尼亚)、阿联酋(迪拜)、德国(法兰克福)、英国(伦敦) |

ecs.c1、ecs.c2、ecs.c4、ecs.ce4、ecs.cm4、ecs.d1、ecs.e3、ecs.e4、ecs.ga1、ecs.gn4、ecs.gn5、ecs.i1、ecs.m1、ecs.m2、ecs.mn4、ecs.n1、ecs.n2、ecs.n4、ecs.s1、ecs.s2、ecs.s3、ecs.se1、ecs.sn1、ecs.sn2、ecs.t1、ecs.xn4 |

|

DNS | 内网DNS日志 | 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华南1(深圳)、华南3(广州)、中国(香港)、成都、新加坡、美西(硅谷) | 前往新版DNS控制台,开通云解析PrivateZone服务。 |

|

公网DNS日志 | 不涉及 |

|

| |

全局流量管理日志 | 不涉及 |

| ||

Web应用防火墙 |

| 所有在售地域 |

|

|

云安全中心 |

| 华东1(杭州)、新加坡 |

|

|

云防火墙 | 互联网边界防火墙流量日志、VPC边界防火墙流量日志 | 不涉及 |

|

|

堡垒机 | 操作命令日志 | 所有在售地域 | V3.2版本及以上 |

|

对象存储 |

| 华东1(杭州)、华东2(上海)、华北1(青岛)、华北2(北京)、华北3(张家口)、华北5(呼和浩特)、华北6(乌兰察布)、华南1(深圳)、华南2(河源)、华南3(广州)、西南1(成都)、中国(香港)、新加坡、马来西亚(吉隆坡)、印度尼西亚(雅加达)、菲律宾(马尼拉)、日本(东京)、韩国(首尔)、泰国(曼谷)、德国(法兰克福)、阿联酋(迪拜)、英国(伦敦)、美国(弗吉尼亚)、美国(硅谷) | 无 |

|

云数据库RDS |

|

|

|

|

云数据库PolarDB |

| 所有在售地域 |

|

|

PolarDB-X 1.0 | PolarDB-X 1.0审计日志 | 华北1(青岛)、华南1(深圳)、华东2(上海)、华北2(北京)、华东1(杭州)、华北3(张家口)、西南1(成都)、中国(香港) | 无 |

|

文件存储 | 访问日志 | 所有在售地域 | 无 |

|

容器服务Kubernetes版 |

| 华东2(上海)、华北2(北京)、华东1(杭州)、华南1(深圳)、华北5(呼和浩特)、华北3(张家口)、西南1(成都)、中国(香港) | 针对Kubernetes的采集,需要您先手动开通对应的日志采集功能。 说明

|

|

DDoS防护 |

| 不涉及 |

|

|

采集RDS或PolarDB实例重启后5分钟内产生的日志时,可能存在缺失。