云防火墙默认的入侵防御IPS(Intrusion Prevention System)能力可以实时主动检测和拦截黑客恶意攻击、漏洞利用、暴力破解、蠕虫病毒、挖矿程序、后门木马、DoS等恶意流量,保护云上企业信息系统和网络架构免受侵害,防止业务被未授权访问或数据泄露,以及业务系统和应用程序损坏或宕机等。

为什么需要IPS攻击防护

云上常见的网络攻击

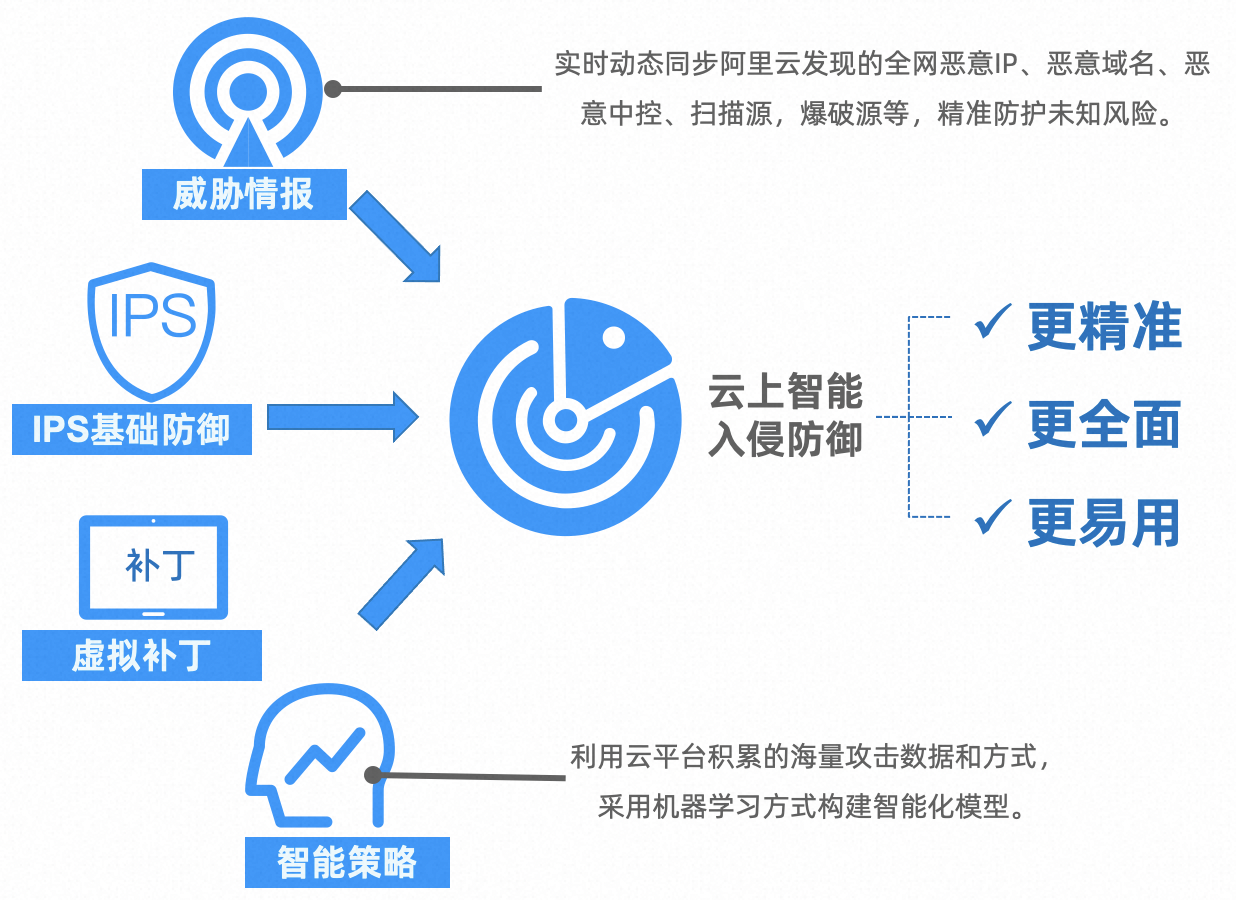

云防火墙的IPS能力

云防火墙IPS防御原理

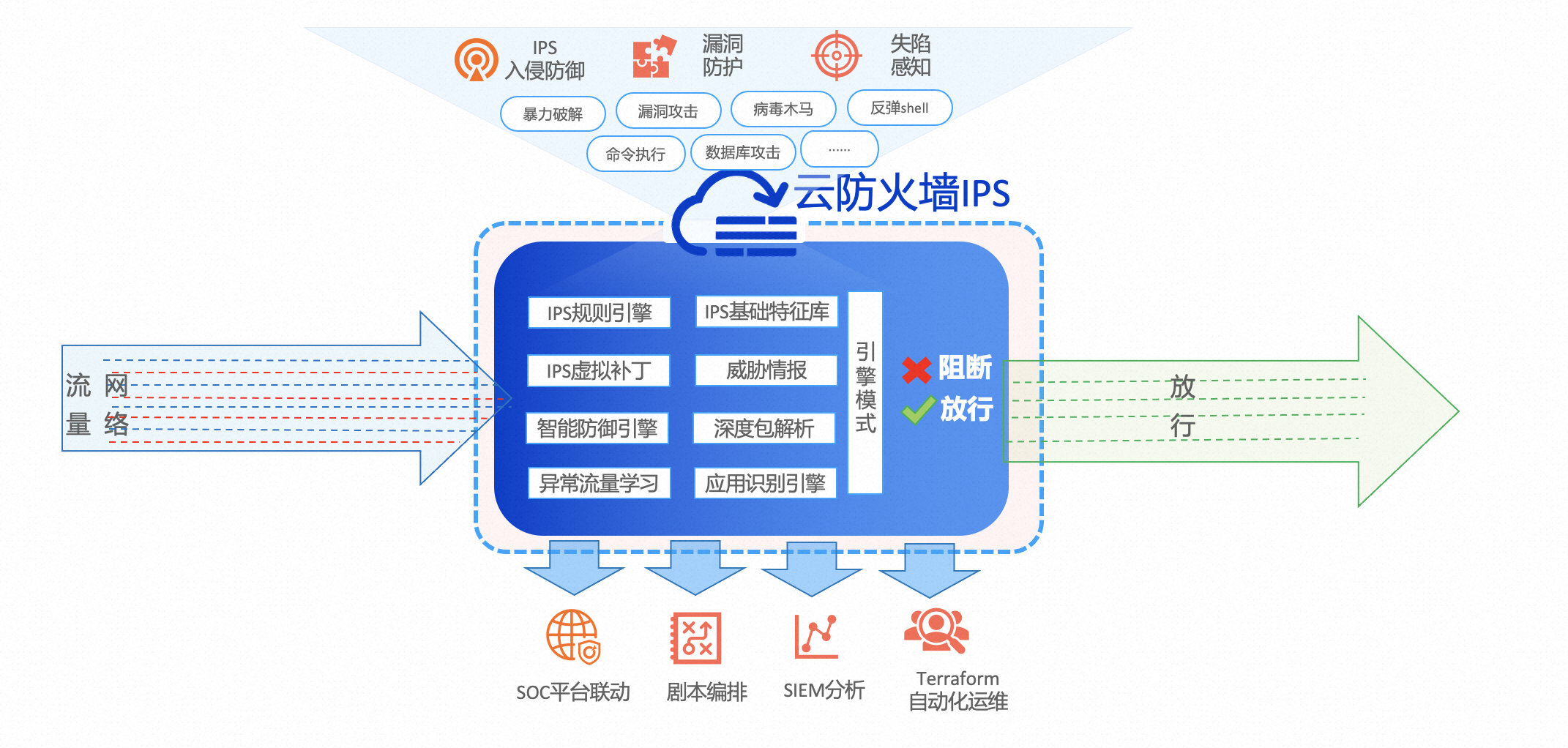

云防火墙是串联在云上网络链路中,包括互联网出入向,NAT边界、内网跨VPC及云上和线下IDC机房之间。网络架构如下图所示:

所有接入云防火墙的网络流量都会经过云防火墙IPS引擎和ACL引擎过滤,再转发出去。

针对网络流量,云防火墙通过深度数据包协议识别解析DPI(Deep Packet Inspection)引擎进行检测和识别,可以识别网络流量中的协议并进行包解析。同时,针对IPS攻击和威胁情报,云防火墙会进行流过滤和包过滤。如果命中了威胁引擎模式(观察模式、拦截模式-宽松、拦截模式-中等、拦截模式-严格)以及IPS规则动作,那么该攻击数据包将被丢弃或放行,从而实现对攻击的实时告警和拦截。

云防火墙支持的攻击类型

配置IPS威胁引擎模式的具体操作,请参见IPS配置。

攻击类型 | 攻击危害 | 防护建议 |

异常连接 | 攻击者可能利用扫描器扫描服务器上开放的端口,如果服务器存在未授权的数据库端口或其他弱口令的业务,可能会导致数据丢失或泄露。例如,Redis未授权访问是一种常见的风险,如果未对Redis数据库进行适当的安全配置,攻击者可以通过未授权访问获得敏感数据或对数据库进行破坏。 | 如果您的业务中有较多的非Web应用,例如MySQL、SQLServer等非Web服务器(开放的端口不是80、443、8080),那么您应该重点关注是否命中此类规则,如Shellcode、敏感执行等多种针对非Web应用的攻击方式。 如果您的业务中没有上述的非Web应用,建议您开启IPS威胁引擎拦截模式-严格模式。 |

命令执行 | 攻击者执行恶意命令可能导致严重后果,如获取机器的控制权限、窃取敏感数据或攻击其他系统。例如Log4j漏洞,攻击者可以利用该漏洞执行恶意命令,从而造成系统的安全威胁。 | 宽松模式下,可以制御大部分Web应用的通用和非通用远程命令执行攻击,并能够满足日常防护的需求。然而,远程命令执行攻击在众多攻击中具有最大的危害性,因此您需要关注中等模式下各种组件的攻击命中情况。 如果您的业务较为复杂,涉及到许多非Web应用的暴露面,建议您开启IPS威胁引擎的拦截模式-严格模式。 |

扫描 | 网络扫描可能会对机器机或网络设备造成过载,导致服务中断或不稳定,可能会导致系统崩溃或服务不可用。 | 建议重点关注业务中是否开启了SMB命名管道,该协议主要用于文件共享等功能。如果业务中没有使用SMB命名管道的需求,建议禁用该功能,以减少潜在的安全风险。 如果确实需要使用SMB命名管道,建议开启IPS威胁引擎的拦截模式-中等或拦截模式-严格模式。 |

信息泄露 | 信息泄露可能导致个人隐私权受到侵犯,敏感个人身份信息、联系方式、财务信息等可能被恶意利用。 | 鉴于不同业务对信息泄露的定义可能不同,您可以重点关注拦截模式-中等及拦截模式-严格模式下规则的命中情况。 建议先开启观察模式 ,对规则进行监控,在一个业务周期内(例如24小时、一周、一月)观察是否会出现误报的情况。如果观察模式 下没有出现误报,即规则没有错误地判定正常流量为威胁行为,那么可以考虑开启IPS威胁引擎的拦截模式-中等或拦截模式-严格模式。 |

DoS攻击 | DoS(拒绝服务)攻击可能会对服务器和网络设备造成过载,导致服务中断或不稳定,甚至可能导致系统崩溃或服务不可用。 | 该类攻击直接危害性较小,您可以关注业务中是否存在未知原因导致的中断、拒绝服务等。如果没有,可以维持拦截模式-宽松模式。 如果您的业务SLA要求较高,可以选择IPS威胁引擎拦截模式-中等或拦截模式-严格模式。 |

溢出攻击 | 溢出攻击可能会对服务器和网络设备造成过载,导致服务中断或不稳定,甚至可能导致系统崩溃或服务不可用。 | 溢出攻击主要是由于二进制中的输入点未经严格控制,导致参数传递过程中发生内存越界,从而可能导致命令执行、信息泄露等其他攻击。在对溢出攻击进行防护时,需要重点关注非Web应用攻击的命中情况。 如果业务以Web应用为主,可以选择拦截模式-宽松模式。如果业务中包含较多非Web应用,建议选择IPS威胁引擎拦截模式-中等或拦截模式-严格模式。 |

Web攻击 | Web攻击是一种严重的安全威胁,攻击者通过此类攻击可以获取目标机器的控制权限,窃取敏感数据,并且可能导致业务中断。 | 除了远程命令执行之外,在Web应用中还存在其他常见攻击,例如OWASP TOP攻击中的SQL注入、XSS、任意文件上传等。针对这些攻击,建议在规则的灰度发布和正式发布过程中进行严格测试,并且日常运维中建议开启IPS威胁引擎拦截模式-中等或拦截模式-严格模式。 |

木马后门 | 木马后门是一种危险的恶意软件,它可以为攻击者提供持续访问受害机器的能力。即使系统漏洞被修复,攻击者仍有可能重新进入系统。通过木马后门,攻击者可以长期监控受感染系统,窃取敏感数据。同时,系统存在木马后门可能导致法律责任、法律诉讼、罚款等问题,同时也会造成声誉损失。 | 木马后门通信通常包含了加密、混淆、编码等对抗防御手法,严格模式下通常用以弱特征进行检测、拦截故需重点关注。日常模式下建议开启IPS威胁引擎中等模式。 木马后门通信通常采用加密、混淆和编码等对抗防御手法,严格模式下通常注意使用弱特征进行检测和拦截。 日常运维中,建议开启IPS威胁引擎拦截模式-中等或拦截模式-严格模式。 |

病毒蠕虫 | 病毒蠕虫是一种具有持续性的恶意软件,它可以为攻击者提供持续访问受害机器的能力。即使系统漏洞被修复,攻击者仍有可能重新进入系统。通过病毒蠕虫,攻击者可以长期监控感染系统,并窃取其中的数据。同时,系统存在病毒蠕虫可能导致法律责任、法律诉讼、罚款等问题,同时也会造成声誉损失。 | 通常,这类事件会导致主机失陷。如果在观察模式 下发现规则命中,就需要进行溯源分析,以确定攻击来源和采取适当的应对措施。如果没有任何规则命中,则可以推断主机大概率处于无风险的正常运行模式,建议开启IPS威胁引擎拦截模式-中等模式。 |

挖矿行为 | 挖矿行为是一种占用机器带宽和算力的恶意行为,会导致系统卡顿和性能下降,从而导致应用程序运行缓慢、响应延迟等问题,对用户的工作效率和体验产生负面影响。 | 通常,这类事件会导致主机失陷。如果在观察模式 下发现规则命中,就需要进行溯源分析,以确定攻击来源和采取适当的应对措施。如果没有任何规则命中,则可以推断主机大概率处于无风险的正常运行模式,建议开启IPS威胁引擎拦截模式-中等模式。 |

反弹Shell | 反弹Shell是一种危险的攻击工具,它可以为攻击者提供持续访问受害机器的能力。即使系统漏洞被修复,攻击者仍有可能重新进入系统。通过反弹Shell,攻击者可以长期监控感染系统,并窃取其中的数据。同时,系统存在反弹Shell可能导致法律责任、法律诉讼、罚款等问题,同时也会造成声誉损失。 | 通常,这类事件会导致主机失陷。如果在观察模式 下发现规则命中,就需要进行溯源分析,以确定攻击来源和采取适当的应对措施。如果没有任何规则命中,则可以推断主机大概率处于无风险的正常运行模式,建议开启IPS威胁引擎拦截模式-中等模式。 |

其他 | 主要用于非法外联和由于外联引起的攻击,也包含无法归类到其他攻击分类的攻击。 |

|

IPS防御模式说明

威胁引擎运行模式分为观察模式、拦截模式。根据配置的威胁引擎运行模式不同,基础防御和虚拟补丁中的规则匹配的动作不同,例如配置拦截-严格模式,则大部分基础防御和虚拟补丁的规则匹配动作为拦截动作。威胁引擎运行模式可以分为以下几种。

分类 | 适用场景 | 特点 | 示例 | |

观察模式 | 不防护。 | 针对攻击行为仅记录及告警,拦截模式会对攻击行为阻断。 | Apache Tomcat块请求远程拒绝服务(CVE-2014-0075)、Atlassian Jira SSRF攻击(CVE-2019-16097)、Godlua后门软件通信。 | |

拦截模式 | 宽松模式 | 防护粒度较粗,主要覆盖低误报规则,适合对误报要求高的业务场景。 | 明确漏洞利用关键字、关键参数,有明显的攻击报文和行为,无误报可能性。 | Struts 2远程代码执行(CVE-2018-11776)、Spark REST API未授权访问(CVE-2018-11770)、Jenkins远程命令执行(CVE-2018-1000861)。 |

中等模式 | 防护粒度介于宽松和严格之间,适合日常运维的常规规则场景。 | 涉及每种攻击类型,综合利用各类漏洞利用分析方式,即为常规规则,基本无误报的可能性。 | Oracle WebLogic Server远程代码执行(CVE-2020-2551)、Microsoft WindowsRDP Client远程代码执行(CVE-2020-1374)、SMBv1拒绝服务攻击(CVE-2020-1301)。 | |

严格模式 | 防护粒度最精细,主要覆盖基本全量规则,相比中等规则组可能误报更高,适合对安全防护漏报要求高的场景。 | 栈溢出、缓冲区溢出等高危害性漏洞,其中绝大部分四层漏洞,需经过协议分析、关键字匹配、多次跳转、关键字偏移等攻击确认。 | Squid Proxy HTTP Request Processing缓冲区溢出(CVE-2020-8450)、Nginx 0-Length Headers Leak拒绝服务(CVE-2019-9516)、Oracle WebLogic | |