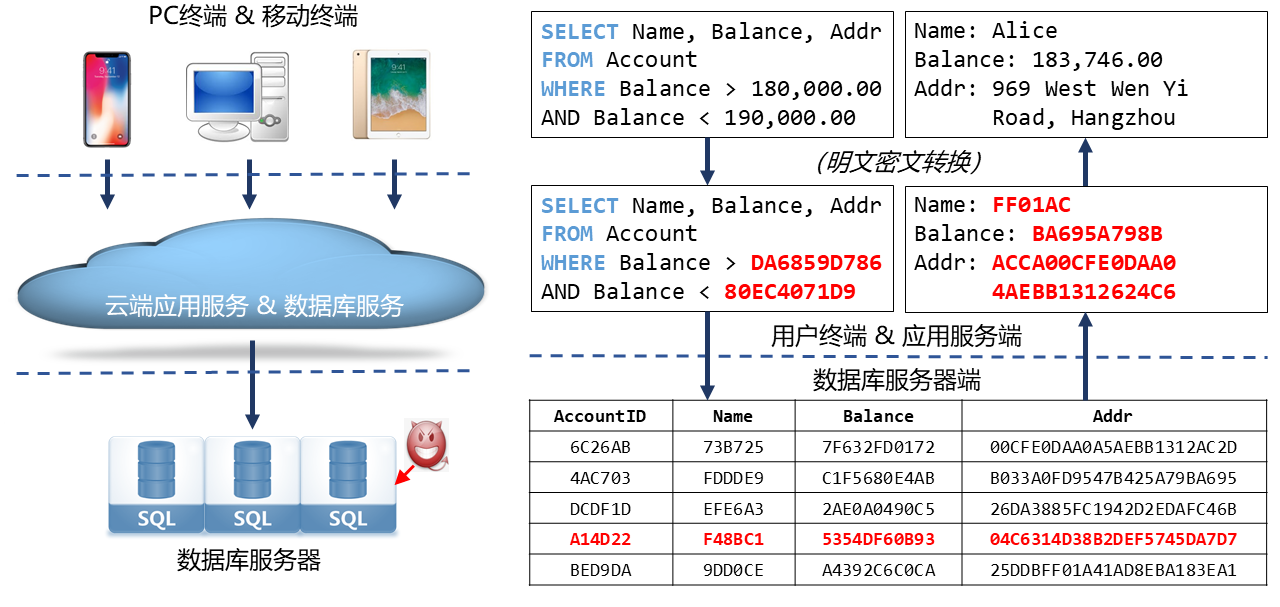

全密態資料庫是阿里雲資料庫的一項資料安全功能。在RDS PostgreSQL執行個體中開啟並使用該功能,您可以對資料庫表中的敏感性資料列進行加密,這些列中的敏感性資料將以密文進行傳輸、計算和儲存。

背景

隨著國家對資料安全和個人敏感資訊的加強監管,原子化的資料安全能力無法滿足要求。國家和行業標準提出資料全生命週期的安全保障需求。傳統的三方安全強化和用戶端加密在客戶成本、架構改造、資料庫效能等方面存在弊端。因此,全密態資料庫得到了快速發展和行業認可。從應用視角看,全密態資料庫可以解決不同應用情境下的資料安全問題。

什麼是全密態資料庫

全密態資料庫是達摩院資料庫與儲存實驗室與阿里雲資料庫團隊合作的自研產品,通過技術手段最小化人員、平台管理等不可控因素造成的潛在資料安全隱患,杜絕雲資料庫服務(或應用服務等資料擁有者以外的任何人)接觸使用者明文資料,避免雲端資料發生泄漏,且能夠防止研發營運竊取資料、無懼資料庫帳號泄露。

全密態資料庫採用機密計算技術,資料在使用者側(用戶端)加密後,在非受信的伺服器端全程以密文形式存在,支援所有的資料庫事務、查詢、分析等操作。避免雲平台軟體、管理員(如DBA),以及其他非授權人員接觸到明文資料,做到了資料在資料庫內的可用不可見。結合阿里雲的安全防護體系,全密態資料庫能夠有效防禦外部和內部的安全威脅,保護使用者資料。

全密態資料庫如何保證資料不在雲端泄漏?

使用者在用戶端用祕密金鑰加密資料後發送給雲資料庫,資料庫無法接觸密鑰,確保資料不泄漏。

全密態資料庫如何保證密文資料還能被資料庫處理?

處理資料時,用戶端確認服務端受信後,將密鑰傳入受信環境,確保資料和密鑰在受信環境內處理,防止外部竊取。

應用情境

全密態資料庫的目標是研發以資料機密性和完整性為原生能力的新型資料庫結構描述及系統產品。通過相應的設計最佳化和架構調整,在引入安全能力的同時,仍然保障資料庫系統的高效能、高穩定和低成本。

以下是全密態資料庫適用的典型情境:

平台安全營運:在不可信環境(如第三方平台)下,確保資料庫服務的安全,保證使用者資料在營運過程中的安全。在一般的應用情境中,資料的擁有者即為應用服務方。他們希望防止資料庫服務及其營運人員接觸到任何應用資料,同時保證資料庫的正常運作。

例如:

業務將應用程式資料庫遷移到雲上,需要應對雲平台以及營運人員越權訪問資料的潛在威脅。

資料應用需要將資料庫整體線下部署到客戶線下環境,以防止資料被客戶營運非授權擷取。

敏感性資料合規:在不可信環境(如第三方平台)下,提供應用服務的安全防護,保證終端使用者敏感性資料的安全。在面向終端使用者的應用情境中,部分資料(如健康資料、財務資料等)的擁有者為客戶本人。他們希望應用服務只提供資料管理和分析的能力,不能接觸私人明文資料。

例如:

企業使用第三方服務管理其商業資料時,需要應對商業秘密被服務商擷取的潛在威脅。

個人識別資料(PII)、基因等隱私資料在被第三方管理過程中,要滿足全程加密的合規要求。

多來源資料融合:在多來源資料的聯合分析中,保證在多方資料融合計算時,資料不會被其他參與方擷取。由於加密資料的密鑰只由資料擁有者持有,任何其他角色都無法接觸明文資料。在需要將部分資料與第三方分享時,使用者希望在不泄漏自身密鑰的前提下完成加密資料的分享,同時滿足合規要求。

例如:

在聯合風控、跨國服務等情境下,有嚴格的資料合規要求,組織間無法進行明文資料的合規擷取。

在合作營銷等情境下,存在組織間的既合作又競爭的複雜關係,難以進行明文資料共用。

全密態資料庫安全分級

從安全視角,雲資料庫的安全性由弱到強可分為以下幾個階梯(階梯越高,安全性越強):

常規雲資料庫服務:雲端式安全服務,攔截絕大部分外部攻擊,但仍然需要信任資料庫執行個體內的作業系統、資料庫軟體、IaaS營運人員和資料庫使用者。

全密態資料庫(基礎版):推薦使用。結合全密態存取控制模組,限制資料庫使用者對資料操作的訪問,避免非授權訪問,確保資料對包括DBA在內的任何資料庫使用者是可用不可見的,實現資料私人化。僅需信任資料庫執行個體內的作業系統、資料庫軟體和IaaS營運人員。

全密態資料庫(硬體加固版):在基礎版的基礎上,進一步基於 TEE 技術(例如Intel SGX/TDX、ARM TrustZone、AMD SEV/海光CSV、機密容器等),使全密態資料庫(基礎版)服務運行在可信地區內,隔絕任何資料庫執行個體外部的安全威脅。僅需信任資料庫執行個體內的作業系統和資料庫軟體。

全密態資料庫的所有安全分級版本具備一致的功能,且所有版本均具備進階密碼學能力(例如保屬性加密等)。

全密態基礎版適用於所有規格(除了Intel SGX 安全增強型規格)的RDS PostgreSQL執行個體。

全密態硬體加固版適用於Intel SGX 安全增強型規格的RDS PostgreSQL執行個體。

詳細的產品規格請參見RDS PostgreSQL主執行個體規格列表。