背景

DNS服務的作用是通過網域名稱找到對應IP。對於一家科技企業來說,搭建一套內網DNS是很有必要的。當企業將服務整體搬遷到阿里雲上後,就面臨著辦公網路環境和阿里雲互聯互連的問題。這裡面,DNS扮演著企業內部定址服務的關鍵角色,如何在辦公網環境下也能利用阿里雲DNS完成內部網域名稱解析,成了很多客戶上雲後的痛點。

本文介紹一種在VPN互聯互連情境下,利用阿里雲DNS解析內部網域名稱的實踐方案。

適用情境

阿里雲VPC內提供的DNS server支援PrivateZone功能,通過VPN網關可以使用ipsec協議把線下的網路(如本機資料中心/分公司)和VPC進行互連。本教程介紹通過VPN網關訪問阿里雲上PrivateZone的方法。

資源準備

阿里雲PrivateZone的DNS伺服器位址如下:

序號 | PrivateZone伺服器IP地址 |

1 | 100.100.2.136/32 |

2 | 100.100.2.138/32 |

阿里雲VPN服務(https://www.aliyun.com/product/vpn?)

具體配置:

第一步 在VPN網關上配置訪問DNS伺服器的ipsec串連

在現有的VPN網關上建立新的ipsec串連:

點擊“編輯”,注意點開“進階配置”,配置資訊如下:

配置項 | 配置內容 |

名稱 | 自訂 |

VPN網關 | 系統自動產生 |

使用者網關 | 系統自動產生 |

本端網段 | 192.168.0.0/16(根據實際網段進行替換) |

對端網段 | 10.0.0.0/24(根據實際網段進行替換) |

立即生效 | 是 |

預先共用金鑰 | 自訂 |

版本 | ikev1 |

協商模式 | main |

密碼編譯演算法 | aes |

認證演算法 | sha1 |

DH分組 | group2 |

SA生存周期(秒) | 86400 |

LocalId | 39.96.2.138(根據實際進行替換) |

Remoteld | 39.96.0.248(根據實際進行替換) |

IPsec配置資訊

配置項 | 配置內容 |

密碼編譯演算法 | aes |

認證演算法 | sha1 |

DH分組 | group2 |

SA生存周期(秒) | 86400 |

第二步 建立從線下網路到VPN網關的IPSec

點擊建立IPSec串連,在相同的VPN網關上建立ipsec串連,除了本地網段換為100.100.2.136/32以外,其它參數保持完全一致。否則ipsec的第一階段協商可能會失敗.

配置項 | 配置內容 |

名稱 | 自訂 |

VPN網關 | 自訂 |

使用者網關 | 自訂 |

本端網段 | 100.100.2.128/25(DNS服務網段) |

對端網段 | 192.168.0.0/16(根據實際網段進行替換) |

立即生效 | 是 |

預先共用金鑰 | 自訂 |

版本 | ikev1 |

協商模式 | main |

密碼編譯演算法 | aes |

認證演算法 | sha1 |

DH分組 | group2 |

SA生存周期(秒) | 86400 |

LocalId | 39.96.0.248(根據實際進行替換) |

Remoteld | 39.96.2.128(根據實際進行替換) |

IPSec配置

配置項 | 配置內容 |

密碼編譯演算法 | aes |

認證演算法 | sha1 |

DH分組 | group2 |

SA生存周期(秒) | 86400 |

第三步 線下網路設定(聯絡公司網工)

VPN網關配置對應的ipsec串連,參數跟上面一致,請參考具體裝置產商說明書配置;

配置線下網路路由,把100.100.2.136/32的路由指向線下VPN網關上的ipsec隧道

第四步 觀察ipsec隧道

如果一切配置正確,應該能觀察到ipsec隧道協商成功。如果還有問題,請聯絡阿里雲網路支援人員,或者公司網工;

第五步 網域名稱解析驗證

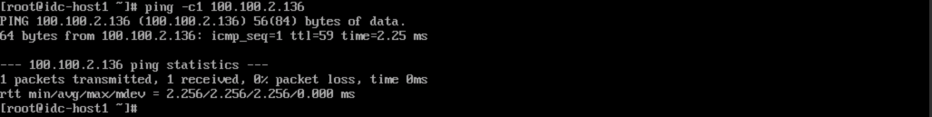

先ping驗證到DNS連通性,時延取決於從idc到vpn網關的公網品質

使用100.100.2.136解析Privatezone網域名稱

驗證成功後,即可完成線下網路和阿里雲VPC通過VPN網關共用DNS解析的方案