憑據SDK是基於KMS OpenAPI和KMS執行個體API的自訂封裝,封裝了在應用中緩衝和重新整理憑據的功能,業務穩定性更高且更易於開發人員在業務應用中整合。本文介紹業務如何接入憑據SDK。

接入概覽

憑據SDK僅支援業務類操作中的擷取憑據值,既支援共用網關也支援專屬網關訪問。

共用網關和專屬網關的差異

憑據SDK支援通過共用網關和專屬網關調用OpenAPI和執行個體API來擷取憑據。共用網關為KMS服務的全域網路,可通過公網或VPC網絡訪問,專屬網關為特定KMS執行個體的網路,僅支援私網訪問。

差異點 | 共用網關 | 專屬網關 |

推薦使用情境 |

|

|

網路差異 | 公網或VPC網路。 | KMS私網網路。 |

效能差異 | 以加解密效能為例,通過共用網關訪問KMS時QPS為1000。 | 以您購買的執行個體的計算效能規格為準,例如1000、2000等。 |

初始化用戶端時的配置差異 |

|

|

API差異 | ||

身份認證和鑒權差異 |

| AAP鑒權:ClientKey(專屬網關配置) |

憑據SDK類型

憑據SDK提供憑據用戶端、憑據JDBC用戶端、RAM憑據外掛程式三種SDK,通過共用網關或專屬網關調用OpenAPI-GetSecretValue或執行個體API-GetSecretValue(不推薦)擷取KMS憑據值。每種SDK支援的鑒權方式和API類型存在差異,詳情可參考下表:

SDK類型 | 使用說明 | 網關及鑒權方式說明 |

| 共用網關:

專屬網關(不推薦): AAP鑒權:ClientKey(專屬網關配置) | |

| 共用網關:

專屬網關(不推薦): AAP鑒權:ClientKey(專屬網關配置) | |

| 共用網關:

專屬網關(不推薦): AAP鑒權:ClientKey(專屬網關配置) |

支援的API

API列表 | 描述 | 共用網關 | 專屬網關 |

GetSecretValue(OpenAPI) | 擷取憑據值 |

|

|

GetSecretValue(執行個體API) | 擷取憑據值 |

|

|

Endpoint

身份認證與授權

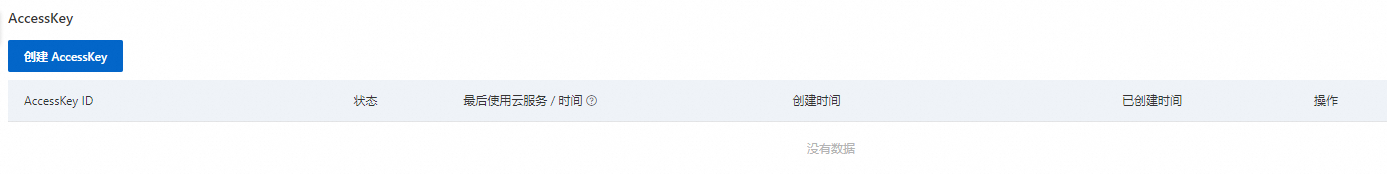

憑據SDK支援RAM鑒權和AAP鑒權(不推薦)兩種鑒權方式。RAM鑒權包含RAM角色、ECS RAM角色、STS Token、AccessKey,AAP鑒權針對不同的網關提供專屬網關配置和共用網關配置兩種模式。

RAM鑒權只支援訪問共用網關。

專屬網關只支援AAP鑒權(專屬網關配置)。

認證方式 | 訪問憑據類型 | 網關類型 |

RAM鑒權 | RamRoleArn、ECS RAM角色、STS Token、AccessKey 說明 RAM憑據外掛程式僅支援ECS RAM角色。 | 共用網關 |

AAP鑒權(不推薦) | ClientKey(共用網關配置)、ClientKey(專屬網關配置) | 共用網關、專屬網關 |

支援的開發語言

下表列舉了支援的語言類型以及各語言SDK的參考文檔。

憑據SDK | 支援的語言 |

Java(Java 8及以上版本)、Python、Go | |

Java(Java 8及以上版本) | |

Java(Java 8及以上版本)、Python、Go |