本文介紹使用企業級身份提供方(Okta、Azure AD、自研系統等)通過OIDC協議登入到IDaaS EIAM使用者門戶的配置方式。

基本概念

通過綁定OIDC身份提供方,您可以使用Okta、Azure AD、自研系統等帳號登入IDaaS EIAM。

概念 | 說明 |

OIDC | OIDC協議是OAuth協議的升級版,在OAuth 2.0協議之上建立了使用者身份層,常用配置說明請參考OIDC SSO配置。 |

IdP | Identity Provider,身份提供方,在當前情境中,即是Okta、Azure AD。源自於SAML協議中定義,IdP為進行使用者認證、鑒權,並返回SAML Response結果資訊給SP的身份提供方,後通用化指統一身份管理平台。 |

SP | Service Provider,服務提供者,在當前情境中,即是IDaaS EIAM。源自於 SAML協議中定義,SP為接收IdP返回結果的解析方,後通用化指接入IdP的應用。 |

聯邦認證 | Federated Authentication,指SP信任並使用 IdP 的認證結果,在當前情境中,即是IDaaS EIAM信任Okta、Azure AD等身份提供方的認證結果,實現 IDaaS EIAM賬戶的登入。聯邦認證常被用於支援單點登入。 |

綁定通用的OIDC身份提供方

IDaaS EIAM採用標準的OIDC授權碼模式實現聯邦認證,因此理論上只要您的身份提供方(如Okta、Azure AD、自研系統)支援標準的OIDC授權碼模式的單點登入,即可作為IDaaS EIAM的身份提供方,使用其中的帳號登入到IDaaS EIAM。

目前僅支援在IDaaS EIAM頁面中發起單點登入(SP發起),即身份提供方為IDaaS EIAM登入頁中的一種登入方式。暫不支援從身份提供方中發起單點登入(IdP發起)。

在綁定通用的OIDC身份提供方時,本質上是IDaaS和身份提供方相建立信任的過程。您需要在兩邊擷取和填寫配置資訊。

第一步:填寫基本配置

在IDaaS中擷取配置

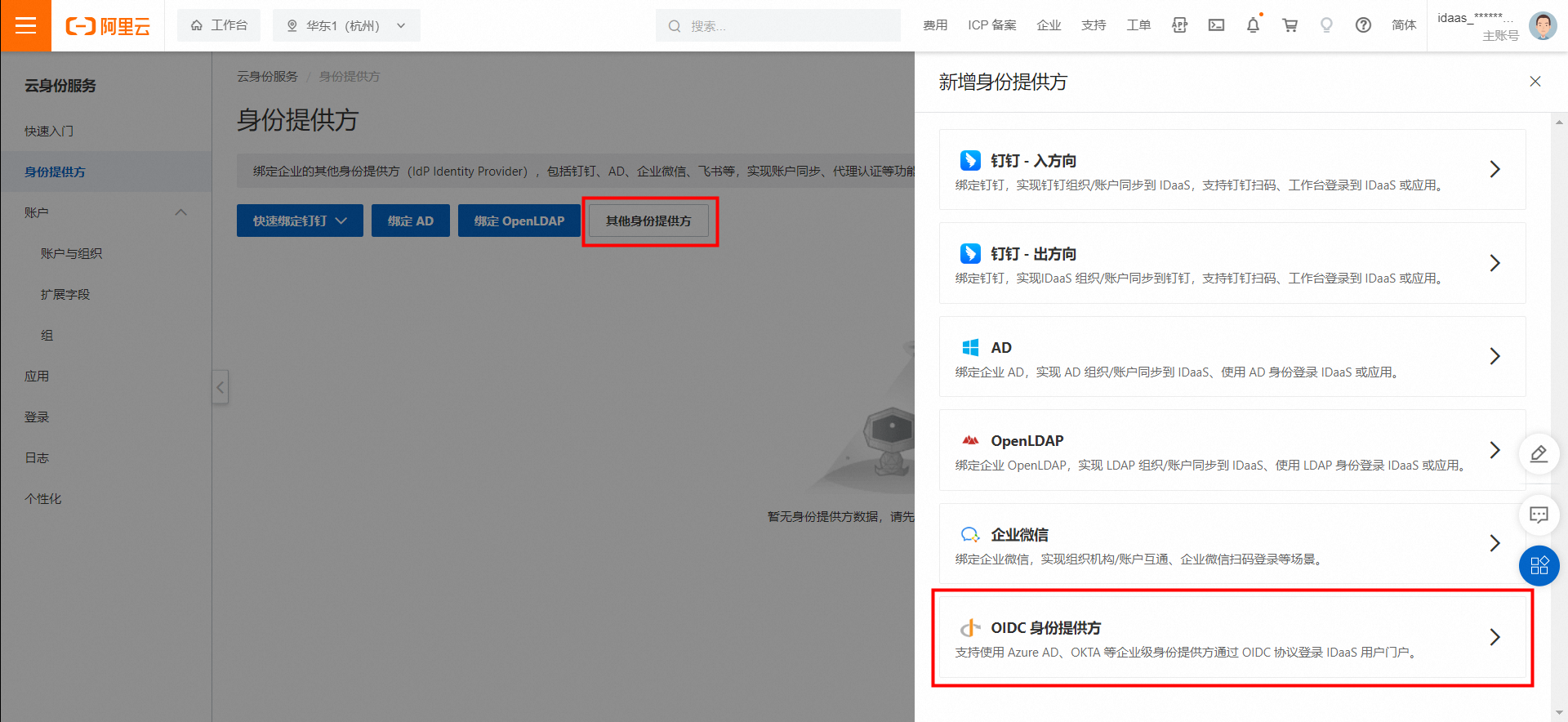

1、進入IDaaS EIAM執行個體,在身份提供方菜單中單擊其他身份提供方-OIDC身份提供方,開始繫結資料流程。

2、在表單最下方複製IDaaS授權回調Redirect URI,在第二步中填入到您的身份提供方,該地址用於發送認證請求和id token。

在身份提供方擷取配置

1、您需要在您的身份提供方中建立一個支援OIDC協議的應用,將第一步複製的IDaaS授權回調Redirect URI作為應用的重新導向地址。

2、您需要擷取下列資訊,填寫到IDaaS EIAM的表單中。

Client ID:向 IDaaS EIAM 發起請求的標識資訊,即您的身份提供方中應用的標識。

Client Secret:向 IDaaS EIAM 發起請求的密鑰資訊,即您的身份提供方中應用的密鑰。

Issuer:OIDC Issuer 發現端點。

3、在IDaaS表單中單擊解析,即可自動填滿各端點資訊。

4、確認無誤後,單擊下一步,進入選擇情境流程。

第二步:選擇情境

在選擇情境中,您可以選擇需要使用的能力。

聯邦認證:開啟後,使用者可以使用OIDC登入方式登入到IDaaS。

手動綁定賬戶:開啟後,使用者使用OIDC登入IDaaS時,如果當前OIDC賬戶未綁定IDaaS賬戶,可手動使用其他登入方式驗證IDaaS賬戶。綁定成功後,之後可使用該 OIDC賬戶登入IDaaS。

自動綁定賬戶:開啟後,使用者使用OIDC登入IDaaS時,如果當前OIDC賬戶未綁定IDaaS賬戶,且IDaaS欄位與OIDC賬戶欄位的值相同,則自動綁定賬戶。您可以使用選擇欄位,直接選擇

id_token裡的某個欄位,也可以使用運算式自訂欄位(詳情參考進階:賬戶欄位運算式)。綁定成功後,之後可使用該OIDC賬戶登入 IDaaS。自動建立賬戶:通過OIDC登入時,如果OIDC賬戶未綁定IDaaS賬戶,可自動建立IDaaS賬戶。每次通過OIDC登入都將更新賬戶資訊。

指定賬戶的組織: 通過OIDC登入時,沒有所屬組織的IDaaS賬戶將自動歸屬於該組織。該欄位在配置時預設選擇根組織,您可搜尋或下拉選擇組織。

自動更新資訊:使用者使用OIDC登入時,根據欄位對應自動更新IDaaS賬戶資訊。

如果同時開啟了手動綁定賬戶和自動綁定賬戶,將優先進行自動綁定賬戶。自動綁定賬戶能力僅試用版和企業版執行個體可使用,如有需要請提前升級IDaaS執行個體。

確認無誤後,單擊確定,即可建立OIDC身份提供方。

第三步:欄位對應(可選)

開啟自動建立賬戶或自動更新資訊後,建立流程會出現欄位對應的步驟。

如果IDaaS賬戶由其他身份提供方同步建立(例如DingTalk、AD),賬戶資料將以其他身份提供方為準,無法在此處自動更新。

開啟自動建立賬戶後,使用者通過OIDC登入時可以使用id_token中的欄位資料作為IDaaS賬戶的欄位值,實現IDaaS賬戶欄位值的自動修改。例如將id_token中的 name作為IDaaS賬戶的顯示名稱。

賬戶登入的優先順序是:已綁定>自動綁定>手動綁定=自動建立。

如果OIDC無綁定關係且無法自動綁定,使用者登入流程出現選擇彈窗,由使用者選擇手動綁定或者手動建立。

您可在身份提供方中刪除OIDC 身份提供方,刪除後各項配置將立即刪除,不可找回,相關功能將不可使用。