執行個體無預設密碼,如忘記密碼可重設。建立執行個體時如未設定登入名稱,則會使用預設登入名稱。

作業系統 | 預設登入名稱 | 說明 |

Linux |

| 對應Linux系統的超級管理使用者。 |

Windows |

| 對應Windows系統的超級管理使用者。 |

root使用者權限較高,直接使用存在安全風險。建議使用ecs-user,通過sudo擷取臨時root許可權執行敏感操作。

一、密碼管理

1.1 重設密碼(不知道/忘記原密碼)

線上重設密碼無需重啟,建議優先嘗試線上重設密碼。

線上重設密碼(不重啟)

進入ECS控制台-執行個體,選擇地區與資源群組,找到待操作執行個體。

根據以下指引,進入重設執行個體密碼功能對話方塊。

在重設執行個體密碼對話方塊,完成如下配置後單擊確認修改等待密碼重設完成。其餘配置保持預設。

新密碼/確認密碼:輸入執行個體新密碼。請為執行個體設定強密碼(包含大小寫字母、數字、特殊字元)。

重設密碼的方式:線上重設密碼。

重要如無法選擇線上重設執行個體密碼,請使用離線重設密碼(需重啟)。

若提示重設密碼失敗,請使用離線重設密碼(需重啟)。

離線重設密碼(需重啟)

離線重設密碼需要重啟執行個體才會生效。重啟可能會中斷執行個體中的業務,請合理規劃時間。

進入ECS控制台-執行個體,選擇地區與資源群組,找到待操作執行個體。

根據以下指引,進入重設執行個體密碼功能對話方塊。

在重設執行個體密碼對話方塊,完成如下配置後單擊確認修改等待密碼重設完成。

新密碼/確認密碼:輸入新執行個體密碼。請為執行個體設定強密碼(包含大小寫字母、數字、特殊字元)。

重設密碼的方式:離線重設密碼。

重設密碼需要重啟執行個體才會生效。可在業務低峰期重啟,以免影響業務穩定性。

VNC登入成功,代表在作業系統中,密碼已經成功重設。

如果VNC登入執行個體成功,但Workbench等工具登入失敗,證明密碼已經重設成功,可能是SSH配置存在問題,建議通過無法串連Linux執行個體的排查方法。

1.2 修改密碼(知道原密碼)

建議優先從控制台線上重設密碼。

線上重設密碼

進入ECS控制台-執行個體,選擇地區與資源群組,找到待操作執行個體。

根據不同的控制台頁面,進入重設執行個體密碼功能對話方塊。

在重設執行個體密碼對話方塊,完成如下配置後單擊確認修改等待密碼重設完成。其餘配置保持預設。

新密碼/確認密碼:輸入新執行個體密碼。請為執行個體設定強密碼(包含大小寫字母、數字、特殊字元)。

重設密碼的方式:線上重設密碼。

重要如無法選擇線上重設執行個體密碼,請登入執行個體手動修改密碼。

若提示重設密碼失敗,請登入執行個體手動修改密碼。

登入執行個體手動修改密碼

Windows執行個體

以Windows Server 2019作業系統為例:

右鍵

,單擊運行(R),輸入

,單擊運行(R),輸入compmgmt.msc並按Enter鍵。在左側導覽列,選擇。

右鍵需要修改密碼的使用者名稱稱(如Administrator),單擊設定密碼。

在為 Administrator 設定密碼對話方塊中,單擊繼續,輸入新密碼並確認密碼。

重要請設定強密碼(包含大小寫字母、數字、特殊字元)。

單擊確定後,系統會顯示密碼已設定的確認資訊,代表密碼修改成功。

Linux執行個體

以Alibaba Cloud Linux 3作業系統為例:

運行以下命令:

請將

<username>替換為待修改密碼的使用者名稱。sudo passwd <username>輸入新密碼後按

Enter鍵,再次輸入新密碼並按Enter鍵。重要請設定強密碼(包含大小寫字母、數字、特殊字元)。

修改成功後,系統輸出類似以下資訊:

passwd: all authentication tokens updated successfully.

二、金鑰組管理

建立執行個體時,可直接綁定一個已在阿里雲建立或匯入的金鑰組,用於登入。如果建立執行個體時未綁定金鑰組,需為執行個體綁定金鑰組。

金鑰組是一種更安全的憑證,可以有效抵禦暴力破解、字典攻擊等。它包含兩部分:公開金鑰(儲存在執行個體內)、私密金鑰(由您個人保管)。登入執行個體時,必須提供私密金鑰以完成身分識別驗證。

Windows執行個體使用金鑰組須在執行個體中開啟SSH服務,且不支援控制台管理。

2.1 建立/匯入

控制台

建立金鑰組

進入ECS控制台-金鑰組,在左上方選擇地區與資源群組。

ECS執行個體僅支援綁定與其同地區的金鑰組。

單擊建立金鑰組,建立類型選擇自動建立金鑰組。

單擊確定。

金鑰組建立成功後,瀏覽器自動下載私密金鑰檔案(金鑰組名稱.pem)到本地。

匯入金鑰組

根據私密金鑰查看對應公開金鑰

本地為Linux/macOS

使用

ssh-keygen命令從一個現有的私密金鑰檔案中提取並顯示其對應的公開金鑰<path_to_key_pair>為私密金鑰檔案的路徑,例如

/path_to_key_pair/my-key-pair.pem。ssh-keygen -y -f <path_to_key_pair>返回公開金鑰資訊:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABA****+GF9q7rhc6vYrExwT4WU4fsaRcVXGV2Mg9RHex21hl1au77GkmnIgukBZjywlQOT4GDdsJy2nBOdJPrCEBIPxxxxxxxxxx/fctNuKjcmMMOA8YUT+sJKn3l7rCLkesE+S5880yNdRjBiiUy40kyr7Y+fqGVdSOHGMXZQPpkBtojcxxxxxxxxxxx/htEqGa/Jq4fH7bR6CYQ2XgH/hCap29Mdi/G5Tx1nbUKuIHdMWOPvjxxxxxxxxxx+lHtTGiAIRG1riyNRVC47ZEVCxxxxxx本地為Windows系統

完成以下操作,查看公開金鑰資訊:

啟動PuTTYgen。

單擊Load。

選擇

.ppk或.pem檔案。PuTTYgen會顯示公開金鑰資訊。

匯入金鑰組(公開金鑰)

進入ECS控制台-金鑰組,在左上方選擇地區。

ECS執行個體僅支援綁定與其同地區的金鑰組。

單擊建立金鑰組,建立類型選擇匯入已有金鑰組,並提供公開金鑰內容。

單擊確定,完成匯入。

API

建立金鑰組:CreateKeyPair。

匯入金鑰組中的公開金鑰:ImportKeyPair。

2.2 綁定/換綁

控制台

僅Linux執行個體,支援在控制台綁定、解除綁定、換綁金鑰組。

建立執行個體時綁定金鑰組

可在通過自訂購買建立執行個體時,設定登入憑證為金鑰組,然後選擇已建立的金鑰組。

綁定/換綁金鑰組

在控制台綁定/換綁金鑰組需要重啟執行個體才會生效。重啟可能會中斷執行個體中的業務,請合理規劃時間。

每個執行個體在控制台最多綁定一個金鑰組,如需綁定多個,請在執行個體內手動綁定。

控制台綁定/換綁(需重啟)

進入ECS控制台-執行個體,在左上方選擇地區與資源群組,找到對應ECS執行個體後,根據以下指引操作:

單擊操作列下的,選擇已建立的金鑰組後,單擊確定。重啟執行個體後生效。

執行個體內手動綁定(無需重啟)

產生金鑰組

不同的工具產生金鑰組的步驟有所差別,本步驟以

ssh-keygen工具為例。輸入以下命令產生金鑰組。

ssh-keygen -t rsa -b 2048 -f id_rsa參數說明:

-t rsa:代表密鑰類型為rsa金鑰組。-b 2048:代表密鑰長度為2048位。-f id_rsa:代表產生金鑰組的檔案名稱以及儲存位置。

系統將提示你輸入一個口令(passphrase)。這個口令用於保護你的私密金鑰。設定口令是推薦的安全措施。如果不需要口令,直接按斷行符號鍵繼續。

命令執行成功後,目前的目錄下會產生兩個檔案:

id_rsa:你的私密金鑰。id_rsa.pub:你的公開金鑰。

重要請妥善儲存私密金鑰,不要泄漏給他人。

為執行個體綁定公開金鑰

在使用Workbench登入執行個體後,按以下步驟操作。

為root使用者綁定公開金鑰與為非root使用者綁定公開金鑰操作有所差異,根據實際情況選擇對應操作。

設定root使用者的公開金鑰

建立

authorized_keys設定檔。如果

/root/.ssh目錄或authorized_keys檔案不存在,運行以下命令建立。sudo mkdir /root/.ssh sudo touch /root/.ssh/authorized_keys添加公開金鑰。

使用文字編輯器(如 Vim)開啟

authorized_keys檔案。sudo vim /root/.ssh/authorized_keys將你的公開金鑰內容粘貼到檔案中。可配置多個公開金鑰,每個公開金鑰佔一行。配置完成後儲存並關閉檔案。

設定檔案許可權。

SSH 要求嚴格的使用權限設定,錯誤的許可權會導致 SSH 登入失敗。

運行以下命令,設定正確的許可權。

sudo chmod 700 /root/.ssh sudo chmod 600 /root/.ssh/authorized_keys

設定非root使用者的公開金鑰

建立

authorized_keys設定檔。如果

/root/.ssh目錄或authorized_keys檔案不存在,運行以下命令建立。命令中

<username>為待綁定公開金鑰使用者的使用者名稱。sudo mkdir /home/<username>/.ssh sudo touch /home/<username>/.ssh/authorized_keys添加公開金鑰。

使用文字編輯器(如 Vim)開啟

authorized_keys檔案。sudo vim /home/<username>/.ssh/authorized_keys將你的公開金鑰內容粘貼到檔案中。可配置多個公開金鑰,每個公開金鑰佔一行。配置完成後儲存並關閉檔案。

設定檔案許可權。

SSH 要求嚴格的使用權限設定,錯誤的許可權會導致 SSH 登入失敗。

運行以下命令,設定正確的許可權。

sudo chown -R <username>:<username> /home/<username>/.ssh sudo chmod 700 /home/<username>/.ssh sudo chmod 600 /home/<username>/.ssh/authorized_keys

開啟SSH服務的公開金鑰認證功能

配置公開金鑰後,必須在伺服器上啟用 SSH 公開金鑰認證。否則,密鑰登入會失敗。

備份SSH設定檔

/etc/ssh/sshd_config。sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

使用文字編輯器(如 Vim)開啟

/etc/ssh/sshd_config檔案,並找到PubkeyAuthentication參數,設定為yes,代表開啟公開金鑰認證功能。sudo vim /etc/ssh/sshd_config重啟SSH服務以應用更改。

以Alibaba Cloud Linux 3為例:

sudo systemctl restart sshd部分作業系統(Ubuntu/Debian)的SSH服務名為

ssh而非sshd,請根據實際情況調整。重要如果正通過SSH的方式串連到執行個體,重啟服務可能導致串連中斷,服務重啟完成後,即可重新串連。

API

僅Linux執行個體支援通過API綁定、換綁或解除綁定金鑰組。

建立執行個體時設定金鑰組:在調用RunInstances建立執行個體時,將

KeyPairName設定為對應的金鑰組名稱。綁定/換綁金鑰組:調用AttachKeyPair,並指定金鑰組名稱

KeyPairName和執行個體IDInstanceIds。解除綁定金鑰組:調用DetachKeyPair,並指定金鑰組名稱

KeyPairName和執行個體IDInstanceIds。

2.3 解除綁定

在控制台解除綁定金鑰組需要重啟執行個體才會生效。重啟可能會中斷執行個體中的業務,請合理規劃時間。

控制台解除綁定(需重啟)

進入ECS控制台-執行個體,在左上方選擇地區與資源群組,找到對應ECS執行個體後,根據以下指引操作:

單擊操作列下的,單擊解除綁定。重啟執行個體後生效。

執行個體內手動解除綁定(無需重啟)

可在執行個體內手動清除authorized_keys中儲存的公開金鑰,實現解除綁定金鑰組。針對不同使用者,authorized_keys設定檔路徑如下:

root使用者:

/root/.ssh/authorized_keys非root使用者:

/home/<username>/.ssh/authorized_keys其中

<username>為待綁定公開金鑰使用者的使用者名稱

2.4 刪除

控制台

已綁定執行個體的金鑰組不支援刪除。

進入ECS控制台-金鑰組,在左上方選擇地區與資源群組。

找到需要刪除的金鑰組,單擊操作列下的刪除。完成金鑰組的刪除。

API

調用DeleteKeyPairs,並指定KeyPairNames為要刪除的金鑰組名稱列表。

三、多使用者遠程登入

在需要設定多個使用者使用ECS執行個體時,請遵循以下步驟,建立普通使用者並啟用遠端存取。

Linux系統

使用Workbench登入執行個體,按以下步驟建立使用者:

建立使用者

命令中<username>需替換為要建立使用者的使用者名稱。例如建立名為

exampleuser的使用者時,可執行sudo useradd -m exampleuser。sudo useradd -m <username>設定密碼/金鑰組

綁定金鑰組

在本機產生金鑰組檔案。

重要安全起見,請不要在執行個體中通過ssh-keygen建立金鑰組,請不要將產生的私密金鑰儲存在需要串連的ECS執行個體中。

不同的工具產生金鑰組的步驟有所差別,本步驟以

ssh-keygen工具為例。輸入以下命令產生金鑰組。

ssh-keygen -t rsa -b 2048 -f id_rsa參數說明:

-t rsa:代表密鑰類型為rsa金鑰組。-b 2048:代表密鑰長度為2048位。-f id_rsa:代表產生金鑰組的檔案名稱以及儲存位置。

系統將提示你輸入一個口令(passphrase)。這個口令用於保護你的私密金鑰。設定口令是推薦的安全措施。如果不需要口令,直接按斷行符號鍵繼續。

命令執行成功後,目前的目錄下會產生兩個檔案:

id_rsa:你的私密金鑰。id_rsa.pub:你的公開金鑰。

重要請妥善儲存私密金鑰,不要泄漏給他人。

為使用者綁定公開金鑰。

建立

authorized_keys設定檔。如果

/root/.ssh目錄或authorized_keys檔案不存在,運行以下命令建立。命令中

<username>為待綁定公開金鑰使用者的使用者名稱。sudo mkdir /home/<username>/.ssh sudo touch /home/<username>/.ssh/authorized_keys添加公開金鑰。

使用文字編輯器(如 Vim)開啟

authorized_keys檔案。sudo vim /home/<username>/.ssh/authorized_keys將你的公開金鑰內容粘貼到檔案中。可配置多個公開金鑰,每個公開金鑰佔一行。配置完成後儲存並關閉檔案。

設定檔案許可權。

SSH 要求嚴格的使用權限設定,錯誤的許可權會導致 SSH 登入失敗。

運行以下命令,設定正確的許可權。

sudo chown -R <username>:<username> /home/<username>/.ssh sudo chmod 700 /home/<username>/.ssh sudo chmod 600 /home/<username>/.ssh/authorized_keys

開啟SSH服務的公開金鑰認證功能。

配置公開金鑰後,必須在伺服器上啟用 SSH 公開金鑰認證。否則,密鑰登入會失敗。

備份SSH設定檔

/etc/ssh/sshd_config。sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

使用文字編輯器(如 Vim)開啟

/etc/ssh/sshd_config檔案,並找到PubkeyAuthentication參數,設定為yes,代表開啟公開金鑰認證功能。sudo vim /etc/ssh/sshd_config重啟SSH服務以應用更改。

以Alibaba Cloud Linux 3為例:

sudo systemctl restart sshd部分作業系統(Ubuntu/Debian)的SSH服務名為

ssh而非sshd,請根據實際情況調整。重要如果正通過SSH的方式串連到執行個體,重啟服務可能導致串連中斷,服務重啟完成後,即可重新串連。

設定密碼

運行以下命令:

請將

<username>替換為待修改密碼的使用者名稱。sudo passwd <username>輸入新密碼後按

Enter鍵,再次輸入新密碼並按Enter鍵。修改成功後,系統輸出類似以下資訊:

passwd: all authentication tokens updated successfully.(驗證)使用新建立的使用者遠程登入到ECS執行個體。

Windows系統

預設情況下,Windows系統僅支援兩個不同的使用者同時通過RDP遠端連線執行個體,如需兩個以上使用者同時登入Windows執行個體,需要使用微軟的遠端桌面服務(Remote Desktop Services)的能力。

使用Workbench登入執行個體,按以下步驟操作:

建立使用者

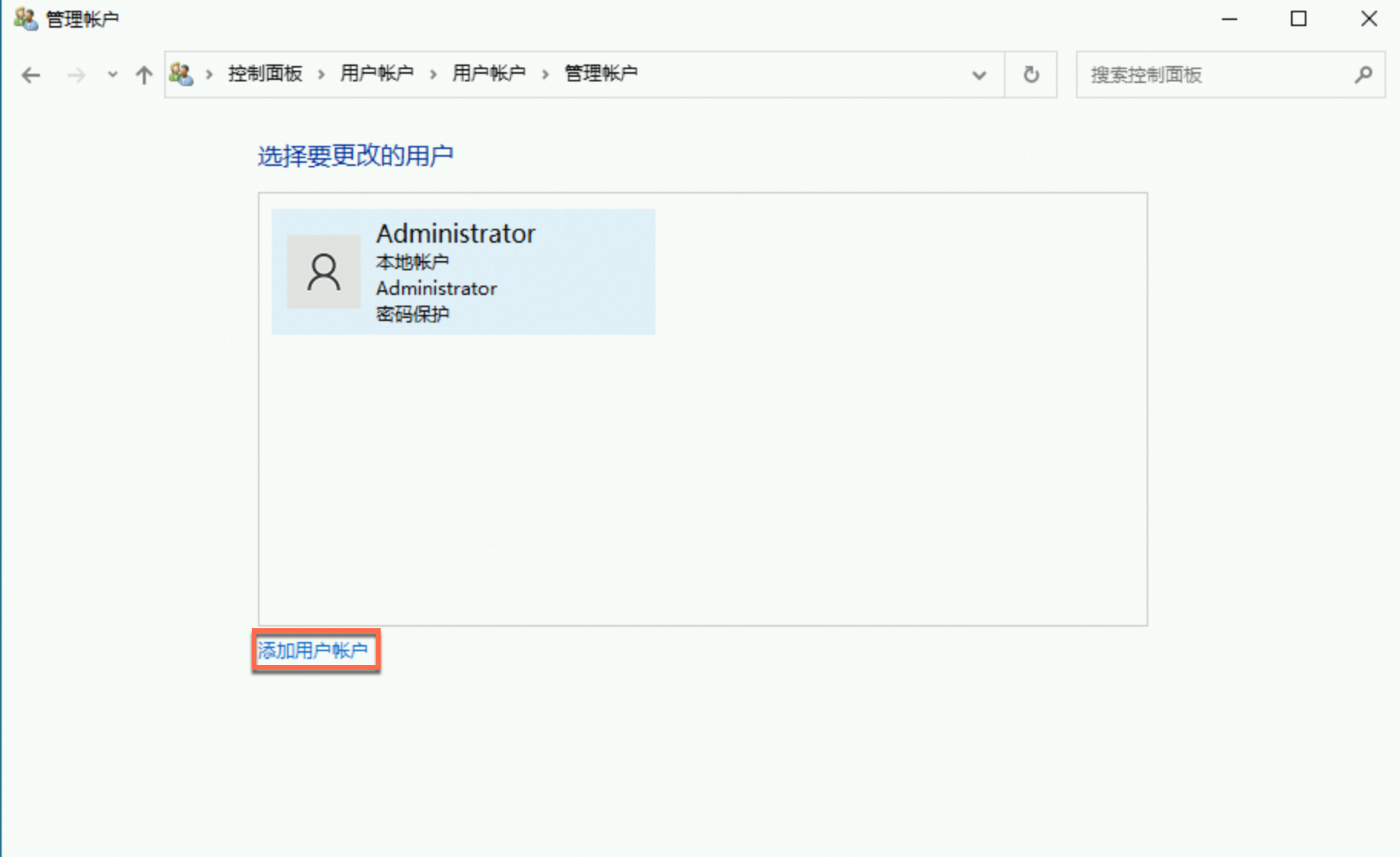

開啟控制台,找到使用者賬戶,單擊下面的更改賬戶類型。

在管理賬戶頁面,單擊添加使用者賬戶,進入添加使用者頁面。

在添加使用者頁面,根據介面提示,設定新使用者的使用者名稱及密碼。

本樣本以建立exampleuser為例,請根據需求設定使用者名稱。

單擊下一步,然後單擊完成。完成新使用者的建立。

將新使用者添加到

Remote Desktop Users使用者組只有Remote Desktop Users使用者組下的使用者,才能以遠程登入的方式登入執行個體。

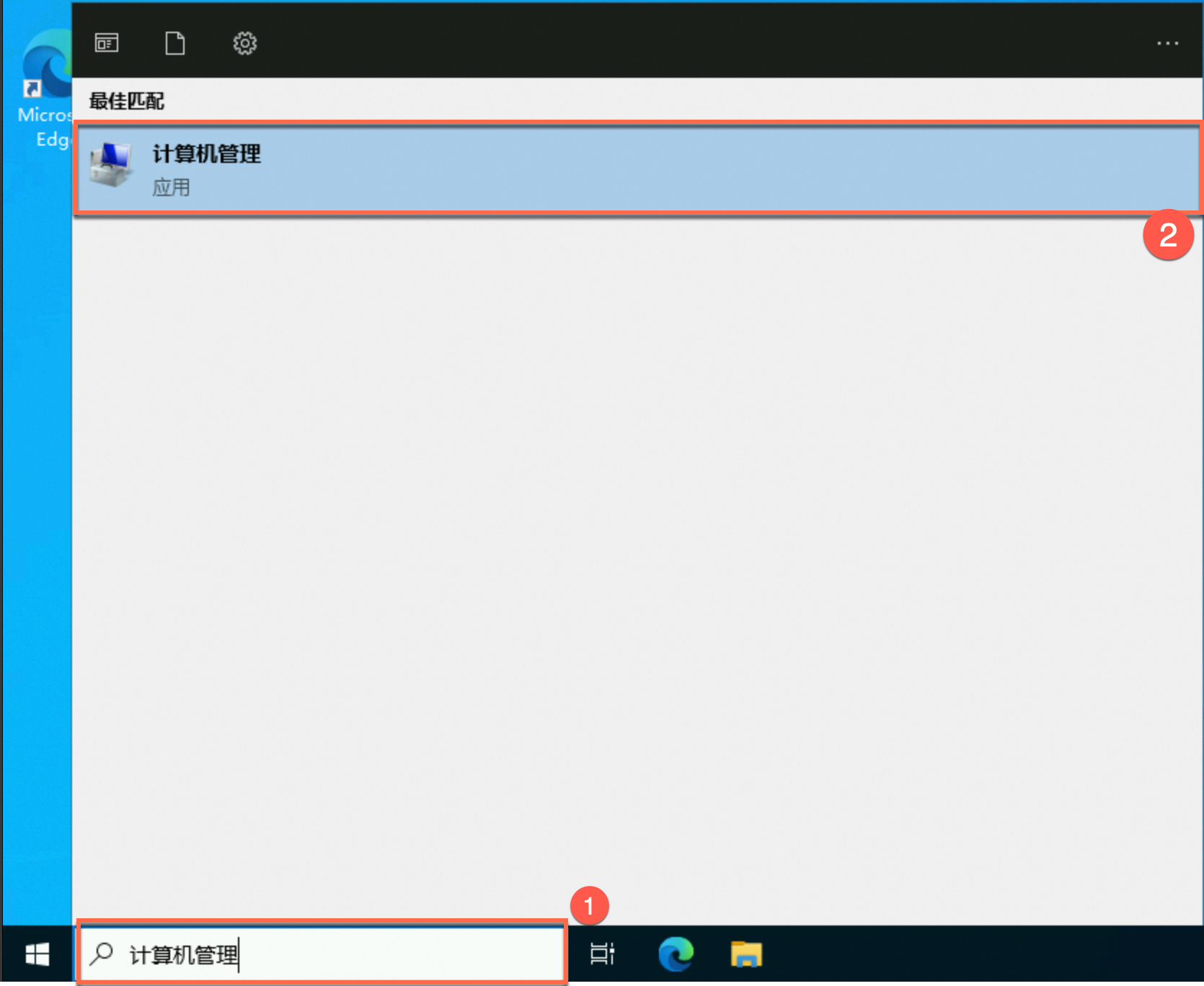

在工作列的搜尋方塊搜尋電腦管理,單擊搜尋到的電腦管理進入電腦管理頁面。

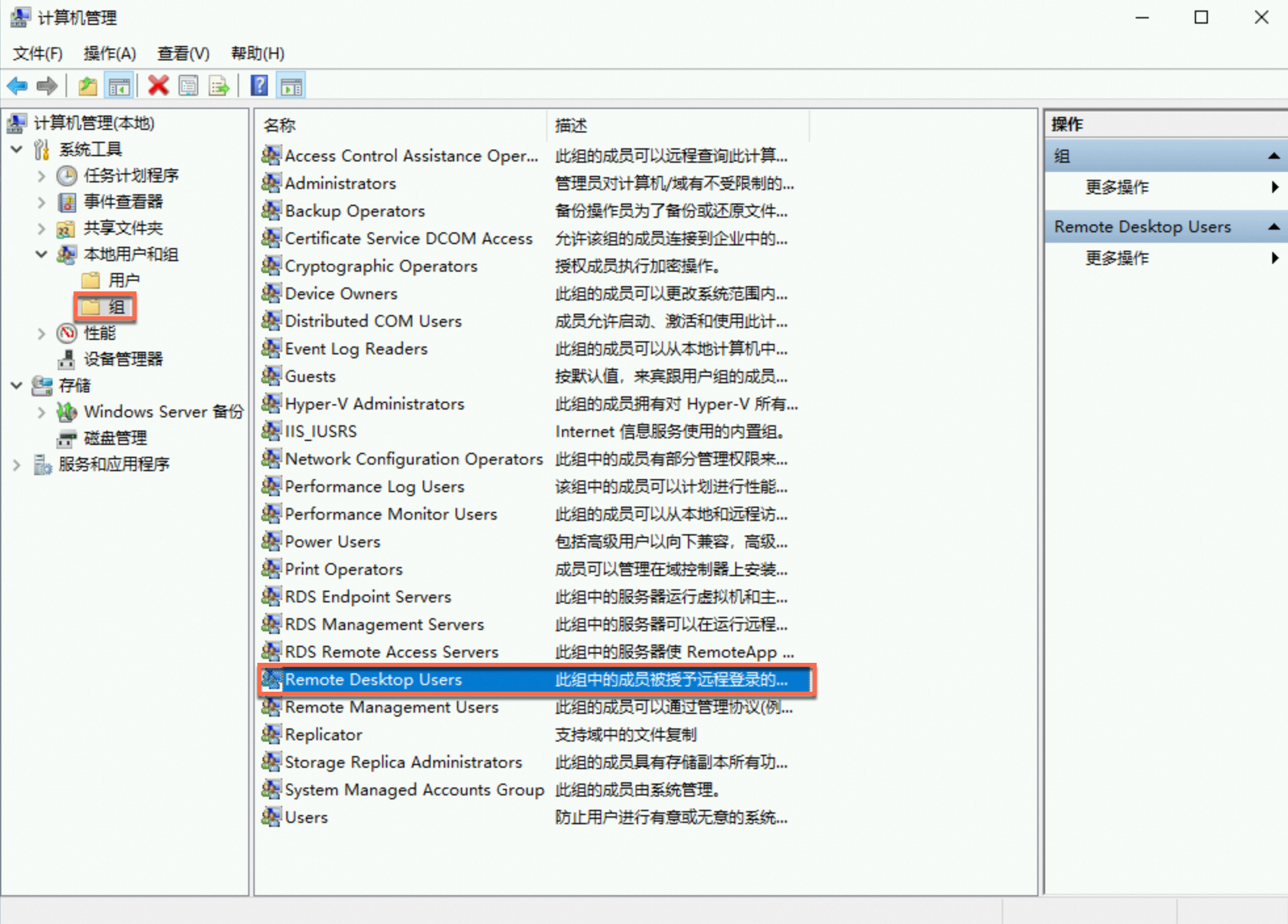

在下,找到Remote Desktop Users使用者組。雙擊進入Remote Desktop Users屬性頁面。

操作流程如圖所示。

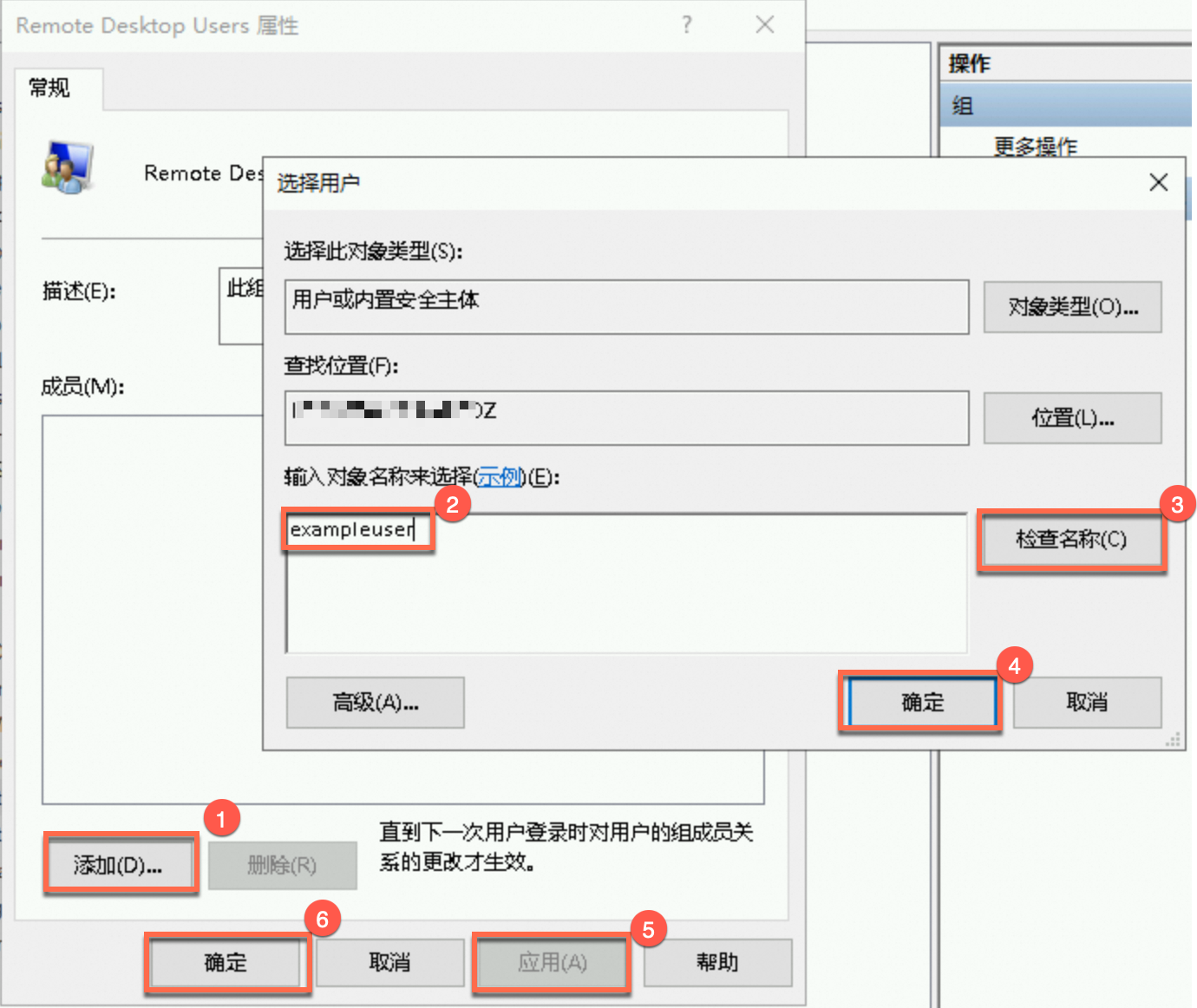

在Remote Desktop Users屬性頁面,單擊添加。

輸入步驟2中建立使用者的使用者名稱,單擊檢查名稱,之後輸入框會自動根據輸入的使用者名稱補全使用者的名稱全稱。

單擊確定。在Remote Desktop Users屬性頁面依次單擊應用、確定。完成將使用者添加到使用者組的操作。

(驗證)使用新建立的使用者遠程登入到ECS執行個體。

四、常見問題

Q1:ECS預設使用者名、初始使用者名稱、預設登入名稱、初始登入名稱是什嗎?

Linux系統執行個體:預設為

root,若建立執行個體時設定了使用ecs-user則為ecs-user。Windows系統執行個體:預設為

Administrator。

Q2:ECS預設密碼、初始密碼、預設遠程密碼、初始登入密碼是什嗎?

沒有。

出於安全考慮,阿里雲不會為ECS執行個體設定預設或初始密碼。如在建立執行個體時未設定密碼,可使用重設密碼(不知道/忘記原密碼)。

Q3:如何查看執行個體密碼?

阿里雲不會儲存您設定的執行個體密碼,因此不支援查看。

Q4:憑證找回(忘記登入名稱、忘記密碼)

忘記登入名稱:可通過控制重設密碼功能查看。建立執行個體時設定的登入名稱會在重設執行個體密碼對話方塊的最上方顯示。

忘記密碼:重設密碼(不知道/忘記原密碼)。

Q5:線上重設密碼失敗的原因?

大多數情況下,是由於執行個體中的安全軟體攔截雲助手修改密碼指令造成的。建議使用離線重設密碼。

Q6:「root」和「ecs-user」切換

原來使用root,切換到ecs-user

僅通過自訂購買建立部分Linux鏡像的執行個體時,支援設定

ecs-user。執行個體建立後,不支援直接切換到

ecs-user,但可通過添加多使用者遠程登入的方式自行建立ecs-user後,並為該使用者授予sudo許可權,達到切換的效果。原來使用ecs-user,切換到root

強烈建議繼續使用

ecs-user並通過sudo執行需要特權的命令,而不是直接使用root使用者登入。如果確實需要在已登入的會話中切換到

root使用者,可通過ecs-user登入執行個體後,執行sudo su命令,切換到root使用者。

控制台的離線重設密碼、綁定金鑰組等功能僅對建立執行個體時設定的登入名稱生效。

Q7:如何讓Linux執行個體同時支援「SSH 金鑰對」和「密碼」兩種登入方式?

可通過修改 SSH 服務的/etc/ssh/sshd_config設定檔 實現。

開啟SSH金鑰組認證(推薦、更安全):由

PubkeyAuthentication選項控制,設為yes代表開啟金鑰組認證。修改配置後需重啟執行個體的SSH服務。開啟SSH密碼認證(不推薦、安全係數低):由

PasswordAuthentication選項控制,設為yes代表開啟密碼認證。修改配置後需重啟執行個體的SSH服務。

Q8:使用Terraform建立執行個體時,如何設定ECS登入使用者名稱?

ECS 執行個體的預設使用者名通常由鏡像決定(Linux預設為root,Windows預設為Administrator)。使用Terraform建立ECS執行個體時,可通過image_options塊中的login_as_non_root參數來配置執行個體使用非root使用者登入。

參數:

login_as_non_root(布爾值)。設定方法:將其設定為

true。結果:執行個體的登入使用者名稱將變為

ecs-user。