無法ping通ECS執行個體的原因較多,您可以參考本文進行排查。

問題現象

本地用戶端無法ping通目標ECS執行個體公網IP,例如:

本地用戶端為Linux系統,ping目標ECS執行個體公網IP時無響應,如下所示:

本地用戶端為Windows系統,ping目標ECS執行個體公網IP時提示請求逾時錯誤,如下所示:

使用自助問題排查工具

阿里雲的自助問題排查工具可以協助您快速檢測安全性群組配置、執行個體內部防火牆以及常見應用連接埠監聽狀態,並給出明確的診斷報告。

單擊進入自助問題排查頁面,並切換至目標地區。

如果自助問題排查工具未能定位您的問題,請繼續下面的步驟進行手動排查。

手動排查

在確保本網正常的情況下(即您可以正常訪問其他網站或可以ping通其他網站),無法ping通目標ECS執行個體公網IP可能有以下原因,您可以根據實際情況逐項排查、確認:

可能原因 | 排查方案 |

ECS執行個體未處於運行中狀態 | |

ECS執行個體網卡異常 | |

VPC啟用了IPv4網關集中控制模式後路由配置異常 | |

交換器網路ACL未放通ICMP流量 | |

安全性群組未放通ICMP流量 | |

ECS執行個體防火牆丟棄入站ICMP請求 | |

ECS執行個體資源瓶頸導致網路通訊異常 | |

電訊廠商跨境網路波動導致公網訪問異常 | |

網域名稱未備案或網域名稱解析異常 | |

用戶端或者通訊鏈路上某個中間節點異常 | |

ECS執行個體存在黑洞 | |

ECS執行個體被惡意入侵 |

檢查ECS執行個體狀態

只有當ECS執行個體狀態為運行中時,才能對外提供業務訪問。檢查步驟如下:

訪問ECS控制台-執行個體。

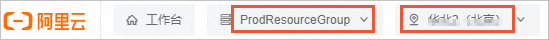

在頁面左側頂部,選擇目標資源所在的資源群組和地區。

找到目標ECS執行個體,點擊執行個體ID進入執行個體詳情頁,檢查執行個體的狀態。

目標執行個體不是運行中狀態,請根據執行個體狀態,選擇對應的解決方案。更多資訊,請參見啟動執行個體。

檢查ECS執行個體網卡狀態

ECS執行個體的網卡狀態正常是確保執行個體能夠正常通訊(包括被ping通、被遠端連線)的基礎,您可以通過VNC串連執行個體後參照以下方式檢查執行個體網卡狀態。

檢查網卡是否啟用。

Linux執行個體:執行

ip a命令,正常可以看到主網卡eth0的串連資訊,且狀態為state UP。

如果執行個體主網卡eth0狀態異常,您可以執行

sudo ifup eth0或sudo ip link set eth0 up重新啟用網卡。如果您為執行個體配置了輔助網卡,部分作業系統鏡像可能不會自動識別,需要在執行個體內部配置生效後才可以正常通訊(如為沒有配置生效的輔助網卡綁定EIP後,無法正常公網通訊)。詳細資料,請參見配置Linux作業系統識別網卡。

Windows執行個體:如果網卡驅動出現異常,則可能導致網卡異常,進而導致無法正常通訊。

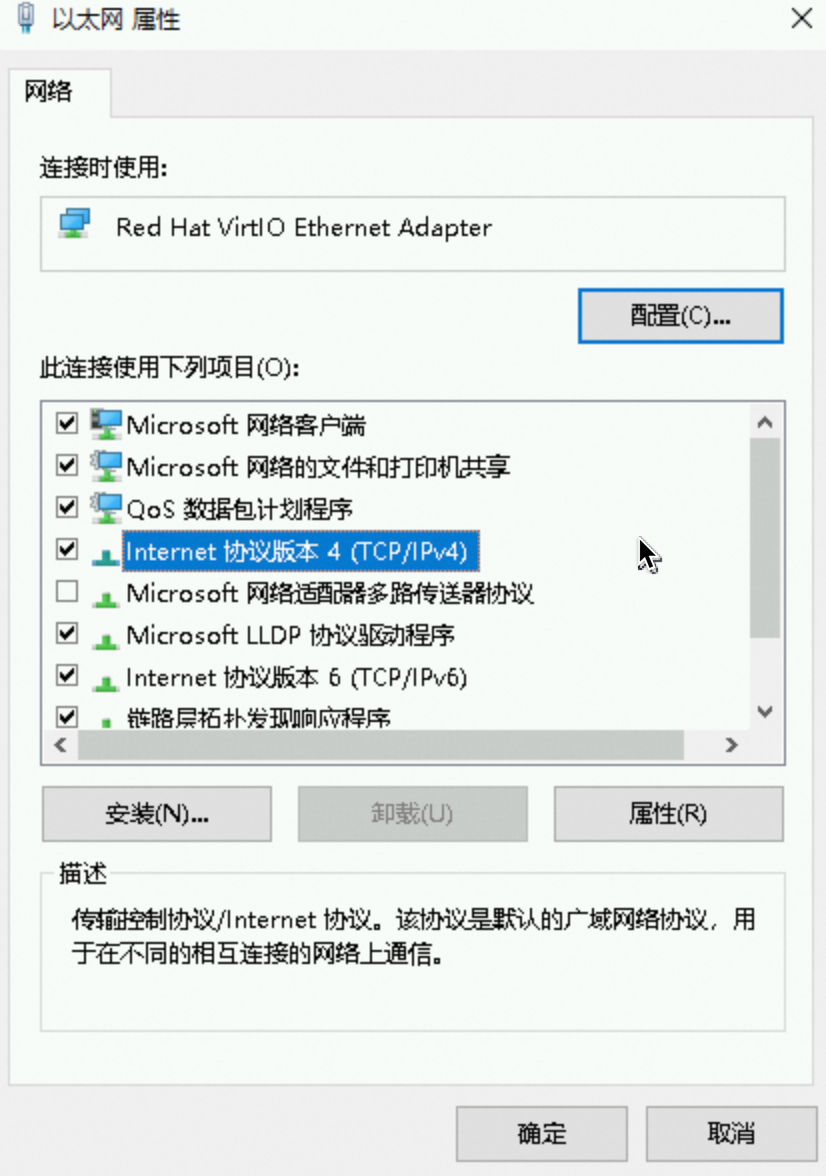

確認IP地址、子網路遮罩、網關配置正確(需與實際分配的一致)。

ECS執行個體通過公網IP和私網IP映射實現公網通訊,如果私網IP配置異常,會導致公網無法正常通訊。執行個體的私網IP地址需要是分配的有效IP。

Linux執行個體:執行

ip a命令,正常可以看到網卡對應的主私網IPv4地址。

建議您保持執行個體預設的DHCP自動分配IP地址,當執行個體發生網路變化(如更換VPC、更換IP地址)時,內部會自動更新。詳細資料,請參見如何在Linux鏡像中配置網路為DHCP。

如果您是在執行個體內部手動靜態配置的IP地址,請確保資訊與實際分配的一致,否則也會導致網路通訊異常。詳細資料,請參見Linux執行個體網卡設定檔IP與控制台不一致問題處理。

預設情況下網卡只自動識別主私網IP地址,如果您為執行個體分配了輔助私網IP地址,需要在執行個體內部配置,否則無法生效,如您將該輔助私網IP地址綁定了EIP,也會無法正常通訊。詳細資料,請參見配置作業系統識別輔助私網IP地址。

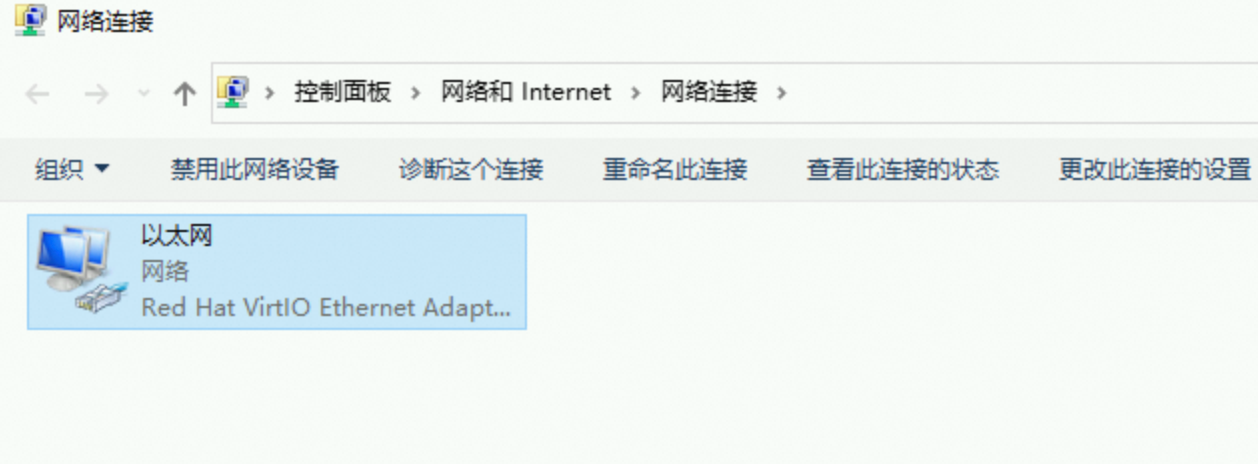

Windows執行個體:查看並確認執行個體內部網路連接資訊。

檢查執行個體所在VPC配置的IPv4網關

預設情況下VPC內的資源通過綁定公網IP即可與公網直接通訊,如果啟用IPv4網關,則所有出入VPC的公網流量都會受IPv4網關統一管控,且網路原則的變更會影響VPC內所有執行個體。

比如您啟用IPv4網關後,刪除了預設的路由條目,或者在刪除IPv4網關時候選擇了私網模式,都可能會導致VPC下所有資源(包括ECS執行個體)公網訪問異常。您可以參考如下步驟進行確認並修複:

確認執行個體所在VPC是否處於IPv4網關集中控制模式。

如果您的VPC目前並未受IPv4網關集中管控,則無需進行此項檢查。

如果您需要保留此IPv4網關統一管控策略,則需要檢查網關路由配置是否正確。

如果您配置了其他自訂路由條目,確保路由鏈路正確。

如果您不再需要IPv4網關統一管控,則建議您以公網模式刪除該IPv4網關。

關於IPv4網關的詳細介紹,請參見IPv4網關。

檢查ECS執行個體所在交換器的網路ACL

網路ACL是Virtual Private Cloud中的網路存取控制功能。如果您為ECS執行個體所在交換器綁定了網路ACL規則,則出入該ECS的網路流量會受網路ACL規則限制。您可以參考如下步驟進行確認:

登入專用網路管理主控台。

在左側導覽列,選擇。

在頁面左側頂部,選擇ECS執行個體所在的地區。

在網路ACL列表中,尋找ECS執行個體所在VPC是否存在對應的網路ACL。

不存在或未綁定ECS執行個體所在交換器:則您無需進行此檢查項。

存在且綁定了ECS執行個體所在交換器:您需要保證ECS執行個體所在VPC下建立的網路ACL規則中沒有添加您測試的用戶端IP的拒絕策略,保證對您期望的源地址、協議類型(ping需要開放ICMP網路控制報文協議)、連接埠範圍等添加了允許策略。

預設情況下交換器綁定網路ACL後,會自動添加下圖所示允許所有流量出入方向的規則,如果您刪除該規則,則訪問受限。

入方向規則如圖所示:

出方向規則如圖所示:

請您根據實際業務需要,按照最小範圍開放原則配置源/目的地址及協議類型(ping需要開放ICMP網路控制報文協議),盡量避免全開(慎用::/0 或者 0.0.0.0/0)以免引發安全問題。詳細資料,請參見建立和管理網路ACL。

檢查ECS執行個體安全性群組規則

ECS執行個體的安全性群組中需包含開放ICMP協議的規則,即允許ping通ECS執行個體,若該規則被刪除,則無法ping通ECS執行個體。您可以通過以下步驟進行排查:

訪問ECS控制台-安全性群組。

在頁面左側頂部,選擇目標資源所在的資源群組和地區。

找到ECS執行個體關聯的目標安全性群組,在操作列中,單擊管理規則。

在安全性群組訪問規則處,查看入方向規則是否存在ICMP協議的安全性群組規則。

不存在ICMP協議的安全性群組規則,請添加以下入方向安全性群組規則。具體操作,請參見添加安全性群組規則。

授權策略選擇允許,优先级保持預設,協議選擇所有ICMP-IPv4,連接埠為

-1/-1,訪問來源:建議僅允許特定的IP訪問。根據安全性群組類型確認出方向規則。

普通安全性群組:普通安全性群組出方向預設允許所有訪問,即從安全性群組內 ECS 訪問外部都是允許存取的,您無需配置相關規則。

企業級安全性群組:出方向預設禁止所有訪問,即從安全性群組內 ECS 訪問外部都是禁止的。如果安全性群組類型為企業級安全性群組,需要保證出方向同樣存在允許ICMP協議流量的規則。詳細資料,請參見普通安全性群組與企業級安全性群組。

檢查ECS執行個體防火牆配置

如果伺服器開啟了防火牆,並設定了屏蔽外界訪問的規則,那麼在遠端連線該伺服器時,可能會導致訪問失敗。請根據ECS執行個體作業系統,選擇相應的檢查方式。

檢查Linux系統核心參數和防火牆配置

Linux系統是否允許ping由核心參數icmp_echo_ignore_all和防火牆設定共同決定,任何一個禁止,都會無法ping通。

檢查Linux系統核心參數

使用VNC遠端連線ECS執行個體。

具體操作,請參見通過VNC串連執行個體。

執行如下命令,查看核心參數

icmp_echo_ignore_all值。cat /proc/sys/net/ipv4/icmp_echo_ignore_all若回結果為0,表示允許所有的ICMP請求,請執行檢查Linux防火牆配置。

若返回結果為1,表示禁止所有的ICMP請求,請執行步驟3。

執行如下命令,修改核心參數

icmp_echo_ignore_all值為0允許所有ICMP請求。臨時允許

echo 0 >/proc/sys/net/ipv4/icmp_echo_ignore_all永久允許

echo net.ipv4.icmp_echo_ignore_all=0 >> /etc/sysctl.conf sysctl -p

檢查Linux防火牆配置

使用VNC遠端連線ECS執行個體。

具體操作,請參見通過VNC串連執行個體。

執行以下命令,查看防火牆規則。

iptables -L若返回如下結果,表示ICMP對應規則未被禁止。

Chain INPUT (policy ACCEPT) target prot opt source destination ACCEPT icmp -- anywhere anywhere icmp echo-request Chain OUTPUT (policy ACCEPT) target prot opt source destination ACCEPT icmp -- anywhere anywhere icmp echo-reque若返回結果ICMP對應規則被禁止,請執行以下命令,啟用對應規則。

#Chain INPUT iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT #Chain OUTPUT iptables -A OUTPUT -p icmp --icmp-type echo-reply -j ACCEPT

檢查Windows防火牆配置

本操作以Windows Server 2012為例,其他版本的Windows Server系統操作類似。

使用VNC遠端連線ECS執行個體。

具體操作,請參見通過VNC串連執行個體。

單擊左下角的

表徵圖,開啟伺服器管理。

表徵圖,開啟伺服器管理。選擇右上方的工具>進階安全 Windows防火牆。

在進階安全 Windows防火牆頁面,分別查看入站規則和出站規則中ICMP相關協議是否被禁止。

如果ICMP相關協議被禁止,如下圖所示,請開啟該規則。

檢查ECS執行個體CPU使用率或頻寬使用率

ECS執行個體的高CPU使用率、頻寬滿載、記憶體耗盡或磁碟I/O過載等資源瓶頸,可能直接或間接引發公網IP通訊異常(如無法被ping通)。

當CPU或記憶體資源枯竭時,系統協議棧進程因調度延遲可能導致ICMP響應逾時或被核心丟棄;頻寬持續飽和會直接阻塞資料包的收發,使ping請求無法完成傳輸;而極端磁碟I/O負載可能引發系統級僵死(如進程D狀態阻塞),間接拖垮網路服務的響應能力。尤其在混合型高負載情境中(例如突發流量同時觸發CPU與頻寬過載,或記憶體不足引發頻繁Swap交換並加劇磁碟I/O壓力),多資源瓶頸的疊加效應會顯著放大網路不可達風險。

您可以通過健康診斷、CloudMonitor等查看執行個體的頻寬、記憶體、CPU等指標,進一步結合不同的工具(如Linux的sar、atop,Windows的資源監視器)定位異常進程,並參考解決方案針對性釋放資源或彈性擴容,詳細資料,請參見執行個體負載高問題排查及解決方案。

檢查是否存在黑洞

請檢查是否收到黑洞通知,黑洞期間無法遠端連線、無法ping通ECS執行個體。

更多資訊,請參見阿里雲黑洞策略。

檢查Security Center是否存在安全警示

請檢查Security Center是否有異常的安全警示通知,被惡意入侵也會有可能導致ECS執行個體無法ping通。更多資訊,請參見查看ECS執行個體的安全風險。

檢查您的執行個體是否為中國香港或海外執行個體

由於不同地區電訊廠商之間的國際出口頻寬資源有限,且跨地區流量需經過多級路由中轉,容易因線路擁塞、BGP路由繞行或策略性限速導致高延遲、丟包及抖動。如果您是在中國內地ECS執行個體訪問中國香港或海外ECS執行個體時,鏈路品質可能受到電訊廠商線路影響,建議過一段時間再次嘗試。

建議您遵循就近原則,境內客戶訪問部署在中國內地地區(如華北、華東)的伺服器,境外客戶就近接入海外節點(如中國香港、新加坡),保障訪問穩定性,同時滿足多地資料合規要求。

如果您的業務強依賴跨境通訊,可通過Global AccelerationGA最佳化路由,或者使用雲企業網CEN構建跨境內網專線,實現低延遲互連。

用戶端至ECS執行個體的雙向鏈路診斷

若僅特定用戶端環境無法ping通ECS執行個體(其他用戶端正常),建議同時從用戶端和ECS執行個體雙向發起鏈路測試,以定位中間網路節點或本地配置異常。具體操作,請參見使用MTR工具進行網路鏈路分析。

檢查網域名稱是否備案或網域名稱解析配置

如果可以ping通公網IP,但是ping不通網域名稱,可能是網域名稱沒有備案或者網域名稱解析異常導致。

根據工信部要求,網域名稱解析至中國內地伺服器必須先完成網站備案,才能正常開通網站訪問。因此,網站在未取得備案號之前不允許開通訪問,即未備案成功的網站均不能對外開通Web服務,否則將被阿里雲監測系統識別並阻斷網站服務。

表徵圖,選擇開啟網路和共用中心。

表徵圖,選擇開啟網路和共用中心。