OSS支援通過Bucket檔案標籤授予不同RAM使用者不同存取權限,實現OSS檔案存取控制。Data Security Center (DSC)提供OSS同步配置功能,可以將敏感識別任務掃描出的敏感等級同步至OSS作為對應Bucket中檔案的標籤。您可以為不同敏感等級的檔案建立不同存取權限策略,再授予不同的RAM使用者不同的權限原則,從而保護資料安全並實現檔案存取權限的精細化管理。本文介紹如何將DSC敏感等級識別結果同步至OSS Bucket的檔案。

功能介紹

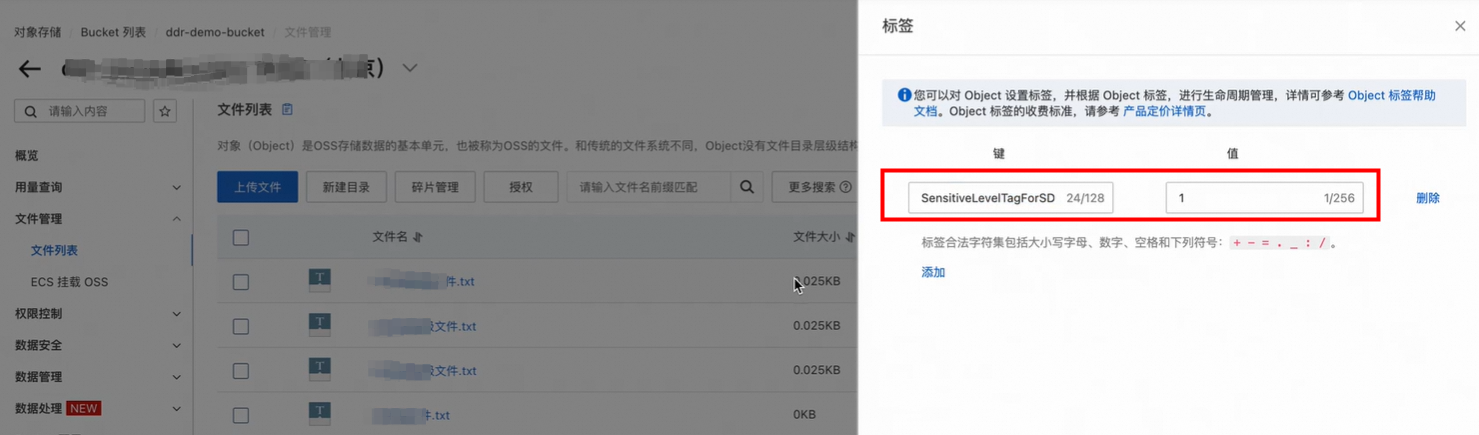

DSC可以對已授權OSS Bucket的檔案進行敏感資訊掃描並分類分級,您可以在DSC側配置將識別的敏感等級作為標籤SensitiveLevelForSDDP的值同步至OSS檔案,作為對應檔案的標籤SensitiveLevelForSDDP。

如果通過敏感等級標籤管控對應檔案的存取權限,建立權限原則時,您可以使用Deny方法加上條件關鍵字oss:ExistingObjectTag,結合標籤SensitiveLevelForSDDP,控制訪問目標檔案的黑名單。具體說明,請參見OSS的RAM Policy說明。

應用情境

保護敏感性資料

對於包含敏感資訊(如個人隱私資料、財務資訊、商業秘密等)的資料,可以通過設定高敏感等級標籤,並限制只有特定的RAM使用者(如進階管理員或安全人員)才有權訪問這些資料。這樣,即使OSS Bucket中儲存了多種類型的資料,也能有效地避免敏感資訊泄露。

遵守資料保護法規

在受嚴格資料保護法規監管的行業和地區,資料處理和訪問需要進行嚴格控制。通過DSC,企業可以為符合法規要求的資料設定相應的敏感等級,並制定合規的存取控制策略,以確保相關資料符合法律法規的要求。

第三方合作與資料共用

在與夥伴、供應商或客戶共用資料時,可以根據其對資料敏感等級的需求,賦予相應的許可權。這樣既方便了跨組織間的協作,又確保了資料安全。

計費說明

DSC側開啟同步敏感標籤至OSS不收費。OSS側的所有操作都是通過調用OSS API實現的,OSS會根據調用的API次數收取請求費用。同步標籤至OSS側屬於Put類請求的添加或修改標籤操作,會按照Put類型請求次數計費。詳細說明,請參見請求費用。

配置敏感等級標籤同步

DSC預設關閉OSS同步配置功能,您需要選擇敏感性資料識別模板並啟用同步功能,在執行對應模板的敏感識別任務時,掃描結果的敏感等級才能同步至對應OSS Bucket中檔案標籤。

前提條件

如果不需要使用內建識別模板,需要先添加自訂識別模板。識別模板的詳細配置,請參見查看和配置識別模板。

啟用OSS同步配置

登入資料資訊安全中心控制台。

在左側導覽列,選擇。

在警示通知頁面,選擇OSS同步配置頁簽。

單擊同步標籤到OSS的開關。

單擊選擇模板的下拉框,選擇敏感性資料掃描的識別模板,然後單擊提交。

您可以選擇內建識別模板或自訂識別模板,識別模板的詳細說明,請參見查看和配置識別模板。

重要開啟同步標籤到OSS的開關後,必須配置對應的識別模板。否則,OSS同步配置不生效。

使用已選擇的識別模板掃描已授權OSS資產

開啟OSS同步配置後,需要執行對應識別模板的敏感識別任務,DSC側敏感等級掃描結果才能同步到OSS側。

已授權OSS資產包含DSC資產中心已授權的OSS Bucket和資料檢測響應增值服務已授權的OSS Bucket。具體內容,請參見非結構化資料(OSS+SLS)授權和風險概覽及自建情報。

根據您選擇的識別模板,重新執行或建立對應識別模板的識別任務對OSS資料進行掃描。具體內容,請參見識別敏感性資料任務。

結合Bucket檔案標籤管控存取權限樣本

如上圖所示,按照以下流程可以實現RAM使用者對不同敏感等級資料的存取控制。

在資料資訊安全中心側完成OSS同步配置、OSS資產授權和敏感等級掃描。具體內容,請參見配置識別模、同步敏感等級標籤至OSS檔案、非結構化資料(OSS+SLS)授權和通過識別任務掃描敏感性資料。

在OSS側的檔案中會自動同步敏感等級標籤SensitiveLevelForSDDP。

SensitiveLevelForSDDP的對應的數字代表檔案的敏感等級,對照關係為:S1(1)、S2(2)、S3(3)、S4(4),以此類推。

在存取控制中建立並授予RAM使用者自訂權限原則。具體操作,請參見建立RAM使用者、建立自訂權限原則和為RAM使用者授權。其中OSS存取原則的配置說明,請參見通過RAM Policy授權訪問OSS。

上圖樣本的權限原則內容是針對OSS下所有Bucket中檔案,限制訪問敏感等級為S2和S3的檔案。

您也可以針對某個Bucket下的所有檔案進行限制,如下權限原則內容,針對名為

test-bucket的Bucket,限制訪問其下敏感等級為S3的檔案。{ "Version": "1", "Statement": [ { "Effect": "Deny", "Action": [ "oss:*" ], "Resource": [ "acs:oss:*:*:test-bucket/*" ], "Condition": { "StringEquals": { "oss:ExistingObjectTag/SensitiveLevelTagForSDDP": [ "3" ] } } } ] }